黑客攻击技术研究

2010-10-16陈海红闫利华

陈海红,闫利华

(赤峰学院 计算机科学与技术系,内蒙古 赤峰 024000)

黑客攻击技术研究

陈海红,闫利华

(赤峰学院 计算机科学与技术系,内蒙古 赤峰 024000)

信息网络的建设和发展给整个社会的科学与技术、经济与文化带来了巨大的推动和冲击,同时也给网络的安全运行带来更多的挑战.要想更好地保护网络不受黑客的攻击,就必须对黑客的攻击方法、攻击原理、攻击过程有深入的、详细的了解,只有这样才能更有效、更具有针对性地进行主动防护.本文分析了黑客攻击的策略及相关特征,并给出了一个攻击实例演示.

黑客;木马;欺骗;ARP

黑客一词是由英语Hacker英译出来的,是指专门研究、发现计算机和网络漏洞的计算机爱好者.最初黑客是个褒义词,专指那些尽力挖掘计算机程序的最大潜力的电脑精英.但是,随着网络的普及,黑客的形象已经有所变化,往往掌握了几个黑客工具使用方法的一些电脑爱好者,也到处自称“黑客”.所以到了现在,我们平时说到“黑客”时,一般都是指那些利用自身掌握的计算机技术,攻击入侵破坏系统和盗窃系统有用数据的人.

1 现状

我国计算机用户遭受黑客攻击次数年均上升至少10%,增长速度与发达国家基本相同.每年因黑客入侵、计算机病毒的破坏给企业造成的损失令人触目惊心.

2006年8月25日,光大证券阳光网(http://www.ebscn.com)“光大证券新版网上交易系统”、“光大证券专业分析版2003”、“光大证券金典2005”等多款软件的安装程序捆绑了木马.

2006年9月12日17:30,百度遭受有史以来最大规模的不明身份黑客攻击;导致百度搜索服务在全国各地出现了近30分钟的故障.

2007年3月14日22点,灰鸽子木马团伙调动上万台“肉鸡”构成的“僵尸网络”,对金山毒霸官方网站www.duba.net,进行疯狂攻击,造成浏览金山毒霸官网的部分用户被挟持到幕后黑手指定的不法网站.

新京报报道,2007年5月30日下午3点左右,财政部官方网站(www.mof.gov.cn/)被发现无法登录.截至晚7点左右,网民反映该网恢复正常.(财政部决定从2007年5月30日起,调整证券(股票)交易印花税税率,由现行1‰调整为3‰)

2007年8月12日,联合国官方网站被入侵,联合国秘书长潘基文的讲话和声明被换成了黑客的声明.

除此外还有很多人利用病毒来牟取私利.

2006年12月15日,深圳晶报报道:一伙平均年龄仅21岁的“网络大盗”一年内盗取QQ号、Q币数百万个,通过网络交易平台售卖,非法牟利70余万元,涉案人员有44名.

“熊猫烧香”的病毒称为盈利型病毒在这种病毒的产业链条中,当一部分人利用病毒在网上盗取虚拟装备时,往往会要求制造病毒的人员“生产”出特定的病毒.

2 常见的黑客攻击策略

2.1 漏洞.顾名思义就是有缺陷的地方,而所谓的系统或软件的漏洞当然就是在程序设计上的问题或考虑不够周密(也可算是bug),造成黑客可以利用这些漏洞进行入侵、攻击或其他黑客任务,象微软的windows,IE,IIS等产品,都存在许多的漏洞.这是最常见的一种攻击方式,黑客通常在有漏洞的软件中下达命令、利用针对该漏洞的工具、自己设计的针对该漏洞的工具等方式来入侵、攻击或其他黑客行为.

2.2 木马(Trojan Horse),是从希腊神话里面的“特洛伊木马”得名的,希腊人在一只巨大的木马中藏匿了许多希腊士兵并引诱特洛伊人将它运进城内,等到夜里马腹内士兵与城外士兵里应外合,一举攻破了特洛伊城.“木马”程序是目前比较流行的病毒文件,与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它通过将自身伪装吸引用户下载执行,从而使攻击者打开被攻击者电脑的门户,任意毁坏、窃取被攻击者的文件,甚至远程操控被攻击者的电脑.“木马”与计算机网络中常常要用到的远程控制软件有些相似,但由于远程控制软件是“善意”的控制,因此通常不具有隐蔽性;“木马”则完全相反,木马要达到的是“偷窃”性的远程控制,如果没有很强的隐蔽性的话,那就是“毫无价值”的.

2.3 协议欺骗攻击技术.针对网络协议的缺陷,采用某种欺骗的手段,假冒身份以截获信息或取得相关特权的攻击方式.主要的协议欺骗攻击方式有:IP欺骗、ARP欺骗、DNS欺骗、源路由欺骗等.

IP欺骗攻击:IP欺骗技术就是通过伪造某台主机的IP地址骗取特权从而进行攻击的技术.

ARP欺骗攻击:ARP欺骗攻击就是利用ARP协议漏洞,通过伪造IP地址和MAC地址实现ARP欺骗的攻击技术.

DNS欺骗攻击:攻击者采用种种欺骗手段,使用户查询DNS服务器进行域名解析时获得一个错误的地址结果,从而可将用户引导到错误的互联网站点,或者发送一个电子邮件到一个未经授权的邮件服务器等,这就是DNS欺骗.

源路由欺骗攻击:通过指定路由,以假冒身份与其他主机进行合法通信或发送假报文,使受攻击主机出现错误动作,这就是源路由欺骗攻击.

2.4 口令攻击.不是一种具体的攻击方式,而是一类攻击的总称,这类攻击的攻击目标都是口令.攻击者攻击目标时常常把破译用户的口令作为攻击的开始.只要攻击者能猜测或者确定用户的口令,他就能获得机器或者网络的访问权,并能访问到用户能访问到的任何资源.如果这个用户有域管理员或root用户权限,这是极其危险的.

这种方法的前提是必须先得到该主机上的某个合法用户的帐号,然后再进行合法用户口令的破译.获得普通用户帐号的方法很多,如:利用目标主机的Finger功能;利用目标主机的X.500服务;从电子邮件地址中收集;查看主机是否有习惯性的帐号.

2.5 缓冲区溢出漏洞攻击(Buffer Overflow Attack).一种利用缓冲区溢出漏洞而对系统进行攻击的方式.

缓冲区是内存中存放数据的地方.在程序试图将数据放到机器内存中的某一个位置的时候,因为没有足够的空间就会发生缓冲区溢出.而人为的溢出则是有一定企图的,攻击者写一个超过缓冲区长度的字符串,植入到缓冲区,然后再向一个有限空间的缓冲区中植入超长的字符串,这时可能会出现两个结果:一是过长的字符串覆盖了相邻的存储单元,引起程序运行失败,严重的可导致系统崩溃;另一个结果就是利用这种漏洞可以执行任意指令,甚至可以取得系统root特级权限.

2.6 DoS攻击(Denialof Service).即拒绝服务攻击,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务.最常见的DoS攻击有计算机网络带宽攻击和连通性攻击.带宽攻击指以极大的通信量冲击网络,使得所有可用网络资源都被消耗殆尽,最后导致合法的用户请求就无法通过.连通性攻击指用大量的连接请求冲击计算机,使得所有可用的操作系统资源都被消耗殆尽,最终计算机无法再处理合法用户的请求.

而最近常被使用的 DDoS攻击(DDoS:Distributed Denial of Service,分布式拒绝服务)是从DoS攻击基础上发展而来的,与其区别在于DDoS攻击将多个计算机联合起来作为攻击平台,对一个或多个目标发动DoS攻击,从而成倍地提高拒绝服务攻击的威力,同时也更难追查到攻击来源.

3 协议欺骗攻击实例

ARP表是IP地址和MAC地址的映射关系表,任何实现IP协议栈的设备,一般情况下都通过该表维护IP地址和MAC地址的对应关系,这是为了避免ARP解析而造成的广播数据对网络造成冲击.ARP表的建立一般是通过二个途径:

3.1 主动解析.如果一台计算机想与另外一台不知道MAC地址的计算机通信,则该计算机主动发ARP请求,通过ARP协议建立(前提是这两台计算机位于同一个IP子网上);

3.2 被动请求.如果一台计算机接收到了一台计算机的ARP请求,则首先在本地建立请求计算机的IP地址和MAC地址的对应表.

因此,针对ARP表项,一个可能的攻击就是误导计算机建立的ARP表.根据ARP协议,如果一台计算机接收到了一个ARP请求报文,在满足下列两个条件情况下,该计算机会用ARP请求报文中的源IP地址和源MAC地址更新自己的ARP缓存:

1)如果发起该ARP请求的IP地址在自己本地的ARP缓存中.

2)请求的目标IP地址不是自己的.

本实验在赤峰学院计算机系网络协议仿真实验室中成功仿真,实验环境为:一组机器,共6台,分别命名为 A、B、C、D、E、F;服务器一台,装有FTP、HTTP、TELNET、MAIL、DHCP、DNS 等服务;中心设备一台.

ARP地址欺骗过程,将主机A,C和D作为一组.

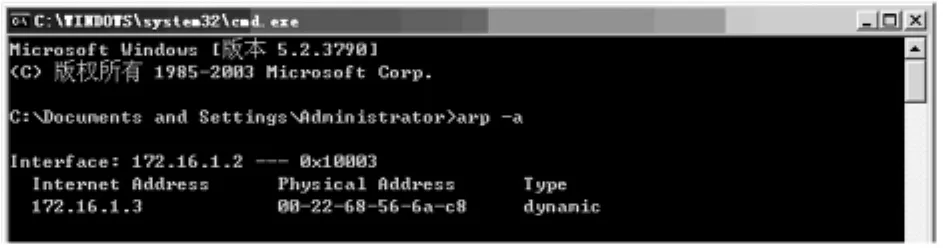

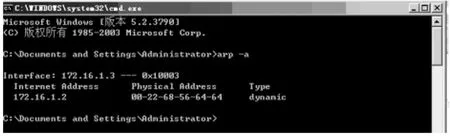

1)主机A和主机C使用“arp -a”命令察看并记录ARP高速缓存.

图1 主机A的ARP表

图2 主机C的ARP表

A的MAC地址:002268-566464

C的MAC地址:002268-566AC8

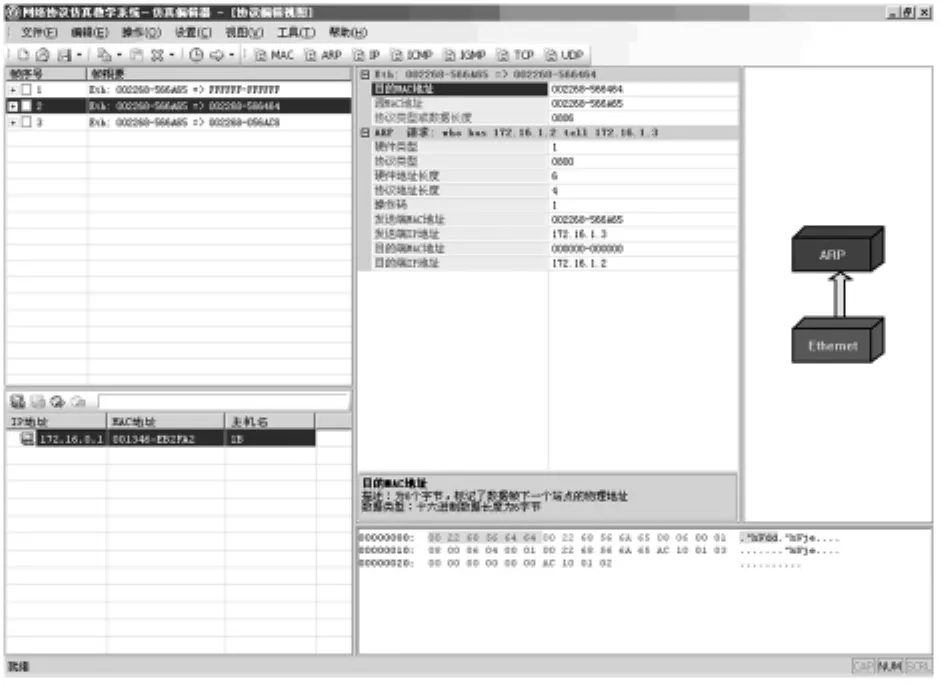

2)主机A,C启动协议分析器开始捕获数据并设置过滤条件(提取ARP协议和ICMP协议).

3)主机A ping主机C.观察主机A,C上捕获到的ICMP报文,记录MAC地址.

图3 ICMP报文

4)主机D启动仿真编辑器向主机A编辑ARP请求报文.其中:

MAC层:

源MAC地址:主机D的MAC地址.

目的MAC地址:主机A的MAC地址.ARP层:

源MAC地址:主机D的MAC地址.

源IP地址:主机C的IP地址.

目的MAC地址:000000-000000.

目的IP地址:主机A的IP地址.

5)发送第4步所编辑的数据包.

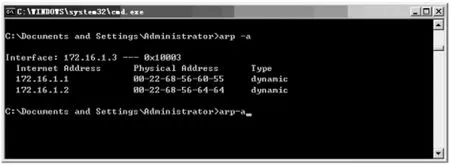

6)观察并记录主机A和主机C的ARP高速缓存表.

从图中我们看出主机A的ARP表中D的MAC地址已经于C的IP地址绑定在一起了.

图4 ARP请求报文

图5 主机C的ARP表

图6 主机A的ARP表

4 总结

无论对黑客的行为如何评价,没有人会否认黑客技术特别是早期的黑客对计算机技术发展所做出的贡献.在未来的社会中,黑客技术依然会是计算机网络技术发展的一种补充动力.特别是在计算机安全检查维护方面,黑客技术将扮演着举足轻重的角色.因此,我们也必须辨证地看待黑客技术和黑客现象.黑客技术的作用是双面的,与一切科学技术一样,黑客技术对网络世界的作用取决于使用它的人及其动机.

〔1〕刘建伟,王育民.网络安全-技术与实践[M].清华大学出版社,2005.264-299.

〔2〕马民虎,李嘉丽.计算机病毒“公害”防治法律对策研究[J].中国人民公安大学学报,2005(4).

〔3〕黑基.全面分析黑客常用九种攻击方法[J].信息技术,2007(8).

〔4〕刘远生.计算机网络安全[M].清华大学出版社,2006.27-322.

〔5〕安向东,武新华,李虹.黑客攻防全攻略[M].北京:中国铁道出版社,2006.

TP309

A

1673-260X(2010)01-0028-03