基于RBAC的改进模型及其应用

2010-10-09傅龙天

傅龙天

(闽江学院,福建 福州 350011)

基于RBAC的改进模型及其应用

傅龙天

(闽江学院,福建 福州 350011)

访问控制在企业网络信息化建设中得到了普遍应用,其中上个世纪提出的基于角色控制的模型发挥了关键作用,但分析RBAC模型仍存在不足之处.本文在基于角色的访问控制模型的基础上引入时间约束,提出了一个新的基于角色访问控制的改进模型,在一定程度上有效地解决了时效性、角色和权限转授和角色之间的层级问题.实际应用系统给出了有效的验证.

访问控制;基于角色的访问控制;时效性

1 RBAC模型的分析

RBAC模型是上个世纪后期提出的,随着计算机技术的迅速发展它的缺陷主要表现在如下方面.首先时效性问题,RBAC模型定义某种角色具备某些权限后,将长期有效.在现实生活中需要短期授予特定权限,过了一定的时效期后,该授权失效.原模型与实际情况不符,难于实现该功能.

其次角色、权限转授问题,RBAC模型并没有定义该功能.例如:在人事管理系统中,某局长出差在外,在出差期间正好需要审批某项目,由于出差在外而无法执行审批动作,因此希望能把审批的权限转授予副局长,并且转授予时间为5分钟,由副局长来执行审批行为.RBAC模型无法实现该功能,将陷入困境.

另外,RBAC模型定义的角色过于简单,没有定义角色的管理者,这与实际情况不符.在实际生活中,存在某种角色管理另外一种角色的可能性,即角色之间除了平行关系外,还可能是管理与被管理关系.

2 改进模型E-RBAC

针对RBAC原有模型的缺陷,笔者提出一个改进模型E-RBAC,能解决RBAC模型的部分问题,其形式化描述如下:

2.1 基本结构定义

用户E U={U1,U2,…Un}

角色E R={R0,R1,R2,…Rn}角色R0表示超级管理员角色

权限E P={P1,P2,…Pn}

时间周期E C={C1,C2,…Cn}

U R⊆U X R U R表示用户到角色的多对多关系

P R⊆P X R P R表示权限到角色的多对多关系

2.2 基本操作定义

设Uj,Up,Uq表示用户,Cj表示时间周期,Rj表示角色,Pj表示权限.

(1)用户时效函数

设X U R={(Uj,Pj)|(∀Uj∈E U)∩(∀Pj∈E P),j=1,2,3,4…n},

则定义户时效函数为:

F D Ai(Uj,Cj)={(Uj,Cj)|(∀Uj∈U R)∩(∀Uj∈X U R)∩(∀Cj∈E C),j=1,2,3,4…n}

函数F D Ai(Uj,Cj)表示用户Uj在Cj时间区间内,其对应的角色所具备的权限有效,即用户Uj在Cj时间区间内权限有效,本函数只需要Uj参数而不需要角色和权限参数(因为根据用户可以在U R集合中搜索获得其对应的角色,再根据该角色在P R集合中搜索获得其权限).

(2)角色时效函数

F D Bi(Rj,Cj)={(Rj,Cj)|(∀Rj∈(U R X E C))∩(∀Cj∈E C),j=1,2,3,4…n}

函数F D Bi(Rj,Ck)表示角色Rj在Cj时间区间内,该角色Rj对应的权限有效,同时由此函数可以获得一个推论:即在某段时间区间内特定角色的权限有效,则具有该角色的用户的权限也有效,反之亦然.

(3)用户权限时效函数

F D Ci(Uj,Pj,Cj)={(Rj,Pj,Cj)|(∀j∈U R)∩(∀j∈(P R X E C))∩(∀j∈E C),j=1,2,3,4…n}

函数F D Ci(Uj,Pj,Ck)表示在Cj)时间区间内用户Uj的Pj权限有效,由于所有的用户都对应的一个或多个角色,每个角色都有一个或多个权限,所以F D Bi(Rj,Cj))无法直接实现该功能,必须需要定义F D Ci(Uj,Pj,Cj))来独立完成.

(4)角色转授函数

设T R A(Um)={Rm|∃Um∈U R},则定义F T Ai(Um,Un,Rj,Cj)函数如下:

F T Ai(Up,Uq,Rj,Cj)={(Up,Uq,Rj,Cj)|(∀Up∈U R)∩(∀Uq∈U R)∩(∀Rj∈(T R A(Up)-T R(Uq)))∩∀Cj∈E C,(p,q,j=1,2,3,4…n,p≠q)}

函数F T Ai(Up,Uq,Rj,Cj)表示在Cj时间区间内用户Up把角色Rj转授给Uq,并且只有用户Up才具有角色Rj,用户Uq没有.

(5)权限转授函数

设T R B(Um)={Pm|(∃Um∈(U R X P R))},则定义F T Ai(Um,Un,Rj,Cj)函数如下:

F T Bi(Up,Uq,Pj,Cj)={(Up,Uq,Pj,Cj)|(∀Up∈U R)∩(∀Uq∈U R)∩(∀Rj∈(T R B(Up)-T R B(Uq)))∩∀Cj∈E C,(p,q,j=1,2,3,4…n,p≠q)}

函数F T Bi(Up,Uq,Pj,Cj)表示Cj时间区间内用户Up把Pj权限转授给Uq,也就是用户Up具有一个或多个角色,这些角色中某个或多个角色具有权限Pj,而Uq所对应的角色不具有权限Pj.

(6)角色管理函数

F R(Rp,Rq,Cj)={(Rp,Rq,Cj)|(∀Rp∈E R)∩(∀Rq∈E R)(∀Cj∈E C),j=1,2,3,4…n}

函数F R(Rp,Rq,Cj)表示在Cj时间区间内角色Rp能够管理角色Rq,角色Rp对角色Rq的管理能力体现为角色Ri可以为角色Rj配置权限,让角色Rj拥有什么权限.

2.3 模型说明

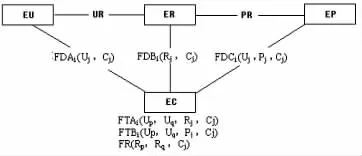

E-RBAC的核心是时间区间,利用时间区间来充分管理角色和权限,只有确定了特定时间区间才能确定用户是否有权限,其结构图如图1所示.

图1 E-RBAC模型结构图

在RBAC模型中引入时间约束,一般可以采用两种办法,第一种是在RBAC模型中直接加上时间维度,把连续的时间序列用离散时间点来模拟;第二种引入时间周期概念,通过检测时间周期来判断角色、权限是否有效.第一种方法在实际应用中并不理想,例如:当时间粒度很细的时候,将占用极大的系统资源来处理时间状态.因此E-RBAC模型选择第二种.通过F D Ai(Uj,Cj)、F D Bi(Rj,Cj)、F D Ci(Uj,Pj,Cj)函数来实现权限、角色的时间区间控制;通过F T Ai(Up,Uq,Rj,Cj)、F T Bi(Up,Uq,Pj,Cj)函数来实现角色、权限的转移,并且都增加时间区间Cj参数,加强了角色、权限的转移的能力,使之具备时效性;E-RBAC模型定义R0充当者角色的管理,用于管理其他所有角色,同时各种角之间本身存在管理与被管理的层级关系.

2.4 E-RBAC模型的特点

E-RBAC模型的核心是引入了时间约束,把时间约束分成离散的序列区间,用户的角色权限随着时间区间的变化而变化,在不同的时间区间内具备的角色权限不同.这就改变了RBAC模型的授权持久性特征,而用离散时间区间来替换,更符合实际.E-RBAC模型在引入时间约束的基础上,定义了角色、权限转授操作,并使之具有时效性,也就是用户在某个特定的时间区间内把自身具备的角色、权限转授给其他用户,超出该特定时间区间后所专授的角色、权限自动消失,不再有效.E-RBAC模型还补充定义了角色之间的关系,特别定义了R0为超级管理员角色,可以管理一切角色,同时定义了角色之间的层级管理,某些角色之间存在上下级的隶属管理管理,很好地适应客观现实.

3 E-RBAC模型的应用实例

绝大多数的企业都有人事管理系统,都有权限控制模块.在实际应用中存在权限角色转授、角色之间的管理、时效性问题.根据E-RBAC模型的思想设计一套权限管理模块并将该模块应用于企业的人事管理系统中.

具备角色R0的管理员通过配置用户表E U,把企业所有用户添加到E U表中;同理可以配置角色表E R和权限表E P;配置用户角色表U R,在U R表中配置不同用户具备多种角色,允许同一用户在不同的时间区间内或者相同时间区间内具有一种或多种角色;同理配置角色权限表P R,允许同一角色在不同的时间区间内或者相同时间区间内具有一种或多种权限.配置F T A表,允许U s e rm在不同的时间区间内或者相同时间区间内把一个或多个角色授予U s e rn,被授予的角色必须是U s e rm本身所具备的,不允许把自己不具备的角色授予他人;配置F T B表,允许U s e rm在不同的时间区间内或者相同时间区间内把一个或多个权限授予U s e rn,不允许把自己不具备的权限授予他人;配置F R表,允许在特定的时间区间内角色Ri可以管理角色Rj,即角色Ri可以为角色Rj配置权限,这样角色Rj就根据角色Ri所赋予的权限行使职权.

4 结语

本文在RBAC模型的基础上提出新的E-RBAC模型,解决了RBAC模型的时效性问题、权限和角色转授问题、角色和角色之间的管理与被管理的层次问题.通过人事管理系统的实际应用,证明该模型有很高的可靠性,有良好的性能,具备很好的操作性.

〔1〕陆伟锋.基于组织机构图的改进RBAC模型.高等教育出版社,2006.

〔2〕庞春江,庞会静.信息安全管理平台理论与实践.电子工业出版社,2007.

〔3〕J.Singh,Stearns,Designing Enterprise Applications with the J2EE.Addison-Wesley,2006.4.

〔4〕Ferraiolo DF,Sandhu R,Gavrila S.Proposed NIST standard for role-based access control.ACM Transactions on Information and System Security,2001.

〔5〕张振川,张琳琳.基于CEBus的家庭局域网网络物理层研究.计算机工程与设计,2006.8.

〔6〕Dieter Gollmann,Computer Security,John Wiley & Sons,2004.

〔7〕IEEE Standard 802.11.W ireless I N M edium Access Co ntrol (MAC)and Physical Layer(PHY)Specifications [S3.1999.

TP273+5

A

1673-260X(2010)08-0032-02