网络安全态势感知研究新进展

2010-09-25王慧强

王慧强

(哈尔滨工程大学 计算机科学技术学院,黑龙江 哈尔滨 150001)

0 引言

随着网络时代的来临,互联网的规模和应用领域不断发展,其基础性、全局性的地位逐渐增强。同时,网络攻击和破坏行为日益普遍,且逐渐呈现出组织严密化、行为趋利化和目标直接化等特点。网络安全问题逐渐成为影响社会经济发展和国家战略部署的重要因素,是世界各国共同关注的焦点问题。然而,当前网络安全防护主要依靠病毒检测、入侵检测和防火墙等单点安全设备,由于彼此间缺乏有效的协作,使得各类安全产品的效能无法得到充分地发挥。网络系统的安全问题没有从根本上得以解决,且已成为影响Internet及其各类应用发展的主要问题。

网络安全态势感知(Network Security Situation Awareness,NSSA)就是在这种背景下产生的一种技术,并迅速成为网络安全领域的一个研究热点[1]。它更加关注对网络系统作为一个整体运行的安全状况及未来趋势的把握,能够实时的感知目前网络所面临的威胁,并为及时、准确的决策提供可靠依据,使由于网络不安全带来的风险和损失降低到最低限度。NSSA是一个具有重大理论和现实意义的课题,并具有特定的时代内涵,也将在下一代网络中广泛应用。

本文立足于NSSA技术,对其最新研究进展进行综述。一方面,介绍NSSA的基本概念、模型等研究背景;另一方面,对该领域中的多源融合、态势感知、态势预测和态势可视化等关键技术进行分类阐述;最后,结合我们的最新研究工作,给出了一个具体的NSSA的案例研究,并对其发展方向进行了展望。

1 网络安全态势感知的相关概念

1.1 态势感知

态势感知(Situation Awareness,SA)这一概念源于航天飞行中对人因(Human Factors)的研究[2],此后在军事战场[3]、核反应控制[4]、空中交通监管[5]以及医疗应急调度[6]等领域得到了广泛的应用。SA作为一个术语在军事领域有着深入的研究,指的是人们对态势的理解与事实的一致性程度[7]。文献[8]中,Endsley将SA定义为“在一定的时空条件下,对环境因素的获取、理解以及对未来状态的预测”。Breton和Rousseau[9]曾对当时存在的26种SA的定义进行了系统的分类,按照SA的二元性性质,将其定义分为两类:一种观点认为SA是一个过程(SA is as a process),另一种观点则认为其是一种状态(SA is a state)。Sarter和Woods[10]认为SA是一种对在动态的、事件驱动的多任务实践中起关键性作用的认知处理活动。然而Endsley[11]却对此观点持反对意见,她认为SA表征了知识所处的状态,区别于为了达到该状态而进行的认知过程。不同研究取向的存在导致SA定义和解释的不同,也带来了测量方法上的诸多差异。

1.2 网络态势感知

1999年,Tim Bass首次提出了网络空间态势感知(Cyberspace Situation Awareness, CSA)[12]的概念,将SA与网络安全技术相结合,以提高网络分析员对网络安全状况的感知能力。在Bass的研究基础上,Yegneswaran等[13]通过对HoneyNet的研究,将CSA定义为分析者对攻击流量精确和简要的总结,并突出其中最显著的部分;Hughes等[14]则将其定义为一种快速、准确的感知目前网络行为的一种能力,并便于管理员理解和解释这些网络行为,从而为更快、更好的决策提供技术支持。美国国家科学技术委员会(National Science and Technology Council,NSTC)在2006年的“网络安全和信息保障联邦规划”[15]中,把CSA定义为“是一种辅助安全分析人员进行决策的能力,通过对IT基础设施安全状况的可视化,区分关键与非关键部件,掌握攻击者可能采用的行动,调整防御策略”。

1.3 网络安全态势感知

通过对上述概念的总结、概括和延伸,Lakkaraju等[16]认为NSSA是网络安全管理人员通过对网络数据的分析,意识到网络中发生着什么,包括对入侵行为的检测,但又不限于此;Cole[17]提出了NSSA的概念,认为NSSA是指网络管理人员通过人机交互界面对当前网络状况的认知程度,是从管理员的角度来描述NSSA的定义。这样就从起初人们对SA的概括,逐步引入到网络安全领域,首先提出了CSA,之后逐渐形成了NSSA的概念。但是,目前NSSA仍无普遍接受的定义。在对NSSA概念的描述中,以Endsley的 “SA is as a State”最具影响力[18]。鉴于此,本文对NSSA的理解如下:NSSA是指在大规模网络环境中,对能够引起网络安全态势发生变化的安全要素进行获取、理解、显示以及预测未来的发展趋势。

2 网络安全态势感知融合模型

在过去的十年中,研究者提出了约三十多个融合模型,被引用最多的是美国国防部的实验室理事联合会(Joint Directors of Laboratories,JDL)模型[19]。数据融合在目标跟踪、图像融合等军事领域已经出现了不少成熟的应用,也有研究者陆续提出了将JDL模型与网络安全相结合的研究思想。在传统安全领域,Bass[12]提出了基于多传感器数据融合的网络态势感知功能框架,且普遍被业界所接受,该结构可用于下一代IDS,虽然该模型没有提出明确的解决方法,但其对NSSA模型的研究具有重要的影响。受Bass模型的启发,在NSSA的研究领域出现了诸多基于多源融合的模型。

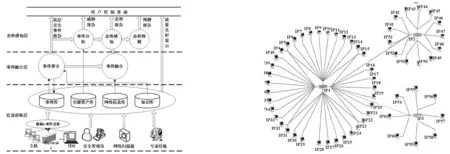

国外,美国智能自动化控制公司(Intelligent Automation Inc.)的Shen等[20]对IDS与IPS的报警信息进行融合处理,建立了基于马尔可夫博弈理论的NSSA功能模型,如图1所示。该模型是在多源融合平台上的原型系统研究,并证实多源融合与单源系统相比较而言,具有更优越的性能。该模型仅是对JDL融合模型更深入的改进,功能模块基本按照JDL功能设置,简单的将JDL模型应用于NSSA领域,很难清晰的界定融合和态势感知。在具体的应用环境中,融合的层次选择是该模型面临的一个重要问题。

图1 网络态势感知与风险评估模型

Salerno等[21]不仅考虑单个的攻击行为,其感知的对象为攻击轨迹,其目的是创建一种可应用于多个领域的SA通用模型。然后,Tadda和Salerno[22]对文献[21]中所提出的研究内容进一步的讨论,并将其SA参考模型应用于网络安全领域,提出了基于融合的NSSA过程模型,如图2所示。该模型包括信息采集、多源融合、态势理解等多个功能模块,以完成对网络安全要素的提取、状态的感知和趋势的预测。但上述模型只是理论上的探讨,并没有相关的实现原型和方法。除此之外,Batsell等[26]集成现有网络安全系统,开发了一个网络安全框架用于识别和抵御攻击,该框架由入侵检测、攻击源定位和攻击抵御三部分组成;Shifflet等[27]根据“纵深防御”(defense-in-depth)的思想,提出了综合多种网络攻击检测技术的平台,并搭建了一个模块化技术无关的态势感知框架结构。

国内,对于NSSA模型的研究,仍以单源环境[23]或数据集上的仿真[24]为主,少数研究内容涉及到多源融合作为NSSA模型的基础。韦勇等[25]针对网络系统多源的特点,提出了一个NSSA的融合框架,如图3所示,在该框架模型上的实验表明,基于多源融合NSSA与基于单源NSSA相比较而言,更加准确有效。

3 关键技术

3.1 多源融合

多源数据具有冗余性、互补性和低代价等特点,多源融合可以取长补短,从而增加健壮性、扩展覆盖范围、增强可信度、改善可靠性、提高生存能力[19]。NSSA借助多源融合技术,能够使得多个数据源之间取长补短,从而为感知过程提供保障,以便于更准确地生成系统的安全态势。

图2 基于融合的NSSA过程模型 图3 基于多源的网络安全态势融合框架

从融合层次的角度分析,目前存在三种基本的多源融合处理结构:数据层融合、特征层融合和决策层融合[19],其中特征层融合和决策层融合在NSSA中具有较为广泛的应用。

在特征层融合的研究中,基于人工智能和机器学习的融合方法较为典型,而且出现了许多令人鼓舞的研究成果,部分研究已经涉及到异质数据源的融合[28-30],这为基于多源融合的NSSA提供了强有力的支持。Lu等[31]利用支持向量机(Support Vector Machine, SVM)对多源、多属性信息进行融合,从而产生对态势的感知;林肯实验室的Braun和Jeswani[32]以SVM作为融合技术,实现对多数据源的融合,并且讨论了处理高维输入的有效性。在以人工神经网络(Artificial Neural Network,ANN)作为融合算法的研究中,Zhang[33]等人利用ANN处理的非线性问题的能力,提高系统的准确性和可靠性。特征层融合仍存在较为严重的维数爆炸问题,影响NSSA的实时性;融合过程中的特征提取困难且易产生信息丢失。

决策层融合是融合算法中一种较好的折中方案,其对带宽需求低、推理准确高、实时性好。D-S证据理论作为融合方法,在安全态势感知领域已有较为深入的研究。Siaterlis和Maglaris[34]提出了一个基于证据理论的多传感器(RealSecure和Netflow)融合方法,但其研究仍属于传统的入侵检测领域,目的是提高对DDoS攻击的检测能力。Sudit等[35]利用D-S证据理论的方法,实现决策层融合,并支持对网络态势感知的评测;文献[36]中,利用贝叶斯推理和D-S证据理论相结合的方法,以异质传感器的证据融合为基础,实现以网络为中心的态势感知;此外,Sabata和Ornes[37]提出了一个多源证据融合的方法,完成对分布式实时攻击事件的融合,在其设计的D-Force系统中实现了对网络态势的感知。通过上述有关多源融合的研究,大大提高了融合算法的融合精度,能够为NSSA提供坚实和准确的数据基础。

3.2 态势感知技术

从所采用方法分类,态势感知技术可分为系统连接分析、集成技术、系统状态分析和威胁量化等多种不同的类型。

3.2.1 系统连接分析

系统连接分析方法的主要思想是提取网络连接的关键信息,经过分析处理呈现给网络管理员,方便其及时了解网络内、外部主机之间的交互,为实现网络安全态势的感知提供有力支持。代表性研究有:Robert Ball[38]指出现有的基于文本分析的安全手段无法实时动态地反映网络安全状况,这使得网络管理员无法透过大量的网络活动真正了解到网络内部发生着什么,他们通过对网络连接及主机间流量分析,以VISUAL(Visual Information Security Utility for Administration Live)为工具显示网络连接状况,其监控规模可涵盖内网多达2500台主机及外网10000台主机,达到对网络安全实时动态监控的目的;Xiaoxin Yin等[39]用结点表示主机、直线表示主机之间的流量,根据动态连接分析使得管理员可以检测和识别内外网之间的异常网络流量;Soon Tee Teoh[40]和Gregory Conti[41]则通过对网络连接情况变化的分析,实现了对网络异常和入侵行为的检测。

3.2.2 集成技术

集成技术采用“纵深防御”的思想,整合、利用现有技术来实现网络安全态势感知。Stephen G等[42]集成现有的网络安全系统,自主开发了一个网络安全框架,该框架具有分布式和自治性等特点,可用于识别和抵御已知和未知网络攻击,该框架由入侵检测、攻击源定位和攻击抵御三个独立的部分组成,并以网络整体安全状况单视图呈现方式,初步实现了对大规模网络的实时安全态势感知。Jason Shifflet[43]在Bass对CSA研究的基础上,结合现有各类攻击检测技术的特点提出了一个综合多种攻击检测技术实现网络入侵检测的平台,搭建了一个技术无关融合模型,该模型采用模块化设计,可以方便地添加其他入侵检测方法,遵循了“纵深防御”的检测思想,但由于该方法基于已有的检测技术,只能对有限攻击进行检测,尚无法实现真正的网络安全态势感知。

3.2.3 系统状态分析

系统状态包含那些在入侵发生时能够代表系统处于初始、中间和最终期望状态的属性,采用系统状态分析的方法可以实时重现和检测入侵行为。从目前的研究现状分析,主要有系统连接分析和系统漏洞分析两种分析方法。

有关系统连接分析的研究,早在1992年, Porras[44]就根据渗透(入侵)状态分析的思想提出基于规则的入侵检测方法。他将网络渗透表示为一系列的动作和状态描述,构建基于规则的专家系统,实现了对网络入侵行为的检测。Kiran等[45]开发了NVisionIP可视化工具,该工具主要以Netflow数据为分析对象,采用系统状态分析方法,实现了一个B类网络安全状况的图形化表示,增强了网络安全管理员的态势感知能力。

3.2.4 威胁量化

威胁量化是NSSA研究中重要的态势感知技术,可分为两种不同的类型:综合威胁计算和分层感知。

第一类是综合威胁计算的方法,多见于国外的研究[49-50]。感知的第一步是进行威胁分级,然后计算态势威胁值,采用此类方法的目的是使得计算出的数值满足“越危险的网络实体,其威胁值越高”的情况。

第二类是分层感知方法,是国内研究较为常用的感知方法[25,51]。基于报警统计分析的层次化安全态势量化感知是其中典型的代表[51],其结合服务、主机本身的重要性及网络系统的组织结构,采用自下而上、先局部后整体评估策略,提出了层次化安全威胁态势量化评估模型及其相应的计算方法,但该方法只考虑了单一安全设备报警信息,未能将评估与具体的网络环境信息相结合,给出的仅仅是一个综合威胁结果,安全管理员无法从中了解不同种类攻击在态势演化中的作用以便查找安全变化的原因。

3.3 态势预测技术

预测不同于预警,二者区别主要体现在时间刻度上。在网络安全领域,预测可分为战术级预测(Tactical-level Prediction)和战略级预测(Strategic-level Prediction),两者可以看成是个体和整体的关系。

3.3.1 战术级预测

战术级预测主要是针对单个入侵攻击或复合攻击进行预测,目前研究也是主要围绕这方面开展的。BAO Xuhua等[52]提出了一种基于入侵意图的复合攻击检测和预测算法,该算法采用扩展的有向图来表示攻击类别及其逻辑关系,按照后向匹配和缺项匹配的方式对报警进行关联,根据已关联攻击链的累计权值和攻击逻辑图中各分支的权值计算其可能性,可以在一定程度上预测即将发生的攻击;Zhang Guiling等人[53]提出了一种基于模糊神经网络的入侵攻击预测模型,用于预测入侵攻击意图。为了能事先掌握入侵攻击行为的变化情况;Chie Ishida等[54]提出了一种基于贝叶斯推理的入侵攻击预测方法,通过计算各个历史攻击事件(主要是IDS提供的)的条件概率,进而发现每种攻击的周期和数量,实验表明该方法基本能有效地预测入侵攻击事件的增加或减少;Wenke Lee[55]提出了一种基于因果网络的攻击规划识别和预测方法,重点关注孤立攻击场景的关联、攻击者策略和意图的识别以及对潜在攻击行为的预测,并指出了目前攻击规划识别所存在的问题。这些问题主要包括:预定义攻击规划都只是基于安全专家知识,很难处理新型攻击场景;较难判别攻击者的真实目的和虚假意图;无法有效地区分单个攻击和协同式攻击等。这些问题同时也都是需进一步研究的内容。

通过上述分析发现,对单个攻击事件的预测研究已经开展了一些工作,所采用的方法主要包括有图论、神经网络、因果网络、贝叶斯推理等,能在一定程度上预测即将发生的单个入侵事件或者部分复合入侵行为,但无法提供对网络全局安全态的势预测。

3.3.2 战略级预测

与采用传统教学法的对照组相比,通过OSC横向整合联合CBL教学后,实验组学生的课堂情况、知识运用情况、能力培养情况均明显改善,差异均具有统计学意义(P<0.05),见(表1)。

战略级预测则需要综合考虑影响系统安全的各项因素和指标,融合评估系统当前安全态势并采用合理的预测方法达到发现系统运行规律和趋势的目的。态势预测作为主动防护系统不可或缺的一部分,目前有关这方面的研究方法和模型还很不成熟。文献[56]初步探讨了一种基于RBF神经网络的网络安全态势预测方法,通过大量实验和训练来建立RBF神经网络模型,来预测网络安全态势,这种方法存在数据量大和基函数选择难等问题。针对上述存在的问题,Lai Ji-bao等人[57]结合小波神经网络在解决非线性时间序列预测问题中所表现出的收敛速度和容错能力等优势[58-59],提出了一种基于小波神经网络的网络安全态势动态定量预测方法,并采用改进后的遗传算法对其进行优化。

通过分析研究发现,目前网络安全态势预测,主要有两条研究思路,一是先预测单个入侵攻击事件,再结合每种攻击的威胁程度,计算出相应的下一或多个时刻的态势值,这种方法在确定每种攻击威胁程度时依赖主观经验;二是采用非线性时间序列预测方法,依据历史安全态势规律预测未来某一时刻或某一时间段内的安全态势。

3.4 态势可视化

可视化技术通过将大量的、抽象的数据以图形的方式表现,实现并行的图形信息搜索,提高可视化系统信息处理的速度和效率。从计算机安全领域的角度来看,可视化技术最初是用来实现对系统日志或者IDS日志的显示。T.Takata和H.Koike开发的Mielog[60]可以实现日志可视化和统计分析的交互式系统,依据日志的分类统计分析结果,进行相应的可视化显示。H.Koike和 K.Ohno专门为分析Snort日志以及Syslog数据开发的SnortView[61]系统,可以实现每2分钟对视图的一次更新,并显示4h以内的报警数据。

然而,基于日志数据的可视化显示受到日志本身特性的限制,无法满足实时性要求高的网络需求,因此提出了基于数据流的可视化工具。伊利诺大学香槟分校的Yin和Yurcik等人[62]利用Netflow记录,分析和了解系统流量和连接状况,以可视化的形式实现对网络安全态势的感知。之后,许多研究机构也逐步展开了对量化感知工具的研究。美国能源研究中心的劳伦斯伯克利国家实验室开发了“Spinning Cube Potential Doom”[63],目的是提高对网络安全状况的感知能力,但该系统只是用三维空间点来表示网络流量;卡内基梅隆大学开发的SILK[64],通过可视化网络流量和连接状态来获得对网络安全态势的感知。但是在一些相对大型和连接数目较多的网络环境中,主机间的数据交换以及连接的建立活动非常频繁,单纯通过可视化很难获得准确的网络安全态势。鉴于此,研究者开始提出基于多数据源、多视图的可视化系统。C.P.Lee等[65]提出的VisualFirewall系统基于Model View Controller的事件驱动结构,有两个数据源:IDS警报以及防火墙事件数据,系统中采用了4种视图,为网络的整体态势提供了一个全面的显示。

随着网络规模的不断扩大和攻击行为的隐蔽性日益提高,对上述可视化方法提出了新的要求。如何将基于主机的数据和基于网络的数据显示方法进行有机的结合,确定态势显示的统一规范,提高实时性,增大系统可显示的规模,增强人机交互的可操作性等都是可视化技术需要进一步解决的问题。

3.5 其他技术

其它NSSA技术包括数据校准、数据格式化、数据简约、响应与预警技术、入侵追踪等。数据校准是为了在时间和空间上将多源异构采集器校准到统一参数点。数据格式统一是为了将多源异构数据经数据格式转换,形成统一的数据格式,便于随后的事件关联、目标识别等进行高效处理。数据简约主要是去除数据中包含的冗余信息,防止大规模网络中的数据泛滥,减少数据的传输总量,提高后续数据分析的效率。响应与预警技术主要研究灵活高效的响应政策、响应机制以及防御措施等。入侵追踪的研究重点是发现攻击者的数据传输路径和真实 IP地址,实现对攻击者的定位。除此之外,攻击轨迹重构技术也是NSSA的重要技术之一,通过该项技术可以对报警事件进行再分析和重组织,从而重构黑客攻击流程和意图,实现细粒度的态势感知。

4 一个原型系统实现研究

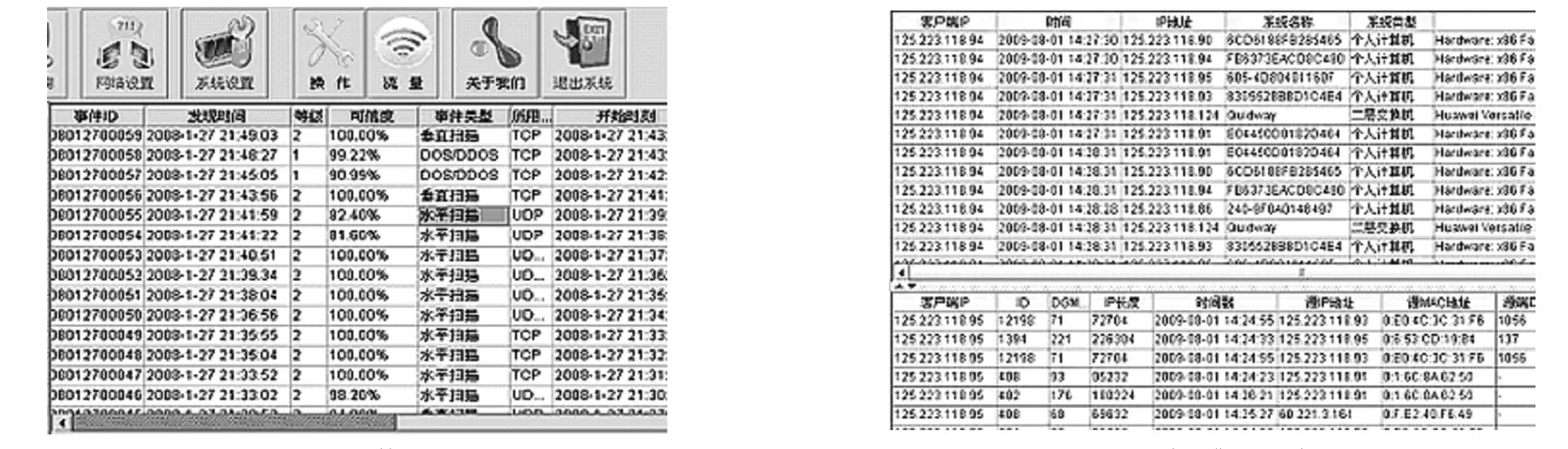

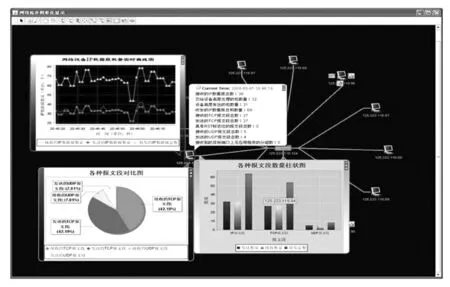

在充分认识NSSA相关概念和技术的基础上,我们展开了对NSSA模型和关键技术的原型系统研究,并获得成功。首先建立NSSA的层次框架模型,如图4所示。该模型包含信息获取层、事件融合层和态势感知层三个层次,实现多源融合、态势感知和态势预测,并以可视化为态势的最终表现形式,同时实现图形用户接口。在如图4所示的框架结构下,作为数据源的一个例子,图6所示为NetFlow所采集的数据记录及其流量可视化,对其它数据源不再一一列举。

图4 NSSA的层次框架模型 图5 网络拓扑结构可观化

然后,三种不同类型的数据源所采集的数据,通过XML描述和数据库通信技术传输至集成平台,该集成平台提供了比单个数据源更为丰富的数据,然后即可在集成平台对所采集的多源数据进行融合,如图7所示。

以多源融合结果为基础,采用系统连接分析、系统状态分析和量化感知相结合的形式,完成对网络安全状态的感知,如图8所示。目前该原型系统正展开对态势预测技术的实现,从而不断完善该系统功能,并进一步向功能完备的NSSA应用系统过渡。

图6 NetFlow数据记录与流量可视化 图7 融合集成平台

5 结论与展望

NSSA对保障网络信息安全,提高网络系统的应急响应能力,缓解网络攻击所造成的危害,发现潜在恶意的入侵行为等都具有十分重要的意义。本文在介绍NSSA相关概念的基础上,论述了NSSA模型的研究现状,并对多源融合、态势感知、态势预测和可视化等关键技术进行了详尽的阐述与分析,以此为基础,实现了一个基于层次化模型的NSSA系统。

图8 态势感知结果

随着网络社会的不断发展,NSSA的应用无处不在,不论是在理论研究还是实际应用领域,开展NSSA的研究都有其必要性和紧迫性。但由于NSSA仍为当前的新兴研究内容,是一个多学科交叉的研究课题,仍有很大的发展空间,诸多问题还有待进一步研究:

1)构建全面、系统的研究体系。网络安全态势感知研究虽已逐步得到重视,但目前很多研究工作还处于理论探索阶段,许多关键问题还没有解决,还未形成一致认可、全面、具体的NSSA研究方案。

2)研究NSSA的性能评估指标、评估模型和评估方法。因目前NSSA评估指标的选取仍存在较大的争议,本文并未对其进行讨论,而且NSSA的研究中仍无成熟的评估模型和评估方法。但对于NSSA来讲,性能评估是其技术发展的关键性问题之一,也是开展下一步研究不可回避的内容。

3)实现网络安全态势的多角度、多维度可视化呈现,清楚直观地显示网络环境的安全状况,以辅助管理人员进行正确决策,为网络安全主动防护提供指导,同时也将进一步促成网络安全态势感知方法的实际应用。

4)探索NSSA的环境适应性问题。一个成熟的NSSA系统应该可以屏蔽网络环境的差异,解决网络安全管理的自适应性和复杂性问题,使得系统能够感知内外环境的变化,动态智能地适应复杂环境并有效地指导未来的自主决策,全面增强其对环境的适应能力和认知能力。

5)研究复杂环境下的态势感知问题。目前对NSSA的研究仍然集中于对连接状况、安全传感器原始报警的获取,基于黑客攻击序列的态势感知方法是下一步重要的研究目标。通过此项研究内容不仅可以感知异常事件的攻击轨迹,而且能为战略级的态势预测奠定基础。

[参考文献]

[1] Tim Bass. Intrusion Detection System and Multi-sensor Data Fusion[J].Communications of the ACM,2000,43(4): 99-105.

[2] Theureau J. Use of nuclear-reactor control room simulators in research & development[C].Proceedings of the 7th IFAC/IFIP/IFORS/ IEA Symposium on Analysis, Design and Evaluation of Man-Machine Systems,Kyoto,1998:425-430.

[3] Mogford R H.Mental models and situation awareness in air traffic control[J].The International Journal of Aviation Psychologyn, 1997,7(4):331-341.

[4] Blandford A, Wong B L W.Situation awareness in emergency medical dispatch[J].International Journal of Human-Computer Studies,2004, 61(4):421-452.

[5] Bass T, Gruber D. A glimpse into the future of id[EB/OL]. http://www.usenix.org/publications/login/1999-9/features/future.html.

[6] Bass T. Intrusion detection systems and multisensor data fusion: creating cyberspace situational awareness[J].Communications of the ACM, 2000,43(4):99-105.

[7] Navy Aviation Schools Command. Situational awareness[EB/OL].http:// www.cnet.navy.mil.crm/crm/stand_mat/seven_skills/sa.asp.

[8] M.R.Endsley. Design and evaluation for situation awareness enhancement[C].Proceeding of the 32nd Human Factors Society Annual Meeting, 1988: 97-101.

[9] Breton R, Roussear R. Decision Making in C2: From a Person-Task Perspective. Defense Research Establishment Valcartier, 2001(11):49.

[10] Sarter N B, Woods D D. Situation awareness: A critical but ill-defined phenomenon[J].The International Journal of Aviation Psychology,1991,1(1):4557.

[11] Endsley M R. Toward a theory of situation awareness in dynamic systems[J].Human Factors,1995,37(1):85-104.

[12] Bass T. Multi-sensor data fusion for next generation distributed intrusion detection systems[C].Proceedings of IRIS National Symposium on Sensor and Data Fusion,1999:24-27.

[13] V.Yegneswaran, P.Barford.Using honeynets for internet situational awareness[EB/OL].http://www.cs.wisc.edu/~pb/hotnets 05_final.pdf,2006.

[14] E.Hughes, A.Somayaji. Towards network awareness[C].Proceeding of 19th Large Installation System Administration Conference,2005:113-123.

[15] National Science and Technology Council. Federal plan for cyber security and information assurance[EB/OL].http://www.nitrd.gov/pubs/ csia/csia_federal_plan.pdf,2007.

[16] K.Lakkaraju, Y.Li, X.Yin,et al. NVisionIP and VisFlowConnect: Two Interactive Tools for Visualizing Network Flow for Security[EB/OL].http://www.ncassr.org/projects/sift,2004.

[17] G.Cole, N.Bulashova, W.Yurcik.Geographical netflows visualization for network situational awareness: naukanet administrative data analysis system (NADAS)[EB/OL].http://www. ncassr.org/projects/sift/ papers/NADAS.pdf,2004.

[18] Simon Banbury, Sebastien Tremblay. A Cognitive Approach to Situation Awareness:Theory and Application[M].Ashgate:Aldershot UK.,2004.

[19] D.L. Hall. Mathematical Techniques in Multisensor Data Fusion[M].Bosston: Artech House, 2004:125-137.

[20] D.Shen, G.Chen, J.B.Cruz, et al. A markov game theoretic data fusion approach for cyber situational awareness[C].Multisensor, Multisource Information Fusion: Architecture, Algorithms, and Applications,2007:1-11.

[21] J.J.Salerno, M.Hinman, D.Boulware. A situation awareness model applied to multiple domains[C].Proceedings of the Defense and Security Conference,2006:65-74.

[22] G.Tadda, J.J.Salerno, D.Boulware, et.al. Realizing situation awareness in a cyber environment[C].Proceedings of Multisensor, Multisource Information Fusion: Architecture, Algorithms, and Applications,2006,6242:1-8.

[23] H.Wang, Y.Liang, X.Liu. Stochastic game theoretical method of quantification for network situational awareness[C].Proceedings of the 2008 International Conference on Internet Computing in Science and Engineering,2008:312-316.

[24] J.Lai, H.Wang, X.Liu, et.al. A WNN-based network security situation quantitative prediction method and its optimization[J]. Journal of Computer Science and Technology, 2008,23(2):222-230.

[25] 韦勇,连一峰,冯登国.基于信息融合的网络安全态势评估模型[J].计算机研究与发展,2009,46(3):353-362.

[26] S.G. Batsell, N.S. Rao, M. Shankar. Distributed Intrusion Detection and Attack Containment for Organizational Cyber Security[EB/OL].http://www.ioc.ornl.gov/projects/ documents/containment.pdf,2005.

[27] J.Shifflet. A technique independent fusion model for network intrusion detection[C]. Proceedings of the Midstates Conference on Undergraduate Research in Computer Science and Mathematics,2004(10):13-19.

[28] R.Polikar, D.Parikh, S.Mandayam.Multiple classifier systems for multisensor data fusion[C].Proceedings of IEEE Sensors Applications Symposium,Houston,2006:180-184.

[29] C.Siaterlis, V.Maglaris. One step ahead to multisensor data fusion for DDoS detection[J]. Journal of Computer Security, 2005, 13:779-806.

[30] J.Beyerer, M.Heizman, J.Sander. Fuselets-an agent based architecture for fusion of heterogeneous information and data[C].Proceedings of SPIE 2006, 2006:1-9.

[31] J.Lu, X. Yang, G. Zhang. Support vector machine-based multi-source multi-attribute information integration for situation assessment[J].Expert Systems with Application,2007,34(2):1333-1340.

[32] J.J.Braun, S.P.Jeswani. Information fusion of large number of sources with support vector machine technique[C].Proceedings of SPIE 2003, 2003:13-23.

[33] J.Zhang, K.Wang, Q.Yue. Data fusion algorithm based on functional link artificial neural networks[C].Proceedings of the 6th World Congress on Intelligent Control and Automation, 2006:2806-2810.

[34] C.Siaterlis, V.Maglaris. One step ahead to multisensor data fusion for DDoS detection[J].Journal of Computer Security, 2005(13):779-806.

[35] M.Sudit, A.Stotz, M.Holender. Measuring situational awareness and resolving inherent high-level fusion obstacle[C]. Proceedings of SPIE 2006, 2006:1-9.

[36] M.Oxenham, S.Challa, M.Morelande. Fusion of disparate identity estimates for shared situation awareness in a network-centric environment[J].Information Fusion, 2006(7):395-417.

[37] B.Sabata, C.Ornes. Multi-source evidence fusion for cyber situation assessment[C].Multisensor, Multisource Information Fusion: Architecture,Algorithms,and Applications,2006:1-9.

[38] Robert Ball, Glenn A.Fink.Home-centric visualization of network traffic for security administration[C].Proceedings of the 2004 ACM workshop on Visualization and data mining for computer security,2004:55-64.

[39] Xiaoxin Yin, William Yurcik, Adam Slagell. VisFlowConnect-IP: An Animated Link Analysis Tool for Visualizing Netflows[C] . FLOCON-Network Flow Analysis Workshop,2005:9.

[40] Soon Tee Teoh, Kwan-Liu Ma, S.Felix Wu, et al. Case Study: Interactive Visualization for Internet Security[C].Proceedings of 2002 IEEE Visualization,2002:505-508.

[41] Gregory Conti, Kulsoom Abdullah. Passive Visual Fingerprinting of Network Attack Tools[C].Proceedings of the 2004 ACM workshop on VizSEC/DMSEC. Fairfax, 2004:45-54.

[42] Stephen G. Batsell, Nageswara S. Rao, Mallikarjun Shankar. Distributed Intrusion Detection and Attack Containment for Organizational Cyber Security[EB/OL].http://www.ioc.ornl.gov/ projects/documents/containment.pdf,2006.12.

[43] Jason Shifflet. A Technique Independent Fusion Model for Network Intrusion Detection[C].Proceedings of the Midstates Conference on Undergraduate Research in Computer Science and Mathematics. 2005,3(1):13-19.

[44] Phillip A. Porras, Richard A. Kemmerer. Penetration State Transition Analysis A Rule-Based Intrusion Detection Approach[C].Proceedings of the 8th Annual Computer Security Applications Conference,1992:220-229.

[45] Kiran Lakkaraju, William Yurcik, Adam J. Lee. NVisionIP: NetFlow Visualizations of System State for Security Situational Awareness[C].Proceedings of VizSEC/DMSEC.Washington DC,2004.

[46] Ritchey R, Ammann P. Using model checking to analyze network vulnerabilities[C].Proceedings of the IEEE Symp. On Security and Privacy,2000:156-165.

[47] Jajodia S, Noel S, O’Berry B. Topological analysis of network attack vulnerability[J].Managing Cyber Threats: Issues, Approaches and Challenges.Springer-Verlag,2005:248—266.

[48] 陈秀真,郑庆华,管晓宏,等.基于模糊信息融合的漏洞评估方法[J].小型微型计算机系统,2004,25(8):1424-1427.

[49] Cisc Systems Inc.NetForensics:Report Guide[EB/OL].http://www.cisco.com/application/pdf/en/us/guest/products/ps5209/c1626/ccmigration_09186a008019d567.pdf,2003.4.

[50] J.Holsopple, S.J.Yang, M.Sudit. TANDI: threat assessment of network data and information[C].Multisensor, Multisource Information Fusion: Architecture, Algorithms, and Applications,2006:1-11.

[51] 陈秀真,郑庆华,管晓宏等.层次化网络安全威胁态势量化评估方法[J].软件学报,2006,17(4):885-897.

[52] Bao X H, Dai Y X, Feng P H, et al. A detection and forecast algorithm for multistep attack based on intrusion intention[J].Journal of Software. 2005,16(12):2132-2138.

[53] Zhang G L, Sun J Z. A novel network intrusion attempts prediction model based on fuzzy neural network[C].Proceedings of the 6th International Conference on Computational Science, 2006,3991:419-426.

[54] Ishida C, Arakawa Y, Sasase I, Takemori K. Forecast techniques for predicting increase or decrease of attacks using Bayesian inference[C].Proceedings of the IEEE Pacific Rim Conference on Communications, Computers and Signal Processing, 2005:450-453.

[55] Qin X, Lee W. Attack plan recognition and prediction using causal networks[C].Proceedings of International Conference on Computer Security Applications,2004:370-379.

[56] 任伟,蒋兴浩,孙锬锋.基于RBF神经网络的网络安全态势预测方法[J].计算机工程与应用,2006,42(31):136-138.

[57] Lai J B, Wang H Q. A WNN-based network security situation quantitative prediction method and its optimization[J].Journal of Computer Science and Technology,2008,23(1):1-9.

[58] Gan X B, Liu Y, Austin F R. A prediction method for time series based on wavelet neural networks[C].Proceedings of the CIS’2005,2005:902-908.

[59] 李胜.基于小波神经网络的非线性函数逼近[D].成都:四川大学硕士学位论文,2003:20-70.

[60] Takata T , Koike H. Mielog : A highly interactive visual logbrowser using information visualization and statistical analysis[C].Proceedings of LISA XVI Sixteent h Systems Administration Conference,2002.

[61] Koike H , Ohro K. SnortView : Visualization systems of snort logs[C].ACM,VizSEC/ DMSEC’04,2004.

[62] X.Yin, W.Yurcik, M.Treaster. VisFlowConnect: NetFlow visualizations of link relationships for security situational awareness[C].Proceedings of the 2004 ACM Workshop on Visualization and Data Mining for Computer Security, 2004:26-34.

[63] L.Stephen. The spinning cube of potential doom[J].Communications of ACM,2004,47(6):25-26.

[64] Carnegie Mellon’s SEI. System for Internet Level Knowledge(SILK)[EB/OL].Http://silktools.sourceforge.net,2005.

[65] Lee C P,Trost J,Gibbs N,et al.Visual Firewall:Real2time network security monitor[C].Visualization for Computer Security VizSEC 2005,2005.