基于可变信任机制的主机防御体系

2010-09-01林颖

林颖

(武夷学院 信息网络与教育技术中心,福建 武夷山 354300)

基于可变信任机制的主机防御体系

林颖

(武夷学院 信息网络与教育技术中心,福建 武夷山 354300)

针对校园网中服务器的重要性,本文从服务器安全防范的角度出发,提出了一种基于可变信任机制的主机防御体系.该体系根据时间段对不同信任度的用户访问权限进行设置,并根据相应参数对信任度进行更新,从而在相当程度上提高了服务器的安全性.

网络安全;日志分析系统;信任度;访问控制

随着网络应用的日益推广,网络越来越深入到人们的生活和工作中,人们对来自网络的安全问题日益重视,广泛地应用网络安全工具,但是来自网络内部的入侵威胁并没有因此减少,所以主机自身的安全防范就变得尤为重要.

校园网中一般都设有防火墙、入侵检测系统等防御系统,它们对校园网中的各种服务器(如:F T P服务器、WWW服务器等)都有保护作用,可以提高其安全性,可是我们会发现这些服务器仍然会受到攻击.可见没有绝对的安全,我们只有在其基础上进一步提高安全性,才能减少受到攻击的机率.

为了加强服务器自身的安全系数,基于现今网络问题的复杂性,本文提出了一种基于可变信任机制的主机防御体系.该体系是根据时间的不同来对不同信任度的用户进行访问权限的设置.在网络资源使用的高峰时段对不同信任度的用户进行严格的权限分配,反之,进行相对宽松的权限分配.此外,用户的信任度是不固定的,它会随着参数的更新而更新,以保证信任度的有效性.该体系主要由主机日志分析系统模块、信任度模块、访问控制模块等三大部分组成,其大致的工作流程如图1所示.

图1

主机日志分析系统模块将已往的数据分析之后得到相应的正常规则库和异常规则库,新的数据(即访问记录)出现后,首先当前数据的用户的使用次数加1,若是新用户则要再将此用户加入用户表,其次数据与正常规则库、异常规则库进行比对,如果与异常规则匹配的,此数据的用户异常次数加1,如果与异常规则不匹配的,再与正常规则库进行比对,如果匹配,那么正常使用次数+1,否则不确定次数+1并报警由管理员进行进一步的判断.随后将使用次数、异常次数、正常次数、不确定次数等参数送入信任度模块,用于计算访问此主机的各用户的信任度等级.访问控制模块再根据用户的信任度等级对用户的访问权限进行设定.

1 主机日志分析系统模块

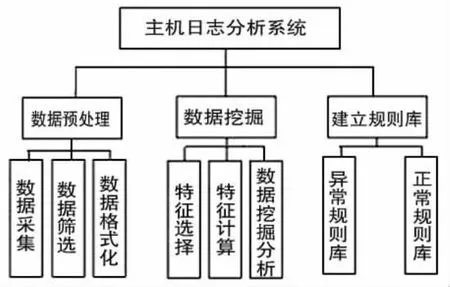

日志(L o g)是指系统所指定对象的某些操作和其操作结果按时间有序的集合[1].主机日志分析系统的目标是从数量巨大的主机日志文件中发现隐含的、有意义的规则,它由三个部分组成:数据预处理[2]、数据挖掘[3]和建立规则库(如图2所示),实际就相当于入侵检测系统中格式化数据、数据分析、产生规则的集合.

本文的主机日志分析系统模块是以Wi n d o w sX P为基础设计的.

图2 主机日志分析系统模块

1.1 数据预处理

数据预处理由数据采集、数据筛选和数据格式化组成,它是将采集来的主机日志文件转换成数据挖掘阶段所需的数据形式.

w i n d o w s X P中包含有系统日志、应用程序日志、安全日志、D N S服务器日志、F T P日志等日志文件,不是所有的日志都会自动记录,它会根据计算机开启的服务不同而自动记录.

计算机的安全日志默认下是不开启的,要对安全日志进行挖掘,首先就要指定相应的审核策略.通过“控制面板”打开“管理工具”中的“本地安全设置”对话框,将其中“本地策略”里的“审核策略”打开.

审核策略所审核的事件,并不是都和入侵行为有关,为了能够有效地进行检测,经过分析,我们对审核策略更改、审核登录事件、审核对象访问、审核帐户登录事件等进行审核.

设置成功后,系统就能够对安全日志自动记录.我们可以通过“控制面板”打开“管理工具”中的“事件查看器”就可以看到安全性日志,也可以通过运行下列命令行获取:

各个日志获取后,我们再对日志进行数据筛选和数据格式化,以生成所需的数据形式.

1.2 数据挖掘

数据挖掘部分由特征选择、特征计算和数据挖掘分析组成.数据经过预处理后,导入到日志分析系统,在数据挖掘模块进行数据分析.本文的主机日志分析系统采用的数据挖掘算法是闭合序列模式算法P o s D*[4],当然也同样可以使用其它数据挖掘技术.特征选择是指某些特定的入侵有特定的特征,我们对此进行提取,如:通过计算机的某端口入侵计算机,那么该入侵的特征就是这个端口的端口号.但有些入侵,单条看起来都是正常的,但是在一个时间段内重复出现一定次数就构成了入侵行为,这时候就需要用到特征计算来计算.同时我们通过数据挖掘分析知道哪些属于入侵行为,哪些属于正常行为.

1.3 建立规则库

建立规则库由异常规则库和正常规则库组成,分别存放异常行为规则和正常行为规则.

通过数据挖掘模块对数据的挖掘,分析得出了用户的异常行为规则和正常行为规则,将这些规则分别加入到异常规则库和正常规则库中以供使用.

由于日志数据不断更新的特点,我们定期收集更新数据送入日志分析系统进行分析,产生新的行为规则,以及时更新规则库.

2 信任度模块

信任度模块是通过对用户设置不同的信任度等级来为用户分配权限,限制用户的访问权限,从而减少对主机的攻击.

2.1 相关概念

定义1 信任就是相信对方,是一种建立在自身知识和经验基础上的判断,是一种实体与实体之间的主观行为.信任不同于人们对客观事物的“相信(b e l i e v e)”,而是一种主观判断,所有的信任本质上都是主观的,信任本身并不是事实或者证据,而是关于所观察到的事实的知识.[5]

定义2信任度(t r u s t d e g r e e)就是信任的定量表示,也可以称为信任程度、信任值、信任级别、可信度等.[5]

定义3 正常行为:用户行为符合正常规则库中的规则.

定义4 异常行为:用户行为符合异常规则库中的规则.

定义5 不确定行为:用户行为既不符合正常规则库中的规则,又不符合异常规则库中规则. 2.2信任度的划分

在这个模型中,我们设置4个参数:正常次数、异常次数、不确定次数、使用次数

正常次数:每个用户每次登录后的用户行为是正常行为(即与正常规则匹配),那么正常次数加1,正常次数越多,用户的信用相对越高.

异常次数:每个用户每次登录后的用户行为是异常行为(即与异常规则匹配),那么异常次数加1,异常次数越多,用户的信用越低.

不确定次数:每个用户每次登录后的用户行为是不确定行为(即与正常规则、异常规则均不匹配),则不确定次数加1.

使用次数:用户每次登录后,使用次数加1.

其中,用户的不确定行为发生后系统会报警交由管理员处理判定,但是由于管理员可能不能及时处理或一时无法判断,不确定行为因此可能要存在一段时间,为此该模块中设置了不确定次数这个参数.

用户信任度等级:将用户的信任度划分为A、B、C三个等级.如果正常次数/使用次数>0.85且攻击次数=0,那么用户信任度为A级(最高级);如果正常次数/使用次数>0.7且攻击次数=0,那么用户信任度为B级;如果攻击次数>=1或不确定次数/使用次数>0.3,那么用户信任度为C级.

3 基于路由器的访问控制模块

经过日志分析模块和信任度模块的处理后,每个访问主机的用户信任度等级就可以计算出来了,之后,根据用户的信任度等级,利用基于时间的访问控制列表来控制不同信任等级的用户在主机上访问的时间和权限.所谓访问控制列表就是路由器某端口的一系列关于网络数据包允许或拒绝的规则集合,是路由器实现网络管理的一种方法.

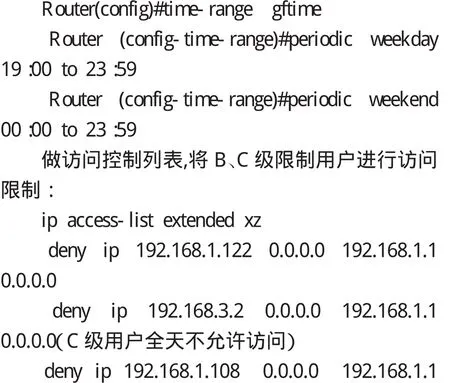

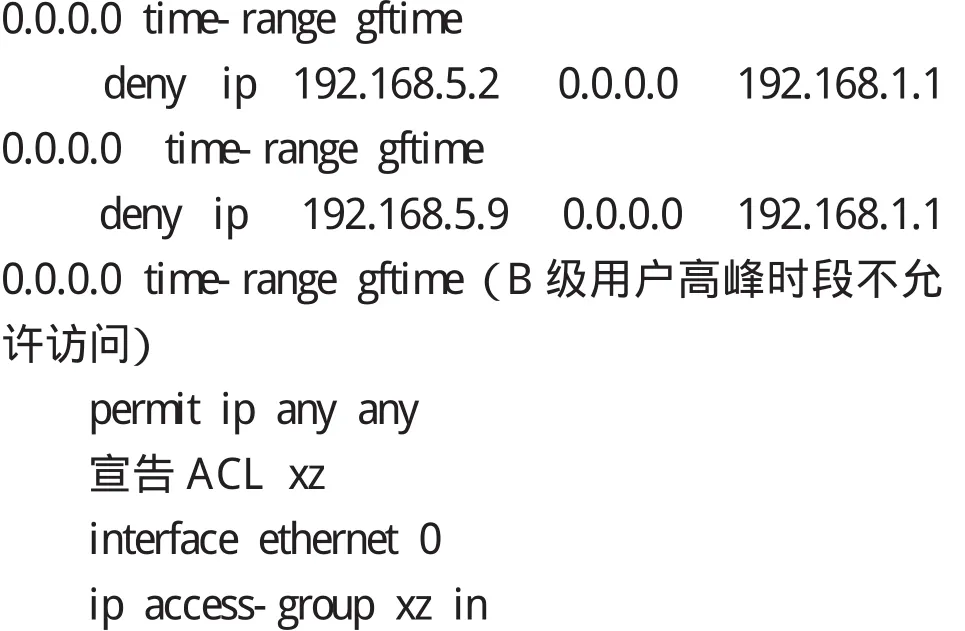

根据我校的实际情况,我校校园网使用的高峰期一般是周一至周五的19:00-24:00和周末两天8:00-24:00.在网络使用高峰期,我们采用严格的用户信任度制度,即高峰期内只允许A级用户访问服务器;在高峰期以外的时间我们采用相对宽松的用户信任度制度,即高峰期外的时段除了允许A级用户访问服务器之外,B级用户也可以访问服务器;C级用户任何时段均不能访问服务器.因为有的攻击行为可能是计算机中毒引起的,所以B、C级用户如果是本校用户,当这台计算机的病毒被清除并不再具有攻击性后,可以再调整其信任度等级.

以192.168.1.1服务器为例,它的日志经过分析后再由信任度模块处理,发现B级用户有192.168.1.108、192.168.5.2、192.168.5.9等,C级用户有192.168.1.122、192.168.3.2等,那么我们可以在路由器上进行如下设置(以C i s c o路由器为例):

设置高峰时间:

经过主机防御体系的日志分析系统模块、信任度模块、访问控制模块三大模块配合作用后,主机就能将访问它的用户按照信任等级进行划分,并按照时间段控制这些用户的访问,提高了主机的安全系数,为主机自身提供一个相对安全的环境.同时,用户的信任等级不是一成不变的,随着信任度模块中参数的变化,信任等级也会随之变化,这样,主机的安全系数就能比较有效地保持在一个相对平均位置.

4 结束语

服务器作为校园网的一个重要成员,常常也会成为攻击的对象.为了提高校园网络的安全性,服务器的安全也显得至关重要.本文从服务器安全防范的角度出发,设计了一种基于可变信任机制的主机防御体系,该体系在相当程度上提高了主机的安全性.

该体系中信任度的划分规则是根据本校的实际情况提出的,在规则的制定上还不够精细,下一步的目标是希望能够通过收集的数据计算出更加精确的值,从而制定出更加精确的信任度.

〔1〕林晓东,刘心松.文件系统中日志技术的研究[J].计算机应用,1998,18(1).

〔2〕文娟,薛永生,段江娇,王劲波.基于关联规则的日志分析系统的设计与实现[J].厦门大学学报(自然科学版),2005(6).

〔3〕Jiawei Han,Micheline Kamber.数据挖掘概念与技术[M].北京:机械工业出版社,2002.149-222.

〔4〕林颖.基于时间约束的闭合序列模式挖掘[J].武夷学院学报,2009(2).

〔5〕李小勇,桂小林.大规模分布式环境下动态信任模型研究[J].软件学报,2007(6).

T P 393.18

A

1673-260X(2010)08-0029-03