基于802.1x协议的校园网认证系统的设计与实现

2010-09-01赵良涛

赵良涛

(菏泽学院 计算机与信息工程系,山东 菏泽 274015)

基于802.1x协议的校园网认证系统的设计与实现

赵良涛

(菏泽学院 计算机与信息工程系,山东 菏泽 274015)

目前,网络安全问题成为校园网络建设和管理中亟待解决的突出问题.论文在分析了802.1x协议的体系结构与认证机制的基础上,针对我校网络建设与管理的实际,提出并设计了一种基于802.1x协议的校园网认证系统,并阐述了其实现方法.

认证;802.1x协议;EAP协议;EAPOL协议;RADIUS协议

1 引言

宽带网络的飞速发展,使校园网的规模不断扩大,几乎覆盖了学校的全部区域.但是,规模扩大的同时,在网络建设和管理中也不断出现新的问题,其中用户身份的认证是目前亟待解决的突出问题.目前国内流行的认证方式主要有三种:PPPOE认证、WEB/PORTAL认证、802.1x认证.实践证明,相对于PPPOE、WEB/PORTAL认证,802.1x认证具有简洁高效、容易实现、安全可靠、易于运营的特点.

280 2.1x协议的体系结构与认证机制

IEEE802.1x称为基于端口的访问控制协议,它能够在利用IEEE 802 LAN的优势基础上提供一种对连接到局域网设备或用户进行认证和授权的手段.通过这种方式的认证,能够在LAN这种多点访问环境中提供一种点对点的识别用户的方式.

2.180 2.1x协议的体系结构

802.1 x协议的体系结构包括三个重要的部分:认证客户端、认证系统、认证服务器.

客户端系统 一般为一个用户终端系统,该终端系统通常要安装一个客户端软件,用户通过启动这个客户端软件发起802.1x协议的认证过程.客户端系统需支持EAPOL协议.

认证系统 通常为支持802.1x协议的网络设备.该设备对应于不同用户的端口有两个逻辑端口:受控端口和非受控端口.非受控端口始终处于双向连通状态,主要用来传递EAPOL协议帧;受控端口只有在认证通过的状态下才打开,用于传递网络资源和服务,如果用户未通过认证,则受控端口处于未认证状态,用户无法访问认证系统提供的服务.

认证服务器 通常为RADIUS服务器,该服务器可以存储有关用户的信息,比如用户所属的VLAN、CAR参数、优先级、用户的访问控制列表等等.当用户通过认证后,认证服务器会把用户的相关信息传递给认证系统,由认证系统构建动态的访问控制列表,用户的后续流量就将接受上述参数的监管.

2.280 2.1x协议的认证机制

基于802.1x的认证系统在客户端和认证系统之间使用EAPOL格式封装EAP协议传送认证信息,认证系统与认证服务器之间通过RADIUS协议传送认证信息.下面以EAP-MD5为例,描述802.1x的认证流程.基于EAP-MD5的802.1x认证流程如图1.

(1)客户端向认证系统发送一个EAPOL-Start报文,开始802.1x认证接入;

(2)认证系统向客户端发送EAP-Request/I-dentity报文,要求客户端将用户名送上来;

(3)客户端回应一个EAP-Response/Identity给认证系统的请求,其中包括用户名;

(4)认证系统将EAP-Response/Identity报文封装到RADIUS Access-Request报文中,发送给认证服务器;

(5)认证服务器产生一个Challenge,通过认证系统将RADIUS Access-Challenge报文发送给客户端,其中包含有EAP-Request/MD5-Challenge;

(6)认证系统通过EAP-Request/MD5-Challenge发送给客户端,要求客户端进行认证;

(7)客户端收到EAP-Request/MD5-Challenge报文后,将密码和Challenge做MD5算法后的Challenged-Password,在EAP-Response/MD5-Challenge回应给认证系统;

(8)认证系统将Challenge,Challenged Password和用户名一起送到RADIUS服务器,由RADIUS服务器进行认证:

(9)RADIUS服务器根据用户信息,做MD5算法,判断用户是否合法,然后回应认证成功/失败报文到认证系统.如果成功,携带协商参数,以及用户的相关业务属性给用户授权.如果认证失败,则流程到此结束;

(10)如果认证通过,认证系统将端口设为授权状态(Authorized Port),否则,保持认证系统端口的非授权状态(Unauthorized Port);

(11)当用户离线或断开网络,客户端发送EAPLogoff给认证系统,认证系统将端口设为非授权状态,从而断开网络.

3 我校实施基于802.1x协议的认证系统的需求分析

3.1 校园网存在的问题

校园网是学校和外界交流的重要平台,也是展现学校面貌的重要舞台.作为服务于全校教育、科研和行政管理的计算机信息网络,校园网实现了计算机互联、信息资源的共享.然而,随着学校校园网的建设与发展,网络中不断出现新的问题.如:带宽管理的需求问题、安全管理的需求问题、计费和运营的需求问题、网络行为管理和访问日志的需求问题等.

3.2 认证系统需求分析

针对我校校园网建设与管理的实际,设计的认证系统至少应实现以下功能:

系统应具有强大的处理能力和良好的安全性、可靠性、可扩展性,支持目前常用的成熟技术.

接入层网络设备支持基于MAC地址和基于端口的802.1x认证功能;同时,支持远程Telnet管理及远程开关交换机端口功能;此外还要求适应大量用户并发认证及复杂的工作环境等.

能够实现对用户名、IP地址、MAC地址、交换机端口、交换机IP的同时绑定或任意组合绑定.

能解决用户私自架设代理服务器的现象.

网络必须具备高可靠、易管理等特征.

4 基于802.1x协议的认证系统的设计与实现

4.1 基于802.1x认证系统的设计

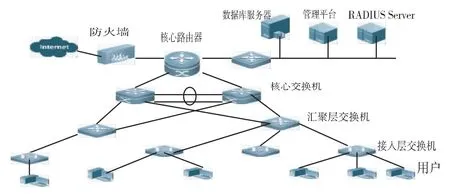

认证系统采用基于802.1x协议的认证模型,采用模块化、分布式设计思想,采用万兆核心、万兆/千兆骨干、千兆/百兆到桌面的设计理念,在核心层、汇聚层、接入层分别采用了锐捷STAR-S6808、STAR-S3550及STAR-S2126等系列产品,从网络的安全性、稳定性、扩展性以及可管理性上都有很大的提升,有效地保证了网络的高速运转.认证系统结构图如图2所示.

图2 认证计费系统的网络结构

在网络结构中,骨干设备采用双核心双链路,相互之间互为容错备份,并在核心交换机中采用关键模块冗余设计,核心和汇聚之间采用双链路连接,有效解决了故障时及时切换、负载均衡、快速收敛等问题,从而保证网络系统运行的高可靠性和稳定性.

4.2 基于802.1x认证系统的实现

4.2.1 服务器端配置

服务器系统采用中文Windows Server 2003操作系统,为保证数据存储的安全性和可靠性,并且能做到备份与恢复,认证系统采用以下措施予以保障.

采用主备两台认证服务器,做到负载分担和提高可用性.

数据存储使用磁盘阵列,实现冗余.

设置一应用服务器,兼做管理服务器.

备份数据,可以每天备份一次,当系统中的数据丢失后,可以恢复前一天数据.

4.2.2 数据库配置

本认证系统采用Microsoft SQL Server 2000数据库系统对数据处理.数据库是认证系统的核心,控制着与RADIUS Server以及后台管理的接口.为保证数据库数据的安全性和可靠性,采用数据库双机热备,主备数据库服务器同时运行,共享同一个磁盘阵列,当一台数据库服务器崩溃时,另一台数据库可以在很短的时间内接管系统,不中断服务.

4.2.3 RADIUS服务器配置

对于Windows Server 2003操作系统,Internet验证服务IAS是系统自带的一种远程身份验证拨号用户服务(RADIUS)服务器.它提供RADIUS客户端(访问服务器)和RADIUS服务器(该服务器为连接尝试执行用户身份验证、授权和记帐)之间的RADIUS消息的路由,支持各种网络访问服务器,实现了用户身份验证、授权以及账户的集中管理等功能.

配置使用IAS服务的过程非常简单,配置步骤如下:

(1)安装IAS

(2)配置IAS服务器识别RADIUS客户端

(3)在IAS服务器上创建授权客户的远程访问策略

(4)配置RADIUS客户端使用此IAS服务器

4.2.4 接入控制交换机配置

接入设备NAS(网络接入服务器)的配置主要包括两个方面:一是针对802.lx协议的配置,一是针对RADIUS协议的配置.因为这两种协议都是国际标准,所以只要是具有这两种标准的技术的交换机,那么它们的配置基本上是一样的.下面以锐捷RG-3550交换机为例进行AAA配置.

S3550-48#configure terminal

S3550-48(config)#interface vlan 1

S3550-48(config-if)#ip 192.168.10.2255.255. 255.0

S3550-48(config-if)#radius-server host 192.168.10.11//设置主Radius server IP地址//

S3550-48(config-if)#radius-server host 192.168.10.12 backup//设置备Radius server IP地址//

S3550-48(config-if)#radius-server auth-port 1812//设置认证UDP端口为1812//

S3550-48(config-if)#radius-server key test//设置共享口令test//

S3550-48(config-if)#aaa authentication dot1x default group radius//配置到RADIUS进行AAA认证//

S3550-48(config-if)#dot1x interface ethernet 0/2//开启0/2端口的802.1x特性//

S3550-48(config-if)#aaa authentication dot1x //打开802.1x认证功能//

S3550-48(config-if)#dot1x port-control auto S3550-48(config-if)#dot1x port-control-mode mac-based//设置基于MAC的802.1x认证方式//

S3550-48(config-if)#dot1x timeout quiet-period 10//设置再次认证时间,避免交换机收到恶意攻击//

S3550-48(config-if)#dot1x timeout tx-period 3//设置报文重传时间间隔,默认30秒//

S3550-48(config-if)#dot1x timeout supp-timeout 3//设置与客户端认证交互的超时时间,默认30秒//

S3550-48(config-if)#dot1x max-req 3//设置报文重传次数,默认2次//

S3550-48(config-if)#dot1x re-authentication //设置打开重认证功能//

S3550-48(config-if)#dot1x timeout re-authperiod 1000//设置重认证时间间隔即认证周期,默认3600秒//

S3550-48(config-if)#dot1x reauth-max 3//设置重认证最大次数,默认3次//

S3550-48(config-if)#end

5 结束语

本文所设计的认证系统是基于802.1x协议的认证系统,是目前多种认证系统中较为流行认证系统,具有良好的理论前提和可实施性,可以有效地解决目前网络中存在的IP地址盗用和私架代理服务器的问题.但802.1x协议本身存在的缺陷导致了系统存在着一些不完善的地方,这将是下一步工作的重点.

〔1〕范晓宁,刘伟科,林泽东.基于802.1x的校园网认证计费系统的设计与实现[J].计算机安全,2007 (11):5-7.

〔2〕冯雯,郑炳伦,吴江.基于802.1x的校园网身份认证系统的设计与实施[J].四川大学学报(自然科学版),2006(6).

〔3〕李兴国.基于802.1x的宽带网认证计费系统设计与实现 [D],四川成都:成都电子科技大学, 2004:13

〔4〕彭伟.使用802.1x实现校园网认证[J],计算机应用,2003,23(3):85-87.

〔5〕胡琴芬.IEEE 802.1x客户端在校园网认证计费系统中的研究与实现 [D].北京邮电大学,2005: 13-15.

〔6〕何江.基于802.1x的校园网认证系统研究与实现[D].山西太原:太原理工大学,2003:13-17.

TP393.18

A

1673-260X(2010)08-0034-03