量子密码研究与进展

2010-08-07甘斌周海刚赵华

甘斌 周海刚 赵华

1 解放军理工大学通信工程学院 江苏 210007

2 解放军理工大学理学学院 江苏 211101

0 引言

网络的安全问题始终伴随网络的成长与发展。网络安全从最初的单机保密、到通信保密,目前已经发展为融信息的可用性、机密性、完整性、可认证性和不可抵赖性为一体的综合信息安全体系。为了保证信息的完整与保密,为了进行身份认证,密码技术应用而生。密码技术可以大致地分为两类:一类是传统的基于数学的密码技术,如对称密码体制、非对称密码体制等;一类是非数学的密码技术,如量子密码,DNA密码等。本文在分析传统密码技术存在问题的基础上,重点讨论量子密码的基本原理及其进展。

1 传统密码技术存在的问题

传统的密码技术,一般都基于数学理论,无论是对称密码体制还是非对称密码体制,都存在一定的安全缺陷:①基于数学的密码技术一般都是基于一个目前难以解决的数学问题,安全性限于当前的计算能力;②经典密码体制中的密钥分发一般都比较困难,因为没有足够的理由说明密钥在传输的过程没有被窃取或更改。

传统的加密技术比较有代表性的是数据加密标准 DES体制和公开密钥密码体制(RSA)。DES体制以及近年来的AES体制都是对称密码体制。对DES方案密码系统的攻击,除去穷举搜索方法外,还有著名的Biham和Shamir的差分分析法以及量子搜索法。而且在因特网的超强计算能力面前,DES显得非常脆弱。近年来的 AES密码体制,也有了众多的分析与攻击方法。RSA体制是非对称密码体制,使用不同的加密密钥与解密密钥。这种体制的安全性基于因数分解的困难性:要计算两个大质数的乘积很容易,但要将乘积分解回两个质数却很困难。如果密钥足够长的话,那么在现有计算条件下,破译者想要破译密钥就需要花费足够长的时间,而这个时间长到在现实中不可能实现。在目前的计算能力下,一般认为只要选择 1024比特长的密钥就可以认为是无法攻破的。然而,RSA体制在理论上并不是一种不可攻破的加密体制,假如时间足够长,它的密码还是会被破译的。近几年来随着量子计算机的提出,使得传统的密码系统面临着巨大的危机,因为量子计算机具有巨大的并行运算能力,对它而言,大整数的分解不再是难题,RSA方案密码系统将不再是安全的了。Shor等人提出的量子算法证明,采用量子计算机可以比较容易地破译像RSA这样的公开密钥体系。

2 量子密码基本原理

基于量子力学原理的量子密码体制解决了传统密码技术的问题,是更为安全可靠的密码体制。它的理论基础不再是数学难题,而是量子力学。

2.1 量子力学

在经典物理学中,物体的运动轨迹仅由相应的运动方程所描述和决定,不受外界观察者观测的影响。但是在微观的量子世界中,观察量子系统的状态将不可避免地要破坏量子系统的原有状态,而且这种破坏是不可逆的。信息一旦量子化,量子力学的特性便成为量子信息的物理基础,包括海森堡测不准原理和量子不可克隆定理。

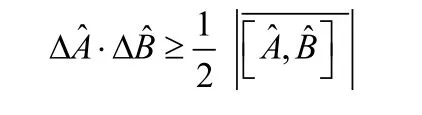

(1) 海森堡测不准原理

测不准原理使通信双方无须事先交换密钥即可进行机密通信,这为人们提供了一种不依赖问题计算难度的无条件安全的希望,使用了基本的物理定律提供了可证的无条件安全,任何窃听量子密钥交换过程的行为都会被检测到。

(2) 量子不可克隆定理

通过“海森堡测不准原理”,我们很自然就会想到,我们在不知道量子状态的情况下复制单个量子是不可能的,因为要复制单个量子就必须要先作测量,而测量必然改变量子的状态,这就是“量子不可克隆定理”。

2.2 量子密码

量子密码学的研究最早出现在 1970年,当时 Wiesner写的一篇有关共轭编码的文章,直到10多年后的1983年才得以发表,这奠定了量子密码学的基础。后来 Charles H.Bennett和Giless Brassard继续对量子密码学进行研究,先后发表了一系列文章,并研究出一个实验原型来展示其技术可靠性。

量子密码通信依赖于量子密钥,如果发送者Alice和接收者Bob通信双方拥有他们自己才知道的秘密密钥,那么就可以进行密码通信。Alice可以把密钥的对应位加上她的消息编码的每一位,发送给Bob;Bob收到这个随机位串后,利用密钥就可提取出Alice发来的消息。窃听者即使截获传输中的信号,也不可能获得任何消息,因为单独传输中的位串本身并不携带消息,消息是编码在传输串和密钥相关中的。这里秘密通信的关键是密钥的保密性。经典密钥的绝对保密无法做到,这里的绝对保密建立在量子力学规律基础上。量子密码学系统利用海森堡的测不准原理:首先,对量子态的测量会干扰量子态本身,因此,这种窃听方式必然会留下痕迹而被合法用户发现;其次避开直接量子测量而采用量子复制机来复制传送信息的量子态,窃听者将原量子态传送给Bob而留下复制的量子态进行测量以窃取信息,这样就不会留下任何被发现的痕迹。但是量子不可克隆定理确保窃听者不会成功。任何物理上可行的量子复制机都不可能克隆出与输入量子态完全一样的量子态来。因此,量子密码学原则上可以提供不可破译的保密通信体系。

3 量子密码基本协议

在量子密码学中,通信双方的秘密通信是通过量子密钥分配协议的支撑来实现的。在某一加密系统中,依据协议,通信双方能在一个即将作为密钥的秘密比特串问题上达成一致意见。目前,量子密码的协议主要有四种。

3.1 BB84协议

BB84协议是基于两种共轭基的四态方案,其原理是利用单光子量子信道中的测不准原理。Alice 每隔一定时间随机地从 4个光子极化态(0,π/4,π/2,3π/4)中任意选取一个发送给Bob,形成具有一定极化态的光子态序列,并记录每一个光子态对应的基矢类型。Bob接到Alice发送的信号后,开始接收Alice发送的光子态序列,Bob为每一个光子从两种测量基矢中随机地选取一种进行测量,然后记录测量的结果并秘密保存。Bob接收并测量完Alice发送来的极化态光子序列后,向 Alice公开其测量过程中所用的基矢或测量类型。Alice进行比较并告诉Bob其比较的结果:告诉Bob哪些是正确的,哪些是错误的。根据比较结果,Alice与 Bob按照事先的约定将经过比较后的所有正确的光子极化态翻译成二进制比特串,从而获得所需的密钥。

3.2 B92协议

B92协议是基于两个非正交态的两态方案,其原理是利用非正交量子态不可区分原理,这是由测不准原理决定的。首先,选择光子的任何两套共轭的测量基,取偏振方向为 0和π/2,π/ 4和3π/ 4的两套线偏振态,并定义0和3π/4代表量子比特“0”,π/4和 π/2代表量子比特“1”。合法用户Alice随机发射偏振态(这里取0和π/4),Bob随机使用偏振态(这里取π/ 2和3π/ 4)进行同步测量。下面给出建立密码本的具体步骤:

(1) Alice以0或π/4光子线偏振态随机向Bob发射选定的光子脉冲;

(2) Bob随机选取π/ 2或3π/ 4方向的检偏基检测,当Bob的检测方向与Alice所选方向垂直,探测器完全接收不到光子;当成 π/ 4时,则有 50%的概率接受到光子。一旦Bob测到光子,Bob就可推测出Alice发出的光子的偏振态;

(3) Bob通过公共信道告诉Alice所接收到光子的情况,但不公布测量基,并且双方放弃没有测量到的数据(空格表示未接收到光子);此时如无窃听或干扰,Alice和Bob双方则共同拥有一套相同的随机数序列;

(4) Bob再把接收到的光子转化为量子比特串;

(5) Bob 随便公布某些比特,供Alice确定有无错误;

(6) 经Alice确认无误断定无人窃听后,剩下的比特串就可留下建立为密码本。

这种方法比BB84协议简单,但代价是传输速率减少一半,因为只有25%的光子被接受到。

3.3 E91协议

E91协议是基于EPR佯谬的EPR对方案,由Ekert于1991年提出,原理是利用EPR效应。其通信过程是:

(1) 由EPR源产生的光子对分别朝±Z方向发送到合法用户Alice和Bob,Alice任意选择检偏基(线偏振基或圆偏振基)测量接收到的其中一个光子1,测量的结果由EPR关联决定;

(2) 同时Bob也随机用检偏基测量接收到的EPR关联对的另一个光子2,并记录测量结果;

(3) Bob通过公共信道公开其使用的测量基(但不公布测量结果),Alice告诉Bob哪些检偏基选对了,然后双方保留正确的结果并将它转化为量子比特串,再通过商定建立为密码本。

它与BB84不同的是检验双方保留的数据是用Bell不等式检验,如果违反不等式,表明量子信道是安全的,没有被窃听;如果满足不等式时,表明信道有问题即存在窃听者。总之,其安全性源于Bell原理,根据量子力学原理该协议是安全的。

3.4 基于正交态的密钥分配方案

除上述方案外,后来又出现了基于正交态的密钥分配方案,其基础为正交态的不可克隆定理。包括六态量子密码方案、三态量子系统作为信息载体的方案、连续变量、信道加密等量子密码方案。这些方案的安全基础都是量子密钥的不可破译性,而这是基于前述的未知量子态不可克隆定理基础上的。

4 量子密码通信研究现状及其进展

各国科学家和研究学者正在纷纷开展量子密码通信的研究。

Bennett和Brassard等人于1989年研制完成了传输距离只有 30厘米的第一个演示性试验。瑞士日内瓦大学的研究人员于1993年采用BB84协议,成功完成了在1.1公里长的光纤中传输1.3微米波长的量子光信号的实验,并于1995年在日内瓦湖底铺设的 23公里民用光缆中进行了实地演示。瑞典和日本在1999年成功地进行了40公里的量子密码通信实验。2000年,美国Los Alamos实验室成功了在自由空间中使用了QKD系统。2002年10月,德国和英国的研究者合作,实现了大气中23.4公里的量子密钥分发。2003年8月,美国的科研人员研制出一种能探测到单脉冲光的探测器。2004年3月,日本科学家成功试验了150公里的量子密码传输距离;同年5月,日本科学家声称他们成功研发出传输速度达到45kb/s的量子密码系统。

量子密码技术的应用首先出现在军事通信和政府的保密传输中,但基于量子密码通信的商业化应用也已经开始了。2003年,瑞士的id Quantique公司以及美国的MagiQ公司都开发了可以传送量子密钥的保密通信系统。2004年6月,在美国马萨诸塞州剑桥城建立了第一个量子密码通信网络,该系统连接了六个网络节点。该系统的正式运行,标志着量子密码通信技术已进入实际的应用阶段。

我国在量子密码通信方面的研究相比较而言较晚。1995年,中科院采用BB84协议进行了演示实验。2003年7月,中国科学技术大学的研究人员成功铺设了一条总长为3.2公里的量子密码通信系统。

2006年,我国中科院量子信息重点实验室成功地设计了高稳定性的量子密钥分配方案,实现了150公里的室内量子密钥分配,并实现了长期误码率低于6%的125公里的室外量子密钥分配。

5 总结

量子密码术是近年来国际学术界的一个研究热点。传统的基于数学难度的密码系统,对未来具有超级计算能力的量子计算机,对具有超强能力的因特网,都将会变得不安全。针对传统的密码技术,量子密码技术可以解决这个难题,因为基于测不准原理,通信双方要么可以发现窃听者,要么窃听者无法破译量子密码。当然,量子密码术要达到传统的密码技术的应用广度和深度,还需要解决很多的问题,包括传输距离、传输速度、系统的稳定性等,但随着对量子密码技术的进一步研究,相信一定会有突破,也一定会将我们带入到一个量子信息时代。

[1] Shor P W. Algorithms for quantm computation: Discrete logarithms and factoring[A]. Proceedings of the 35th Annual symposium on the Foundations of computer science[M].Shafi Goldwassered IEEE Computer Society Press,los Alamitos.1994.

[2] li Chuan-feng, Guo Guang-can. Progress in quantum information research[J].progress in physics.2000.

[3] Zhao zhi, Feng Mang, Zhan Ming-sheng. Quantum algorithm and quantum computing experiments [J].progress in Physics.2001.

[4] Goldwater Sharon. Quantum cryptography and Privacy amplification [EB/OL]. http://www.ai.sri.com/ ~goldwate/quantum.html. 2010.

[5] 张军,彭承志,包小辉等.量子密码实验新进展-13Km 自由空间纠缠光子分发:朝向基于人造卫星的全球化量子通信[J].物理.2005.

[6] WEIHS G, ERVEN C. Entangled Free-Space Quantum Key distribution[J]. Proceedings of SPIE.2007.

[7] 刘岳启,张琨.基于纠缠交换的分布式量子身份认证方案[J].计算机工程与应用.2008.

[8] 李恕海,明洋,王育民.对两个使用 Bell测量基的量子密钥分配协议的分析与改进[J].吉林大学学报(工学版).2008.