数字校园的无线网络安全性研究

2009-11-26蒋义军

蒋义军

摘 要:随着数字化校园建设的推进,无线校园网也蓬勃发展,为校园师生方便快捷地接入和访问网络资源提供高效的服务。无线校园网在建设过程中,其安全问题面临着巨大的挑战。本文通过对802.11协议族的安全分析,探讨无线校园网的安全问题及解决措施。

关键词:数字校园 802.11 WEP

中图分类号:TP309文献标识码:A文章编号:1673-8454(2009)19-0029-03

早在2004年的网络建设调查中,校园网的覆盖率在全国大部分高校中已达到97%,已覆盖到科研、电教、图书馆、学生公寓等各个教学场地。虽然有线网络的覆盖点已遍布高校各个重要教学场所,但随着校园师生移动学习和办公要求越来越高,有线网络的接入受到环境、配套设施的限制。近几年,随着无线网络技术的发展,欧美的高校已开始大面积地部署校园无线网络。与此同时,国内发达地区的高校也利用WLAN技术,开始建设无线校园网络。无线网络的建设,使教学资源的利用从以往的固定桌面PC,延伸到移动便携、PDA、手机等。无线网络的资源利用率、灵活性、快捷性以及个性化受到众多师生青睐。但无线网络在建设中,最受到关注的仍然是安全问题。

无线网络具有移动性强、可靠性高、运行成本低且便于维护的优点,但也正是这些特性决定了它具有与普通有线网络不同的安全性要求。无线网络的安全涉及方方面面,本文主要针对无线网络协议分析,探讨校园无线网的安全问题和解决措施。

一、高校无线局域网的安全问题

高校通常采用WLAN技术在校园中建设无线网络。WLAN(Wireless Local Area Network)是指以无线信道作传输媒介的计算机局域网,目前广泛采用兼容802.11标准的无线接入点(AP)设备完成整个局域网络的建设。

1.SSID非法接入危害

无线接入点(AP)在使用时,SSID(Service Set Identifier)是用来标识一个无线网络的名称,以此来区分不同的网络。无线工作站必须使用正确的SSID,才能进入不同的网络。通常情况下,AP对SSID通过广播方式传输。开启SSID广播的无线网络,其路由设备会自动向其有效范围内的无线网络客户端广播自己的SSID号。移动设备通过无线网络查找就能访问得到SSID。这种方式虽然非常方便,但网络接入点完全暴露出来,未得到任何保护。

2.窃听、假冒身份与信息篡改

在无线网络中,所有的通信内容通过无线信道传送,传递的信息非常容易被窃听。从被窃听的数据包中,可以找到用户的相关信息。窃取者便可假冒合法用户的身份信息侵入网络,构成身份假冒攻击。

同时,被窃听的数据报文可能被窃听者篡改,用户正常的通讯信息受到严重干扰。一方面造成正常的通信内容被破坏,另一方面合法的访问链路遭到破坏。这对物理网络中的信令传输构成很大的威胁。

3.非法AP接入危害

WLAN无线频谱是一种固定资源。我国规定802.11a工作在5.8GHz频段频率范围,802.11b工作在2.4GHz频段,工业、科学、医疗设备也使用该频段,实现频率共用。由于频段资源有限,若私自建立AP接入点,相邻接入点就会出现同频干扰。其结果就是周边AP功率和信道都需要进行调整,这将使整个网络中上百台AP设备重新分配资源,严重影响网络质量。另外,在无线AP接入有线集线器时,会遇到非法AP的攻击,从而危害无线网络的宝贵资源。

二、无线网络协议和安全分析

1.无线网络协议

无线局域网协议包括802.11(a、b、g)以及为其安全访问所设立的WEP协议。802.11协议是一组用于无线局域网技术的行业标准,其中使用较广泛的是802.11b。802.11b在2.4-2.5 GHz的公共频段内以1、2、5.5或11 Mbps的速度传输数据。

在802.11协议族中,802.11a与802.11b相比,传输速率快,达到54Mbps。其工作频率在5GHz下,采用正交频分复用(OFDM)技术,可支持语音、数据、图像的传输。

802.11g在802.11b的基础上改进,支持2.4GHz工作频率以及直接序列展频技术(DSSS),并结合802.11a高速的特点以及OFDM技术。该协议可达到54Mbps传输速率,集中了802.11b和802.11a的优点。

2.IEEE 802.11协议的安全分析

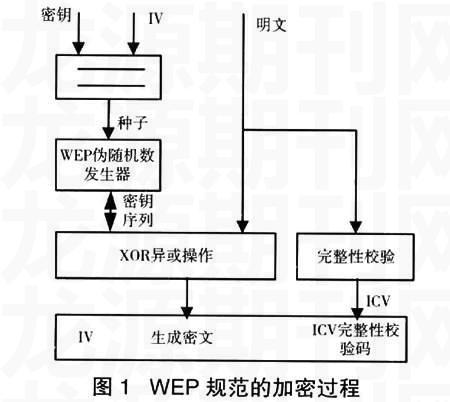

802.11协议定义了有线等效加密(WEP)的加密规范。该规范在网络MAC层上采用RC4算法对节点间无线传输的数据实施加密,防止数据窃听后被篡改。WEP协议在传输时,采用共享密钥加解密传输数据。图1描述了WEP完成无线通讯的加密过程。

发送节点加密数据时,将共享密钥和一个24位的初始向量(IV)串接成种子。产生的种子输入到伪随机数发生器,产生密钥序列。明文和密钥序列进行异或运算得到密文。明文经过完整性校验算法处理得到完整检查码(ICV)。发送节点将生成的密文、初始向量及完整检查码送往接收节点。

接收节点收到信息时,将初始向量与共享密钥串接成伪随机数发生器的种子,经由伪随机数发生器处理后得到密钥序列。此序列与密文进行XOR运算后得到明文。为进一步检查数据在传送过程中是否篡改,接收节点重新计算ICV。若接收节点计算的ICV与原ICV不匹配,则接收节点拒绝该帧。

该加密算法体系逻辑严密,但存在着如下安全隐患。

(1)WEP协议中的核心是RC4算法,负责数据报文的加解密。然而,RC4算法本身存在一定缺陷。该算法在传输一定大小的数据包后,IV值会出现重复取值的问题。根据协议的加密过程可知,IV值在数据报文中以明文形式存在,并和原始密钥一起串接成种子。如果两次IV值相同,意味着使用相同的IV和密钥加密消息。若知道其中某一条明文,则所有这类的数据报文都会被解密,从而导致明文被泄漏。通过这个漏洞,整个加密协议链条就会被破坏。

(2)在802.11标准中没有明确WEP共享密钥的分配和修改方式。所有的站点和AP使用同一个密钥。密钥的修改和分发通常独立于安全信道进行。长期暴露在无线网络中的数据报文容易被收集和破解,安全防范非常被动。

(3)RC4算法中普遍使用40位长的密钥,加密强度不高。目前已有工具在10分种左右就能强力破解。虽然密钥强度已提高到128位,减去24位的IV长,实际有效密钥长度为104位,其强度有待近一步提高。

(4)WEP协议中没有一套统一的密钥管理机制,未建立系统级别的安全机制。其次,WEP协议的身份认证过程是单项的,单项认证也存在着众多弊端。这是WEP协议管理机制上存在的一些安全隐患。

以上由于安全协议所带来的问题,都需要在无线局域网的构建中加以考虑和防范。

三、高校无线网络安全的技术解决措施

基于高校无线网络建设的现实情况和802.11协议的分析,下面从安全技术的管理、操作、配置等多个层面对无线网的安全提出如下技术保障措施。

1.AP的SSID管理

通常,路由器/中继器设备制造商都为其产品设置默认并且相同的SSID。例如Cisco设备的SSID通常是“tsunami”,linksys设备的SSID通常是“linksys”。若一个网络,不为其指定一个SSID或者只使用默认SSID的话,那么任何无线客户端都可以进入该网络。

因而,在可能的情况下不应使用设备缺省的SSID,设置为封闭的无线网络不应响应那些将SSID设置为Any的无线设备。取消SSID主动广播机制,让无线工作站主动配置正确的SSID号进行访问。同时,建立双向的访问认证机制,这样能够减少无线网络被发现的可能。

2.加密保障数据安全

在无线网络中,如果数据未经过加密,黑客一旦进入,就可以通过一些数据包嗅探工具来抓包、分析并窥探到其中的隐私。

无线网络中存在好几种加密技术,通常选用能力最强的那种加密技术。在使用WEP协议对数据进行加密时,不应当一直使用默认密钥。对于初次访问系统的个人用户甚至应当创建单独的WEP密钥。变更AP的默认SSID和默认WEP密钥,是实现无线网络安全的最基本的防范。

通过数字证书和加密管理保障数据,实现通讯数据的不可抵赖性与完整性。针对无线网络,加密MAC地址可提高数据完整性,同时可通过CRC检测数据帧中的错误。

3.无线网卡的物理地址过滤机制

利用介质访问控制(Media Access Control,MAC)管理机制,阻止未经授权地接入。使用MAC地址过滤,建立基于地址的访问控制列表(Access Control List,ACL),来限制对特定设备的网络访问,仅让一些经过注册和信任的MAC地址访问无线网络。

对于WAP无线接入,尽量采用第3级WTLS(无线传输层安全协议)的无线设备,使用个人证书以及USB证书方式。通过证书黑名单的ACL列表,对不信任的证书进行严格地限制。该方式相对严格,适合校园无线办公网络小规模使用。

4.密钥和身份的管理

强化密钥管理和分发,提高密钥强度,标准化密钥交换和密钥分发机制。

对于802.11,建立基于RADIUS、Kerberos、SSL和IPSEC等协议的安全机制完成密钥分发。提高密钥强度,建立安全访问机制。如使用128位WEP加密,或128位AES加密以及128位偏移码本方式(OCB)数据认证标记,采用128位的初始向量(IV)等。

5.多种手段检测防止非法AP接入

采用手持检测扫描设备快速地检测未被授权的网络,清除非法接入AP设备。

在无线网络中部署嗅探器,自动探测无线设备的操作,发送日志报告给管理员或入侵检测系统。管理员可对这些非法AP进行物理断开或禁止端口的操作管理。

6.避免Ad hoc方式接入

特定模式(Ad hoc Mode)用于将无线客户端直接连接在一起,实现点对点的通信。这种网络不需使用无线 AP 或任何有线网络。

Ad hoc模式允许WiFi用户直接连接到另一台相邻的无线客户端。这意味着将无线客户端整个硬盘暴露于危险中,并且入侵者可通过该联网无线客户端入侵整个网络。这种模式所承担的风险远远大于它所提供的便利。

7.公网防范

对于接入公网的AP节点可安装防火墙,增强抵御木马攻击及病毒能力;也可采用VPN机制,加强数据认证和加密。部署IPsec,在网络协议栈的IP层提供加密和认证服务。在支持用户服务端远程认证拨号时提供RADIUS认证,减小非法嗅探的可能性。

四、总结

高校中建设无线网络虽然有移动性强、组网灵活、投资小见效快等特点,但也存在着诸多安全隐患,必须采取多种安全防范措施手段,才能进行有效防范。在高校无线网络安全防范措施过程中,需要根据安全技术的发展不断地自我调整和完善安全策略,以确保广大师生在安全高效的无线网络环境中工作与学习。

参考文献:

[1]Mattbew S.Gast.802.11无线网络权威指南 第二版(英文影印版),东南大学出版社,04/2006;

[2]Maclge Limited.Wireless LAN Security wKte Paper[EB/OL].http://www.maclge.tom,2003

[3]An ISS Techinal White Paper Wireless LAN Security 802.11b and Corportate Networks

[4]Wired Equivalent Privacy http://en.wikipedia.org/wiki/Wired_Equivalent_Privacy

(编辑:于黎明)