浅谈802.1X认证在校园网中的应用

2009-11-16高辉

高 辉

[摘 要]在这个信息化时代,宽带网接入以及无线网络逐渐成为网络技术的热点。但是在接入认证方面,被广泛运用的PPPoE认证有其自身的缺陷。IEEE802.1委员会提出的802.1X协议,用于基于以太网交换机,可以对用户进行认证、授权,从而提供了一种更实用、更安全的用户管理方式。

802.lX 协议提供了一套对接入到网络的设备进行认证、授权的机制,认证所使用的EAP0L(EAP encapsulation over LAN)帧承载于以太报文之上,很容易应用于以太网环境。因此将802.1X应用于交换机,通过交换机对局域网用户进行管理是一种常见的用户管理策略。同时,802.1X也是交换机安全策略的一部分,可以有效防止非法用户访问没有授权的资源。

本文提出了将802.1X集成到现有的内网管理系统中的设计方案,将802.1X的基于端口的控制扩展为基于用户的控制,实现内网管理系统对802.1X的检测,对局域网内用户接入认证、访问授权、安全鉴别等服务,使内网管理系统具有更强的终端安全管理的功能。

[关键词]802.lX;PPPoE;IEEE802.1;端口接入访问控制协议;EAP0L

一、802.1X协议的原理体系结构

1.IEEE802.1X源于IEEE802.11无线以太网(EAPOW),它是一种位于第2层的端口接入访问控制协议(Port based network access control protocol)。这里的端口可以是一个物理端口,也可以是1个逻辑端口(如VLAN)。对于无线局域网来说1个接口就是1个信道。802.1x实际上是一个传输机制,对基于IEEE802.x技术的网络(包括局域网和无线局域网)提供标准化的认证服务,而真正的认证过程发生在802.lx的上层协议EAP(Extensible Authentication Protoco),即可扩展的认证协议。该协议最初是作为PPP的扩展而创建,用以开发新的网络访问身份验证方法。

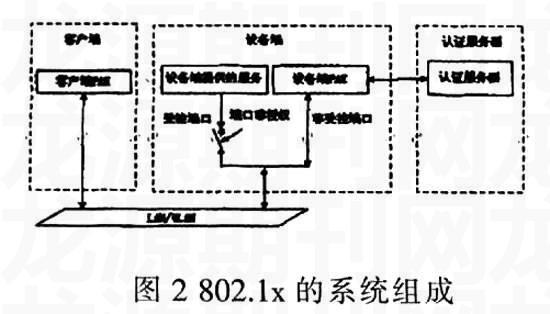

2.802.lX协议的体系结构由3部分成客户端(suPPlicant)、认证系统(authenticator)和认证服务器 (authentication server)。

(1) 客户端。 (suPPlicant)客户端通 常是指支持802,1X认证的用户终端设备,它通过启动802.1X客户端软件发起802.1X认证,以请求访问受控的网络资源。

(2)认证系统。(authenticator)认证系统通常为支持802.1X协议的网络设备,它为请求者提供服务端口,该端口可以是物理端口也可以是逻辑端口。一般在用户接入设备(如LAN switch 和AP)上实现802.IX认证。认证 系 统 根据不同因素(包括物理因素、MAC等)形成逻辑通道,包括“受控端口”和“非受控端口”。“非受控端口”始终处于双向连通状态,用于传送认证信息(EAPOL协议帧,可随时保证接收请求者发出的EAPOL认证报文);“受控端口”只有在认证通过的状态下才打开,用于传递网络资源和服务。

(3)认证服务器。(authentication server)认证服务器接收来自请求者的认证请求,根据存储在数据库中的用户认证信息(包括用户名、密码、ACL等)来验证用户是否合法。若认证通过,将上述信息转至认证系统,由认证系统动态构建ACL,对用户访问进行管理,一般采用RADIUS服务器来实现802.lX认证和授权功能。

802.lX 实 际的认证过程在请求者和认证服务器之间发生,而位于中间位置的认证者工作于中继方式,它只负责在请求者和认证服务器之间转发认证信息。802.lX采用可扩展验证协议(extensible authentication Protocol,EAP)来封装传输于请求者和认证服务器之间的认证信息,但EAP帧在请求者和认证者之间被EAPOL(extensible authentication protocol over LAN)协议承载,而在认证者和认证服务器之间被其他高层次协议(如RADIUS)承载,以便穿越复杂的网络到达认证服务器。

二、认证流程

EAP协议具有可扩展性,802.1X认证系统支持多种认证算法,如EAP-MDS,EAP-TLS,EAP-SIM,EAP-TTLS以及EAP一AKA等。

为了保护用户在以太网中传送单播和广播信息包不被位于同一物理网段内的其他用户侦听,可以把每个用户限制在一个交换机端口内,这样就从物理上隔绝了每个用户的信息包,实现了用户数据的保密性。为了对用户的进行认证和授权,采用802.1X协 议与Radius服务器对用户进行认证,授权和计费。

整个系统由边缘交换机、中心交换机、Radius服务器、用户PC机等部分组成,另外还有网管工作站、VOD服务器、文件服务器和路由器等设备来维持网络的正常运营。边缘交换机位于网络的边缘,用户直接与边缘交换机的端口相连,这些端口全部配置为802.1X认证管理,这些端口在初始化时处于阻塞状态,除了802.1X 的控制协议报文,所有其他的信息报在端口出口处都将被丢弃。下面细描述一下用户的认证过程:

(1) 当用户有上网需求时打开802.1X客户端程序,输入用户名和口令,发起连接请求,此时,客户端程序将请求认证的报文〔EAPOL-start)发给交换机,开始启动一次认证过程。

(2)交换机收到请求认证的数据后,将发出一个请求技(EAP-Request/Id)要求用户的客户端程序将输入的用户名送上来。

(3) 客户端程序响应交换机发出的请求,将用户名信息通过数据恢(EAP-Response/Id))给交换机。交换机将客户端送上来的数据经过封包(Radius-Access-Request)处理后送给Radius服务器进行处理。

(4) Radius服务器收到交换机转发上来的用户名信息后,将该信息与数据库中的用户名表相比对,找到该用户名的口令信息,用随机生成的一个加密字

对它进行加密处理,同时也将此加密字Radius-Access-Challcngc)传送给交换机,由交换机传给客户端程序;

(5)客户端程序收到由交换机传来的加密字后,用该加密字对口令部分进行加密处理(此种加密算法通常是不可逆的)并把结果(EAP-Respnnse)通过交换机传给认证服务器。

(6) 认证服务器将送上来的加密后的口令信息和其自己经过加密运算后的口令信息进行对比,如果相同,则认为该用户为合法用户,反馈认证通过的消息(Radius-Access-Accept),并向交换机发出打开端口的指令,允许用户的业务流通过端口访问网络。否则,反锁认证失败的消息 ,并保持交换机端口的关闭状态,只允许认证信息数据通过而不允许业务数据通过。

(7)当用户要求下线或者是用户系统关机等需要断开网络连接时,请求方发送一个断网请求(EAP-Logof)给认证方,然后认证方立即把端口设为非受控状态(Uncontrolled Port),从而断开连接。另外802A X还支持计费功能,当端口打开后,认证方发送一个Accounting-Start消息给Radius服务器;端口关闭时,认证方发送一个Accounting-Stop消息给Radius服务器,这样,运营商就可以生成账单,向用户收费了。

(8)验证设备通过定期的检测保证链路的激活。如果用户异常死机,则验证设备在发起多次检测后,自动认为用户已经下线,于是向认证服务器发送终止计费的信息。

三、802.1X协议与其他管理方案的分析和比较

与P PPPOE和DHCP+Web方式相比,802.IX 认证方式是一种完全不同的认证和访问控制技术。

(1)计费的准确性:对于PPPOE方式和802.1X 方式,在用户认证通过后,由宽带接入服务器BAS或是认证方向Radius服务器发送计费开始包,在用户下线后向Radius服务器发送计费结束包。计费系统便可根据计费起始包、结束包进行按时、按流量进行实时计费。这种方式,计费数据很准确。对于DHCP+Web方式,用户认证通过后,由接入服务器向Radius服务器发送计费开始包,当用户需要下线时,需要通过点击Web页面挂断按钮,触发宽带接入服务器向Radius服务器发送计费结束包。这种在正常情况下,计费数据较准确。但如果用户是异常下线,接入服务器需要根据用户的最大空闲时间来判断用户是否下线,这时可能会使最后的计费结束包的时间比用户实际的下线时间要多出一段时间,从而造成计费数据的不准确。

(2)可管理性:对于PPPoE方式,宽带接入服务器与Radius服务器配合,可以进行一定程度的服务质量控制,能够实现限速和QOS等功能。对于DHCP+Web方式,当采用旁路方式的网络架构时,不能对用户进行类似带宽管理等管理手段。如果是直路的网络架构,可以根据用户的不词,对带宽进行不同等级的限速控制。802.1X方 式是直路式控制,可以在交换机上实现流量控制,另外,802.IX 还能对用户实现远程唤醒和远程控制等功能。

(3)功能特点:采用PPPOE方式时宽带接入服务器要频繁地进行解包操作,当用户接入请求多时很可能会成为网络的瓶颈。对于DHCP千Web,如果是网络旁路的架构,不会影响到网络的性能。如果是直路的架构,则有可能会成为网络的瓶颈。802.IX 在交换机中实现网络控制,认证在2层进行,协议开销很小,不会对网络性能造成影响。综上所述,基于PPPoE的认证方式,可管理性强,计费准确,代价就是PPPoE本身限制了网络环境以及组播业务的开展。而DHCP+Web方式的认证,对网络环境不会造成任何影响,但在整个网络的用户可管理性、异常情况下计费准确度等方面都存在一定问题。而802.1X方式由于是采用的源于以太网的技术,故能比较好地实现用户管理功能。

实施认证计费系统包括建立安全认证计费管理系统和在支持802.1x协议的汇聚或接入交换机启用认证支持。

(1)安全认证计费管理系统

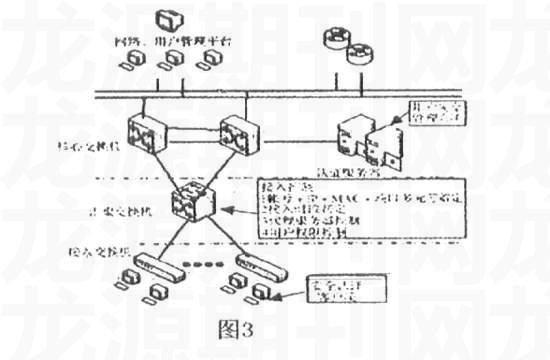

通过购置硬件服务器和相关软件,建立安全认证计费管理系统,这是整个认证计费系统的后台支持服务.在各个校区安装安全认证计费管理系统平台,系统进行互为实时备份,支持必要的跨校区用户漫游。两个校区分别安装安全认证系统,实现分布式认证,如图所示。认证计费系统要有合理的备份机制和数 据同步机制;要求该系统做到分布式认证,并实施统一集中管理,策略统一下发;实现用户有效控制;支持跨校区用户漫游。

(2)安全认证交换机

在不改变现有校园网拓扑结构的情况下,安装必要的支持802.1x协议的接入交换机,或在楼宇汇聚交换机启用802.1x协议,做到分布式接入控制,实现用户有效控制。

认证实施过程应尽量平滑过渡,安装、更换楼宇汇聚、接入交换机,逐一启用认证。在部分学生宿舍未安装新接人交换机的区域,可考虑安装安全认证接人交换机,在接入层启用安全接入控制,实施网络拓扑图;校园网内有一部分区域,已分别安装了接入交换设备,对于这一区域,只需在楼宇汇聚更换数量不多的新交换机,在楼宇汇聚启用安全接入控制,实施网络拓扑图。这样,即可以保护学校的现有投资,使可用的设备在后续的使用中继续发挥作用,不会被盲目淘汰。根据学校的发展规模、资金情况来进一步完善学校的网络建设,最终使整个学校的网络不断完善、成熟。在教师住宅区、教学办公区实施认证系统后,逐步在学生宿舍区实施认证。

结束语

随着我国信息化建设的不断推进和深人,在网络边缘实施接入控制的重要性日益凸现,IEEE802.1x因其良好的扩展性、认证的边缘化、分布化和对用户管理的集中化等诸多优点,较好地解决了这方面的问题。因此可以预见,基于802.1x的接人访问控制方法将会是今后发展的一个重要方向。

参考文献 :

[1] IEEEStd 802.1x-2001,I E E E StandardforLocaland metropolitan area networks-Port-Based NetworkAccess Control.

[2] R F C 3748,Extensible AuthenticationProtocol(EAP),June 2004.

[3] 华为itzero. 3Com 802.1x技术白皮书[EB/OL].http://w w w. c o m /Article/Hardware_Area/Doc_hw_3com/200409/1875.html.

[4] 802. 1x协议及其在宽带接人中的应用[EB/OL].http://www.net130.com/ 2004/6-6/222941.html.

[5] 802.lx 认证技术分析及其应用建议[EB/OL].http://www.cww.net.cn/technique/Article.asp?id=16208.

(编辑/穆杨)