一种面向工业互联网安全的边缘设备随机时间轴流量感知模型

2024-11-02董恩泽俞晓红李然杨随先李炎炎

摘要:工业互联网边缘设备的数据流量感知对生产稳定性、供应链安全性、维护和优化生产过程起着关键作用。针对工业互联网中具有隐身机制的边缘设备后台攻击和多产线底层设备集群后台的漏洞攻击等安全问题,提出一种针对边缘数据突发异常的随机时间轴流量感知模型。通过在多个工作周期中设置相同时间轴的数据流同步感知时间窗,计算不同工作周期时间窗的数据流量积量的均差比,判断设备数据流量是否出现异常;并基于该感知模型,利用不同工作周期时间窗的数据流的残差矩阵和均差比矩阵构建了面向产业集群工业互联网的全域数据流异常关联态势描述模型。实验表明,所提出的随机时间轴流量异常感知模型,能实时监测工业互联网边缘设备的后台漏洞产生的安全问题。

关键词:工业互联网;边缘设备;异常数据流;感知模型;全域关联态势

中图分类号:TP393 文献标志码:A doi:10.3969/j.issn.1006-0316.2024.10.002

文章编号:1006-0316 (2024) 10-0016-06

Random Time-Axis Traffic Perception Model to Ensure Security in

Industrial Internet of Things Edge Devices

DONG Enze,YU Xiaohong,LI Ran,YANG Suixian,LI Yanyan

( School of Mechanical Engineering, Sichuan University, Chengdu 610065, China )

Abstract:The perception of data traffic in industrial Internet of Things (IIoT) edge devices plays a crucial role in ensuring production stability and supply chain security, and facilitates the maintenance and optimization of production process. In response to security issues such as background attacks on IIoT edge devices with stealth mechanisms and vulnerabilities in the backend of multi-production-line underlying device clusters, this paper proposes a random temporal axis traffic perception model for detecting sudden anomalies of edge data. The model synchronously perceives time windows of data traffic with the same temporal axis in multiple working cycles, calculates the average difference ratio of data traffic accumulations across different working cycle time windows to identifies anomalies of the data traffic. A comprehensive data traffic anomaly correlation situational awareness model is constructed for the IIoT of industrial clusters, based on residual matrices and average difference ratio matrices of data traffic in different working cycle time windows. The experiment demonstrates that the proposed model can effectively monitor security issues arising from backend vulnerabilities in IIoT edge devices in real-time.

Key words:Industrial Internet of Things (IIoT);edge devices;anomalous data traffic;perception model;global correlation situation

边缘设备通常是工业互联网体系结构的一部分,被部署在接近数据源的地方,可以直接与传感器、设备和物体连接,具有一定的计算和处理能力,可以在本地对从传感器和设备收集的数据进行初步的处理和分析。边缘计算使得在设备附近进行数据处理和决策成为可能,而不必将所有数据传输到云端处理。边缘设备增强了工业互联网系统的响应速度、减少了网络负担,同时也提供了更多的灵活性和适用性,使得工业互联网系统更加智能和高效[1]。

随着工业互联网规模的不断扩大,数据的处理和存储问题也愈发严峻。边缘设备的状态对生产稳定性、供应链安全性、维护和优化生产过程起着关键作用[2-3]。过去,工业互联网安全主要侧重于云端安全防范,而对如终端生产设备数据安全等内生安全研究不够。边缘设备分布分散、工作环境复杂,使得感知数据更容易受到威胁[4]。终端边缘设备安全风险是工业互联网内生安全防范的重点,它有时会对工业生产现场乃至整个企业网络系统造成致命的破坏[5]。因此,实现边缘设备数据安全监测,对工业互联网体系的安全至关重要。

边缘设备突发数据异常状态重点体现在三个方面:①数据流突然增大或突然减小;②突然产生新的数据类型;③出现数据窜路等情况。对于面向产业集群业务管理的工业互联网,由于网络关联的制造厂家、加工产线、生产设备众多,其海量数据极易淹没突然萌生的异常数据。因此,针对边缘设备数据安全的监测可以通过感知设备数据的状态来实现。

数据统计表明,迄今发现的工业互联网边缘设备安全风险中,数控机床、工业机器人、PLC(Programmable Logic Controller,可编程逻辑控制器)等安全问题最为突出。这些设备除自身的安全漏洞外,往往还存在隐蔽的后台攻击及信息泄露漏洞。攻击者可以通过未授权的网关接入边缘网络,访问网络设备、应用程序和边缘服务,对边缘设备进行恶意攻击和漏洞攻击[6]。因此对边缘设备数据流量的实时感知十分必要。

在数据流量采集方法,常敬超[7]提出采用零信任的思想在边缘防护网关设置网关控制器,对业务数据流量进行抽样检测。郭宇骞[8]提出使用数据采集模块来负责从边缘设备和传感器中采集数据,然后通过边缘层设备感知和收集环境中的数据。在数据流量异常检测方面,传统方法有k-NN(k-Nearest Neighbors)[10]、CUMUL[11]、k-FP(k-fingerprinting)[12]等。k-NN方法采用了一种基于自动学习的多个流量特征权重的k近邻分类器,CUMUL方法是基于SVM(Support Vector MxAaQ9Q4ptp8qzZAbFlf6Qw==achine,支持向量机)分类器和利用数据包长度累积和的新特征集,k-FP方法是基于随机森林和k近邻,编码了一种新的特征,并将其提供给k近邻分类器。

本文基于工程实践的需求,对边缘设备数据流量的实时感知展开进一步研究,提出一种针对边缘数据突发异常的随机时间轴流量感知方法。该方法在实时感知边缘设备数据流的基础上,能及时发现突发性数据异常,有效解决异常流量监测实时性和可靠性之间的矛盾[9,13],进而为构建相应的多产线集群的安全态势描述模型奠定了基础。

1 基于时间窗的数据流感知

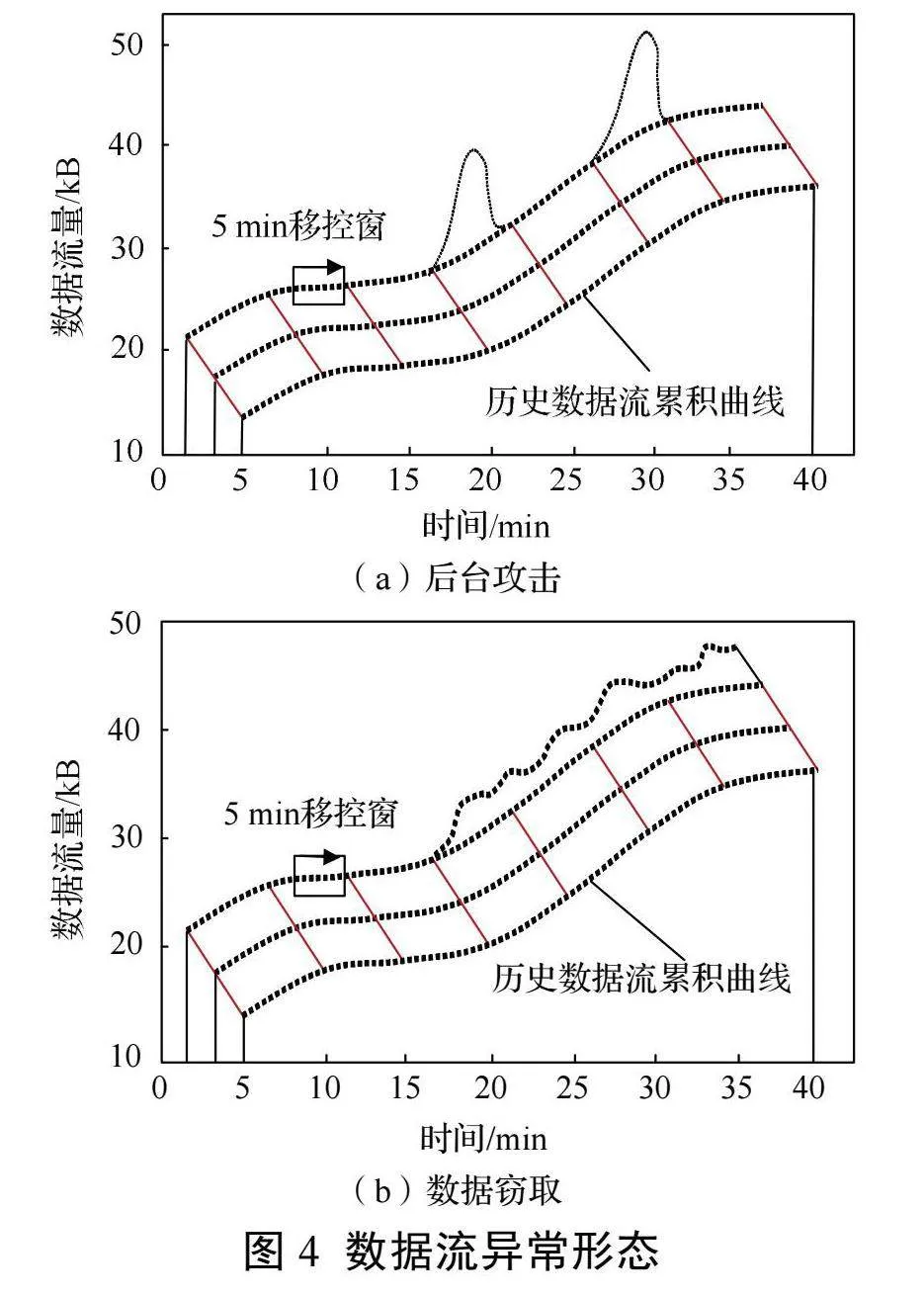

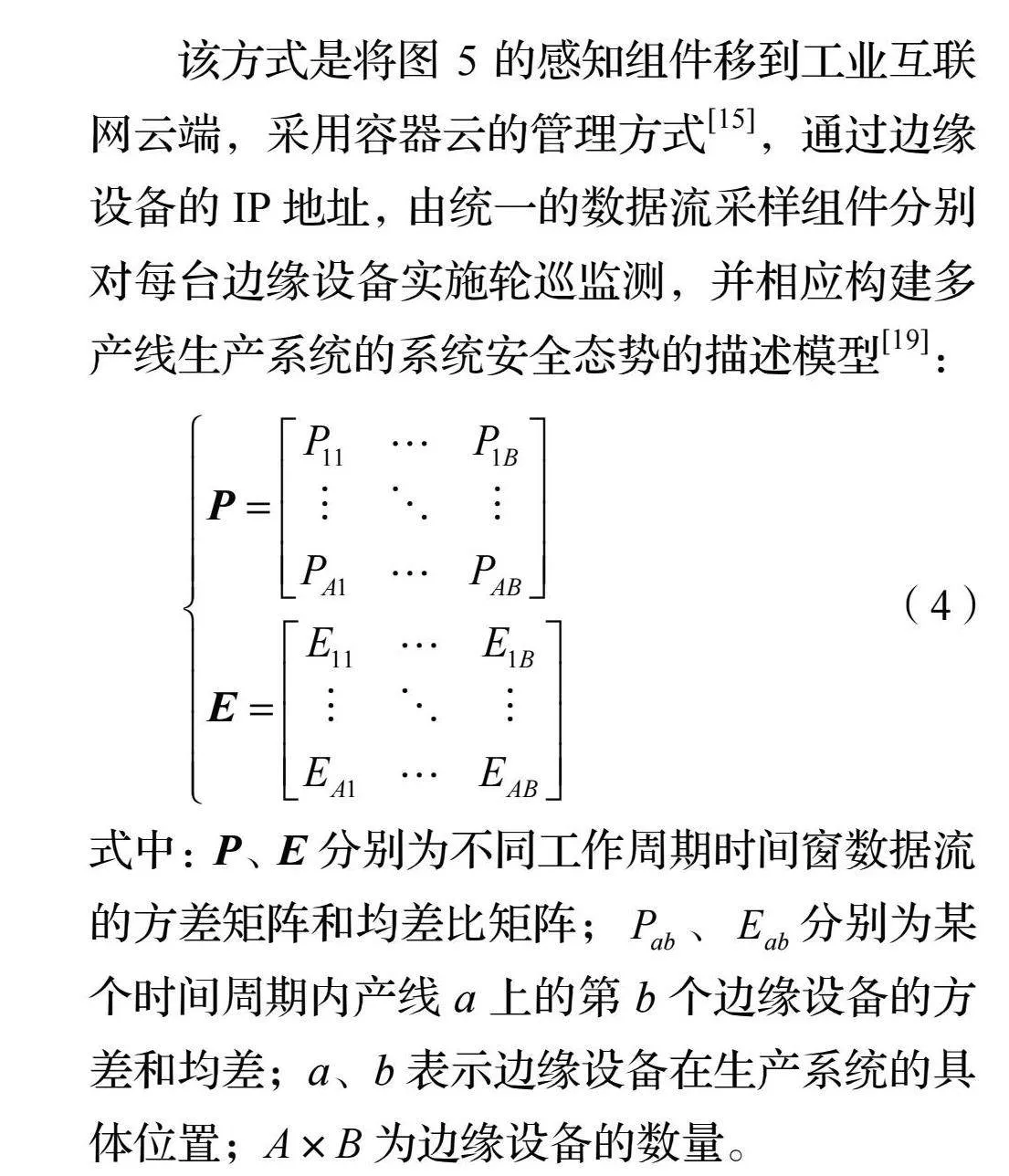

工业生产系统中,底层工业设备,如数字加工机床、可编程控制器、电气控制系统等,在一个工作周期内,时间轴上所呈现的数据流曲线大致相同。一个边缘设备检测到的正常外溢数据流量分布如图1所示,其中,相邻两个红色圆点间的时间表示一个工作周期。

若对一个边缘设备的数据流量进行连续分段采样,并且每次采样的时间相同,假设最终的采样数量为N,即N个工作周期,那么将产生N个关于数据流量的时间窗。对于正常工作的边缘设备,如果以每个周期的数据流量为基础计算数据流积累量,那么不同工作周期内的数据流曲线积累量应该相似。按采样周期描绘的对应时间轴的数据流累积曲线如图2所示。

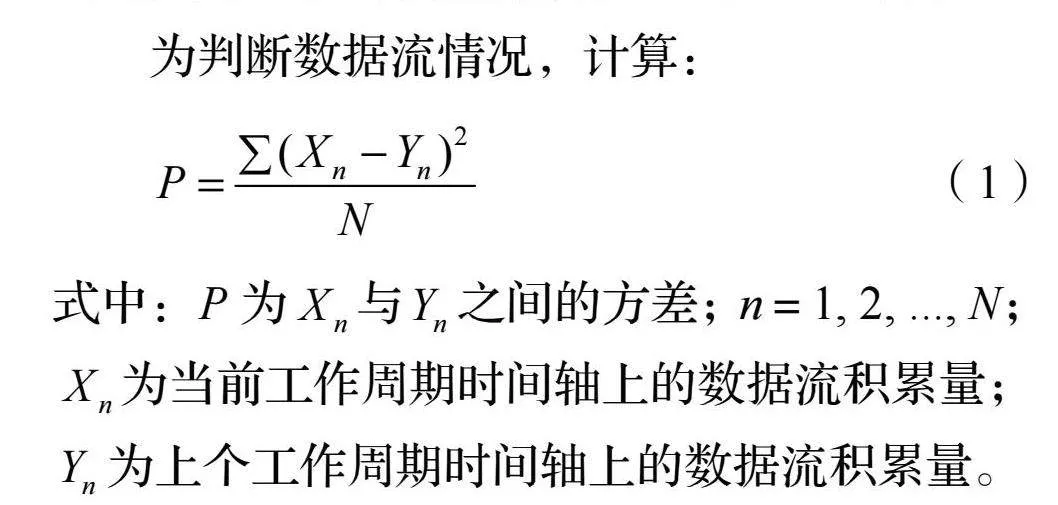

为判断数据流情况,计算:

(1)

式中: 为 与 之间的方差;n=1, 2, ..., N; 为当前工作周期时间轴上的数据流积累量; 为上个工作周期时间轴上的数据流积累量。

当P趋近于零时,表示不同工作周期中时间轴上的数据流积累曲线相似,可判断此时数据流基本正常;反之则数据流出现异常。

2 数据流异常判断

为进行生产系统中某个边缘设备数据流的异常判断,在多个工作周期中设置相同时间轴的数据流同步感知时间窗,如图3所示。其中,工作周期数、时间窗的采样时间和采样次数可根据需求任意设置。

以两个工作周期为例,终端边缘设备数据流量异常判断的基本过程为:

(1)设置采样时间M,构建时间窗;

(2)从某一时刻 开始采样设备的数据流量,直至 +M时刻完成第一周期采样,并设该周期内任意时刻Ti的数据流量为 ;

(3)从 +M时刻开始,到 +2M时刻结束,完成第二周期的数据流量采样,并设该周期内任意时刻Tj的数据流量为 ;

(4)计算两个时间窗中每次采样的数据流累积量均值为:

(2)

(5)计算当前时间窗与上个周期时间窗的均差比为:

(3)

(6)当E超过某一数值(通常设置为50%)时,则认为设备数据流量出现异常。记录数据流异常所在时间窗在时间轴上的时间位置。

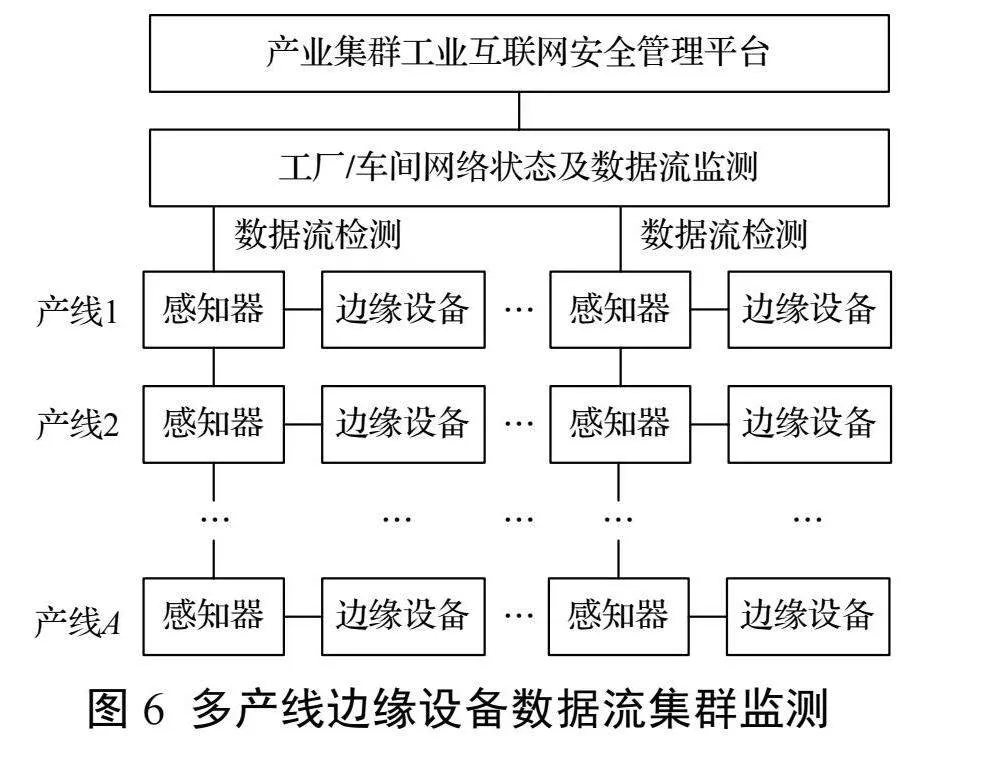

研究表明,工业互联网系统边缘设备后台攻击和数据窃取的形式具有多样性。如图4所示,后台攻击的数据流往往呈现突发性暴涨的状态[14,16],数据窃取的数据流则具有较隐蔽的持续性特征[17-18]。

对于工业互联网系统边缘设备的后台攻击、数据窃取、数据窜路、数据阻断等不同类型的异常,还需要在发现数据流出现异常之后,进一步通过数据类型的识别来判断异常类型。

3 感知器构造及系统布局

面向实际工业生产系统的数据流异常感知有两种应用形式:①作为通用组件配置在边缘设备中;②采用云计算方式实施集群检测。两种方式都需要通过式(2)、式(3)构造一个监测感知内核,其主要由一个多工作周期时间窗推进引擎、时间窗组件、数据流采样组件及残差与均差比计算组件构成,结构如图5所示。

将数据流监测感知器,即边缘设备数据流量感知残差与均差比计算器,以通用组件的形式配置于边缘设备的感知层,嵌入感知内核,便可固化形成一个组模。该组模能以边缘计算的形式进行数据流采样及数值计算。但这种数据流量感知方式仅适合应用于边缘设备数量规模不大的工业生产系统。

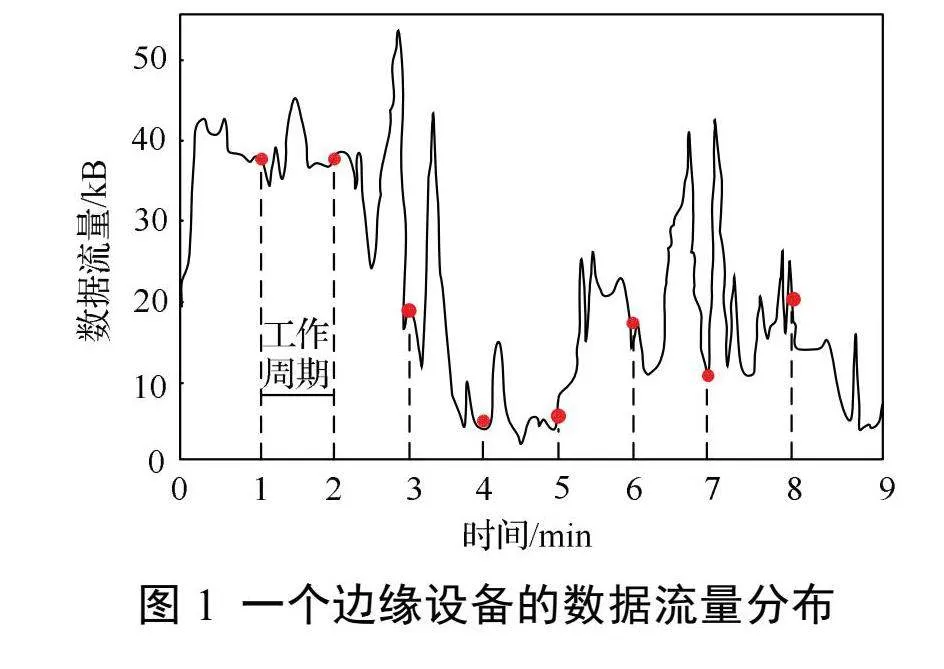

对于边缘设备数量规模比较大的工业生产系统,必须采用分布式配置的云计算方式进行集群监测,如图6所示。

该方式是将图5的感知组件移到工业互联网云端,采用容器云的管理方式[15],通过边缘设备的IP地址,由统一的数据流采样组件分别对每台边缘设备实施轮巡监测,并相应构建多产线生产系统的系统安全态势的描述模型[19]:

(4)

式中:P、E分别为不同工作周期时间窗数据流的方差矩阵和均差比矩阵; 、 分别为某个时间周期内产线a上的第b个边缘设备的方差和均差;a、b表示边缘设备在生产系统的具体位置;A×B为边缘设备的数量。

方差矩阵P描述了不同工作周期系统的安全状态,均差比矩阵E反映了不同位置设备数据流发生异常的程度。两者可以通过可视化组件来呈现。

边缘设备和感知器的组合构成了产业集群工业互联网安全管理平台的基础。通过感知器可对单个设备的数据流进行监测分析,同时还可以对若干感知器采集到的数据流进行监测分析,以判断边缘设备是否存在被恶意攻击或漏洞攻击的现象。

4 实验

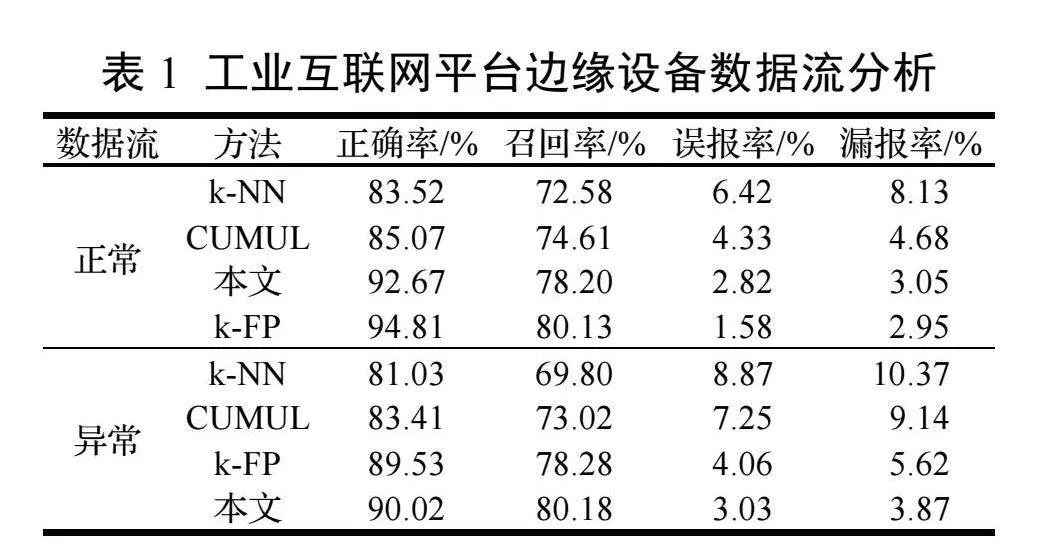

本文实验采用SCADA(Supervisory Control And Data Acquisition,数据采集与监视控制系统)沙箱模式。在生产制造企业实验室搭建了工业互联网SCADA系统仿真环境,并进行数据的产生和采集,从而得到可用于工业互联网平台的边缘设备数据流的基础数据集。同时整合WIDE、WebIdent 2 Traces、MACCDC、website-fingerprinting、webfingerprint attack、Closed World、Open World、Concept drift、exploit ms08 netapi modbus 6RTU with operate数据集进行实验与分析。这些数据集正负样本较为均衡,共有258万条网络流数据,其中边缘设备数据流异常样本量125万条,正常样本量133万条。采用4种方法分别对这2种数据进行实验,主要分析4种方法在2种数据集上的精度(正确率)、召回率、误报率和漏报率4项指标,结果如表1所示。可以看出,对于正常数据流,本文方法的4项指标超过了CUMUL和k-NN,低于k-FP;对于异常数据流,本文方法的4项指标都高于其他3种方法。虽然本文方法在边缘设备正常数据流数据集上表现不是最好,但能够有效检测边缘设备的异常数据流。

5 结语

针对工业互联网终端边缘设备的后台攻击、数据窃取、数据窜路、数据阻断等漏洞问题,提出面向边缘数据突发异常的随机时间轴流量感知模型,并基于数据流量感知提出多产线生产系统集群检测的安全势态描述模型,实现对工业互联网全域边缘设备数据流的实时监听,并可为后续的异常数据流递阶归集分析、异常数据理解、异常数据类型及异常数据安全威胁性质等多维度解析提供支持。实验结果表明,该方法能够有效检测边缘设备的异常数据流,检测精度可达90%。

参考文献:

[1]魏镜郦. 基于边缘计算的智能物联网应用技术研究[J]. 现代工业经济和信息化,2023,13(10):124-126.

[2]陈伟. 边缘计算与物联网的融合研究[J]. 自动化应用,2023,64(20):221-223.

[3]陈露. 移动边缘计算中物联网用户感知数据的安全传输方法研究[D]. 天津:天津理工大学,2023.

[4]陈浩挺. 海上移动边缘网络中的计算卸载方法研究[D]. 北京:北方工业大学,2022.

[5]董刚,余伟,玄光哲. 高级持续性威胁中攻击特征的分析与检测[J]. 吉林大学学报(理学版),2019,57(2):339-344.

[6]单玉忠,董为,韩梦豪,等. 工业互联网平台边云协同系统建设与应用[J]. 计算机应用,2022,42(S2):135-139.

[7]常敬超. 移动边缘计算接入安全防护技术研究[D]. 郑州:战略支援部队信息工程大学,2023.

[8]郭宇骞. 基于边缘计算与物联网技术的信息系统项目实时监测及控制平台开发[J]. 科技创新与应用,2023,13(34):132-135.

[9]LUCA DERI,STEFANO SUIN,GAIA MASELLI. Design and Implementation of an Anomaly Detection System: an Empirical Approach:Proceedings of Terena TNC 2003[C]. Zagreb,2003.

[10]WANG T,CAI X,JOHNSON I,et al. Effective attacks and provable defenses for website fingerprinting:Proceedings of the 23rd USENIX Security Symposium[C]. USENIX,2014:143-157.

[11]PANCHENKO A,LANZE F,HENZE M. Website fingerprinting at internet scale:Proceedings of the 16th Network and Distributed

System Security Symposium[C]. Network and Distributed System Security Symposium,2016.

[12]HAYES J,DANEZIS G. k-fingerprinting: a robust scalable website fingerprinting technique:Proceedings of the 25th USEUIX Security Symposium[C]. USEUIX,2016:1187-1203.

[13]涂旭平,金海,何丽莉,等. 一种新的网络异常流量检测模型[J]. 计算机科学,2005(8):37-39,54.

[14]苗甫,王振兴,郭毅,等. BGP-SIS:一种域间路由系统BGP-LDoS攻击威胁传播模型[J]. 计算机应用研究,2017,34(12):3735-3739.

[15]FEHMI J,DARINE A,AMINE B,et al. Identification of Compromised IoT Devices:Combined Approach Based on Energy Consumption and Network Traffic Analysis:2021 IEEE 21st International Conference on Software Quality, Reliability and Security (QRS)[C]. IEEE,2021:514-523.

[16]苟峰,余谅,盛钟松. 基于CUSUM算法的LDoS攻击检测方法[J]. 四川大学学报(自然科学版),2020,57(3):476-482.

[17]林懿,龙伟,李炎炎,等. 基于端边云工业互联网平台的轴承RUL预测分析[J]. 电子制作,2022,30(18):96-100.

[18]邵林,牛伟纳,张小松. 物联网应用场景下自助终端网络安全威胁评估与应对[J]. 四川大学学报(自然科学版),2023,60(1):103-113.

[19]BABUN L,AKSU H,ULUAGAC A. A System-level Behavioral Detection Framework for Compromised CPS Devices[J]. ACM Transactions on Cyber-Physical Systems,2020(1):1-28.