基于区块链的无人机网络跨域身份认证研究

2024-08-17张楦杰张敏刘韬张宇航

摘 要:传统的无人机跨域身份认证的方案大多依赖公钥基础设施 (public key infrastructure,PKI)。该模型高度依赖于可信第三方,易造成单点故障且认证效率低下。据此,提出基于区块链的无人机网络跨域身份认证协议方案,该方案不但可以有效实现无人机的跨域认证,且可以改善传统基于PKI模型面临的诸多安全问题。同时,为了实现无人机网络跨域认证的隐私保护,提出了可实现无人机跨域身份认证身份标识的匿名化的方法。安全性分析与仿真实验的结果表明,该方案不但可抵御常见网络攻击,在认证效率和时间开销上也有明显提升。

关键词:公钥基础设施; 无人机网络; 可信第三方; 区块链; 跨域身份认证; 隐私保护

中图分类号:TP309 文献标志码:A 文章编号:1001-3695(2024)07-005-1959-06

doi:10.19734/j.issn.1001-3695.2023.11.0532

Research on cross-domain identity authentication of unmanned aerialvehicle network based on blockchain

Abstract:Most traditional drone cross-domain authentication schemes rely on PKI, which are highly dependent on trusted third parties and prone to single points of failure and low authentication efficiency. Accordingly, this paper proposed a blockchain-based UAV network cross-domain identity authentication protocol scheme, which not only effectively realized the cross-domain authentication of UAVs, but also improved many security problems faced by the traditional PKI-based model. At the same time, to discover the privacy protection of UAV network cross-domain authentication, this paper proposed a method to anonymize the UAV cross-domain identity authentication identity. The results of security analysis and simulation experiments show that the scheme can not only resist common network attacks, but also significantly improve authentication efficiency and reduce time overhead.

Key words:PKI; UAV; trusted third parties; blockchain; cross-domain identity authentication; privacy protection

0 引言

无人机在交通、物流、治安等领域发挥着重要作用[1]。由于其具有高移动性,无人机在未来将会产生跨域采集数据等需求,随着无人机跨域任务的增多,保护无人机跨域数据安全传输给授权服务器,是无人机网络面对的首要问题[2]。作为保护跨域数据安全的第一道防线,无人机的跨域身份认证已经成为亟待解决的问题。目前无人机的身份认证方法采用传统的集中式身份管理方案。文献[3]针对无人机网络环境设计了基于对称加密算法的轻量级身份认证协议, 但该方案缺乏匿名性,容易造成隐私泄露。文献[4]提出了基于椭圆曲线密码学的协议,实现了无人机和地面站之间的双向身份认证和密钥协商协议。文献[5]基于身份密码体制设计,通过门限密钥技术实现了身份认证与密钥协商。文献[6]针对无人机网络提出基于椭圆曲线和生物特征的认证密钥协商协议。文献[7]改进了文献[6]方案中存在的无人机私钥泄露攻击、无人机伪装攻击和会话密钥泄露攻击等严重安全问题。但以上方案均依靠中心节点进行身份认证,存在重复认证、证书管理效率低等问题[8] ,一旦中央管理机构遭到恶意入侵,则无法进行正常的身份认证流程。传统基于PKI模型的身份认证方案不适合移动物联网设备跨域身份认证[9]。

区块链技术的出现为跨域身份认证提供了一种新范式[10]。区块链具有分布式、去中心化、不可窜改等特性,可以解决中心化节点出现单点故障、认证效率低等缺点,其分布式特征与跨域场景更加契合,同时具有更高的信任性与健壮性[11]。因此,研究一种基于区块链技术的安全、高效的跨域身份认证方案是当前国内外学者研究的重点。

目前,已有学者基于区块链研究身份认证方案[12,13]。文献[14]提出了一种基于区块链的高效匿名跨域身份验证方案,以实现跨域工业物联网设备之间的可靠通信,通过结合区块链和动态累加器技术实现了快速认证。文献[15]采用无证书的跨域身份认证方案,并通过以太坊联盟链辅助跨域身份认证。但以上方案均针对固定物联网设备且跨域认证方案认证开销较高,不适用于移动物联网设备。文献[16]针对无人机组的身份认证,提出了基于区块链的身份认证方案,但是该方案未讨论无人机跨域身份认证。文献[17]针对无人机网络提出基于区块链的访问控制方案,但该方案无法实现用户身份匿名且计算量非常大。文献[18,19]提出了阈值共享的多重签名的方案并采用私有链与联盟链结合的方法来完成无人机跨域身份认证流程,但由于跨链方案导致其身份认证效率以及密钥协商计算开销较大,该方案跨域场景为不同信任域之间的无人机网络,而对于移动物联网设备自身跨域身份认证研究较少。文献[20]提出了一种基于区块链技术的车联网自身跨域身份认证协议,但是缺乏对所提跨域身份认证协议的形式化安全性分析,也没有协商会话密钥。本文采用区块链技术研究无人机从注册域移动到非注册域的跨域身份认证协议。

1 预备知识

1.1 跨域身份认证

无人机的跨域身份认证[9]即无人机在多个信任域之间完成一致的身份认证。保证在跨域任务中无人机在初始信任域身份认证成功后,实现多信任域内对无人机身份及时认证与管理。在传统跨域身份认证场景下,三种跨域身份认证方案被应用,分别是基于对称密钥技术设计认证方案、基于公钥基础设施跨域认证方案和基于身份密码学设计认证方案。这三种架构所采用的密码学技术适用于不同场景。但是对于目前新兴的无人机网络,以上三种方案难以满足无人机对跨域身份认证安全高效、低时延的要求。故本文基于区块链技术实现无人机的跨域身份认证,其跨域场景及其模型由四个实体组成,如图1所示,即无人机(unmanned aerial vehicle,UAV)、边缘服务器(edge server,ES)、区块链网络(blockchain)、可信机构(trust agency,TA)。当无人机在区域1(domain1)的边缘服务器中注册成功后,边缘服务器通过智能合约,将无人机的认证信息存储到区块链系统中,当无人机进入到一个新的非注册域(如domain3)后,只需查找区块链系统是否有对应的身份认证信息后进行身份认证。

1.2 以太坊平台

以太坊[21]是基于区块链加智能合约实现的,是一个基于交易的状态机。本文区块链平台采用以太坊官方客户端Geth为实验平台,并设计了相关的智能合约部署到以太坊。通过Geth平台模拟跨域实验。在以太坊内部采用PoA(proof of authority)共识算法,通过PoA共识算法将需要发布的信息存储到整个区块链系统,从而构建以太坊区块链。本文使用的Geth平台版本为1.9.10,Geth部分信息如图2所示。

1.3 安全威胁模型

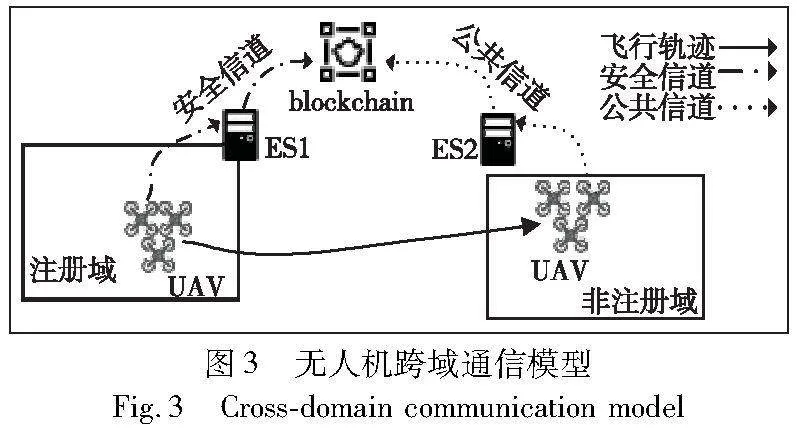

本文提出的无人机跨域身份认证通信模型如图3所示,无人机在注册域注册时是离线注册,在安全信道上完成。当飞行至非注册域后在公共信道上进行认证。

本模型定义的攻击者具有完全监控整个网络的能力,这与Dolev-Yao[22]威胁模型中的网络攻击者能力相似。具体来说,本文威胁模型的攻击者具备以下能力:

a)攻击者能够捕获无人机与边缘服务器之间通过无线链路传输的数据。

b)攻击者可以通过无线链路向无人机和边缘服务器发送任意数据,但攻击者不具备猜测随机数的能力,无法在密钥未知的情况下将密文还原成明文,也无法解决椭圆曲线上的离散对数问题。

2 协议描述

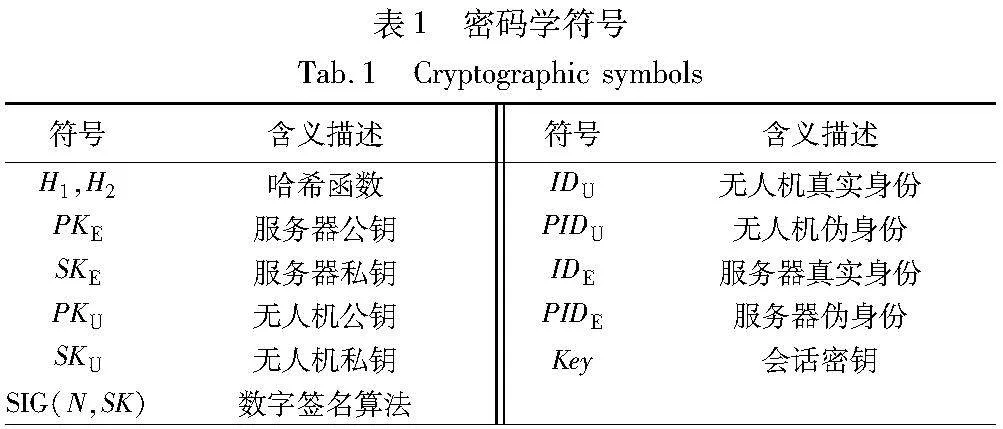

2.1 符号及描述

在介绍本文方案之前,先介绍本文中所用到的密码学符号,如表1所示。

2.2 系统模型

无人机网络跨域身份认证模型如图1所示,每个区域都是由某一边缘服务器覆盖,并提供远程数据通信服务。在该模型中,无人机在注册域(domain1)中注册并存储自己的身份认证信息,当其从一个注册域移动至另一个非注册域(domain3)时,无人机要先进行跨域身份认证后,才能实现数据的相互传输。该场景中,无人机与边缘服务器通过无线链路建立链接,实现相互的身份认证。其模型由以下四个实体组成,每个实体功能如下:

a)边缘服务器(ES):为无人机节点提供身份认证注册服务和数据交互服务,在身份认证过程中,若认证通过,为无人机节点提供安全数据通信服务,边缘服务器也是组成区块链的一个节点,不同注册域的边缘服务器组成一个区块链,并且将身份数据信息上链,由于PoA共识算法的特点,边缘服务区是可信的。

b)区块链网络(blockchain):无人机需要访问的服务器以及信任机构作为区块链中的一个节点,不同信任域中的边缘服务器组成了一个区块链系统。

c)无人机(UAV):向边缘服务器发送身份认证请求,实现无人机节点与边缘服务器之间的身份认证。其具有一定的存储与计算功能,可以支持实时交互,允许其存储一些数据,执行简单计算。

d)信任机构(TA):实现整个无人机网络跨域身份认证系统的初始化,生成系统的相关参数,为边缘服务器提供注册服务。

2.3 基于区块链的跨域身份认证协议

1)系统初始化

a)第三方信任机构(TA)首先初始化相应参数并公布,TA基于ECDSA的椭圆曲线E并选取一个生成元P。

b)TA选择随机数r作为自身私钥SKT并生成对应的公钥PKT=SKT·P。

c)定义哈希函数如下:H1:H({0,1}*)→{0,1}l,H2:H({0,1}*)→{0,1}k。其中l是身份标识的长度,K是会话密钥的密钥长度。

d)TA公布公有参数(E,P,PKT,H1,H2)。

2)注册阶段

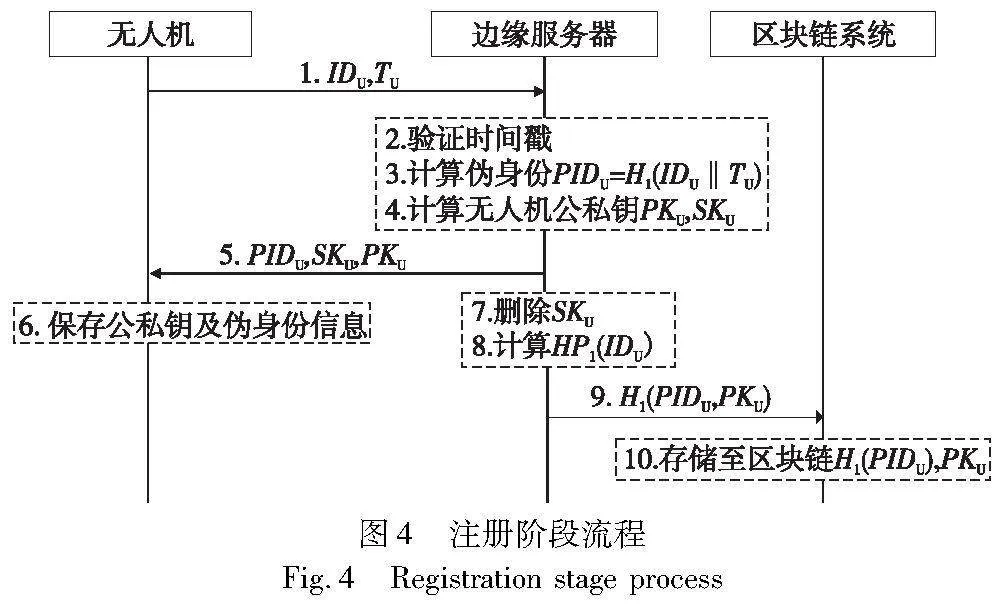

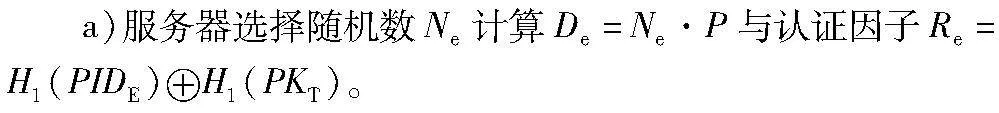

边缘服务器向信任机构进行身份注册并且获取伪身份,无人机向边缘服务器进行身份注册并获取伪身份。本文采用PoA共识组成以太坊联盟链,PoA共识机制中,每个区块节点具有严格的准入机制,边缘服务器必须通过权威节点的认证通过后,才能成为区块链节点,边缘服务器是可信任的实体。同时本文注册阶段均离线完成,整个注册阶段是安全的。注册流程如图4所示,首先是边缘服务器的注册,边缘服务器注册借助TA完成。

a)边缘服务器将身份信息以及时间戳(IDE,TE)传输至TA。

b)TA接收到(IDE,TE)。首先计算边缘服务器的伪身份PIDE=H1(IDE‖TE)。TA选择一个随机数SKE作为边缘服务器的私钥。其公钥PKE=SKE·P。

c)TA将{PIDE,SKE,PKE}返回边缘服务器,并删除SKE。

d)边缘服务器计算H1(PIDE)并存储{H1(PIDE),SKE,PKE},并将{PIDE,PKE}传输至区块链系统。

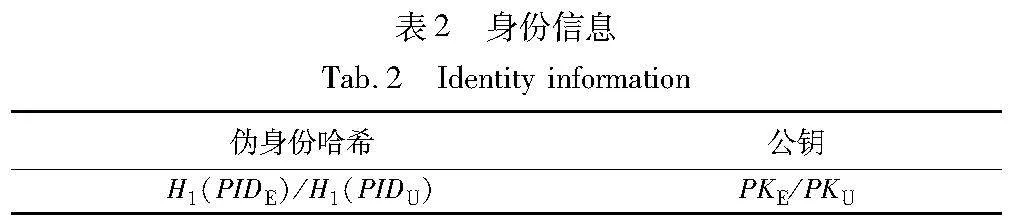

e)区块链系统将认证信息存储至身份信息表,如表2所示。

无人机向边缘服务器注册步骤如下:

a)无人机将真实身份标识与时间戳{IDU,TU}通过安全信道传送至边缘服务器。

b)边缘服务器收到信息后提取IDU与TU,验证时间戳TU是否在允许时间范围。

c)边缘服务器计算无人机伪身份PIDU=H1(IDU‖TU),同时选择一个随机数SKU作为无人机的私钥。其公钥PKU=SKU·P。

d)边缘服务器将{PIDU,SKU,PKU}返回给无人机,删除SKU。同时边缘服务器计算H1(PIDU),将{H1(PIDU),PKU}存储至区块链系统中身份信息表中,如表2所示。

e)无人机接收{PIDU,SKU,PKU},保持SKU的秘密性。

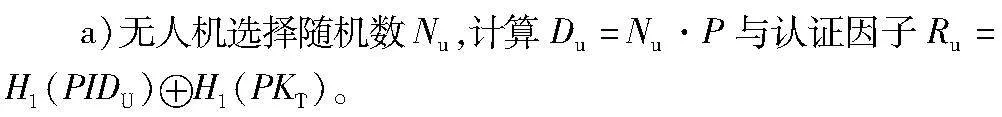

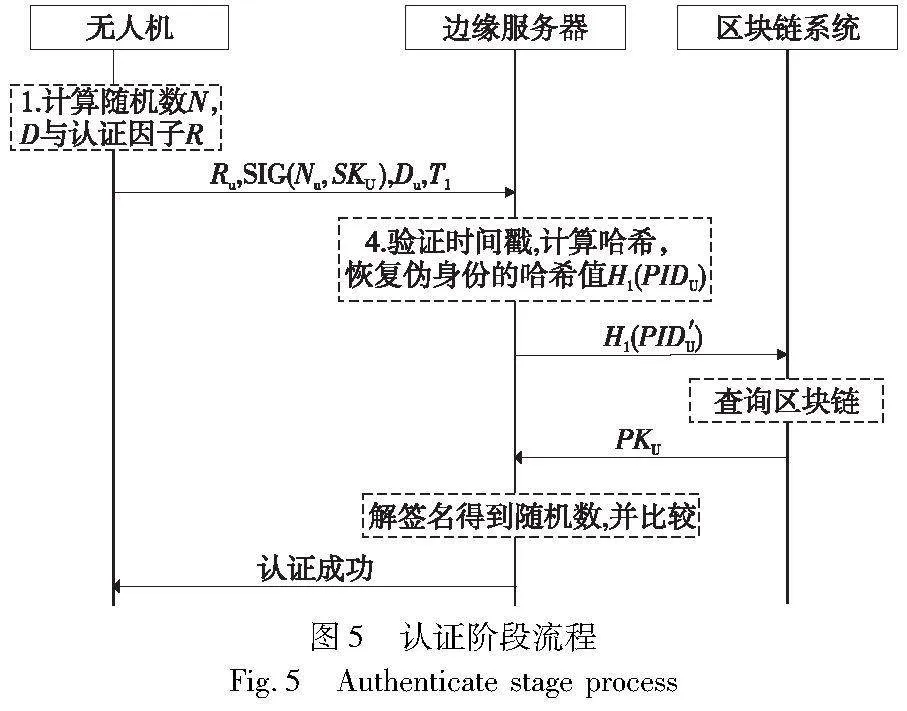

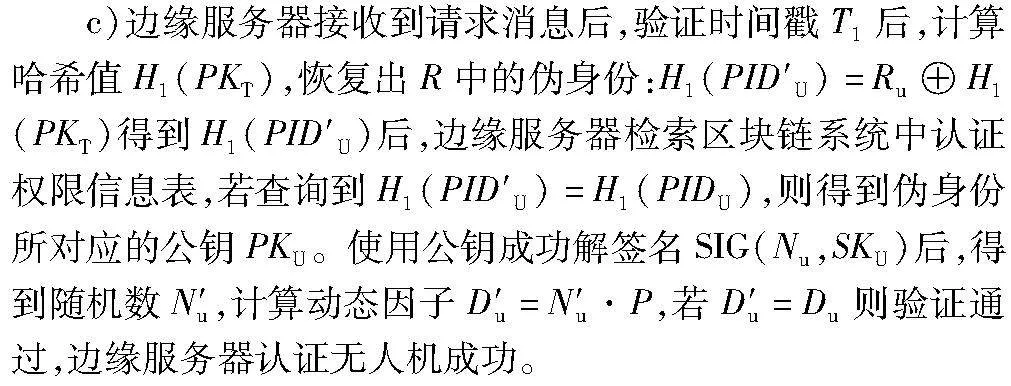

3)认证阶段

无人机具有简单的计算与存储功能,当无人机移动到一个新的信任域后,与边缘服务器通信之前,需要向边缘服务器进行身份认证,其过程如图5所示。

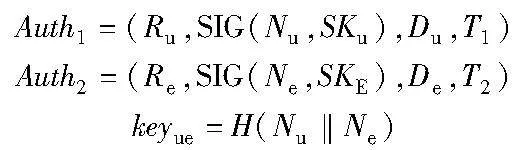

b)无人机向边缘服务器发送请求认证消息Auth1,Auth1=(Ru,SIG(Nu,SKU),Du,T1),将其传送给边缘服务器。

边缘服务器向无人机身份认证过程与以上过程类似:

b)无人机向边缘服务器发送请求认证消息Aut/lkxA9bmuQjsSax9YY5YQujPhCnEX1QJpt4Joeo12pQ=h2,Auth2=(Re,SIG(Ne,SKe),De,T2),将其传送给边缘服务器。

4)会话密钥协商

当双方认证成功后若无人机想与边缘服务器进行一些机密数据的通信,则必须实现会话密钥的协商,加快双方的通信效率,无人机收到Auth1后得到随机数Nu,同时边缘服务器收到认证信息Auth2后得到随机数Ne。此时无人机与移动边缘服务器都得到了Nu与Ne,并且都验证了随机数。无人机计算Keyue=H2(Nu‖Ne),边缘服务器计算Keyeu=H2(Nu‖Ne)后,随后无人机利用Keyue将{nonce}Key加密后传输给服务器。若边缘服务器利用Keyeu解密后得到nonce,随后服务器利用Keyeu将{nonce}Key传输至无人机,得到的随机数nonce′与服务器生成的随机数nonce进行比较。若随机数nonce=nonce′则验证成功,将Keyeu=Keyue作为会话密钥参与后续通信。

3 安全性证明与分析

3.1 安全性分析

1)隐私保护

本文方案所设计的伪身份是通过身份标识和时间戳生成PID=H1(ID‖T)。攻击者若想从假名中得到真实的身份标识信息,必须解开哈希函数,而在本文的攻击能力中,攻击者不具备这项能力,所以无人机与边缘服务器的真实身份信息得到了保护。

2)抗假冒攻击

假设攻击者假冒一个合法无人机发送消息。攻击者想发起假冒攻击,需要假冒一个能够通过身份验证的请求信息,在本方案中攻击者只能通过伪造PIDU来假冒正常的无人机。本文通过伪身份的哈希值H1(PIDU)来验证无人机的身份是否合法,攻击者也只能获取到H1(PIDU)。由于哈希函数的单向性特点,即便有攻击者获得哈希值,也无法解密其中的PIDU,保证了PIDU的安全性,从而实现了无人机跨域认证的安全性。同理,假冒边缘服务器也不会实现。

3)抗中间人攻击

对于中间人攻击而言,由于中间人必须假冒边缘节点或者无人机的身份,但是本方案中攻击者无法实施假冒攻击将自己伪装为合法身份,所以无法实施中间人攻击窃取信息。

4)抗重放攻击

本方案所设计的认证协议,请求方发送跨域身份认证请求消息时会加入时间戳。接收方查看时间戳后,验证认证消息的新鲜度,若该请求信息被窃取后重新发送,该请求信息由于时间戳的时效性导致失败,所以能够抵抗重放攻击,同时每次密钥协商后更新,可以防止重复应用共享密钥。

5)系统的健壮性

该方案继承了区块链具有极佳健壮性的特点。因为本方案利用多个服务器构建以太坊区块链,即使攻击者侵入了无人机所在域的边缘服务器,无人机仍然可以通过其他服务器维护的分布式账本查询到正确的身份信息,攻击者若想窜改区块链上的信息,需要攻破链上超过51%的节点,这很难实现,使得该系统健壮性大大增强。

6)前向安全性

本文在跨域的无人机设备与新的信任域边缘服务器之间进行新的密钥协商时考虑会话密钥的前向安全性。假设攻击者已经获得了当前会话的密钥Keyue=H2(Nu‖Ne),其中Nu和Ne是通信双方随机选择的随机数,均为通信双方私有。由哈希函数特性可知,攻击者很难破解出keyue,很难获取到其中的随机数,而在这之前的会话密钥同样也很难获得,基于此,可以保证会话协商过程在跨域身份认证的前向安全性。

7)存储数据的保密性和完整性

区块链中的数据除被认证的无人机访问外,其他的节点无法访问,实现了无人机信息的保密性存储。由于哈希函数不可逆性以及极难碰撞性,将区块链用哈希指针进行链接,链中数据则无法窜改,保证链中存储的无人机中信息的完整性与真实性。

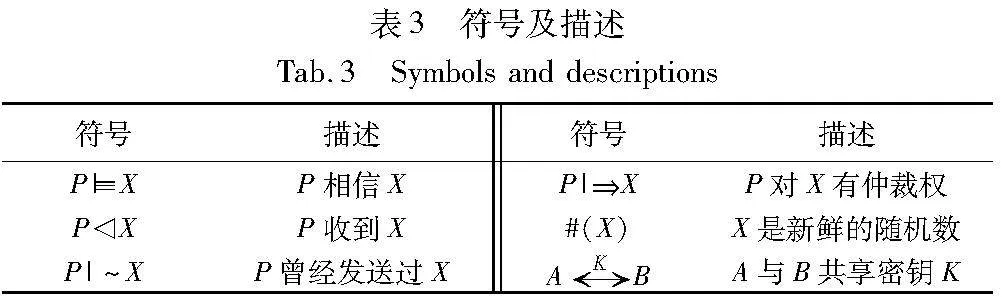

3.2 BAN逻辑证明

1)基本术语

本文采用BAN逻辑[23]证明协议的安全性,其涉及的基本术语如表3所示。

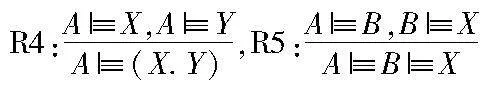

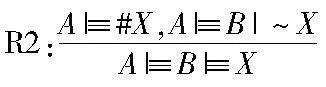

2)所用规则

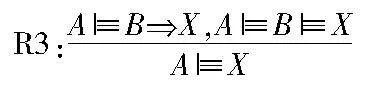

本文所使用的规则如下:

a)消息含义规则:若K是A与B之间的密钥,当A收到K加密后的密文X后,可以得到A相信B曾经发送过X。

b)临时值验证规则:若A相信X是新鲜的,且A相信B曾经发送过X,可以知道A相信B相信X。

c)仲裁规则:若A相信B对X有仲裁权,且A相信B相信X,可以得到A相信X。

d)信仰规则:若A相信X并且A相信Y,则可以知道A相信X和Y的组合。若A相信B,B相信X,则可以知道A相信B相信X。

3)假设条件

本文假设以下假设条件成立:

a)无人机相信其与边缘服务器共享的会话密钥是安全的。

b)无人机与边缘服务器相信密钥是新鲜的。

A2:Uav|≡#(SK),ES|≡#(SK)

c)边缘服务器相信无人机也相信其与无人机协商的会话密钥是安全的。

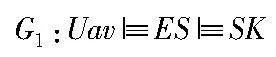

4)证明目标

本文需要证明的目标如下:

无人机相信边缘服务器也相信协商出的会话密钥。

边缘服务器相信无人机也相信协商出的会话密钥。

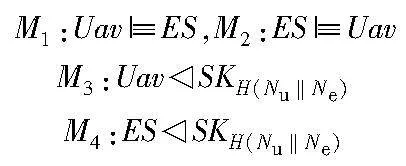

5)协议理想化过程

无人机与边缘服务器之间的信息交互:

在不安全的信道上传播,将其转换成对应的理想化形式为

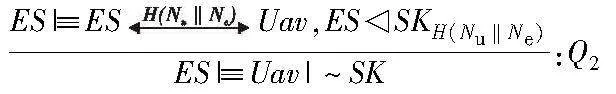

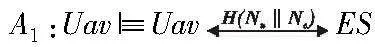

6)证明过程

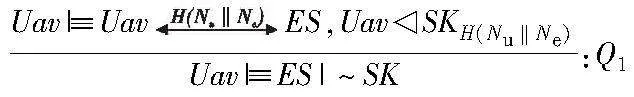

a)目标G1的证明过程。

根据A1与M3通过R1规则可得Q1:

又由Q1与A2通过R2规则可得G1:

b)目标G2的证明过程。

根据A3与M4通过R1规则可得Q2:

又由Q2与A2通过R2规则可得G2:

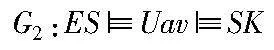

3.3 安全性比较

将本文与文献[19,20]进行安全性对比,从身份匿名、会话密钥建立、轻量级认证协议、跨域认证、去中心化进行比较,具体分析如表4所示。

4 实验及性能分析

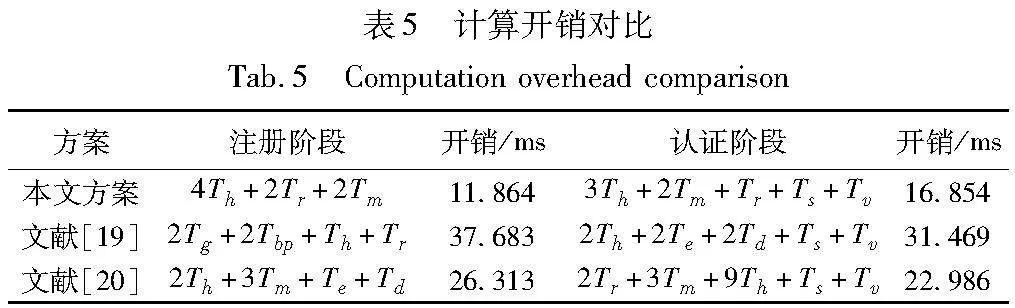

本文提出一种基于区块链技术的无人机跨域身份认证与密钥协商协议。为评估本文方案的实验性能,实验平台操作系统为Windows 10,Intel CoreTM i7-6700 CPU @ 3.40 GHz ,内存为8 GB。为方便对比,本文选择椭圆曲线数字签名算法以及椭圆曲线加密算法,本章暂不考虑各方案区块链读写时间。根据文献[23]可知,其中哈希算法Th=0.320 ms,加密算法Te=4.406 ms, 解密算法Td=7.761 ms,签名时间Ts=2.165 ms,解签名算法Tv=4.33 ms,随机数生成Tr=1.185 ms,双线性对Tbp=12.261 ms,指数运算Tg=5.828 ms,椭圆曲线点乘运算Tm=4.107 ms。

4.1 计算开销分析

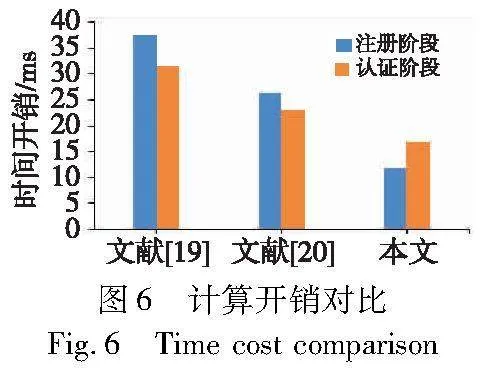

本文方案与文献[19,20]相比,减少了双线性对运算以及公钥加解密计算次数。计算开销对比如表5所示。

经过计算,本文方案计算开销28.718 ms,文献[19]计算开销为69.152 ms,文献[20]计算开销是49.299 ms。显然本文方案认证效率较高,适用于无人机的跨域身份认证模型,本文方案与文献[19,20]计算耗时对比如图6所示。

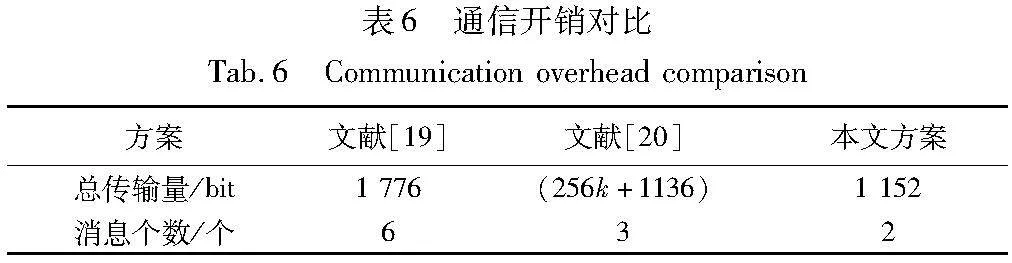

4.2 通信开销分析

本文参考文献[6]设置标识长度,服务器身份标识长度为128 bit,无人机身份标识与伪身份标识为16 bit,随机数长度为128 bit,时间戳长度为32 bit ,哈希函数输出长度为256 bit,ECC算法长度为320 bit,区块链地址长度为160 bit。文献[19]涉及跨链的通信,消息个数较多,通信开销较大。文献[20]通信开销与参数k的取值相关。总体来说,本文通信开销较低。通信开销对比如表6所示。

4.3 存储开销分析

针对无人机设备存储能力有限的问题:对本文方案的存储开销进行分析。在本方案中,无人机仅存储自身生成的公私钥对、伪身份PID的哈希值以及会话密钥。文献[19]中,无人机额外还存储了用于身份认证的身份凭证,增加了存储开销。虽然文献[20]的方案存储开销较小,但是该方案并未讨论会话密钥的协商,其物联网设备并未存储会话密钥等信息。本文参考文献[23]设置存储开销,自身公钥的存储开销为320 bit,私钥为64 bit,随机数与身份标识64 bit,会话密钥256 bit,并且本文采用了区块链技术,认证信息可以存储在区块链上,使得无人机设备的存储开销降低。对比如表7所示。

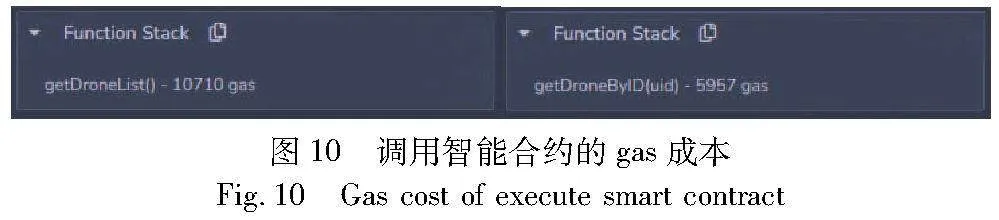

4.4 区块链实验仿真

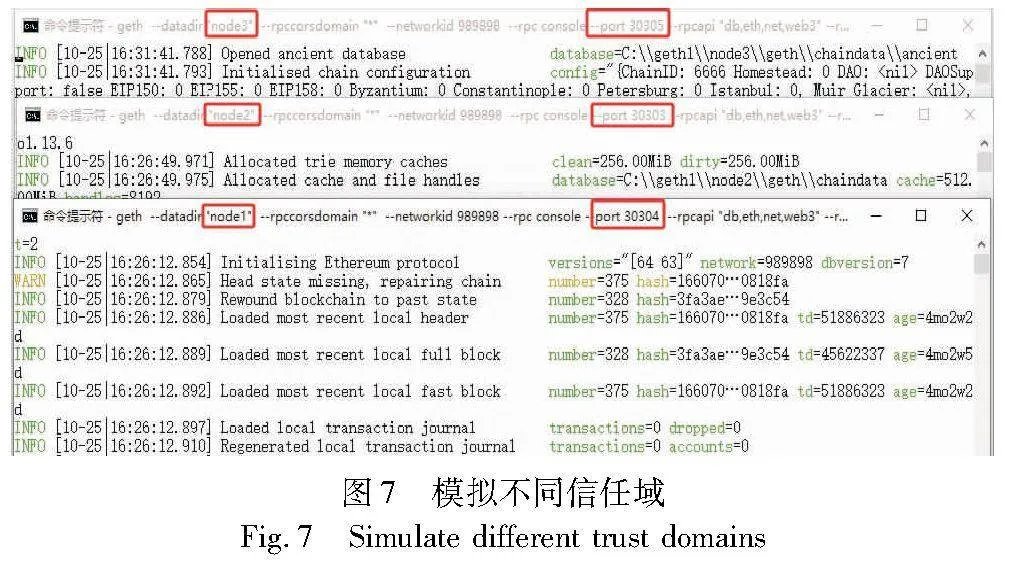

本文采用以太坊Geth架构为实验平台,智能合约代码在Remix平台开发编译及部署,智能合约开发使用Solidity 0.8.0版本。如图7所示,以太坊Geth平台模拟出3个不同端口所代表的不同节点(如node1),每个节点表示一个服务器,每个服务器节点代表不同的信任域。node1节点代表domain1,node2与node3代表domain2与domain3,通过Remix平台设计并编译了存储身份认证信息智能合约以及查询智能合约。本实验通过模拟存储身份认证信息,将伪身份哈希H1(PID)以及公钥PK通过智能合约存储上链。

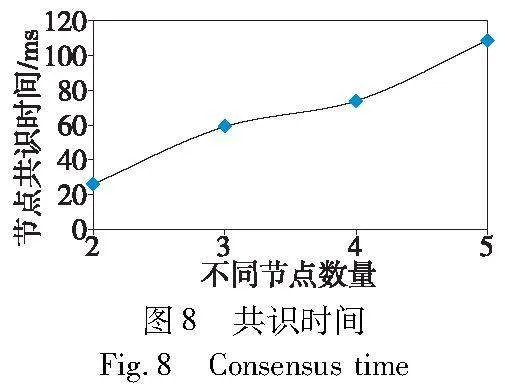

信任域构建完毕后,需要将node1、node2与node3三个节点分别加入区块链系统。节点共识时间如图8所示,随着节点数量的增加,共识时间略有增加,但毫秒级的共识时间非常适合无人机网络。区块链系统具有很好的扩展性,可以满足不同信任域的节点加入区块链系统,共识时间极短。

当以太坊多节点区块链构建完毕后,在node1节点部署存储无人机认证信息的智能合约。本文通过Remix编写智能合约,同时部署到Geth平台。测试得到智能合约部署时间如图9所示,其部署时间为2.008 s。考虑到在注册阶段无人机对时延的要求不高,本文方案仍然具备实用性。

无人机在node3节点中查询智能合约的时间为59.837 ms,即使随着区块链系统中加入节点数的增多,查询智能合约的查询时间也没有较大变化,非常适合无人机的跨域身份认证。通过调用智能合约检索其身份信息,从而查询出其所对应的公钥,随后通过公钥解签名随机数,达到身份认证成功的目的。

Gas值是衡量以太坊性能的重要参数。通过Remix平台可以查询合约部署的gas。以太坊部署、调用智能合约均需要消耗gas,通过gas、gaslimit等数值的分析,可以分析出以太坊的吞吐量等指标。本文方案gaslimit值在初始化以太坊的创世区块文件中设置为0x2fefd8。部署智能合约时,gas成本为940 281,如图10所示,认证阶段调用2次智能合约的功能函数消耗gas为33 334,吞吐量约为66 tps。可以预见,当区块链节点足够多时,其吞吐量会进一步增强。与文献[12] gas成本37 832和文献[20]的gas成本为45 828相比,本文方案在调用智能合约的gas成本上有所降低。

5 结束语

针对目前存在的无人机跨域认证复杂且效率低的问题,本文通过服务器设备对其进行认证,采用区块链技术进行无人机跨域身份认证,并且对认证与密钥协商协议应有的安全性进行了分析。针对无人机高速的移动性等特点,重点关注了无人机进入到一个新的信任域内的身份认证方法。但是本文方案还未考虑到无人机易被劫持极易导致私钥泄露以及诚实但不可信的无人机注册并导致信息泄露等风险,这是无人机网络跨域身份认证未来亟待解决的问题。

参考文献:

[1]Maghazei O, Netland T. Drones in manufacturing: exploring opportunities for research and practice[J]. Journal of Manufacturing Technology Management, 2020,31(6): 1237-1259.

[2]Lin Chao, He Debiao, Kumar N, et al. Security and privacy for the Internet of drones: challenges and solutions[J]. IEEE Communications Magazine, 2018,56(1): 64-69.

[3]Srinivas J, Das A K, Kumar N, et al. TCALAS: temporal credential-based anonymous lightweight authentication scheme for Internet of drones environment[J]. IEEE Trans on Vehicular Technology, 2019, 68(7): 6903-6916.

[4]朱辉, 张业平, 于攀, 等. 面向无人机网络的密钥管理和认证协议[J]. 工程科学与技术, 2019,51(3): 158-166. (Zhu Hui, Zhang Yeping, Yu Pan, et al. Key management and authentication protocol for UAV network[J]. Advanced Engineering Sciences, 2019, 51(3): 158-166.)

[5]蹇奇芮, 陈泽茂, 武晓康. 面向无人机通信的认证和密钥协商协议[J]. 计算机科学, 2022,49(8): 306-313. (Jian Qirui,Chen Zemao,Wu Xiaokang. Authentication and key agreement protocol for UAV communication[J]. Computer Science, 2022,49(8):306-313.)

[6]Hussain S, Chaudhry S A, Alomari O A, et al. Amassing the security: an ECC-based authentication scheme for Internet of drones[J]. IEEE Systems Journal, 2021,15(3): 4431-4438.

[7]张敏, 许春香, 张建华. 无人机网络中基于多因子的认证密钥协商协议研究[J]. 信息网络安全, 2022,22(9): 21-30. (Zhang Min, Xu Chunxiang, Zhang Jianhua. Research on authentication key agreement protocol based on multi-factor in Internet of drones[J]. Netinfo Security, 2022,22(9): 21-30.)

[8]张亚兵, 邢镔. 基于多层区块链的跨域认证方案[J]. 计算机应用研究, 2021, 38(6): 1637-1641. (Zhang Yabing, Xing Bin. Cross domain authentication scheme based on multi layer blockchain[J]. Application Research of Computers, 2021,38(6): 1637-1641.)

[9]陈安林, 潘进, 郭超, 等. 移动自组网中跨域两方认证密钥协商协议研究[J]. 计算机应用研究, 2011, 28(7): 2734-2737. (Chen Anlin, Pan Jin, Guo Chao, et al. Research on authenticated key agreement protocol in cross-domain two-party for mobile Ad hoc network[J]. Application Research of Computers, 2011,28(7): 2734-2737.)

[10]Nakamoto S. Bitcoin: a peer-to-peer electronic cash system[EB/OL].(2008). https://bitcoin.org/en/bitcoin-paper.

[11]Ferrag M A, Derdour M, Mukherjee M, et al. Blockchain technologies for the Internet of Things: research issues and challenges[J]. IEEE Internet of Things Journal, 2019, 6(2): 2188-2204.

[12]Mao Wenze, Jiang Peng, Zhu Liehuang. BTAA: blockchain and TEE assisted authentication for IoT Systems[J]. IEEE Internet of Things Journal, 2023,10(14): 12603-12615.

[13]Liu Yizhong, Liu Andi, Xia Yu, et al. A blockchain-based cross-domain authentication management system for IoT devices[J]. IEEE Trans on Network Science and Engineering, 2024,11(1): 115-127.

[14]Cui Jie, Liu Nan, Zhang Qingyang, et al. Efficient and anonymous cross-domain authentication for IIoT based on blockchain[J]. IEEE Trans on Network Science and Engineering, 2023,10(2): 899-910.

[15]Dong Jingnan, Xu Guangxia, Ma Chuang, et al. Blockchain-based certificate-free cross-domain authentication mechanism for Industrial Internet[J]. IEEE Internet of Things Journal, 2024,11(2): 3316-3330.

[16]Tan Yawen, Wang Jiadai, Liu Jiajia, et al. Blockchain-assisted distributed and lightweight authentication service for industrial unmanned aerial vehicles[J]. IEEE Internet of Things Journal, 2022,9(18): 16928-16940.

[17]Bera B, Chattaraj D, Das A K. Designing secure blockchain-based access control scheme in IoT-enabled Internet of drones deployment[J]. Computer Communications, 2020,153: 229-249.

[18]Liu Bin, Yu Keping, Feng Chaosheng, et al. Cross-domain authentication for 5G-enabled UAVs: a blockchain approach[C]//Proc of the 4th ACM MobiCom Workshop on Drone Assisted Wireless Communications for 5G and Beyond. New York: ACM Press, 2021: 25-30.

[19]Feng Chaosheng, Liu Bin, Guo Zhen, et al. Blockchain-based cross-domain authentication for intelligent 5G-enabled Internet of drones[J]. IEEE Internet of Things Journal, 2021,9(8): 6224-6238.

[20]Yao Yingying, Chang Xiaolin, Miic'J, et al. BLA: blockchain-assisted lightweight anonymous authentication for distributed vehicular fog services[J]. IEEE Internet of Things Journal, 2019, 6(2): 3775-3784.

[21]Buterin V. A next-generation smart contract and decentralized application platform[R/OL].(2014). https://github.com/ethereum/wiki/wiki/White-Paper.

[22]Dolev D, Yao A. On the security of public key protocols[J]. IEEE Trans on Information Theory, 1983,29(2): 198-208.

[23]Zheng Jing, Wang Xiaoliang, Yang Qing, et al. A blockchain-based lightweight authentication and key agreement scheme for Internet of Vehicles[J]. Connection Science, 2022,34(1): 1430-1453.

[24]Burrows M, Abadi, Needham R M. A logic of authentication[J]. Proc of the Royal Society A, 1989,426(1871): 233-271.