区块链隐私保护技术研究综述

2024-08-15谭朋柳徐滕杨思佳陶志辉

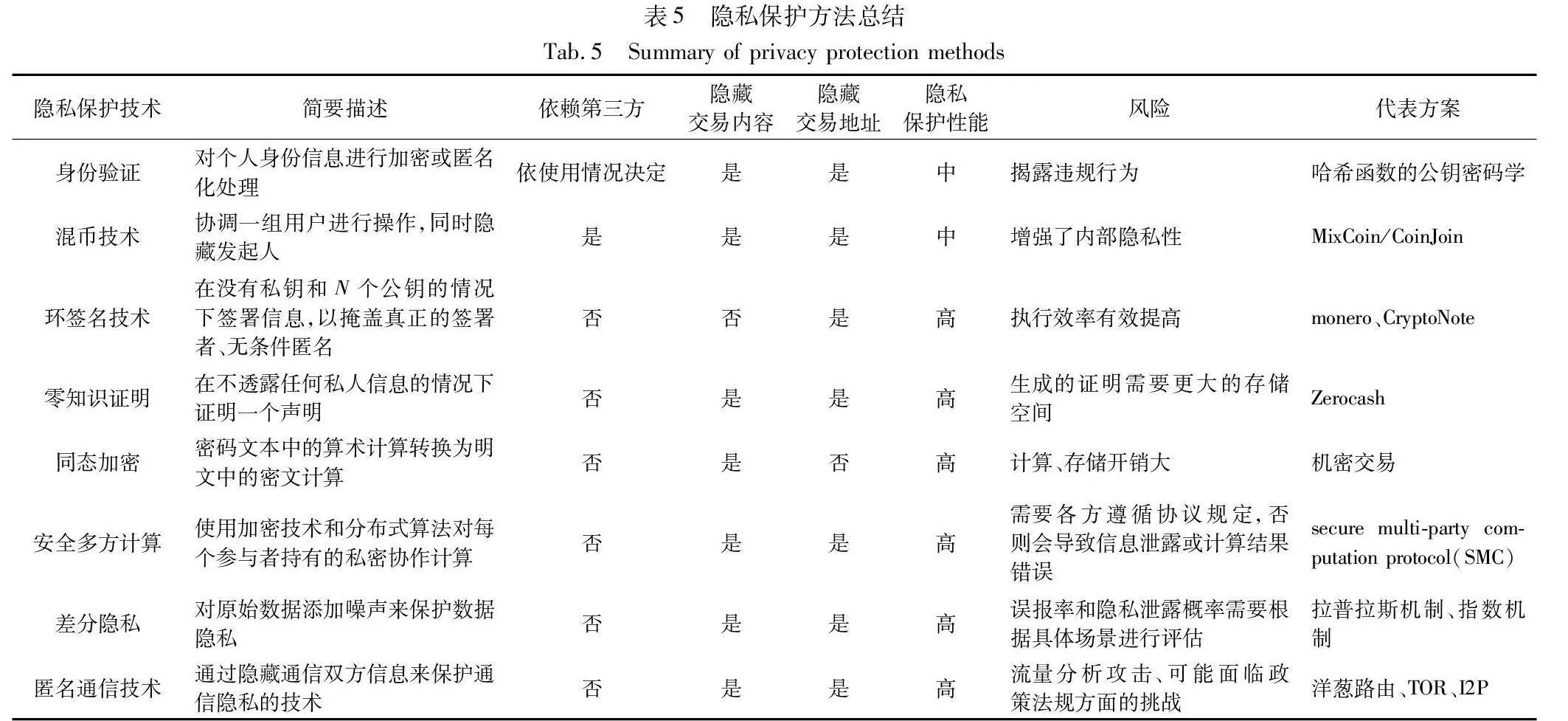

摘 要:近年来,区块链在学术界和工业界都受到越来越多的关注。在不同应用中部署区块链时,区块链的隐私性仍是备受争议的焦点问题。系统地回顾了当前区块链中隐私保护的方案和机制,给出了区块链的安全性和隐私性的见解。首先,对区块链技术的主要功能、类型和隐私定义进行初步介绍,并分析了其面临的隐私问题;然后,从技术角度出发,将区块链隐私保护技术分为去中心化身份认证、隐私协议、加密技术和混淆技术四大类,以及去中心化身份认证、安全多方计算、差分隐私、同态加密、零知识证明、混币技术、环签名和匿名通信八小类,并分别对它们进行了研究,概述了不同隐私保护技术在许可链与非许可链上的作用机制;最后,对八种隐私保护技术的主要特征和属性进行了定性研究,并探讨了隐私保护技术未来研究方向。研究为区块链开发人员选择合适的隐私保护方案,以及研究人员选择区块链隐私保护研究方向提供借鉴和参考。

关键词:区块链; 安全技术; 区块链攻击; 隐私保护技术

中图分类号:TP301 文献标志码:A

文章编号:1001-3695(2024)08-003-2261-09

doi:10.19734/j.issn.1001-3695.2023.12.0603

Review of research on blockchain privacy protection technologies

Tan Pengliu, Xu Teng, Yang Sijia, Tao Zhihui

(School of Software, Nanchang Hangkong University, Nanchang 330063, China)

Abstract:In recent years, blockchain has attracted increasing attention in both academic and industrial circles, and the privacy of blockchain remains a controversial issue when deploying blockchain in different applications. This paper systematically reviewed the current privacy protection schemes and mechanisms in blockchain, and gave insights into the security and privacy of blockchain. Firstly, this paper briefly introduced the main functions, types and privacy definitions of blockchain technology, and analyzed the privacy issues it faced. Then, from a technical perspective, this paper divided blockchain privacy protection technology into four categories: decentralized identity authentication, privacy protocol, encryption technology and obfuscation technology, as well as eight sub-categories: decentralized identity authentication, secure multi-party computation, differen-tial privacy, homomorphic encryption, zero-knowledge proof, coin mixing technology, ring signature and anonymous communication. This paper studied them separately, and summarized the mechanisms of different privacy protection technologies on permissioned and permissionless blockchains. Finally, this paper conducted qualitative research on the main characteristics and attributes of the eight privacy protection technologies, and discussed future research directions of privacy protection technologies. The research provided reference for blockchain developers to choose appropriate privacy protection schemes and for researchers to choose research directions for blockchain privacy protection.

Key words:blockchain; security technology; blockchain attack; privacy protection technology

0 引言

从2008年中本聪发表比特币白皮书,到2014年加文(Gavin Wood)创造以太坊并提出Web 3.0概念,再到2021年以来的元宇宙,区块链技术已经历15年的发展历史,引起市场的强烈关注。现如今区块链已渗透到生活的方方面面,从最初的比特币、达世币、门罗币和零币等电子货币到银行业、保险业和信托业等金融行业,从医疗行业和物流行业再到智能医疗和智能交通等物联网行业。区块链技术有助于促进数据共享、降低运营成本、建设可信系统,是支撑数字经济发展的战略性技术。

随着区块链技术的高速发展,其面临的隐私泄露问题日渐突出。区块链的公开透明特性使用户能够查看所有交易信息,包括交易金额、合约内容以及其他关键信息,不法分子攻击区块链隐私漏洞以获取用户真实的隐私数据,且基于区块链的加密货币由于缺少监管和执着于去中心化,始终存在风险。2022年2月,黑客从包裹以太坊(wETH)盗走超过3.2亿美元。同年3月,安德森公司开发的一个分支侧链Ronin与以太坊之间的跨链,也遭受了黑客攻击,被盗金额超过6.2亿美元[1]。根据对区块链安全事件进行统计,2022年共发生303件区块链被黑事件,损失高达37.77亿美元,其中攻击手段主要为项目自身缺陷和各种合约漏洞引起的攻击[2]。

区块链技术中没有中心管理者,数据在分散的节点上存储,所有的节点地位都是平等的,这些节点通常是个人电脑,而节点与节点之间可能存在性能与安全防御能力的差异,其中性能较弱的节点很容易遭受攻击者的入侵。另外,一些攻击者会伪装成合法的节点,从而直接从区块链中获取数据。对区块链来说,隐私安全保护主要是要保证其交易的合法匿名性,即攻击者既不会通过分析交易数据获得用户的相关身份信息,也不会伪装成合法节点而直接获取具体的交易数据。如图1所示,本文从区块链的基础理论和隐私定义入手,从四种不同的技术角度出发,对各类隐私保护技术相关的机制进行了分析,了解其各自的优缺点和适用范围,以帮助研究人员选择最适合自己需求的隐私保护方案,并对未来研究方向进行展望。

1 基础理论与知识

区块链是一种分布式账本技术,通过密码学来维护交易账本,从而提供一个分散、透明和安全的系统。作为21世纪的领先技术之一,其不仅被部署在加密货币中,底层技术也被用于各种应用,正在改变着生活中的各个领域[3]。如区块链+互联网[4]、区块链+能源交易[5]、区块链+车载自组织网络[6]、区块链+供应链[7]、区块链+边缘计算[8]、区块链+众包[9]、区块链+物联网[10]、区块链+医疗保健[11]、区块链+联邦学习[12]等。区块链对新兴领域的影响,使得大规模的区块链技术应用已成为必然的发展趋势。

1.1 区块链的主要功能

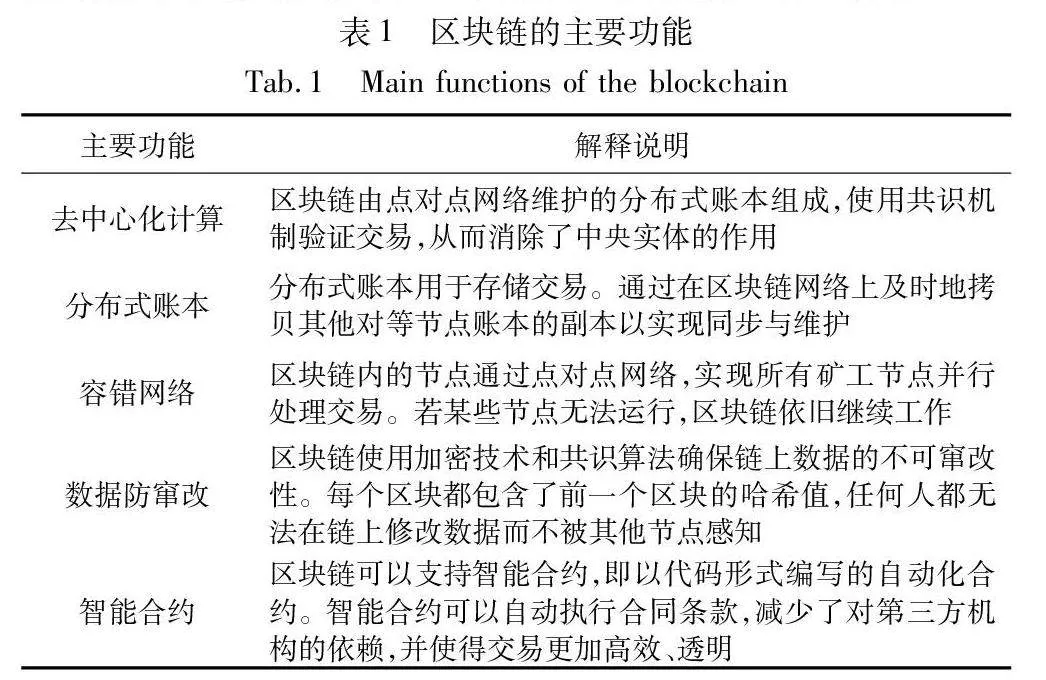

区块链解决了长期存在的用户信任问题,通过运行点对点网络传输与共识机制,允许网络用户维护一个分布式分类账,用户定期将事务共享到新的块,将这些块附加到他们的副本中,并利用密码散列函数使用户保持一个不可窜改的历史记录。作为一个分布式加密保护数据库,区块链保留了从最初交易开始的每笔交易记录。区块链的主要功能如表1所示。

1.2 区块链类型介绍

根据区块链的不同特点和应用场景,基于对参与节点的身份认证或权限控制的分类,可以将其分为以下两种类型:

1)许可区块链

这种类型的区块链中参与者的数量是有限的,参与者必须经过身份认证才能被授予对网络的访问权限,所有参与节点会保留一份区块链的副本。许可链的访问控制机制使区块链内现有参与者可以决定未来的进入者。许可链具体分为私有链和联盟链。私有链是一个中心化的网络,完全由一个组织控制。而联盟链是由多个组织共同构建的部分去中心化的网络,其中只有一部分节点会被选择来决定共识。私有链和联盟链都可以为企业和组织提供更加安全、高效和创新的区块链解决方案,例如Hyperledger Fabric和R3 Corda[13]等,需要根据实际需求进行权衡和选择采用私有链或是联盟链。

2)非许可区块链

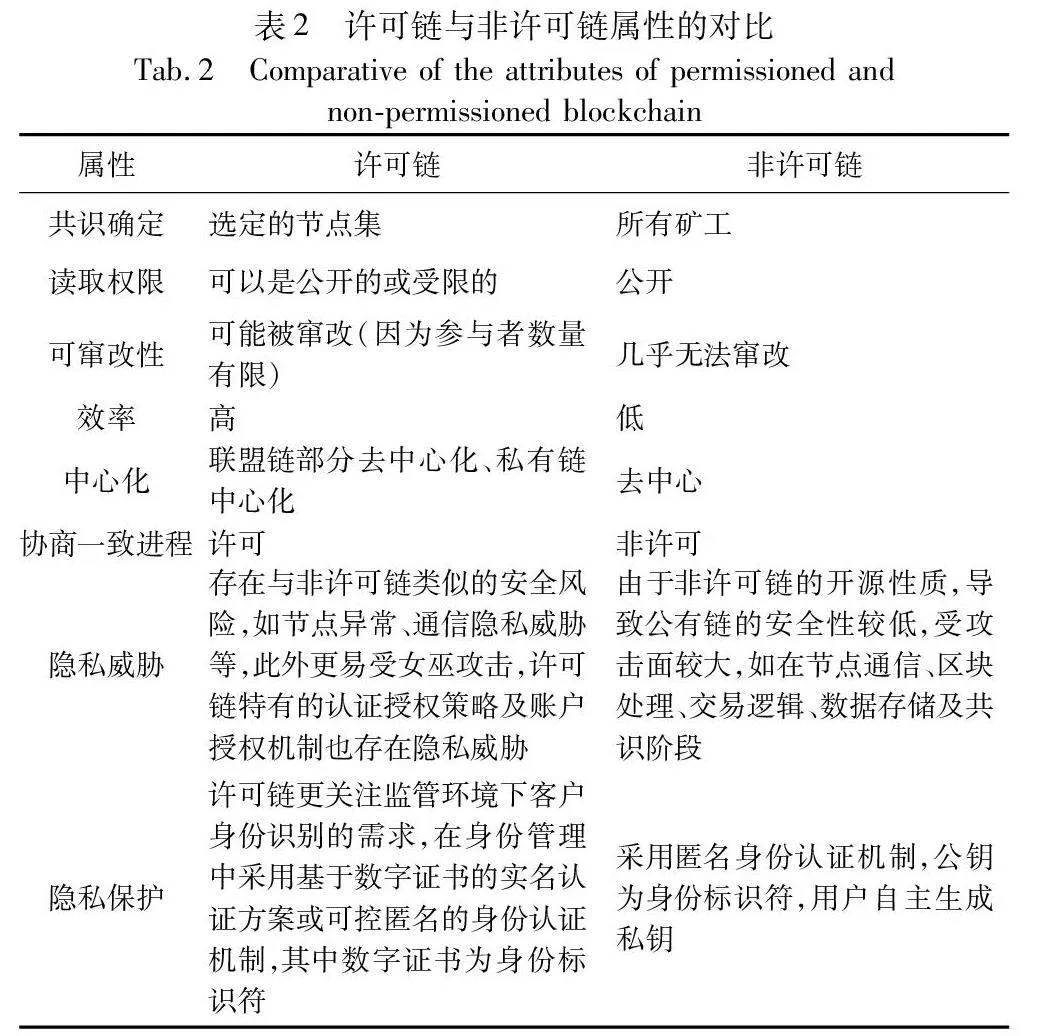

对于匿名参与者没有限制的区块链被称为非许可区块链或是公有链,其允许任何具有有效账户地址的节点在没有任何授权的情况下加入和退出网络,这些节点使用通用规则来接收、发送和验证区块,任何人都可以访问账本上的所有交易、创建交易和参与共识。非许可链在加密货币中起到很大的作用,用户由网络中的假名地址表示,这在一定程度上为用户提供了隐私,但非许可链的开放性使攻击者更容易入侵系统并危害大量节点,对其隐私安全带来很大的影响。此外,大多数现有的非许可链系统存在效率低、通信开销大、吞吐量低和确认延迟高的问题。已经存在的一些措施显著提高了非许可链的性能,但吞吐量仍然无法支持计算量大的区块链隐私保护操作。因此,在非许可链系统中实现切实可行的隐私保护技术具有挑战性。表2展示了许可链与非许可链之间不同的属性区别。

1.3 区块链的安全与隐私

区块链在设计之初,采用了一系列技术以确保系统的安全性。这些技术包括密码学技术(确保数据不受窜改)、对等网络和共识机制(防止数据丢失和恶意更改)、虚拟机(作为智能合约执行环境,对合约调用所需资源进行隔离和限制,以限定合约漏洞或恶意合约的影响范围)、时间戳和激励机制等,从而避免系统因外部恶意攻击而受到破坏、更改或泄露数据。根据中国区块链技术产业和发展论坛的定义[14],区块链隐私是指仅涉及个人利益且无须公开的个人信息和个人领域。隐私的主体为自然人,隐私内容包括特定个人不愿透露给第三方的事实和行为,客体则指个人信息和个人领域。在区块链网络中,隐私主要用于用户隐私和交易数据隐私两个方面,区块链中的两种类型的交易隐私详述如下:

a)用户隐私。在进行用户注册、访问和登录认证等操作时,需要对用户的身份进行验证,并设置相应的权限来控制系统内部资源的访问。由于用户身份隐私的安全尤为重要,所以这一过程需要高度保密且具有安全性的保障。将区块链用户的真实身份转换为无法识别的信息,可以确保原始身份无法被获取。

b)数据隐私。隐藏交易内容可以保证区块链数据隐私的完整性。数据隐私是机密的,即对交易中的数据内容进行加密以保持网络中的机密性。保证数据机密性可确保交易内容不受未经授权的访问、干预和更改。

2 区块链的隐私保护技术机制

在区块链的非信任节点之间建立信任联系是依靠一系列的密码学算法支持的,因其不受中心机构的信用背书,并不能简单地将传统的隐私保护技术嵌套到区块链上,明确传统的隐私保护技术与区块链技术的特征,才能实现高安全高隐私的区块链技术。从技术角度出发,将区块链隐私保护技术分为以下四种保护机制:

a)去中心化身份认证(decentralized identity verification)。通过去中心化的身份认证机制,避免了单点故障和数据泄露,保护用户的隐私。

b)隐私协议(privacy protocols)。通过设计隐私协议来保护交易的隐私性。

c)加密技术(encryption)。使用加密技术对交易数据进行加密,以保护其隐私性。

d)混淆技术(mixing)。将多个交易混合在一起,使得关联性无法被追踪。

下面分别对上述四种保护机制中主流的八种隐私保护方法进行介绍,并阐述其各自的适用场景。

2.1 去中心化身份认证

身份验证隐私保护技术是常见的一种去中心化身份认证的隐私保护机制。许可链节点的身份认证主要是通过颁发数字证书来实现节点权限控制,还可以使用分布式身份验证协议来保护个人身份信息,确保只有授权用户才能访问相关数据。在非许可区块链中,身份验证隐私保护的主要方法是使用匿名性强的加密货币(如比特币)进行交易。这些交易无须披露用户的真实身份信息,而只需使用公钥和私钥进行数字签名来验证交易的合法性。曾萍等人[15]通过将区块链技术与无证书密码机制相结合,提出分布式的身份认证体系架构,为车联网设计分布式身份认证协议,提供可信的通信环境,防止潜在的非法用户攻击。

2.2 隐私协议

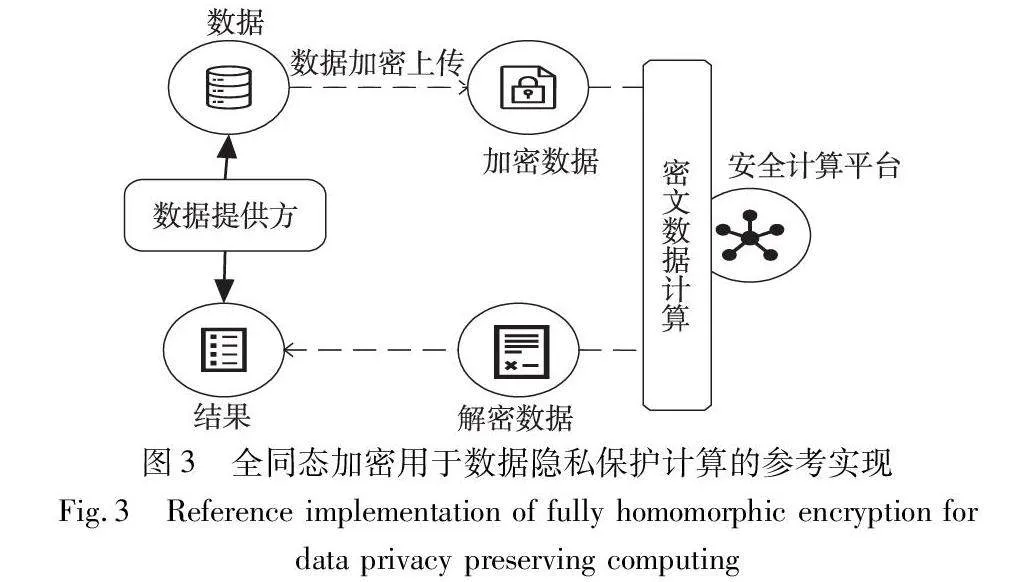

1)安全多方计算(secure multi-party computation,SMPC)

安全多方计算是基于密码学的隐私计算,SMPC的基本目标是构建安全协议,允许多个相互不信任的参与方协同计算一个约定的函数,使每个参与主体仅获取自己的计算结果,提高数据保密能力,从而保证输入的私密性和输出的正确性。确保在多个参与者之间共享数据时,个人的隐私和敏感信息得到保护。在区块链中,安全多方计算通常用于加密货币交易的验证和智能合约的执行,以保护智能合约中的用户数据隐私,图2为安全多方计算简要模式。

在许可链中,由于参与者已经被授权和认证,多个参与者可以通过安全多方计算来检验彼此的行为,并达成共识,从而确保链上数据的真实性和完整性,保护敏感信息(如身份信息、交易记录等),加强隐私保护和减少信息泄露的风险。

在非许可链中,各参与者的身份和权限无须得到其他参与者的认可或授权,而是由加密协议来保证网络中的数据和交易的安全性。安全多方计算技术可以提供更高级别的隐私保护和安全性,是实现隐私保护的关键技术之一。

通过使用安全多方计算技术,尹紫荆等人[16]提出一种安全多方统计计算隐私保护方案,验证秘密共享的外包数据的隐私安全的问题,保证了共享份额验证与参与方输入的真实性。SMPC的计算过程涉及到大量的计算和通信,因此需要高效的协议设计,并且需要考虑参与者之间的带宽和计算资源限制。而非许可链通常具有更高的网络延迟和较少的计算能力,SMPC在非许可链中可能面临更大的技术挑战。因此,需要开发高效的SMPC算法和优化策略来适应这些限制,并确保参与者之间的通信和计算都能够顺利进行。同时,SMPC的安全性也依赖于协议和实现的正确性和鲁棒性,因此需要经过充分的测试和审计。当前安全多方计算模型的瓶颈在于计算效率较低,同时需要保证输入数据的可信程度。此外,安全多方计算要求大多数参与者诚实,且参与者很难展示自己的工作量体现在SMPC中的哪一部分,这意味对参与者的激励措施难以管理。

2)差分隐私(differential privacy,DP)

Dwork首次提出通过在数据中加入足够数量的噪声来保护隐私的想法[17]。差分隐私的概念最初是为了保护统计数据库的隐私而提出的,通过在查询数据之前向数据中加入特定值的噪声来对抗数据分析类攻击算法,用于在发布统计信息时保护数据库中个人的隐私信息。差分隐私同时也确保数据库中加入或删除任何特定参与者的信息都不会影响该数据库的查询结果。研究人员还在各种应用中进一步应用了差分隐私的概念,例如实时健康数据监测、物联网数据、能源系统[18]等。差分隐私可以分为以下两大类:

a)基于数据集合的DP。这种方法是通过对整个数据集添加噪声来实现隐私保护。具体来说,在整个数据集中添加一些噪声,使得每个个体的贡献不再明显,从而达到保护隐私的目的。这种方法常用于需要计算整个数据集的统计信息的场景,如计算平均值、方差等。

b)基于个体查询的DP。这种方法是针对单个个体的查询结果进行隐私保护。具体来说,为每个个体添加噪声,从而在查询结果中隐藏个体身份和敏感信息。这种方法常用于需要对特定个体进行查询的场景,如查找某个人的账户余额等。

差分隐私与区块链领域结合用于抵抗针对用户行为特征分析的攻击,在区块链数据整体特征保持不变的前提下,可以防止攻击者通过分析输出结果来推测数据集中的隐私信息或个体用户的信息。在许可链中,差分隐私可以用于增强数据隐私性和保护用户敏感信息。需要注意的是,差分隐私的实现取决于噪声的大小和分布,在许可链中实施差分隐私需要权衡隐私保护和数据准确性之间的平衡,并考虑参与者之间的通信和计算资源限制。同时,DP还需要避免恶意攻击和数据泄露等安全问题。需要仔细选择适合的算法和协议来实现DP,这可能需要额外的计算和通信开销,因此需要在考虑资源限制的情况下进行必要的测试和审计,来确保其正确性和鲁棒性。在非许可链中,参与者的身份和权限无须得到其他参与者的认可或授权,而是由加密协议来保证网络中的数据和交易的安全性。差分隐私是一种严格可证明的数学方法,通过在对数据进行处理时添加一定量的随机噪声,使得任何单个记录的修改或统计分析都不会对输出结果造成显著的影响,明显接近真实结果,从而保护数据隐私。

2.3 加密技术

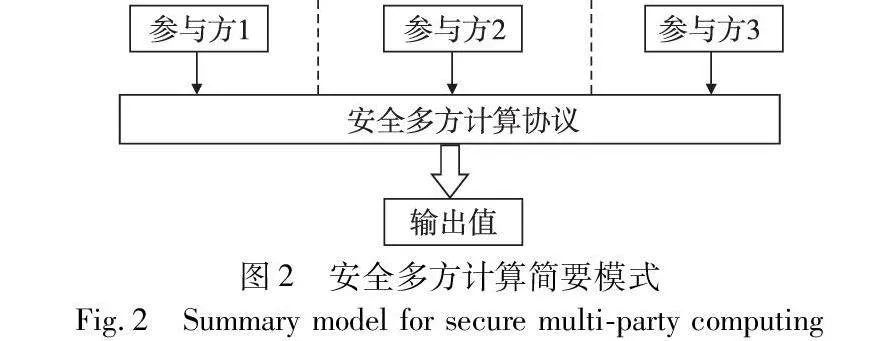

1)同态加密

同态加密技术与传统的加密技术不同的是其允许在不访问密钥的情况下对加密数据执行计算操作,得到的计算结果与原始数据相同。它利用代理重加密技术来保护选定的密文免受攻击,也可以看作是对称密钥或公钥加密的扩展版本。同态加密技术的特点是,即使攻击者成功解密了同态加密的结果,也无法获知加密前的具体数据信息,从而提高了信息的安全性和隐私性。

根据所支持的计算形式,同态加密技术可以分为全同态加密和半同态加密。在全同态加密中,可以对密文进行任意次数的加法和乘法操作,最终得到与对应明文数据相对应的运算规则相同的结果,从而保护数据隐私,实现安全多方计算,图3为全同态加密用于数据隐私保护计算的参考实现。但由于全同态加密算法计算开销较大、复杂度较高、效率低,应用场景受限,无法被大规模的使用。2011年提出的BVG算法[19]和2013年提出的GSW13算法[20]分别从上述不同的方面提高了全同态加密的效率。在半同态加密中,可以对密文进行有限次数的加法和乘法操作,并得到一个能够解密的结果。这种加密方式相对于全同态加密而言,计算开销相对较小,计算更加高效,也更容易实现。目前,常应用于联邦学习中的半同态加密算法包括EL Gamal和Paillier算法[21]。在许可链中,通常更注重数据的完整性、透明度和审计,同态加密技术可以帮助数据在计算和验证过程中得到保护。而在非许可链中,同态加密技术不仅保护了参与者的数据隐私,还可促进安全的跨组织协作。

2)零知识证明(zero knowledge proof,ZKP)

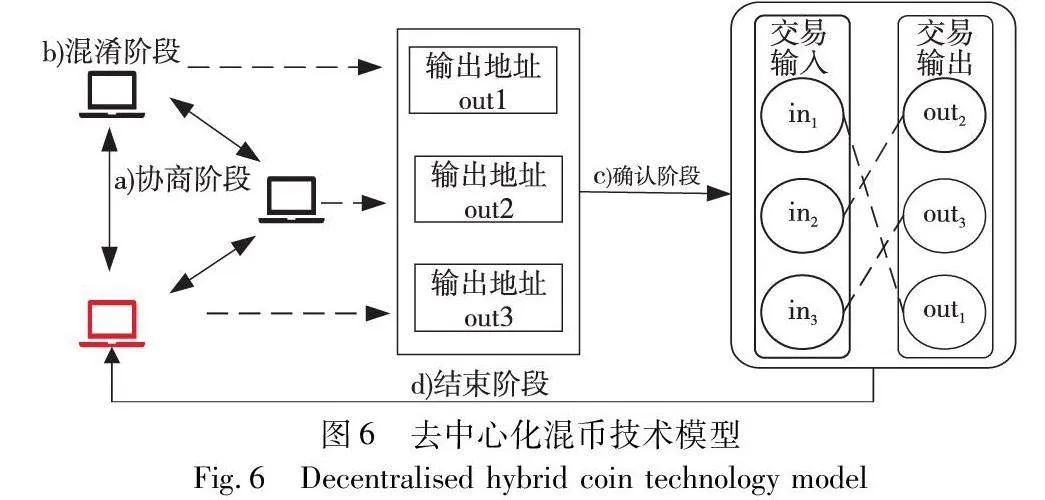

零知识证明是使用最广泛的一种加密方法,能够在去中心化、分布式、点对点区块链网络中转移资产,并保护隐私。零知识证明的目的是证明交易的合法性,向与交易相关的验证者提供零知识证明,即允许用户证明自己拥有验证所需的信息,而无须透露具体信息。图4为零知识证明数据隐私保护模型,数据拥有方向数据验证方证明一个陈述是真实的,而不透露除此之外的任何信息。零知识证明技术可以应用于智能合约中,提供更安全的验证机制。例如,使用零知识证明可以验证某个条件是否满足而不必透露实际数据。

零知识证明必须满足以下三个属性:a)完整性,如果要证 明的陈述是真实的,且证明者和协议者都诚实地遵守协议,证明者总是可以进行成功的证明;b)合理性,如果要证明的陈述是错误的,作弊证明者无法说服验证者它是真实的;c)不可伪造性,只有拥有有效证据的证明者才能生成具有可验证性的证明,并使验证者相信陈述的正确性,能够抵御伪造攻击。

基于证明者和验证者之间是否需要进行多轮交互,零知识证明可以分为交互式零知识证明和非交互式零知识证明(non-interactive zero-knowledge,NIZK)。其中,交互式零知识证明需要证明者和验证者之间进行多轮交互,且在交互的过程中不提供任何与隐私相关信息的前提下,验证者可以逐步检查证明者所提供的信息,并确保其真实性。虽然交互式零知识证明可以提高安全性和保密性,但它无法对证明方和验证方事先串通的行为进行检测和识别。其需要额外的工作来使可信第三方信服,并确保证明的真实性和准确性,因此,这种方法通常需要消耗更长的时间和更多的计算资源。非交互式零知识证明指证明者只需一次性地提供证明,而验证者可以通过单次操作来验证该证明的真实性。这种方法通常比交互式零知识证明更高效,解决了交互式零知识证明存在的隐患。由于非交互式零知识证明只需要一次性提供证明而无须多轮交互,所以可能会牺牲一定的安全性,攻击者可以通过分析证明本身以推断出敏感信息。

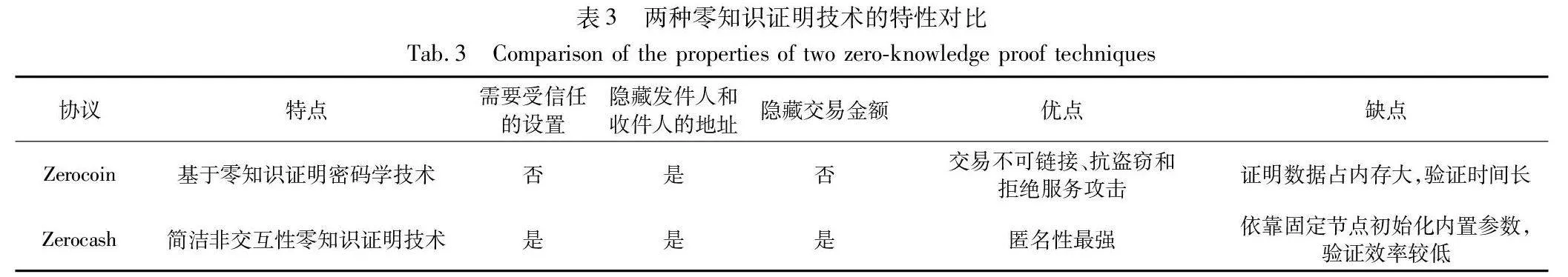

Bitansky等人[22]提出的零知识简洁非交互知识论证(zk-SNARK)是NIZK证明的有效族,它具有简洁的证明,使得验证者能够有效地验证证明。非交互式零知识数字货币的Zerocoin协议[23]是NIZK的一个常见应用式,它利用NIZK,通过使用各种加密技术来防止交易图分析,提供用户匿名性,从而消除硬币的痕迹;其扩展了比特币协议,在无须加入可信方的情况下,实现完全匿名的交易。Zerocoin并不是一种成熟的分布式加密货币,相反,它可以被视为一种协议或机制,旨在为比特币用户提供更高的隐私性和匿名性。它通过允许用户将比特币转换为“零币”,这些零币可以与其他混币混合在一起,使得交易难以追踪。但其缺乏隐藏交易金额的功能且易受侧信道攻击。

为了克服这个缺陷,Zerocoin演进为Zerocash系统[24]。Zerocash、Zerocoin均隐藏了交易过程中的账本信息,表3为Zerocoin与Zerocash的特性对比。Zerocash提供数据机密性和用户匿名性,交易规模和验证时间也大大减少,使用zk-SNARK提供强大的匿名性保证,是一个成熟的分散式支付方案,缺点是使用Zerocash需要投入较高的计算资源。2016年其引入了公开可验证性,继续演进构建成Zcash加密货币系统[25],这意味着任何人都可以在区块链上查看交易数据,从而增加了透明度和监管能力。此外,Zcash也引入了更高效的参数生成算法,减少了初始化阶段所需的计算资源,使其在一定程度上可能存在中心化问题,容易受到分析攻击。

许可区块链中有明确的参与者和权限控制机制,且拥有更高的计算能力和资源,使用零知识证明技术时可以更加灵活地处理授权问题,通常可以更容易地适应计算资源消耗较大的零知识证明技术。在许可链中,参与者之间需要互相验证对方的身份和数据的合法性。通过使用零知识证明技术,可以避免将所有的数据公开,只需要证明拥有正确的数据即可完成验证。

在非许可区块链中,则需要考虑如何平衡隐私保护和计算资源消耗之间的成本效益。在非许可链中,由于涉及到更多的匿名交易和信息共享,需要考虑如何保护隐私的同时实现有效的监督审计。李懿等人[26]将零知识证明技术与函数加密技术相结合,实现了区块链的安全共享。其中,通过使用零知识证明技术生成相关计算的可信度证明,用于保证数据处理结果的可靠性,消除因原始数据不可见带来的数据处理不可信风险,而函数加密技术是对隐私数据进行加密,不仅保护了数据使用者的权益也实现了区块链的安全共享。王丹等人[27]将零知识证明和同态加密技术分别运用到了区块链上,从而分别实现用户身份匿名隐私和交易数据隐私,并将区块链作为数据存储平台,在云平台上调用智能合约从而进行疾病预测,实现了智慧医疗云平台。余健等人[28]将基于加法的同态加密和基于范围的零知识证明算法相结合,前者实现对密文数据进行更新,后者用于验证密文数据的合法性,对临床医疗区块链的数据进行隐私保护,保证中医药大数据的安全性和合法性。

2.4 混淆技术

1)混币技术

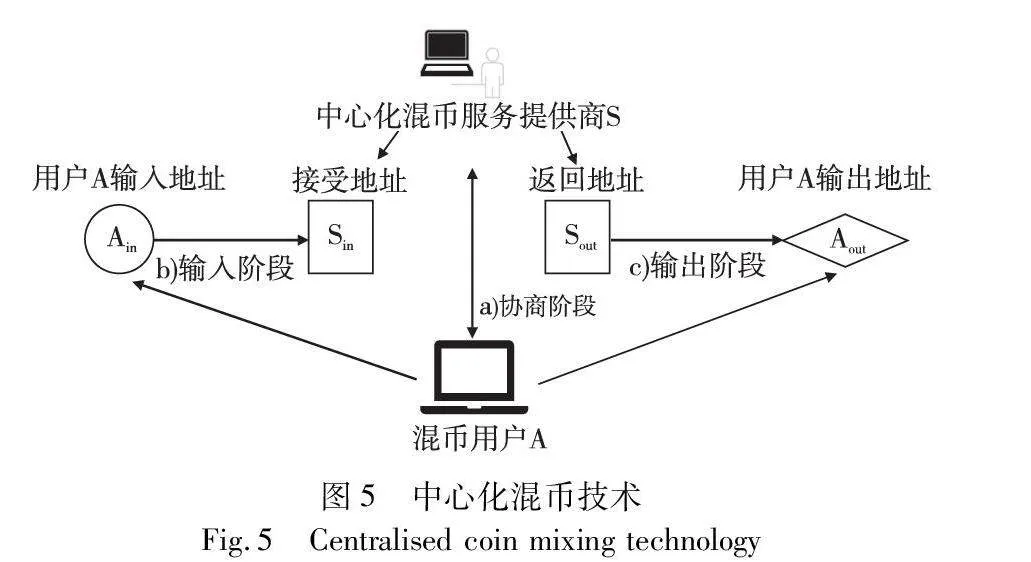

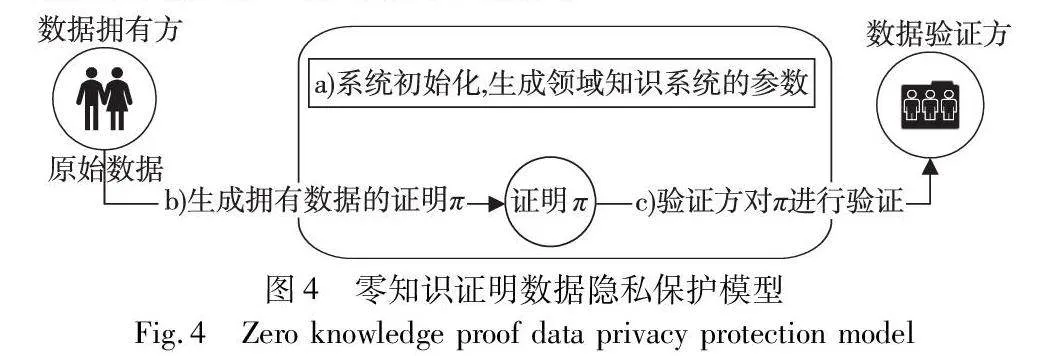

数据混淆技术在加密数字货币中的应用称为混币技术。区块链中的混币机制是指一种通过将多个用户的交易汇集在一起,然后重新分配资金并重新发送回各自的账户,从而增加交易隐私性和匿名性的方法。这通常包括使用随机化算法来隐藏每个交易的真实发送者和接收者,即隐藏通信双方的实际身份,实现匿名通信。混币机制旨在防止交易被跟踪或揭示交易参与者的身份,使得区块链上的交易更难以追踪与分析。在数字货币领域,混币技术主要分为基于中心节点的混币方法和去中心化的混币方法。

a)基于中心节点的混币方法。基于中心化混币服务的混币是一种比较常见的混币方式,它通过信任某个中心化的服务来保护交易隐私。

图5为中心化混币实现示意图,用户将自己的交易发送给混币提供商,混币提供商会将其与其他交易混合在一起,并重新分配不同的地址。这种方式可以提供比较高级别的隐私保护,简单易行,适用于比特币以及其他数字货币,但由于用户需要相信该服务提供商不会窃取或泄露他们的交易信息,从而存在信任问题。

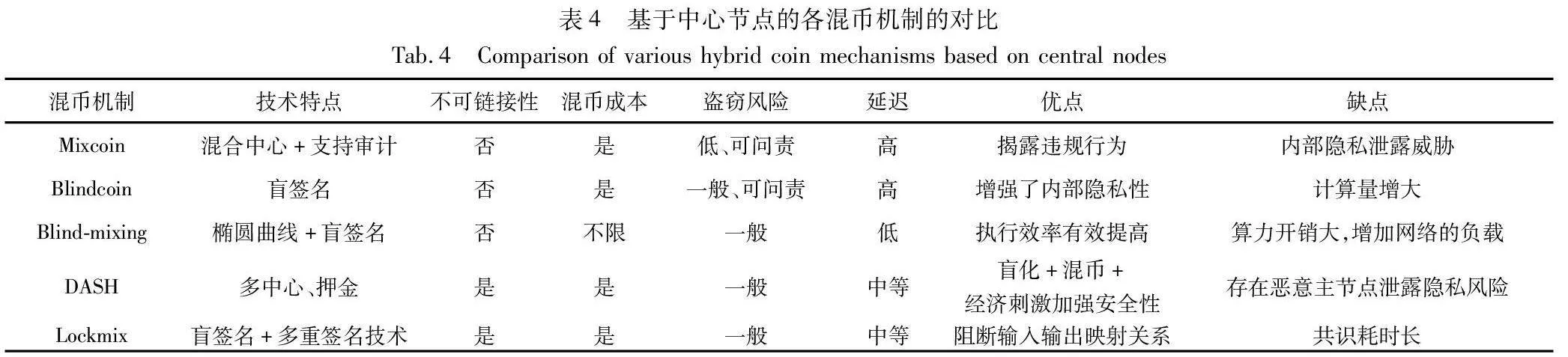

Mixcoin[29]是最早提出的一种改进的中心化混币方案,其增加了审计功能。该方法通过中间混币提供商的声誉解决盗窃问题。即若中间人违规操作,用户可以公布前面的数据,使中间人迅速丢失声誉,但是该方案不能不让中间人知道输入输出的地址,未解决混币中的可链接性。Valenta等人[30]在Mixcoin的基础上改进得到Blindcoin,其本质上增加了混币的致盲性。盲签名[31]是一种数字签名方式,通过使用盲签名技术从中间混币提供商获得授权,使得中间混币提供商不能建立其输入和输出地址映射关系,减少了可链接性,但盲签名算法的开销较大。Blind-mixing[32]是利用椭圆曲线改进Blindcoin盲签名技术的混币机制,提高了混币时的执行效率,Blind-mixing的执行速度是Blindcoin的10.5倍。2015年上线运营的匿名数字货币达世币(DASH)[33],通过支付额外的交易费用,增加中心节点违规操作的代价,以保证隐私性和匿名性。Lockmix[34]是一种保持比特币匿名安全且保护隐私的混合服务,该模型通过将盲签名和多重签名技术相结合,防止恶意参与者对输入和输出地址对发起链接攻击。其中,盲签名隐藏用户输入和输出地址之间的链接,多重签名技术可以用作存款机制。表4为基于中心节点的各混币机制的对比。

b)去中心化的混币方法。基于去中心化混币协议的混币是一种最安全的混币方式,它通常使用加密学、博弈论等方式实现在没有权威机构(第三方节点)的情况下,对交易进行混币。去中心化混币协议的基本模型如图6所示,分为协商、混淆、确认及结束四个阶段,其中,红色节点表示混入的攻击者(参见电子版)。与中心化混币协议的区别主要在于执行的角色由中心化混币服务器转变为由参与混币的用户多方共同完成。

基于中心化混币服务的混币最初的协议是CoinJoin协议[35]。CoinJoin协议利用比特币交易中的多个输入和输出,将多个参与者的交易合并成一个交易。即一组要私下汇款的用户在一个可信的混币服务中聚集在一起,并创建组合事务。每个用户检查事务是否包含其输出地址,如果包含,则签名。混币服务会收到多个参与者的交易请求,将其混合在一起并重新分配给不同的地址。这个简单协议的显著之处在于它通过多输入-多输出方法解决了盗窃问题。然而其匿名性受到组大小的限制,而组大小又受到比特币单个交易所能容纳的最大签名数量的限制。CoinShuffle[36]在CoinJoin的基础上引入了分层加密的思想,参与者通过多层加密保障内部隐私,设计输出地址洗牌机制,打乱每一步加密过程。该方案的混淆阶段计算量较大,花费时间较长,并且要求所有用户在混币过程中同时在线,容易遭受拒绝服务攻击。Ruffing等人[37]提出了CoinShuffle的改进版本,通过开发DiceMix协议,并在DiceMix之上构建了CoinShuffle++,利用p2p混合技术提供通信匿名性,实验表明CoinShuffle++的效率明显高于CoinShuffle。CoinSwap协议[38]是真正防止集中式的货币盗窃原始解决方案,该协议利用区块链系统中的哈希时间锁定合约(HTLC)保证参与各方的安全问题。哈希锁用于交易接收方接受资产,时间锁用于发起方在发生异常的情况下,一定时间后取回资产。但该协议只允许单次混淆只有两个参与方,在双方混币技术中,用户需要与不同参与方进行多轮混币来增强隐私性,高度保护用户隐私。

Xim[39]解决了CoinJoin中存在用户无法否认他们曾经参与过混币操作的问题,通过利用多轮公平交换协议提供两方混合,由区块链中的广告信息匿名发现混币参与方的去中心化混币协议。通过投放广告寻找混币用户,增加了交易的外部隐私性和安全性。但仍可能存在潜在的安全漏洞,例如智能合约漏洞、私钥丢失等,这些漏洞可能会导致用户数据泄露或资产损失。程其玲等人[40]分别针对CoinJoin和CoinShuffle代理节点不可信和节点需要层层传递加密所带来的安全或效率低下的问题,提出了一种两层洗牌的隐私保护机制TTShuffle。该机制将区块链内的混币节点分成不同的组,并在组内进行一次混币;然后从每个组中选派代表节点进行组间的二次混币操作,有效降低了混币时间。但没有采取相应措施,在混币节点分组时,混币的攻击者大多会聚集在同一组而带来诚实节点隐私泄露的风险。

TumbleBit[41]通过结合加密技术提供最大的安全保障,使发送者的初始信息和接收者的释放信息之间没有混合器能够链接。但其要求执行和参与者的消息是同步的,以防止时间分析。CoinParty[42]通过安全多方计算(MPC)解决了这个限制:参与者通过MPC协议建立和签署共享地址,形成联合交易,联合交易由共享地址签署。CoinParty提供了不可链接性,但要求至少2/3的参与者必须是诚实的,以保证协议正确性。门罗币(monero)[43]采用环签名机制实现混币过程。通过环签名模糊交易的输入地址,使门罗币的交易历史记录变得模糊和不可追踪,从而增加了用户的隐私保护。任何一个用户可以自行实现混币,能够有效杜绝去中心化混币方案面临的拒绝服务攻击、混币参与用户泄露混币过程等问题。

2)环签名

群签名是环签名的一种特例,群签名指定群管理器实体,该实体定义组内的用户集,并能对任何签名进行去匿名化处理。通过采用群签名算法对交易进行签名,从而实现用户交易签名时的身份匿名性。在许可链中使用群签名可以确保只有授权者才能对交易进行签名,从而降低了交易被恶意窜改或伪造的风险。杨亚涛等人[44]通过在多KGC群签名方案的基础上对SM9标识密码算法进行改进,实现了签名不可伪造、保证节点匿名等特性。但群签名需要多个签名,过程复杂度高,在实际应用时可能存在一些性能瓶颈和资源限制。

环签名[45]于2001年引入,其无须像群签名中那样的中央权威来指定群成员,并且在生成公钥期间无须用户之间的任何协调。环签名允许用户通过包括自己在内的可能签名者的环来创建消息的签名,根据环中创建者的私钥和环中其他参与者的公钥创建签名,而不公开该环的哪个成员实际上签名了信息。这样做将向验证者提示其中一个参与者已经签署了交易,但没有透露谁签署了交易的信息,实现了匿名性和不可伪造性。任何用户都可以创建自定义用户集并签署消息,而无须任何其他实体披露真正的签名者。

然而,这也使得恶意用户容易利用这种过度的匿名性,特别是在一些应用中,例如选举,即同一个签名者可以创建两个签名,这可以被计为两张选票而不被注意。Fujisaki等人[46]引入了可追踪环签名,能够帮助监管机构对交易进行审计和追踪,从而提高整个区块链的透明度和可信度。可追溯环签名部署可用于防止区块链中的双重支出攻击。在许可链中,尽管节点数量有限,但仍然存在某些节点试图窃取个人信息或者窜改交易记录的风险。Noether[47]提出了CryptoNote协议的一个扩展,称为环机密交易(RingCT),其在保护隐私的同时提供验证和证明的加密技术,以确保交易的合规性和透明度。

在非许可链中,群签名将多个用户的身份混合在一起,增强他们隐私的保护力度,使得用户更加自由地进行交易而不必担心身份被泄露。群签名技术只需要一个有效签名来验证整个交易,而无须每个参与者都单独签名,从而提高了交易的效率和可扩展性。同时,由于交易只有一个签名,也减少了身份暴露的风险,进一步增加了交易的匿名性。环签名可以提供更好的隐私保护,确保交易的有效性和增加交易的不可窜改性,这些特性对于区块链网络的稳定运行和广泛应用非常重要。环签名使用户在创建签名时无须彼此通信。在非许可链中使用可追溯的环签名,允许特定机构或监管者进行必要的跟踪和审计的加密技术,可以帮助平衡交易隐私性和监管透明度。CryptoNote技术[48]支持匿名地址,该协议不允许接收者在两个不同的事务中使用相同的事务输出而不被检测到,可以帮助交易者确保自己的隐私不被泄露,因此CryptoNote更适合在非许可链中使用。虽然CryptoNote隐藏了事务发送方和接收方的身份,但协议也易受分析攻击。

monero[49]是建立在CryptoNote协议之上的最流行的加密货币。门罗币的交易可以被其他参与者验证,从而确保所有交易的有效性和可信度。这种机制还可防止双重支付等欺诈行为的发生,保证整个系统的安全性和稳定性。但门罗币的隐私保护机制会增加交易的计算和存储成本,这可能会影响区块链的性能和可扩展性。环机密交易(RingCT)[50]是CryptoNote协议的一个扩展,弥补了monero的不足,它通过签署金额承诺而不是金额本身来掩盖交易中的金额。由于交易中的金额是隐藏的,所以协议仅验证输入硬币的总金额是否等于承诺中的输出硬币的总金额。

3)匿名通信技术

在区块链应用中,可以考虑使用匿名通信技术来保护交易数据的传输过程。匿名通信技术通过多层加密来保护参与者的隐私和安全,确保参与者之间的通信和交易不被未经授权的第三方访问或跟踪,从而增强整个区块链网络的安全性和可靠性。

a)洋葱路由。洋葱路由(onion routing)[51]是一种在计算机网络上进行匿名通信的技术,通信数据先进行多层加密然后在由若干个被称为洋葱路由器组成的通信线路上被传送,可解决高延迟的问题。在区块链中,通过使攻击者无法获得全局信息来保证隐私安全。许可链与洋葱路由隐藏混淆节点技术相结合可避免系统中的单点故障,实现了一种在无线传感器网络上进行隐私感知分布数据挖掘的解决方案。传统的洋葱路由协议中,如果目录服务器遭到入侵,它可能不会跟踪洋葱网络中的恶意洋葱节点。Gupta等人[52]提出一种基于区块链与洋葱路由的安全可信架构,通过区块链网络存储和跟踪洋葱节点阈值来保持所提洋葱网络的匿名性。在非许可链上,洋葱网络[53]同样可以提供额外的隐私保护,确保参与者之间的通信和交易不被未经授权的第三方访问或跟踪,更好地保护参与者的匿名性和隐私性。

b)大蒜路由。大蒜路由(garlic routing)[54]是一种通过多次加密和分组传输来保护通信隐私的网络协议,解决了洋葱路由存在的ISP流量攻击和目录服务器被破坏的问题。它类似于洋葱路由,但与洋葱路由不同,大蒜路由会将数据分成多个小组并按不同顺序发送,以增加攻击者破解的难度,在这个过程中,每个小组都会进行多次加密和解密,以确保消息的机密性和完整性。Samuel等人[55]提出一个基于联盟链的系统,该系统通过将大蒜路由和区块链结合起来,以提供低延迟的通信和高效的隐私安全性。

c)TOR。TOR[56]是提供匿名通信和审查规避的网络系统之一,是一种通过多层加密和大蒜路由协议来保护网络通信隐私的系统。TOR使用户的数据被分成多个小块并在多个节点上进行加密和解密,每个节点只知道其前后的节点,使得攻击者很难跟踪和监视传输的数据。TOR使其用户能够匿名上网、聊天和发送信息。但是,网络攻击者也会利用该系统来规避犯罪活动检测。Li等人[57]基于TOR提出一种新的用于联盟链的多通道匿名共识机制,保护节点隐私,防止共识节点损坏,从而实现匿名共识,具有良好的共识效率。但TOR可能会降低网络速度和稳定性,因为数据传输需要经过多个节点进行加密和解密,这可能导致延迟和丢包。在非许可链中,基于大 蒜路由的I2P网络在抗流量分析攻击上比TOR网络更加安全,比TOR网络中的目录服务器方法有更强的安全性,但需要为此付出性能降低的代价。

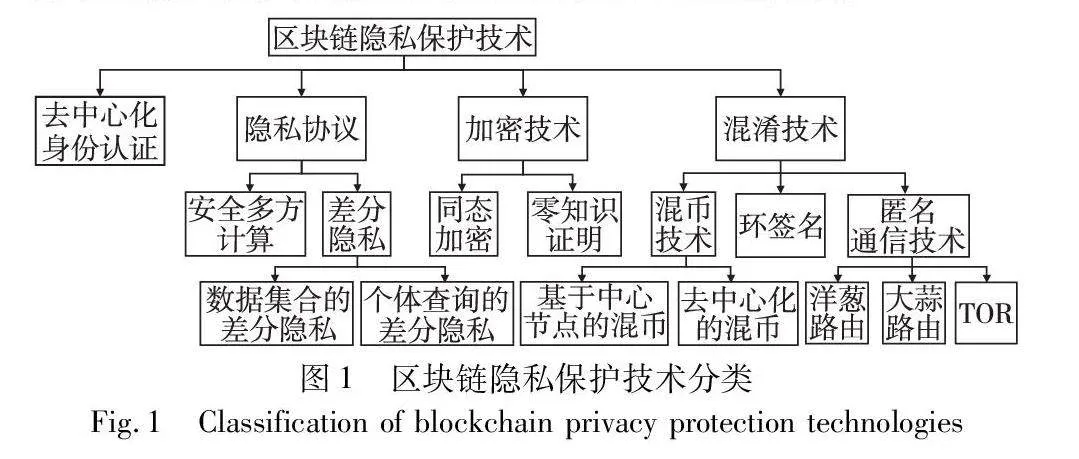

3 隐私保护技术的比较与未来研究方向

本文主要从是否依赖第三方、安全性和风险情况三个角度来比较这八种隐私保护技术,其对比结果如表5所示。其中安全性主要包括是否隐藏交易内容、是否隐藏交易地址及隐私保护性能。

传统的区块链系统通常使用基于数学难题的加密算法和数字签名技术等密码学技术来保护区块链系统的安全性和隐私性。这些算法在面对强大的量子计算机时可能会失效,因为量子计算机具有破解复杂性算法的能力,可以轻松地破解传统的加密算法。例如,非对称加密算法RSA的解密计算——大整数分解问题,在传统计算机上需要指数级别的时间复杂度,而在量子计算机上破解的时间复杂度为多项式级别的时间复杂度。因此,如何实现量子计算条件下安全可靠的密码学技术将直接影响区块链技术的未来发展。目前,基于量子计算的密码学技术有下列三种:

a)量子安全的密钥分发。其是一种利用量子纠缠的特性,即量子态不可复制和非测量,在传输的过程中可以检测到窃听者的存在,可以用于加密通信通道中,确保在通信中使用的密钥不会被量子计算机破解,从而实现密钥分发的安全性。

b)后量子密码。针对当前已有的加密算法在未来量子计算机攻击下可能会被破解的风险,可以使用一些无法通过计算加速求解的数学问题,如多项式复杂程度的非确定性完全问题、基于格密码、基于编码理论、哈希函数和基于多元方程等数学原理的算法和协议来保证安全性,能够抵御量子计算机对传统密码算法的攻击。

c)后量子计算。像Shor这样的量子算法将来可能会打破椭圆曲线公钥加密(ECDSA)的对数或生成签名所需的大整数分解问题(RSA)。采用抗量子计算的密码算法,使得量子计算的算力优势无法在破解过程中发挥作用,从而防止密码被破解,保证数据安全。

4 结束语

数字经济时代,加强对个人隐私数据的保护和管理,正在成为技术发展的必然趋势。区块链因其去中心化、数据不变性、可信性等特点,在很多领域得到了广泛应用。但透明和去中心化使得用户隐私很难得到有效保护,这使得区块链中的隐私保护成为一个重要的研究课题。本文首先对区块链技术的主要特点、区块链隐私相关的理论概念以及其面临的隐私威胁进行了阐述。从所采用的技术角度出发,将区块链隐私保护技术分为四大类和八个子类,并对八类区块链隐私保护技术的作用原理、实现机制、运用在许可链和非许可链上不同的效果进行分析,并提出了一系列未来的研究方向,有助于开发人员选择合适的隐私保护方案。

参考文献:

[1]Schwartz L. The 5 biggest crypto hacks of 2022[EB/OL]. (2022-12-30). https://fortune.com/crypto/2022/12/30/5-biggest-crypto-hacks-2022/.

[2]网信秦皇岛.《2022年度区块链安全及反洗钱分析》发布, 漏洞利用是最常见攻击方法[EB/OL]. (2023-02-06). https://m.freebuf.com/articles/paper/356136.html. (Network Information Office of Qinhuangdao. Blockchain security and anti-money laundering analysis, 2022 Release, vulnerability exploitation is the most common attack method[EB/OL]. (2023-02-06). https://m.freebuf.com/articles/paper/356136.html.)

[3]Johar S, Ahmad N, Asher W, et al. Research and applied perspective to blockchain technology: a comprehensive survey[J]. Applied Sciences, 2021, 11(14): 6252.

[4]Chen Qian, Srivastava G, Parizi R M, et al. An incentive-aware blockchain-based solution for Internet of fake media things[J]. Information Processing & Management, 2020, 57(6): 102370.

[5]Wu Jiani, Tran N K. Application of blockchain technology in sustai-nable energy systems: an overview[J]. Sustainability, 2018, 10(9): 3067.

[6]Lin Chao, He Debiao, Huang Xinyi, et al. BCPPA: a blockchain-based conditional privacy-preserving authentication protocol for vehi-cular Ad hoc networks[J]. IEEE Trans on Intelligent Transportation Systems, 2021, 22(12): 7408-7420.

[7]Min H. Blockchain technology for enhancing supply chain resilience[J]. Business Horizons, 2019, 62(1): 35-45.

[8]Feng Jie, Yu F R, Pei Qingqi, et al. Cooperative computation offloading and resource allocation for blockchain-enabled mobile-edge computing: a deep reinforcement learning approach[J]. IEEE Internet of Things Journal, 2020, 7(7): 6214-6228.

[9]Li Ming, Weng Jian, Yang Anjia, et al. CrowdBC: a blockchain-based decentralized framework for crowdsourcing[J]. IEEE Trans on Parallel and Distributed Systems, 2019, 30(6): 1251-1266.

[10]Sisinni E, Saifullah A, Han Song, et al. Industrial Internet of Things: challenges, opportunities, and directions[J]. IEEE Trans on Industrial Informatics, 2018, 14(11): 4724-4734.

[11]Jamil F, Ahmad S, Iqbal N, et al. Towards a remote monitoring of patient vital signs based on IoT-based blockchain integrity management platforms in smart hospitals[J]. Sensors, 2020, 20(8): 2195.

[12]Chai Haoye, Leng Supeng, Chen Yijin, et al. A hierarchical blockchain-enabled federated learning algorithm for knowledge sharing in Internet of Vehicles[J]. IEEE Trans on Intelligent Transportation Systems, 2021, 22(7): 3975-3986.

[13]Valenta M, Sandner P. Comparison of Ethereum, hyperledger fabric and corda[EB/OL]. (2017-07). https://www.smallake.kr/wp-content/uploads/2017/07/2017_Comparison-of-Ethereum-Hyperledger-Corda.pdf.

[14]中国区块链技术产业发展论坛. 区块链在供应链中的应用探讨[EB/OL]. [2023-09-08]. https://www.cbdforum.cn/forum/news/1517045081759166465. (China Blockchain Technology Industry Development Forum. Discussion on the application of blockchain in supply chain[EB/OL]. [2023-09-08]. https://www.cbdforum.cn/forum/news/1517045081759166465.)

[15]曾萍, 陈志娟, 马英杰, 等. 基于区块链的IoV隐私保护认证方案设计[J]. 计算机应用研究, 2021, 38(10): 2919-2925. (Zeng Ping, Chen Zhijuan, Ma Yingjie, et al. Blockchain-based privacy-preserving certificateless authentication scheme for Internet of Vehicles[J]. Application Research of Computers, 2021, 38(10): 2919-2925.)

[16]尹紫荆, 高建彬. 基于区块链的安全多方计算隐私保护技术研究[D]. 成都: 电子科技大学, 2022. (Yin Zijing, Gao Jianbin. Research on secure multi-party computing privacy protection technology based on blockchain[D]. Chengdu: University of Electronic Science and Technology of China, 2022.)

[17]Zhao Ying, Chen Jinjun. A survey on differential privacy for unstructured data content[J]. ACM Computing Surveys, 2022, 54(10s): article No. 207.

[18]时坤, 周勇, 张启亮, 等. 基于联盟链的能源交易数据隐私保护方案[J]. 计算机科学, 2022, 49(11): 335-344. (Shi Kun, Zhou Yong, Zhang Qiliang, et al. Privacy-preserving scheme of energy trading data based on consortium blockchain[J]. Computer Science, 2022, 49(11): 335-344.)

[19]Naehrig M, Lauter K, Vaikuntanathan V. Can homomorphic encryption be practical?[C]//Proc of the 3rd ACM Workshop on Cloud Computing Security Workshop. New York, NY: ACM Press, 2011: 113-124.

[20]Ogburn M, Turner C, Dahal P. Homomorphic encryption[J]. Procedia Computer Science, 2013, 20: 502-509.

[21]Wang Kaiyu, Tu Zhiying, Ji Zhenzhou, et al. Faster service with less resource: a resource efficient blockchain framework for edge computing[J]. Computer Communications, 2023, 199: 196-209.

[22]Bitansky N, Canetti R, Chiesa A, et al. From extractable collision resistance to succinct non-interactive arguments of knowledge, and back again[C]//Proc of the 3rd Innovations in Theoretical Computer Science Conference. New York: ACM Press, 2012: 326-349.

[23]Miers I, Garman C, Green M, et al. Zerocoin: anonymous distributed e-cash from bitcoin[C]//Proc of IEEE Symposium on Security and Privacy. Piscataway, NJ: IEEE Press, 2013: 397-411.

[24]Sasson E B, Chiesa A, Garman C, et al. Zerocash: decentralized anonymous payments from bitcoin[C]//Proc of IEEE Symposium on Security and Privacy. Piscataway, NJ: IEEE Press, 2014: 459-474.

[25]Hopwood D, Bowe S, Hornby T, et al. Zcash protocol specification[EB/OL]. (2018-03-19). https://cryptopapers.info/zcash_protocol/.

[26]李懿, 王劲松, 张洪玮. 基于区块链与函数加密的隐私数据安全共享模型研究[J]. 大数据, 2022, 8(5): 33-44. (Li Yi, Wang Jinsong, Zhang Hongwei. Research on privacy data security sharing scheme based on blockchain and function encryption[J]. Big Data Research, 2022, 8(5): 33-44.)

[27]王丹, 赵金东. 基于区块链应用中用户身份和交易数据隐私保护研究[D]. 烟台: 烟台大学, 2022. (Wang Dan, Zhao Jindong. Research on privacy protection of user identity and transaction data in blockchain applications[D]. Yantai: Yantai University, 2022.)

[28]余健, 胡孔法, 丁有伟. 一种面向中医药临床数据的区块链安全与隐私保护方案[J]. 世界科学技术-中医药现代化, 2021, 23(10): 3688-3695. (Yu Jian, Hu Kongfa, Ding Youwei. A blockchain security and privacy protection scheme for traditional Chinese medicine clinical data[J]. Modernization of Traditional Chinese Medicine and Materia Medica-World Science and Technology, 2021, 23(10): 3688-3695.)

[29]Bonneau J, Narayanan A, Miller A, et al. Mixcoin: anonymity for bitcoin with accountable mixes[M]//Christin N, Safavi-Naini R. Financial Cryptography and Data Security. Berlin: Springer, 2014: 486-504.

[30]Valenta L, Rowan B. Blindcoin: blinded, accountable mixes for bit-coin[M]//Brenner M, Christin N, Johnson B, et al. Financial Cryptography and Data Security. Berlin: Springer, 2015: 112-126.

[31]吴文栋. 基于盲签名技术的比特币混币系统设计与实现[D]. 深圳: 深圳大学, 2015. (Wu Wendong. Design and implementation of a bitcoin coin mixing system based on blind signature technology[D]. Shenzhen: Shenzhen University, 2015.)

[32]Shentu Qingchun, Yu Jianping. A blind-mixing scheme for bitcoin based on an elliptic curve cryptography blind digital signature algorithm[EB/OL]. (2015-10-20). https://arxiv.org/abs/1510.05833.

[33]Qiao Yuncheng, Lan Qiujun, Zhou Zhongding, et al. Privacy-preserving credit evaluation system based on blockchain[J]. Expert Systems with Applications, 2022, 188: 115989.

[34]Bao Zijian, Shi Wenbo, Kumari S, et al. Lockmix: a secure and privacy-preserving mix service for bitcoin anonymity[J]. International Journal of Information Security, 2020,19: 311-321.

[35]Wahrsttter A, Gomes J, Khan S, et al. Improving cryptocurrency crime detection: coinjoin community detection approach[J]. IEEE Trans on Dependable and Secure Computing, 2023, 20(6): 4946-4956.

[36]Ruffing T, Moreno-Sanchez P, Kate A. CoinShuffle: practical decentralized coin mixing for bitcoin[C]//Proc of the 19th European Symposium on Research in Computer Security. Cham: Springer, 2014: 345-364.

[37]Ruffing T, Moreno S P, Kate A. P2P mixing and unlinkable bitcoin transactions[EB/OL]. (2017-02-27). https://eprint.iacr.org/2016/824.pdf.[38]Maxwell G. CoinSwap: Transaction graph disjoint trustless trading[EB/OL]. (2017-06-02). https://bitcointalk.org/index.php?topic=321228.0.

[39]Bissias G, Ozisik A P, Levine B N, et al. Sybil-resistant mixing for bitcoin[C]//Proc of the 13th Workshop on Privacy in the Electronic Society. New York: ACM Press, 2014: 149-158.

[40]程其玲, 金瑜. TTShuffle: 一种区块链中基于两层洗牌的隐私保护机制[J]. 计算机应用研究, 2021, 38(2): 363-366,371. (Cheng Qiling, Jin Yu. TTShuffle: privacy protection mechanism based on two-tier shuffling in blockchain[J]. Application Research of Computers, 2021, 38(2): 363-366,371.)

[41]Shah P, Chopade M. Blockchain security: a systematic review[M]//Singh P K, Wierzchoń S T, Chhabra J K, et al. Futuristic trends in networks and computing technologies. Singapore: Springer, 2022: 969-980.

[42]Ziegeldorf J H, Grossmann F, Henze M, et al. Coinparty: secure multi-party mixing of bitcoins[C]//Proc of the 5th ACM Conference on Data and Application Security and Privacy. New York: ACM Press, 2015: 75-86.

[43]Li Jiahao. The development of blockchain privacy protection: from bitcoin to monero[C]//Proc of the 3rd International Conference on Electronics and Communication. [S.l.]: SPIE, 2022: 277-285.

[44]杨亚涛, 蔡居良, 张筱薇, 等. 基于SM9算法可证明安全的区块链隐私保护方案[J]. 软件学报, 2019,30(6): 1692-1704. (Yang Yatao, Cai Juliang, Zhang Xiaowei, et al. Privacy preserving scheme in block chain with provably secure based on SM9 algorithm[J]. Journal of Software, 2019, 30(6): 1692-1704.)

[45]Rivest R L, Shamir A, Tauman Y. How to leak a secret[C]//Proc of International Conference on the Theory and Application of Cryptology and Information Security. Berlin: Springer, 2001: 552-565.

[46]Fujisaki E, Suzuki K. Traceable ring signature[C]//Proc of the 10th International Conference on Practice and Theory in Public-Key Cryptography. Berlin: Springer, 2007: 181-200.

[47]Noether S. Ring signature confidential transactions for monero[EB/OL]. (2015-12-17). https://ia.cr/2015/1098.

[48]Gomzin S. How monero works[M]//Crypto basics: a nontechnical introduction to creating your own money for investors and inventors. Berkeley, CA: Apress, 2022: 119-137.

[49]Akcora C G, Gel Y R, Kantarcioglu M. Blockchain networks: data structures of bitcoin, monero, Zcash, Ethereum, Ripple, and Iota[J]. Wiley Interdisciplinary Reviews: Data Mining and Know-ledge Discovery, 2022, 12(1): e1436.

[50]Cremers C, Loss J, Wagner B. A holistic security analysis of monero transactions[M]//Joye M, Leander G. Advances in Cryptology. Cham: Springer, 2024: 129-159.

[51]Yu Qihong, Li Jiguo, Shen Jian. ID-based ring signature against continual side channel attack[J]. Symmetry, 2023, 15(1): 179.

[52]Gupta R, Jadav N K, Mankodiya H, et al. Blockchain and onion-routing-based secure message exchange system for edge-enabled IIoT[J]. IEEE Trans on Industrial Informatics, 2022, 19(2): 1965-1976.

[53]Jadav N K, Gupta R, Alshehri M D, et al. Deep learning and onion routing-based collaborative intelligence framework for smart homes underlying 6G networks[J]. IEEE Trans on Network and Service Management, 2022, 19(3): 3401-3412.

[54]杨云, 李凌燕, 魏庆征. 匿名网络TOR与I2P的比较研究[J]. 网络与信息安全学报, 2019,5(1): 66-77. (Yang Yun, Li Lingyan, Wei Qingzheng. Comparative study of anonymous network TOR and I2P[J]. Chinese Journal of Network and Information Security, 2019, 5(1): 66-77.)

[55]Samuel O, Omojo A B, Mohsin S M, et al. An anonymous IoT-based e-health monitoring system using blockchain technology[J]. IEEE Systems Journal, 2022, 17(2): 2422-2433.

[56]Dutta N, Jadav N, Tanwar S, et al. TOR-the onion router[M]//Cyber Security: Issues and Current Trends. Singapore: Springer, 2022: 37-55.

[57]Li Xingyu, Zheng Ziyu, Cheng Pengyu, et al. MACT: a multi-channel anonymous consensus based on TOR[J]. World Wide Web, 2023, 26(3): 1005-1029.