物联网的网络安全技术研究

2024-01-03穆丽沙夏静文

穆丽沙,夏静文

(1.山西省应用技术学校,山西 太原 030024;2.山西工程职业学院,山西 太原 030031)

0 引言

尽管物联网技术迅速发展了好多年,仍然有专家预测从2018年到2028年物联网设备数量会增加五倍,高达19亿个单元,这就需要进一步加强物联网节点之间的安全。多年来,人们已经付出大量的努力使网络通信标准化,并提高物联网设备之间的可操作性。即便如此,有效负载保护不当和节点的身份验证出错仍然是普遍存在的问题。因此,我们应该更加重视所使用的安全模型架构,制定有效可行的身份认证与密钥机制,提供入侵检测与防御技术和保证数据安全与隐私保护技术[1]。物联网安全模型的主要目标是维护数据的机密性、完整性,保证服务的可用性。

1 物联网安全问题的现状

目前人们采用远程监控及自动化技术解决物联网的安全问题,这些方案也仅仅能解决一些常见的问题,例如节点如何验证、如何保证内部存储数据的完整性以及数据传输过程的安全[2]。这些问题在设备制造商的测试实验中很容易得到保证,但是在真实环境中面临的风险很大,可能会遭到不同的网络攻击。

物联网是不断发展的技术,它源于Machine-to-Machine (M2M)服务,并沿用之前的一些技术。M2M覆盖的应用范围很广泛,比如智能家居、智能城市、智能电网等。物联网设备在这些应用中总是暴露出内存太小和计算能力有限等问题。这种情况下我们想要使用多个非对称加密数字签名的复杂算法基本上是不可能的,物联网设备的用户名和密码组合,也存在不安全因素。一些恶意软件不要求用户更改默认值,对一些分布式服务器的攻击非常有效且致命。另外修改密码的安全措施也是不够的,一些恶意软件会暴力破解密码[3]。

物联网分为三个层次结构:①感知层,主要完成信息的采集、转换和收集;②网络层,又称传输层,主要完成接入和传输功能,是进行信息交换、传递的数据通路;③应用层,处理从网络层传输来的数据,并通过各种设备与人进行交互[4]。物联网这三个基础层次结构都存在潜在的安全威胁,并且目前所出现或潜在的威胁都可以对应到其中一个环节。

2 安全威胁分析

基于安全的全面考虑,需要重点对感知层、网络层、应用层这三个逻辑层进行安全威胁分析,我们可以列出物联网系统每个层次结构容易遭到的安全威胁。

2.1 感知层

感知层上,威胁源自物理攻击或者代码攻击。主要的威胁有:

(1) 节点捕获:物联网系统是由多个物联网节点组成的。恶意的攻击者可以通过物理访问这些节点然后取而代之,这给攻击者提供了访问系统的机会,从而影响整个应用程序的安全。

(2) 代码植入攻击:为了使设备能够无需返厂就能更新升级,存储器可以通过闪现使设备实现无线更新。闪现是一种快速切换应用程序的体验,可以提高我们的工作效率。但是闪现在切换应用程序的过程中可能会暴露一些隐私信息,图像源一旦被破坏,节点就会执行意想不到的程序,并提供给攻击者访问系统的机会。

(3) 假数据注入攻击:一旦节点被破坏,攻击者可以用它来发送错误数据到系统中,这可能会导致系统故障。攻击者也会使用洪泛攻击,这类攻击占用服务器的应用处理资源,极大地消耗服务器的处理能力从而导致分布式拒绝服务攻击。

(4) 侧信道攻击:这种攻击不是利用系统漏洞,而是从系统运行程序中获得信息的攻击;这种攻击可以用来获得设备所使用的加密算法,甚至可以访问敏感数据。

(5) 耗尽攻击:攻击者会通过耗尽物联网节点的电池影响系统的服务功能。

2.2 网络层

在网络层面上,我们常见到以下几种网络安全威胁:

(1) 干扰:当把有效载荷放置于开放环境中时,其可能会受干扰影响。攻击者利用这些干扰,直接影响系统服务性能,同时破坏数据的完整性。

(2) 拒绝服务攻击:无论是分布式还是单个节点,当服务系统发出多个快速请求时,系统服务性能都会受到攻击者的影响。这可能是对传输层的攻击,也有可能是应用程序层的攻击。

(3) 路由攻击:在这种攻击中,受损的物联网节点会尝试重新定位传输数据的路由路径。

2.3 应用层

在应用层面上,可能遇到的网络攻击有:

(1) 中间人攻击:这种攻击根据所使用的协议,有几种不同的形式,但本质上都是在发射器和接收器之间放置一个中间对象以便拦截传输的数据。

(2) SQL注入攻击:攻击者在用户输入中嵌入恶意SQL(Structured Query Language)语句,以便能检索到更多的数据。

3 基于物联网安全问题的应对策略

3.1 物联网硬件配置设备

为解决前文提到的物联网设备存在的内存空间和计算能力不足的问题,需要选用适当的物理设备。物联网使用的设备因选择不同的网络拓扑而有所差别。对于云连接架构,物联网节点通常使用Espressif ESP32设计的具有Wi-Fi和蓝牙功能的低功耗模块,该模块具有32位体系结构和双核CPU,RAM内存520 kB,4 MB闪存,带有DHT11温湿度传感器。ESP32性能稳定,工作温度范围为-40 ℃~+125 ℃,集成的自校准电路实现了动态电压调整,可以消除外部电路的缺陷并适应外部条件的变化。ESP32集天线开关、射频巴伦、功率放大器、低噪声放大器、滤波器以及电源管理模块于一体,占用较小的PCB空间,即可最大化满足实际应用多样的功能需求。传感器数据可通过Wi-Fi传输到网关,另外用一台树莓派4B,这是一台具有1 GB RAM和四核的单板计算机Cortex-A72 CPU,每个核心的默认时钟频率为1.5 GHz,以及64位体系结构。节点放置在受保护的网络内部,并且只有网关面向网络,能够给云传输数据。

3.2 感知层安全威胁应对策略

(1) 为了避免遭到节点捕获攻击,应采取物理访问安全措施。在开放网络中物联网设备必须具有防篡改功能。用户访问时,设备必须具有认证过程,能验证用户身份及其来源。在云连接传感器中,节点的处理能力必须足够强大才能运行复杂的密码函数,同时有能力提供一种安全存储敏感数据的方法,比如密钥或证书。这可以通过专用的ESP32安全装置实现。ESP32可以满足这些要求,并将AES密钥存储在可编程存储器eFUSE中。

在核心层面,认证过程中不仅要验证节点的来源,还要建立用于加密的有效载荷。根据安全要求,在建立一种认证过程的同时应再建立一个安全密钥,并且通过每24 h更改一次密钥来确保完全保密,这种认证过程使用密码学算法来生成密钥。

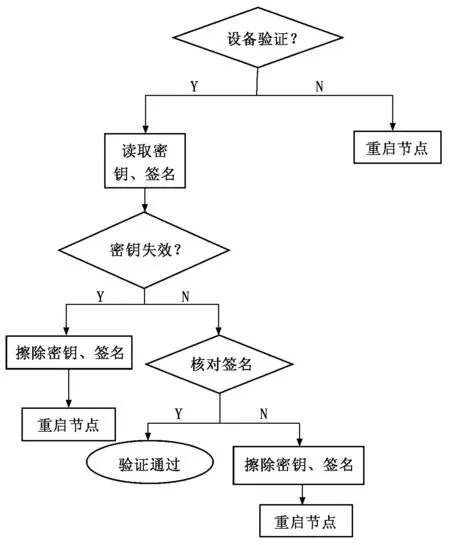

我们为设备提供CA证书,它包含了一对密钥、公钥和私钥。公钥用于加密信息和验证身份,私钥则用于解密信息。这个设备通过发送自己的证书来启动证明过程,服务器用自己的证书进行响应,并使用CA证书来检验证书的真实性。如果成功,设备将以明文形式发送参数和签名。服务器响应需要用它自己的参数、签名和密钥交换过程中用检验成功测试的字节,最终客户端将发加密的字节并使用IV一起进行验证。身份验证流程如图1所示。

图1 身份验证流程

(2) 通过上述严谨的身份验证的流程,从而保证节点的完整性。只要原始节点不被破坏,则完全可以阻挡假数据的注入攻击。

(3) 为应对代码注入攻击,在网关和节点层,当系统接收到隔空传送(Over-The-Air,OTA)更新时,必须使用CA证书验证以确保更新内容的真实性。如果设备不支持非对称加密,也可以使用消息验证码。如果验证不能通过,系统将停止OTA更新。

(4) 对于侧信道类型的攻击,我们将针对这种攻击的防御程序提前内置于芯片中,通过操作特定步骤就可以在启动时初始化所有服务系统,并且不向攻击者提供任何关于服务的信息。如果加密函数的安全性能够保证阻碍这类攻击,则篡改电阻装置可以卸载这样的安全防御程序。

(5) 当系统遭到耗尽攻击时,可以通过侦测程序来限制系统任务的数量,并对可疑任务加以阻止。这样可以限制此类攻击对物联网节点的破坏。

3.3 网络层安全威胁应对策略

(1) 无论使用何种网络拓扑,系统都可能遭到干扰攻击。我们可以通过使用数字签名或者消息验证码验证身份避免攻击。

(2) 为减少拒绝服务攻击,应使用攻击检测系统并自动阻止可疑活动。检测系统使用机器学习(Machine Learning)模式检测异常流量并将其标记并阻止。我们使用有监督学习的模型算法对数据进行一个或多个类标记,检测系统会根据攻击标记立即检测出攻击的类型并进行阻止[5]。

(3) 为了减少路由攻击,必须对连接到网络的设备实施严格的控制。通过设置传感器直接连接云,将数据直接推送到云中,从而减少路由器遭受攻击。

3.4 应用层安全威胁应对策略

(1) 应用层的系统安全性通常受到所使用协议的影响。为防止中间人攻击,可以加密系统所支持的网络传输协议。加密传输协议是一种保护数据传输安全性的协议,通过为数据传输时使用加密技术而具有安全性保障作用。将发送的数据不经处理直接暴露在网络中存在安全隐患,因此采用加密传输协议可有效保护数据传输的安全性,使其在网络传输过程中保护数据不被拦截、窃取或者篡改,从而防止发生数据泄露。

(2) 对于SQL注入攻击,可以应用标准安全规程,例如SQL注入缓解措施、跨站点脚本(Cross-Site Scripting,XSS)预防等。

4 结论

本文梳理了基于网络拓扑的物联网系统安全的缺陷,考虑了现阶段物联网设备硬件的限制,根据物联网三个层次结构潜在的网络安全威胁,建立和完善数据保护系统的构架,为物联网系统安全威胁提供了防御策略,构建了健全综合的物联网安全防御体系,为物联网能够健康平稳发展奠定了基础。