基于攻击关系树和CVSS的安全仪表系统信息安全评估方法研究

2023-11-15郭怡安

郭怡安

(1.化学品安全全国重点实验室,山东青岛 266104 2.中石化安全工程研究院有限公司,山东青岛 266104)

0 前言

石化行业生产过程中的自动化程度越来越高,其主要依赖于芯片及片上系统(SoC)和各种嵌入式设备的支持[1]。信息在传输过程中会涉及到硬件、操作系统、通信协议、应用系统等相关基础元素。工业控制系统尤其是安全仪表系统 (Safety Instrumented System,SIS) 与普通控制系统不同,发生紧急情况时若没有正常动作,可能会造成较大经济损失,甚至是生产事故等严重后果[2]。因此SIS对安全性、可靠性、可用性都提出了极高的要求。研究适用于SIS的信息安全评估方法,就成为衡量安全状态、及时采取预防性措施的重要手段和依据。

近年来,国内外学者一般采用定性和定量的风险评估技术和方法,对普通工业控制系统(除SIS外的控制系统,如SCADA、DCS、PLC等)或其他为工业生产提供信息化服务的服务资源和设备的安全脆弱性进行评估[3]。其中,定性的评估方法更为简单直观,但主观性较强。例如,Francia,等[4]使用CORAS框架工具对SCADA系统进行风险建模与分析;Chittester,等[5]利用等级全息建模(Hierarchical Holographic Modelling,HHM)方法提出了一种可以应用于SCADA和GPS系统的风险评估框架。而定量的方法能够使用数据得到更准确的评估结果,例如张堃,等[6]运用模糊层次分析法和综合评价方法获得大型控制系统信息安全各评估指标权重系数,并进行综合评估;Byres,等[7]使用攻击树建模,对工业控制SCADA通信系统进行了漏洞分析;夏丹阳,等[8]提出了利用攻击树模型来分析反应器保护系统的信息安全;Ten,等[9]提出了一个基于攻击树模型的漏洞评估框架,通过计算信息安全脆弱性指标,从而量化地从系统、场景和接入点3个层面系统地评估SCADA系统的漏洞。综上所述,可以看出定量的风险评估方法是目前主流研究方向之一,并且以攻击关系树为代表的图形化定量风险评估方法应用较为广泛且效果佳。

然而,以上研究中仍存在一些不足值得深入探讨。目前,针对SIS为主体的信息安全风险,结合定量化评价方法与体系,以及结合风险评价结果来指导信息安全加固工作的研究甚少。并且在资产属性量化过程中易受人为主观因素影响,在评估结果方面缺乏对风险的综合描述。因此,本文针对以上2个问题,提出了一种新的信息安全风险量化评估模型,并以某典型装置SIS为例进行了实验验证,可以为后续系统制定安全防护策略提供技术支撑。

1 攻击关系树与CVSS

1.1 攻击关系树

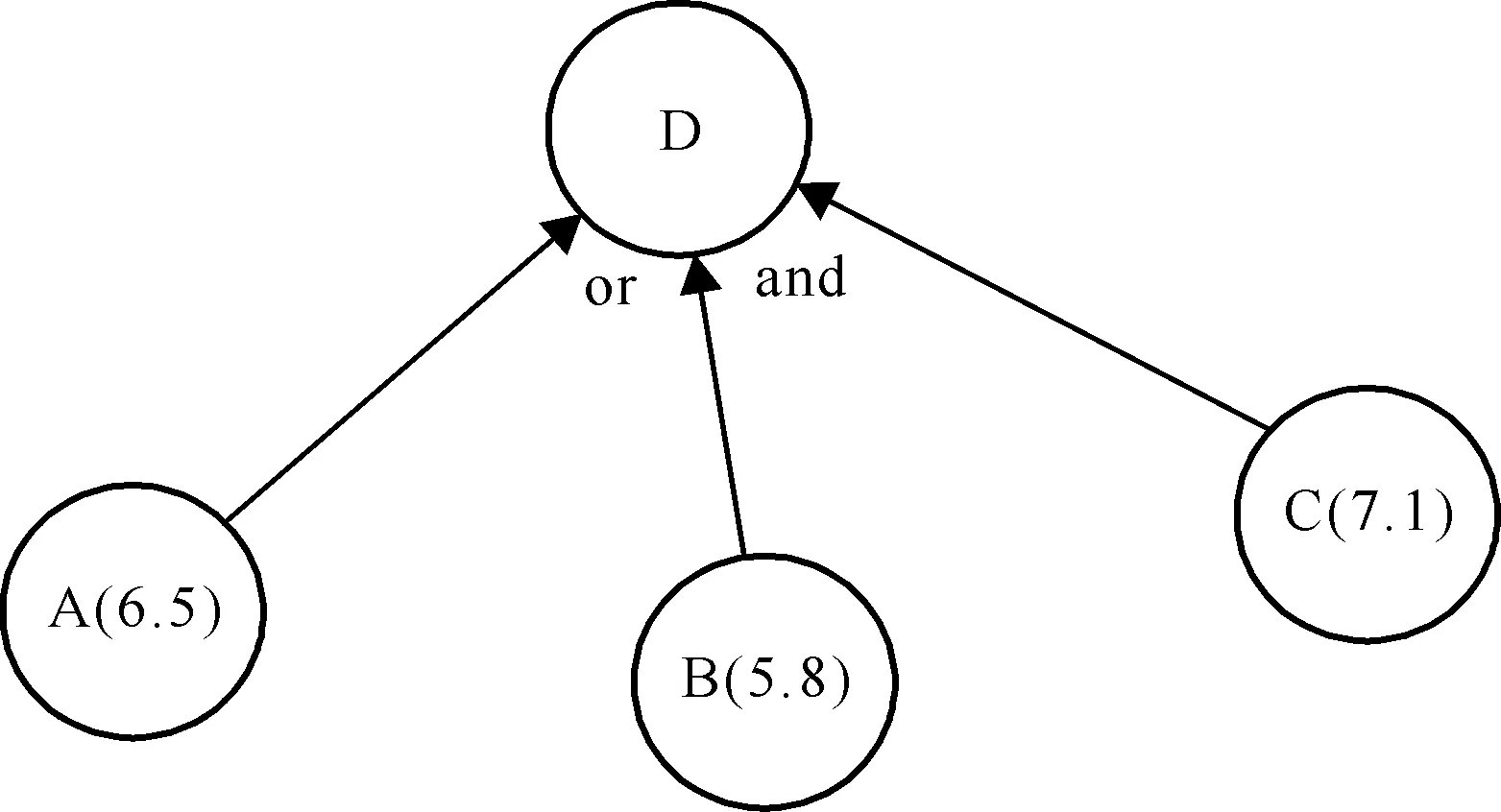

攻击关系树(attack tree)是一种能够描述系统安全性的建模的方法[10](图1),其采用树形结构来描述针对目标系统的各种攻击方式。

图1 攻击关系树模型

其中攻击目标为根节点,用于实现对目标进行攻击的不同的方法或途径为叶节点。位于攻击关系树的根节点和叶节点之间的为中间节点,一般分为或节点(or)、与节点(and)或顺序与节点(sand)[11]。其中,or节点代表备选方案,and节点代表实现同一目标的不同步骤。一次完整的攻击是指攻击者从叶节点通过攻击关系树的其他中间节点到达根节点的过程[12]。如图1所示,图中C节点表示根节点,即攻击目标,A和B是叶节点,指的是攻击方式。攻击关系树建立后可以为不同的叶节点进行赋值,然后对节点进行计算,从而得到目标的安全性,并以此指导系统防御的方向和重点。

1.2 CVSS

目标系统中存在的风险要素量化是安全风险评估的第一步,其有效性关系到后续评价计算的准确度与综合性,因此显得尤为重要。由于市面上各厂商或机构衡量系统脆弱性的侧重点不尽相同,尚无统一的系统风险要素或资产的量化标准,目前使用较为广泛的是CVSS(Common Vulnerability Scoring System,通用漏洞评分系统)[13]。CVSS是一个行业公开标准,其被设计用来评测漏洞的严重程度,并帮助确定所需反应的紧急度和重要度。全面收集单点资产的数字资产信息,能够保证提供充分的信息进行识别匹配。

采用CVSS进行风险要素评价的优势在于,它可以帮助使用者根据目标对象的不同需求,调整考量指标,可以综合考虑单点资产的威胁与安全措施的配置、应用环境部署、攻击者情况、脆弱性可利用程度等风险要素,从而作出合理评价[14-15]。

2 基于攻击关系树和CVSS的SIS信息安全评估方法

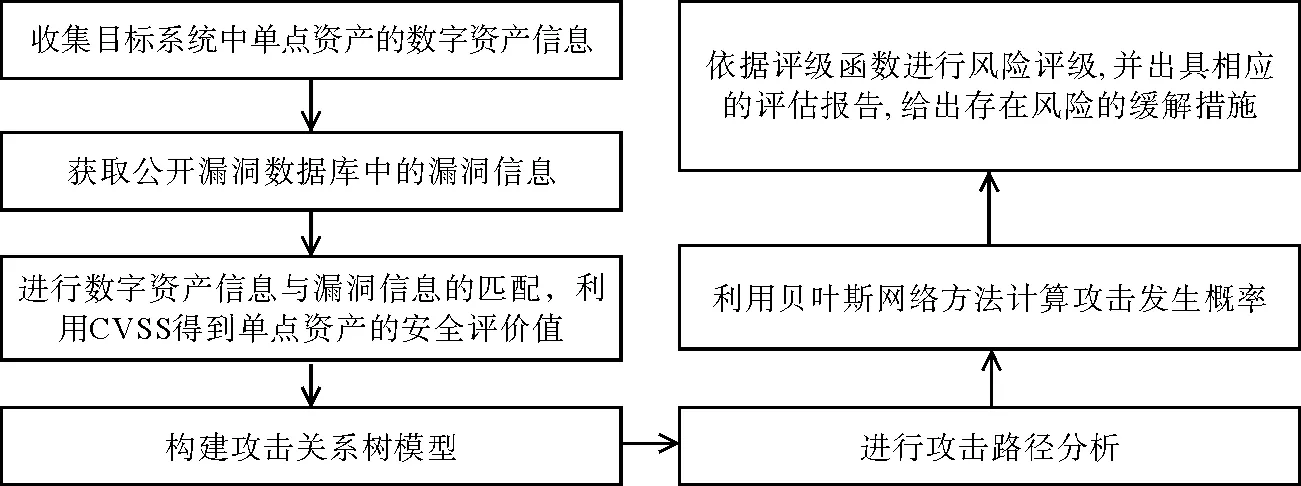

为了对石化生产过程中所必需的安全仪表系统进行信息安全脆弱性评估,采用了攻击关系树建模和CVSS评价相结合的评估方法,对其进行风险评定,以支撑安全决策和相关终端风险加固。该方法包含的步骤如图2所示。

图2 基于攻击关系树和CVSS的SIS系统信息安全评估流程

2.1 确定目标系统中单点资产的安全评价值

可通过以下步骤确定目标系统中单点资产的安全评价值。

a) 收集目标系统中单点资产的数字资产信息,包括:品牌型号、硬件固件、协议、软件、操作系统的名称、操作系统的版本号、操作系统的补丁号。

b) 获取公开漏洞数据库中的漏洞信息,具体来说,确定选用的公开漏洞数据库,获取完整的信息数据,以作为资产与漏洞识别的依据。公开漏洞数据库包含但不限于美国国家漏洞数据库(NVD)、中国科学院研究生院国家计算机网络入侵防范中心开发的安全漏洞数据库等。

c) 进行所述数字资产信息与所述漏洞信息的匹配,得到单点资产的安全评价值。具体来说,结合公开漏洞数据库与目标系统中的资产进行数据匹配,采用CVSS取得单点资产的安全评价值(Overall CVSS Score)。

2.2 构建攻击关系树模型及攻击路径分析

通过确定目标系统中单点资产的安全评价值,结合目标系统的物理结构和网络拓扑结构,构建攻击关系树模型。具体步骤如下:

a) 以单点资产为节点,构建单点资产间的物理结构关系图和网络拓扑关系图。把每个单点资产的安全评价值标注在物理结构关系图和网络拓扑关系图中。根据目标系统的实际情况,确定节点连接线的逻辑连接关系。具体来说,画出节点间的物理结构关系图和网络拓扑关系图,并把每个节点的安全评估值标注在图上。物理结构关系图和网络拓扑关系图为计算机可读形式,具备可视化特点。其中,节点连接线的逻辑连接关系包含:第一逻辑连接关系(或“or”)以及第二逻辑连接关系(与“and”),第一逻辑连接关系表明节点间无关联关系,第二逻辑连接关系表明节点间有关联关系[16]。

b) 根据逻辑连接关系,将物理结构关系图和网络拓扑关系图抽象为一个具有根节点的无环有向图。确定无环有向图中对安全造成直接影响的根节点,记录为攻击根节点。对到达攻击根节点的路径进行记录,记录为攻击路径。

2.3 计算每个节点的发生概率和危害程度

结合上述安全评价值,对每个节点的发生概率和危害程度进行计算。其中:

第一逻辑连接关系时节点的发生概率,见公式(1)。

(1)

第二逻辑连接关系时节点的发生概率,见公式(2)。

(2)

所述攻击根节点的攻击概率,见公式(3)。

P(N)=Por(Ni)×Pand(Ni)

(3)

式中:P(N)——攻击根节点N的攻击概率;

Por(Ni)——第一逻辑连接关系时节点Ni的发生概率;

Pand(Ni)——第二逻辑连接关系时节点Ni的发生概率;

n——攻击路径中的节点个数。

通过以下步骤计算攻击发生概率:依据攻击路径,计算得到攻击根节点的攻击概率;根据攻击概率,结合客观影响因素,定义攻击根节点的威胁参数;基于攻击概率以及所述威胁参数,计算得到攻击根节点的攻击发生概率。具体来说,根据之前步骤得到的攻击概率,结合客观影响因素,由安全技术专家根据经验并参考表1,定义节点的威胁参数。将攻击根节点定义为贝叶斯网络(BN)节点[17],基于攻击路径,利用贝叶斯网络模型进行计算,得到最终的攻击发生概率。

表1 节点的威胁参数赋值

此处在实际工程应用中,通常采用专家打分的方法对节点的威胁参数进行赋值,但不同专家对攻击事件的认知情况不同,导致同一属性节点的评分等级不同。为此,可认为评分等级为区间变量,且为独立同分布。得到评分等级的概率密度函数分布如公式(4)所示。

(4)

式中:σ——某节点的威胁参数;

客观影响因素包括:防护类安全措施;检测类安全措施;响应类措施;所选攻击工具的复杂度;漏洞的利用难度。

通过公式(5)计算得到攻击发生概率。

(5)

式中:RNi——攻击发生概率;

P(Ni)——第i个节点的攻击概率;

σi——第i个节点的客观影响因素的分值。

最后,基于攻击发生概率,给出评级结果。依据评级函数进行风险评级计算,并出具相应的评估报告,给出存在风险的缓解措施。具体来说,根据计算得到的安全评价结果,可以对检测结果进行风险评级并出具评级报告。

评级函数f如公式(6)所示。

(6)

根据GB/T 20984中的表11进行风险评级[18]划分,由于标准中未给出不同等级所对应的具体数值,根据实际应用过程中的专家经验总结,得到如表2所示的评级要求。根据表2中对不同等级的定义,可以判断出系统的最终风险等级。

表2 系统资产风险评级

3 实例分析

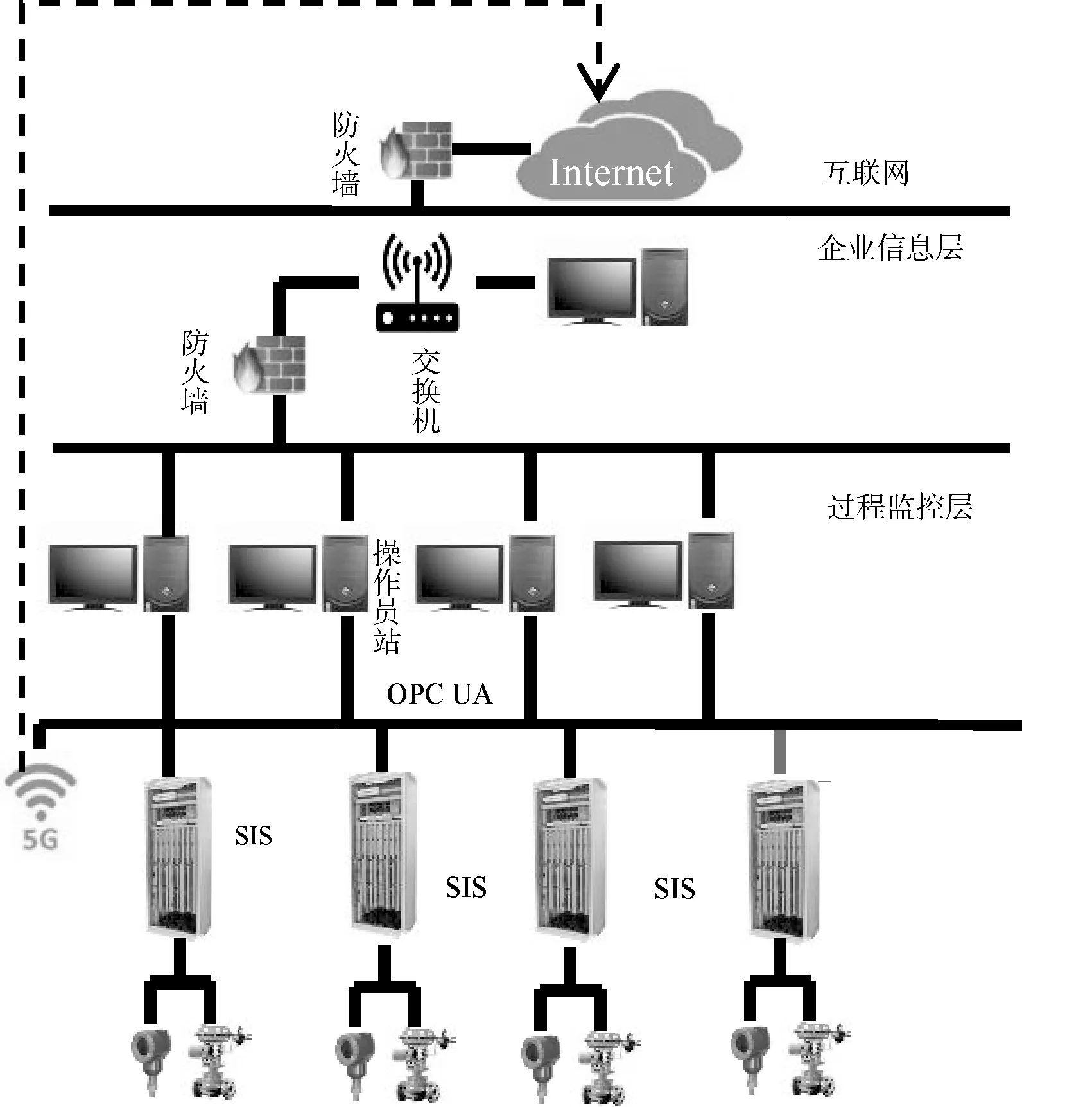

为便于对比验证和分析上述方法的有效性,采用某装置现场SIS实例进行分析说明,系统架构如图3所示。根据分析SIS的定义及图3中的SIS架构组成,它面临的信息安全威胁可能来自3处,即:工程师站、操作员站和无线通信网络。

图3 某装置现场SIS架构

如表3所示,通过获取CVSS评价字符串可以得到各叶节点漏洞的安全评价值,可知漏洞对设备的影响程度,并进一步可以得到各单点设备总的安全评价值,见表4。

为对目标系统的攻击效果进行分析,在分析了系统的脆弱性和攻击面的基础上,画出攻击关系树模型。分析并构建攻击关系树,如图4所示。

图4 SIS系统攻击关系树建模

根据图4所示攻击关系进行攻击路径分析,得到攻击路径为:

D=AorBandC

根据攻击路径和概率计算公式,将以上数据代入公式(3),得出D点的攻击概率为:

P(N)1=Por(N1)×Pand(N1)=0.5

P(N)2=Por(N2)×Pand(N2)=0.062 5

根据表1中给出的节点威胁参数,经过专家综合评估,并通过公式(4)计算可知该系统总的威胁参数σ1=0,σ2=5,将参数代入公式(5)可以得到攻击发生概率,结果如下:

最后,将攻击概率代入公式(6),就能得到该系统信息安全风险的评级,结果为:

综上,得出本次评估结果风险为31.25%,在30%<风险概率值≤70%范畴内,根据表2判断该系统属于3级(中等风险),可根据此评估值所记录内容出据相应的评估报告,并给出存在风险的缓解措施。

4 结论

作为工业控制系统进行信息安全建设的起点和基础,风险评估的方法对判断安全仪表系统所面临的安全风险及主要问题和矛盾起着重要作用。

基于攻击关系树和CVSS的SIS信息安全评估方法可用于信息安全威胁程度评估:

a) 在基础数据准备方面,结合数据来源,提出使用基本漏洞数据库将其与目标系统中资产数据进行匹配,并取得安全评价数值;构建了攻击关系图并进行攻击路径的分析,将威胁的节点连接线与实际资产进行结合,能够更真实准确地反应出系统中的威胁关系。

b) 在攻击关系图的构建上,使用了威胁的复合数据(单点资产)做为图节点,威胁间的关联有关系和资产的拓扑关系作为图的节点连接线,转化后利用贝叶斯网络进行分析。

将攻击关系树与CVSS相结合的评估方法从石化生产从石化生产中的SIS本身数字资产存在漏洞入手,进而分析如果发生风险,其有效路径中的风险定量分析如何进行更具有直观性和可使用性。算例分析结果表明本方法是合理可行的,所获得的结果能够帮助系统管理人员科学有效地了解当前系统面临的安全威胁状态,进而有重点、有针对性地增强防御措施。在未来的石化类工业生产企业安全分析和定性定量评估中,可以作为重要的工具起到流程定义的作用。