基于数据挖掘的网络隐私信息安全加密系统设计

2023-10-25李晓东

李晓东,张 莹

(天津电气科学研究院有限公司,天津 300180)

0 引言

网络的开放性为人们的生活带来了一定便利,同时也诱发了一系列隐私信息安全问题,因此,需要进一步加紧对加密系统设计的研究,应用Web数据挖掘技术,促进网络信息安全防范。目前来看,关于隐私信息安全的研究数量较多,大部分都基于SOA安全构架提升安全,本次研究以大数据特征为基础,完善数据加密系统设计。

1 基于数据挖掘的网络隐私信息安全加密系统设计保护方案

智能化系统的数据传输保护方案主要基于对网络信息和嵌入式操作系统的保护,利用Web数据挖掘技术及加密算法实现系统加密并签名,再利用网络层传输相关信息至上级节点,上级节点通过树状图结构将数据传输至对应的处理中心,再由第三方密钥管理。

2 硬件设计

关于隐私信息安全加密系统的设计,本次研究主要实现对信息传输的安全控制。在实施安全加密时,首先需要应用隐私信息聚类算法,完成对所需求信息中的隐私内容获取,再采用超混沌映射加密算法实现对隐私信息内容的加密,以及对应收获方的解密。用户在运行系统时,相应的私钥也可以在用户的使用下更新,网络隐私得到保护。在这一过程中,利用私钥生成器,经过用户允许,实现信息更新保存。针对网络隐私信息安全加密系统的硬件结构设计,应用S3C6410核心板,硬件电路如图1所示。

图1 硬件电路

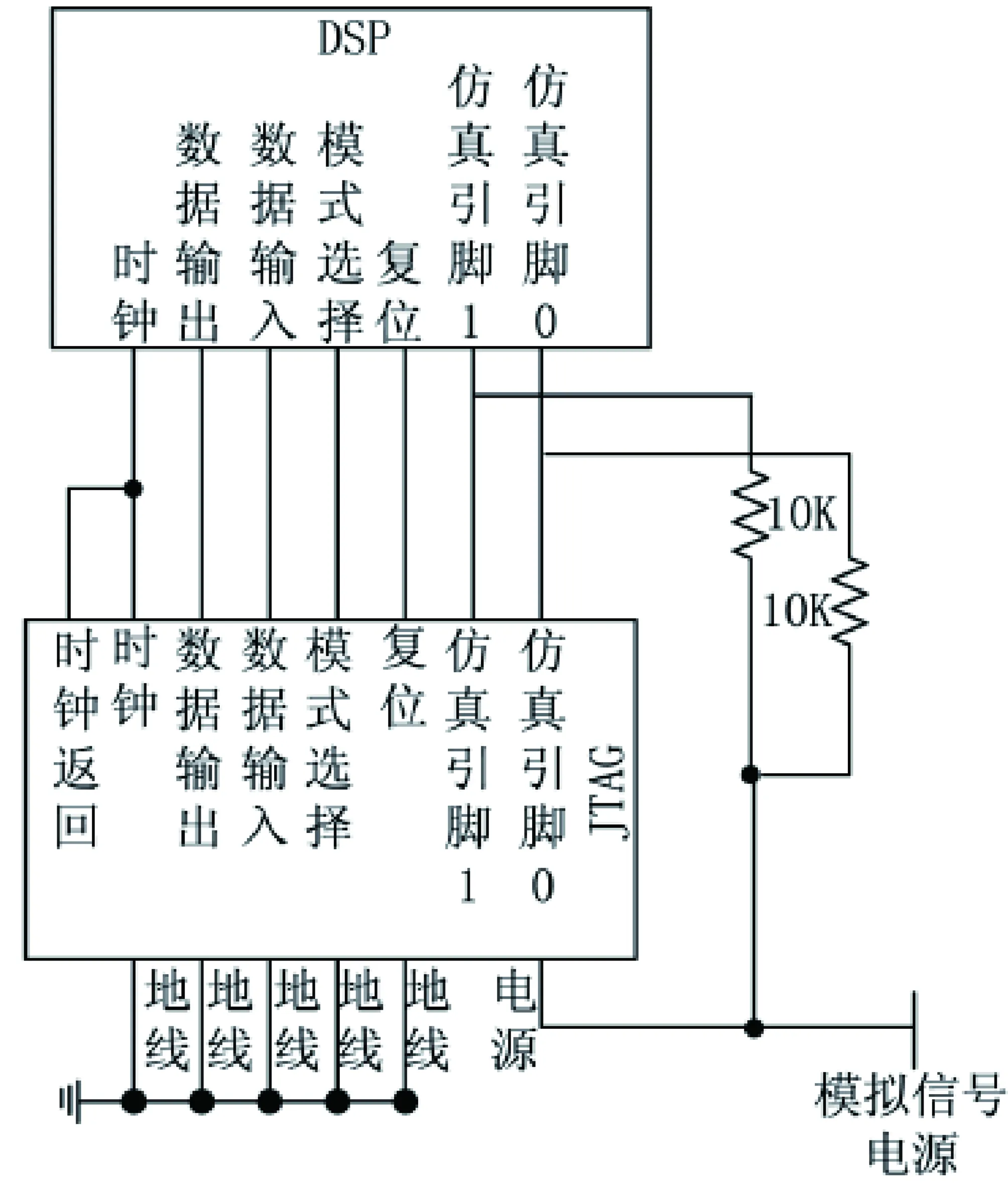

在实际运行过程中,将底板与核心板一同运作,再由核心板实现对系统运行速度的控制,在运行过程中需要满足电磁兼容条件。本次核心板选择方面应用S3C6410,整个系统硬件组成包括电源模块、JTAC模块、复位模块、BJ45接口、DM9000模块、串口通信模块等。其中,DM9000模块的作用在于实现系统访问控制,以MAC控制器,其余比较关键的模块为JTAC模块,详细如图2所示,该模块能够实现对软件和硬件的调试,利用仿真引脚让加密系统实现自动调节,提升系统数据处理安全性。

图2 JTAC模块连接电路

3 软件设计

数据挖掘技术能够基于隐私保护来实现对数据的分类,根据不同标准,技术的应用也存在一定差异,包括数据扰乱、查询限制、重构数据、密码技术等。基于Web数据挖掘技术,采用信息聚类算法实现对隐私信息的特征挖掘[1]。在网络信息数据环境下,信息的传输与显示具有无次序性、无规律性特点,加之信息持续更新,需要根据时间序列进行相空间重构,保证隐私信息特征向量一致。应用混沌关联特征提取模式,确保在多维相空间中挖掘,提升安全性。

关于Web挖掘技术的应用,根本性是在于提取不安全信息并进行防范,针对信息数据的安全问题可利用关联规则进行集中处理,以网站为例,可快速判断正常与非正常访问网站,判断后再确定是否允许访问。

可设置以时间为基础的序列,例如以下序列公式:

Y=[y1,y2,y3,...,yn]=

在这一网络信息环境下,其中α表示时间延迟;n表示嵌入维数;H表示信息数据点;yH表示时间序列。这一环境下的网络信息数据时间序列更加完善,且具有高精度重构相空间,在数据分布范围内构建改良分布曲线,通过最近临点算法实现维数嵌入,再将所获取的维数设置为隐私特征量,当重构后会获取隐私信息特征。在应用超混沌映射加密算法时,对网络隐私信息聚类结果进行建模。设定运算数编码,设计密钥及相应编码规则,获取关联规则项,并对各链路层级选择分组式密钥。可利用Rossle混沌映射模式进行私钥设计,建立混合加密解密密钥,利用编码比特序列流特征进行排列。获得模糊向量:

其中,j和i表示网络隐私信息属性私钥的位置和模糊编码向量位置,而βj为模糊编码因子。在进行加密过程时,会将向量进行二维重排,如此来设置新的比特序列,实现隐私信息保护。

如此一来,能够生成密钥,得到的最终信息为:公钥(n,g),私钥(p,q)。

4 网络隐私信息安全加密系统保护设计

4.1 系统初始化设计

在进行Web数据挖掘网络隐私信息安全加密系统设计时,首先需要进行初始化作业,包括信息注册及密钥分配,详细流程如下。

(1)为方便后台数据参数的管理及选择,需要先设置密钥等相关参数,再应用规范化的计算方法实现计算,记录加密密钥的信息,标记记录结果。

(2)在相应服务器端注册信息,再由服务器端发出申请,向后台递送,从而获取入网证书,将入网证书提交到认证平台进行认证管理。

(3)当所传回证书到服务器后,密钥管理中心需要对请求数据进行分析,并生成密钥进行加密。

(4)得到密钥后,重点需要向服务器传回参数,再根据软件系统的设置生成公钥,并由服务器保管,实现安全运行。

4.2 参数生成与聚合

在获取数据信息后,会将信息C传输到相应服务器中,收到后会根据私钥提取解密信息,再利用解密算法计算,从而获得最终需要的数据。

4.3 安全性分析

一般来说,影响网络隐私信息安全加密系统安全性的主要原因包括窃听攻击、伪装攻击以及信息篡改攻击[3]。在实际应用中,若危险分子对传输过程进行窃听,可以通过信息聚合来抵御风险,使其无法获得传输数据,只能获取被加密后的信息,从而提升传播的安全性。而篡改攻击无法进入网关,即便进入,也只能获得装饰数据,对元数据无法进行篡改。对于伪装技术的攻击,会侵入终端部分,可通过聚合操作防止其攻击,提升系统安全。

5 实验测试环节

5.1 实验环境测试

本次实验环境主要应用到系统的应用层和感知层两个部分,其中,上机位为应用层,发送终端为感知层,前者用于模拟服务端,后者则模拟电报设备等。

5.2 实验结果

本次研究针对系统性能进行测试,选择某服务器并在软件中测试文本加密情况,所生成的1 GB大小的网络隐私信息数据,加密前信息为:“网络隐私信息安全风险与人们财产安全息息相关,用户务必深度了解数据挖掘技术的应用优势,注意各种风险类型做好相应防范,科学利用技术提升信息重要性”。加密后信息为:“蝥 瘙懩 囗⊥囗臬囗睃鉤口券口埯撟嗡囗 舉囗腥 賑囗舀瘙懩舐 瘙懩口,蝥 銓囗囗囗檄 餉囗鎣囗 閫口 口埯囗囗摯口,瘙懩鸌囗囗敕囗檄餅囗”。实验结果显示,本次针对隐私信息安全加密系统的设计能够将关键信息全部隐藏,并实现有效解密。能够发现,文本经过系统加密后,原始信息完全被打乱,分布随机,能够有效防止用户信息泄露,安全系数较高。

5.3 仿真分析

利用以上运算方式完成解密与加密步骤,本次研究针对算法的两个过程进行对比,采用多种算法对比解密时间与加密时间,包括AES、RC4、Paillier,与本算法对比,为提升数据科学性,采用10次测试。最终结果显示,本方案的加密时间为0.158 ms,而其他方式加密时间依次为0.314 ms、0.194 ms和0.241 ms;解密时间中本方式的时间为0.074 ms,其他方式依次为0.165 ms、0.146 ms和0.185 ms。总体来看,本次应用的隐私安全系统算法的用时最短,既能有效实现明文数据加密,又能最大限度提升运转速度[4]。为提升仿真科学性,选择不同长度的密钥进行算法对比,详细汇总如表1—2所示,实践结果显而易见。

表1 不同密钥长度算法加密时间对比 (单位:ms)

表2 不同密钥长度算法解密时间对比 (单位:ms)

根据表1—2内容能够发现,无论是本次研究应用算法的加密时间还是解密时间均要短于其他算法。从密钥长度的角度来看,增本算法随着长度的增加,增速相较于其他算法来说较慢,尤其解密部分,速度相对稳定,在网络隐私信息安全系统中的应用具有较大优势。综合来看,该算法的应用能够提升用户使用效率,具有较强的安全性,能够抵御一些常见的攻击,如伪装、篡改以及窃听等,在保证安全性的同时速度很快,有效避免了隐私数据信息的泄露。本次研究重点采用聚类分析法,除了该方式外,也可以选择应用孤立点分析的方式实现安全防范,解决异类数据问题。

6 结语

本次系统应用实践显示,隐私信息安全加密系统的设计能够有效提升信息安全,实现信息分类、聚合加密隐藏,将原始数据特征打乱并进行随机组建,传输至用户端后可实现快速解密并获取信息,从而循环往复提升隐私信息安全。综合来看,本次研究的系统设计方案针对网络信息传播中的安全系统建设、优化目标具有一定的进步性意义。将Web数据挖掘技术应用于隐私信息安全方面,能够有效提升网络运行的安全性,维护用户隐私。在实际应用中,需要相关人员意识到网络内容的多变性以及技术应用的复杂性,并进行全方位、多角度的思考,明确防范风险的类型再进行针对性的技术优化。目前来看,在数据挖掘技术应用于隐私信息安全处理时,也存在一定局限性,因此,需要不断提升技术效能和技术人员水平,切实维护网络中涉及用户隐私信息安全的内容。