基于缩略图加密和分布式存储的医学图像隐私保护

2023-10-21周娜成茗贾孟霖杨杨

周娜,成茗,贾孟霖,杨杨,2*

基于缩略图加密和分布式存储的医学图像隐私保护

周娜1,成茗1,贾孟霖1,杨杨1,2*

(1.安徽大学 电子信息工程学院,合肥 230601; 2.合肥综合性国家科学中心 人工智能研究院,合肥 230088)( ∗ 通信作者电子邮箱 sky_yang@ahu.edu.cn)

随着云存储服务和远程医疗平台的日益盛行,越来越多医学图像被上传至云端,这些上传的医学图像存在被泄露给未经授权的第三方的风险,造成用户的个人隐私泄露。此外,如果医学图像仅上传至单个服务器进行存储,容易被攻击,进而导致全部数据的丢失。针对这些问题,提出一种基于缩略图加密和分布式存储的医学图像隐私保护算法。首先,通过对原始医学图像进行缩略图加密,在实现加密效果的同时适当保留图像的相关性;其次,在隐藏秘密信息时采用双嵌入法,并分别进行数据提取和图像恢复,从而实现加密图像的可逆信息隐藏(RDH);最后,采用基于多项式共享矩阵的分布式存储方法将图像生成个不同份额,并分发至个服务器。实验结果表明,所提算法使用加密后的缩略图作为载体后的嵌入率高于传统安全加密方法;即使服务器受到攻击,接收方只要接收不少于个份额就可以恢复原始图像和隐私信息。在医学图像的隐私保护上,从抗攻击、图像的恢复等方面进行了实验,分析结果表明所提加密算法性能良好,具有较高的安全性。

缩略图加密;可逆信息隐藏;秘密共享;分布式存储;隐私保护

0 引言

信息时代促使现代医疗系统[1]逐步与互联网对接,通过网络传输医疗信息和医学图像技术越来越普及。医院将包含医疗信息的医学图像上传至云端供专家会诊,同时节省医院资源的存储空间;患者将自己的医学诊断图像上传至云端寻求专家异地就诊,这种便利的问诊方式提高了患者的被治愈率。

近年来,隐私泄漏事故频繁发生。虽然现代化的医疗系统给医院和患者带来很大的方便,但是当医学图像上传至云端进行存储时,也产生了安全方面的隐患:首先,当患者的医学图像上传至云端后,难以保证服务器不会窥探和泄露患者的隐私;其次,当黑客攻击服务器时,难以确保这些医学图像的安全。

针对这些问题,传统方法是对医学图像采用置乱加密、异或加密或混沌加密等算法[2-7]进行加密,加密后的图像具有较高的安全性;但是由于像素之间的相关性被完全打乱,在嵌入个人隐私信息时通常存在嵌入率较低的问题。大部分加密图像在被上传云端存储后,极易因为加密图像本身特殊的外观受到攻击,而且加密图像通常只上传至单个服务器存储,一旦这个服务器遭受恶意攻击,将会造成数据整体丢失。因此,本文提出基于缩略图加密和分布式存储的医学图像隐私保护算法,结合缩略图加密和可逆信息隐藏(Reversible Data Hiding, RDH)与分布式存储,解决医学图像隐私泄露的问题。

本文主要工作如下:

1)针对传统加密算法存在图像嵌入率低的问题,本文采用缩略图加密算法。与传统加密算法相比,本文加密算法处理后的缩略图从视觉上不仅不可见,还保有一定的像素相关性,是一种天然的可逆信息隐藏载体,并且能够通过控制缩略图块的大小平衡图像的隐私性和可用性。将缩略图加密算法与RDH技术结合,既能保护医学图像中包含的个人隐私,又能提高隐私信息的嵌入量。

2)考虑到用户的隐私信息在公共信道传输的机密性,采用阈值为()的分布式存储思路,即将加密后的医学图像分成不同的份后,分别存储在个云服务器上,只有获得不少于个服务器上的数据才能成功恢复原始图像。其中,为份额的总数量,为恢复图像时需要的最小份额数量,()由发送方所定义。本文算法不仅可以节省存储空间,而且当个别服务器受到攻击时,凭借其他服务器存储的图像也能恢复原始图像。

1 本文算法

本文算法的流程如图1所示。主要分为3个部分:发送方对上传至云端的医学图像进行缩略图加密后嵌入个人隐私信息,再将图像生成不同的份分发至多个服务器;云端管理者标记这些份额;接收方将足够恢复图像的份额下载后提取附加信息就可以恢复藏有个人隐私信息的缩略图,通过缩略图判断是否为所需图像,如果是,则无损提取隐藏信息,最后将加密过后的图像恢复为原图。

图1 本文算法流程

1.1 发送方任务

发送方采用一种高保真缩略图保持方法[8],加密处理后的缩略图不仅视觉上不可见,还保有一定的像素相关性,为后续隐私信息的嵌入提供更大的空间,提高加密图的嵌入容量。利用加密后医学图像的相关性采用RDH技术嵌入隐私信息,再将包含隐私信息的加密图生成不同的份分发至多个云端服务器。

1.1.1缩略图加密

5)重复上面的过程,直到所有的块都被加密完成。

1.1.2信息嵌入

完成缩略图加密后,为实现个人隐私信息的可逆嵌入,本文采用基于排序和预测的可逆交叉嵌入算法[9],利用直方图平移算法处理排序后的预测误差,使预测的容量和失真率达到良好的效果。此外,该直方图平移算法使辅助信息中位置图信息减少,显著增加嵌入容量。具体嵌入步骤如下:

对交叉集进行嵌入后,再根据修改后的交叉集预测点集,使用点集嵌入隐私信息,步骤与上述相同,此处不再赘述。

1.1.3分布式存储

实现医学图像的缩略图加密和个人隐私的信息可逆嵌入后,需要进一步去除缩略图的少量视觉可见性,以防止单个服务器被攻击后造成数据丢失。本文采用基于多项式共享矩阵的分布式存储方法[10],将嵌入隐私信息的缩略图分为个不同的份额,接收方只需要完整无误的份即可恢复原图,从而具有更高的安全性。

1.2 云端管理者任务

根据各个服务器的不同需求,服务器可以进一步嵌入用于份额的完整性认证、版权保护和身份验证等操作所需要的附加信息。由于原始图像是以块为单位加密,图像块内含有冗余,因此云端管理者可以根据需要采用信息嵌入部分介绍的RDH技术嵌入管理信息。

当接收方获得载密图像份额时,可以提取云端标记的附加信息。若在实际应用中,由于无法恢复加密图像,接收方会知道可能是出现收集的份额被篡改或信息缺失等问题。其次,接收方通过提取的附加信息判断份额的完整性,找到具体被攻击的服务器。最后,根据出错份额的数量,在其他的服务器下载对应数量的份额再次合并和恢复原始图像。

1.3 接收方任务

接收方获得载密图像份额后,提取云端标记的附加信息,合并份额后提取隐私信息并解密图像,过程为加密和嵌入的逆运算。首先合并载密图像份额生成完整图像,其次通过前文所述的信息隐藏逆操作提取隐私信息,最后解密加密图像。由于整个过程是完全可逆的,因此可以完整地恢复原始图像。

1.3.1份额的合并

当接收方获得不小于份的载密图像份额后,可以进行份额的合并生成完整的图像。

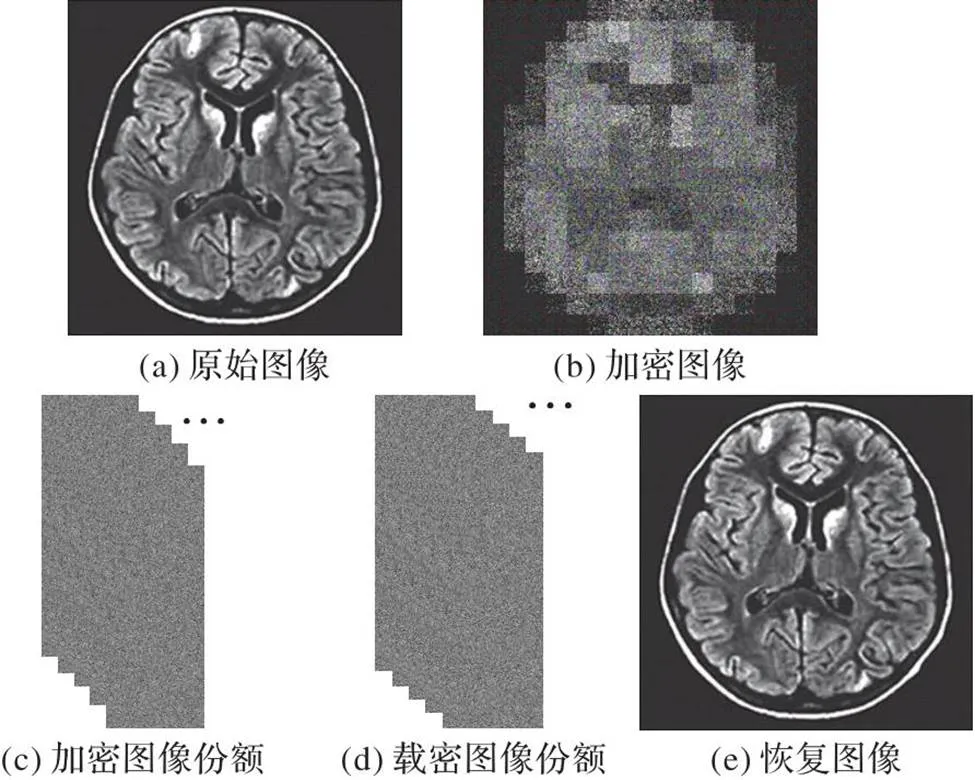

3)重复以上步骤,将收集到的不少于份的图像份额全部恢复。恢复份额后,通过式(1)重建载密图像:

1.3.2提取隐私信息及恢复图像

当包含隐私信息的图像被完整恢复后,可以从中提取隐私信息,进而恢复图像。恢复是嵌入的逆过程,点集的恢复和交叉集的恢复过程类似,为了简化恢复过程,以恢复交叉集为例,具体步骤如下。

1.3.3恢复原图

提取隐私信息后图像已经恢复成缩略图加密后的图像,接着将缩略图加密后的图像恢复为原始图像。步骤如下:

5)重复上面的步骤直到所有的块都被解密完成。

2 实验与结果分析

为验证缩略图加密算法的优势、隐私保护效果以及安全性和抗攻击性能,本文从参数分析、安全性、嵌入性能和抗攻击性能等各个方面进行实验。本文实验在一台3.7 GHz、4 GB内存和以Windows10为操作系统的台式机上进行,算法软件应用为Matlab R2018b。实验的测试图像选用了5幅大小均为512×512的医学图像[11],分别为CT-abdomen、CT-brain、Xray-chest、MRI-knee和CT-head。

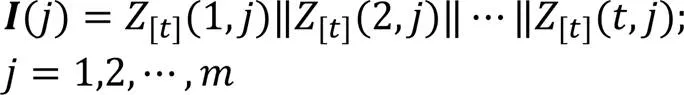

本文采用CT-brain图像展示实验的整体流程和视觉效果,如图2所示。本文加密图像为缩略图加密的图像,加密图像份额为嵌入个人隐私信息后生成的图像份额,载密图像份额为上传到云端嵌入了附加信息后的份额。

图2 整体实验流程的视觉效果

本文进行了大量实验,由于篇幅有限,实验中涉及的图像展示部分仅用单幅图像代替。

2.1 块大小对缩略图的影响

为了在缩略图加密步骤中选择一个合适的分割块的大小,给出不同块大小生成缩略图的视觉效果。

图3是CT-abdomen图像在加密时选择了不同块大小分割后生成的缩略图,当块大小为8×8和16×16时,图像细节展现得较多,个人隐私泄漏也较多;当块大小为32×32时,图像保留了大致轮廓,没有暴露过多隐私信息,并保留一定像素相关性;当块大小为64×64和128×128时,图像明显无法辨认。

表1为选择不同块大小时缩略图与原始图像的PSNR值,PSNR值越低,表示加密后图像与原始图像相似性越低。可以看出,当分割的块越大,PSNR值越小,图像与原始图像越不相关。综合考虑视觉效果和PSNR值,保证缩略图适当保留相关性和视觉不可见性,将图像分割成多个32×32的块更为合适。

表1 缩略图与原始图像的PSNR值 单位:dB

2.2 基于缩略图安全性与嵌入量的比较

为测试本文方法的安全性,对加密过程中产生的图像进行了像素直方图分析和3个方向上的相关性分析。

图4给出CT-abdomen的原始图像、加密图像、加密图像份额和载密图像的份额及其对应的像素直方图。图5为CT-abdomen的原始图像、加密图像、加密图像份额和载密图像的份额及其对应的3个方向上的像素相关性。

从图4中直方图可以看出,上传至云端的加密图像份额和载密图像份额的直方图分布较均匀,无法从中获取明文图像的信息。从图5可以看出,缩略图加密后还保有一定的相关性以嵌入隐私信息,但当上传至云端,加密图像份额和载密图像份额的直方图分布较均匀,并且相邻像素相较于原始图像在3个方向上像素分布均已被全部分散,无法从中获取明文图像的信息。

图4 直方图分析

图5 相关性分析

另外,本文方法的原始图像的相关性系数接近1,加密图像份额和载密图像份额的相关性系数接近0,表明本文方法在将图像上传至云端时具有良好的消除图像相邻像素之间相关性的作用,加密图像份额和载密图像份额都具有较好的图像不可感知性。

为验证缩略图作为可逆信息隐藏载体的优势,对比了本文缩略图加密算法与传统加密算法中异或加密在两个不同的信息隐藏算法上的嵌入率。

从表2的数据可以看出,缩略图加密在嵌入率上相较于传统加密方式表现更好,并且本文方法与传统的直方图移位法[12]相比,嵌入率大幅提升;与近年来的文献[13]方法相比,也占有优势。

表2 缩略图加密与异或加密应用于不同可逆信息隐藏方法时的嵌入率对比 单位:bpp

2.3 基于视觉安全性的比较

进一步体现本文方法的安全性,本文用PSNR和结构相似性(Structural SIMilarity, SSIM)这两个指标测试加密图像份额和原始图像之间的相似性,SSIM值越接近0,表示这两张图越不相似。从表3可以看出,加密图像份额的PSNR值都很低,SSIM值也接近于0,并且都低于分布式存储相关方法[14-15]。这说明存储在云端服务器上的加密图像份额与原始图像不相关,本文方法提高了云端图像的视觉安全性。

表3 加密图像份额和原始图像的PSNR和SSIM对比

2.4 基于恢复性能的分析

在基于多项式共享矩阵的分布式存储方法中,原始图像的无损恢复是建立在3个条件下的:1)收集到不小于个图像份额;2)用于合并的每个份额都是没有经过恶意篡改或虚假的;3)正确无误的密钥。为了验证前两个条件的正确性,采用基于(6,8)的密钥分发机制进行实验,选择对原始图像MRI-knee生成加密图像份额和载密图像份额进行恢复评估,如图6所示。

图6 恢复性能分析

从图6(b)可以看出,用5份正确的份额和1份伪造的份额进行合并和解密,即使收集到足够数量,重建的图像仍然是一幅乱码图像。此时,若在实际应用场景中,由于无法恢复加密图像,接收方会发现可能是收集的份额出现被篡改或信息缺失等问题。接收方可以通过提取附加信息判断份额的完整性,找到具体被攻击的服务器,再根据出错份额的数量,在其他的服务器下载对应数量的份额进行合并及恢复原始图像。如图6(c)所示,当收到6份正确的加密图像份额进行合并和解密时,重建的图像与原始图像完全相同。验证了本文使用的阈值为(,)的分布式存储方法是可逆的,并且具有较高的参数灵敏度,本文方法具有高度防篡改特性,安全性能也较好。

2.5 基于抗攻击性能的比较

为直观展现缩略图受到攻击后的恢复性能,进行抗攻击性能实验,从遮挡攻击测试和噪声攻击测试两个方面验证本文方法。

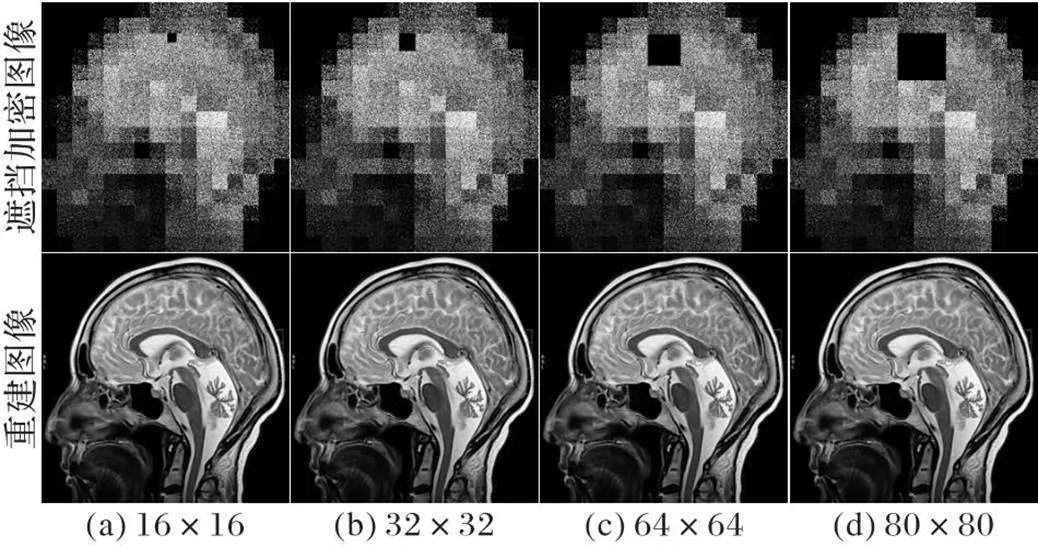

1)遮挡攻击。

在图像传输过程中,数据的丢失会对后期重建原始图像产生影响,抗遮挡攻击的性能是评价整个系统效果的重要指标。因此,恢复图像的可读性代表着整个方法抗遮挡攻击的性能。以原始图像CT-head为例,分别对加密图像进行16×16、32×32、64×64和80×80的信息块丢失处理,如图7所示。

图7 不同块大小下的遮挡攻击分析

2)噪声攻击。

在图像传输过程中,还可能遭受成像设备的电子热震动引起的热噪声、量子噪声引起的胡椒噪声和波的干扰引起的散斑噪声等[16]的影响,使得恢复原始图像愈加困难。因此,重建原始图像的可读性代表着整个方法抗噪声攻击的性能。对本文方法进行抗噪声攻击的检测,以原始图像CT-head为例,对图像先加密后测试。分别对加密图像经过噪声密度为0.000 1%、0.000 3%、0.000 5%和0.000 7%的散斑噪声的污染,如图8所示。可以看出,在噪声的攻击下,重建图像依然有意义。即使在强度较高的噪声攻击下,重建图像依然具有可读性,表明本文方法可以有效抵御噪声攻击。

图8 不同散斑噪声下的噪声攻击分析

3 结语

[1] BINSWANGER I A, CARROLL N M, AHMEDANI B K, et al. The association between medical comorbidity and Healthcare Effectiveness Data and Information Set (HEDIS) measures of treatment initiation and engagement for alcohol and other drug use disorders[J]. Substance Abuse, 2019, 40(3): 292-301.

[2] KAUR M, KUMAR V. Efficient image encryption method based on improved Lorenz chaotic system[J]. Electronics Letters, 2018, 54(9):562-564.

[3] TIERNEY M, SPIRO I, BREGLER C, et al. Cryptagram: photo privacy for online social media[C]// Proceedings of the 1st ACM Conference on Online Social Networks. New York: ACM, 2013: 75-88.

[4] YUAN L, KORSHUNOV P, EBRAHIMI T. Secure JPEG scrambling enabling privacy in photo sharing[C]// Proceedings of the 11th IEEE International Conference and Workshops on Automatic Face and Gesture Recognition. Piscataway: IEEE, 2015: 1-6.

[5] ZHANG L, JUNG T, LIU C, et al. POP: privacy-preserving outsourced photo sharing and searching for mobile devices[C]// Proceedings of the IEEE 35th International Conference on Distributed Computing Systems. Piscataway: IEEE, 2015:308-317.

[6] YUAN L, EBRAHIMI T. Image privacy protection with secure JPEG transmorphing[J]. IET Signal Processing, 2017, 11(9):1031-1038.

[7] LIU L, LEI Y, WANG D. A fast chaotic image encryption scheme with simultaneous permutation-diffusion operation[J]. IEEE Access, 2020, 8:27361-27374.

[8] ZHANG Y, ZHAO R, XIAO X, et al. HF-TPE: high-fidelity thumbnail-preserving encryption[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2022, 32(3):947-961.

[9] SACHNEV V, KIM H J, NAM J, et al. Reversible watermarking algorithm using sorting and prediction[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2009, 19(7):989-999.

[10] YI S, ZHOU J, HUA Z, et al. Reversible data hiding method in encrypted images using secret sharing and Huffman coding[C]// Proceedings of the 11th International Conference on Information Science and Technology. Piscataway: IEEE, 2021:94-105.

[11] Test images collected by Computer Vision Group[DB/OL]. (2014-03-13) [2022-07-10].https://decsai.ugr.es/cvg/dbimagenes/.

[12] NI Z, SHI Y Q, ANSARI N, et al. Robust lossless image data hiding[C]// Proceedings of the 2004 IEEE International Conference on Multimedia and Expo — Volume 3. Piscataway: IEEE, 2004:2199-2202.

[13] JIA Y, YIN Z, ZHANG X, et al. Reversible data hiding based on reducing invalid shifting of pixels in histogram shifting[J]. Signal Processing, 2019, 163:238-246.

[14] GHEBLEH M, KANSO A. A novel secret image sharing scheme using large primes[J]. Multimedia Tools and Applications, 2018, 77(10):11903-11923.

[15] 周能,张敏情,林文兵. 基于秘密共享的可分离密文域可逆信息隐藏算法[J]. 计算机工程, 2020, 46(10):112-119.(ZHOU N, ZHANG M Q, LIN W B. Separable reversible information hiding algorithm in encrypted domain based on secret sharing[J]. Computer Engineering, 2020, 46(10): 112-119.)

[16] TAUBER C, SPITERI P, BATATIA H. Iterative methods for anisotropic diffusion of speckled medical images[J]. Applied Numerical Mathematics, 2010, 60(11):1115-1130.

Medical image privacy protection based on thumbnail encryption and distributed storage

ZHOU Na1, CHENG Ming1, JIA Menglin1, YANG Yang1,2*

(1,,230601,;2,,230088,)

With the popularity of cloud storage services and telemedicine platforms, more and more medical images are uploaded to the cloud. After being uploaded, the uploaded medical images may be leaked to unauthorized third parties, resulting in the disclosure of users’ personal privacy. Besides, if medical images are only uploaded to a single server for storage, they are vulnerable to attacks resulting in the loss of all data. To solve these problems, a medical image privacy protection algorithm based on thumbnail encryption and distributed storage was proposed. Firstly, by encrypting the thumbnail of the original medical image, the relevance of the medical images was preserved properly while achieving the encryption effect. Secondly, the double embedding method was adopted when hiding secret information, and data extraction and image recovery were performed separately to achieve Reversible Data Hiding (RDH) of the encrypted image. Finally, the distributed storage method based on polynomial shared matrix was used to generateshares of the image and distribute them toservers. Experimental results show that by using the encrypted thumbnail as carrier, the proposed algorithm exceeds the traditional security encryption methods on embedding rate. Even if the server is attacked, the receiver can recover the original image and private information as long as it receives no less thanshares. In the privacy protection of medical images, experiments were carried out from the aspects of anti-attack and image recovery, and the analysis results show that the proposed encryption algorithm has good performance and high security.

thumbnail encryption; Reversible Data Hiding (RDH); secret sharing; distributed storage; privacy protection

This work is partially supported by National Natural Science Foundation of China (62272003), Natural Science Foundation of Anhui Higher Education Institutions (KJ2021A0016), Collaborative Education Project of Industry-University Cooperation of Ministry of Education (202102246002).

ZHOU Na, born in 1997, M. S. candidate. Her research interests include data hiding.

CHENG Ming, born in 1996, M. S. candidate. Her research interests include image hiding.

JIA Menglin, born in 1998, M. S. candidate. His research interests include image hiding.

YANG Yang, born in 1980, Ph. D., associate professor. Her research interests include data hiding, image quality assessment.

1001-9081(2023)10-3149-07

10.11772/j.issn.1001-9081.2022111646

2022⁃10⁃16;

2022⁃11⁃20;

国家自然科学基金资助项目(62272003);安徽省高等学校自然科学基金资助项目(KJ2021A0016);教育部产学合作协同育人项目(202102246002)。

周娜(1997—),女,安徽六安人,硕士研究生,主要研究方向:信息隐藏; 成茗(1996—),女,安徽芜湖人,硕士研究生,主要研究方向:图像隐藏; 贾孟霖(1998—),男,山西晋城人,硕士研究生,主要研究方向:图像隐藏; 杨杨(1980—),女,安徽合肥人,副教授,博士,CCF会员,主要研究方向:信息隐藏、图像质量评价。

TP309.7

A

2022⁃11⁃29。