基于区块链的复杂网络近邻入侵风险检测算法

2023-10-11周浩

周 浩

(安徽邮电职业技术学院 计算机与网络学院,合肥 230031)

复杂网络环境下有效信息量会不断增加,非法用户以入侵的方式对复杂网络进行攻击,从而窃取或篡改复杂网络中的信息,最终导致信息泄露,甚至丢失[1]。为降低非法用户入侵风险,提出了复杂网络入侵风险检测算法。现有的网络入侵检测算法多以被动检测为主,例如,基于特征选取与树状Parzen估计的入侵检测、基于内外卷积网络的入侵检测和基于胶囊网络的入侵检测。在实际运行过程中,上述入侵风险检测算法的检测对象主要为远距离入侵风险,对近邻入侵风险的检测精度较低,其主要原因是近邻入侵具有较高的隐匿性。

本文针对现有的复杂网络近邻入侵风险检测存在的问题,引入区块链概念对检测方法进行优化设计。区块链的每一个节点都具有天然的安全保护功能,利用一个共识安全机制来抵抗少量的恶意节点,区块链的安全性是可伸缩的,可以和其他的安全技术相结合应用到复杂网络近邻入侵风险检测算法的优化设计工作中,能够应对复杂网络环境下的入侵检测问题,强化节点之间的通信并提升整个网络的增益,保证复杂网络的数据存储安全。

1 区块链技术在网络入侵风险检测中的应用

优化设计复杂网络近邻入侵风险检测算法的工作原理为:在复杂网络环境下,根据近邻入侵攻击程序的作用流程,分别从网络节点脆弱度和网络异常运行程度2个方面着手,其中以对复杂网络节点脆弱度的测量结果作为选择区块链的依据,进而得出复杂网络近邻入侵风险检测指标的具体取值,通过对多个风险指标的度量,判断当前复杂网络是否存在近邻入侵风险,并将入侵类型、风险值等信息作为检测结果进行输出。

1.1 构建复杂网络环境下的数学模型

复杂网络由服务器、网关、多层次节点等部分组成,假设复杂网络中的节点数量为N,复杂网络环境中存储的资源集合为Z,网络节点的连接方式对网络资源进行分配,并计算复杂网络中任意节点的权重值。

(1)

式中:Zi为第i个节点分配的资源量;γ为节点在网络中的占据率[2]。构建的复杂网络模型具有小世界特性,即满足如下条件:

(2)

式中:κc和L分别为复杂网络中的特征路径长度和聚类系数;β为每个节点的平均度数[3]。将复杂网络中各个节点的工作原理以量化形式进行描述,将其与网络拓扑结构进行融合,构建出复杂网络数学模型。

1.2 模拟复杂网络近邻入侵过程

在构建的复杂网络数学模型下,模拟近邻入侵过程,并确定不同近邻入侵作用下复杂网络的运行特征。复杂网络入侵可以分为口令入侵、特洛伊木马、WWW欺骗、节点攻击等多种类型。特洛伊木马近邻入侵通常是以一种软件或其他形式来引诱使用者,当使用者打开该电子邮件的附件或执行该程序后,便会一直暂存在网络节点里,并在网络节点里偷偷地运行该程序[4]。当入侵信息得到局部平稳时,网络入侵信号可以描述为:

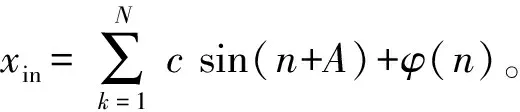

(3)

式中:n为采样点编号;c、A和φ(n)分别为尺度参数、近邻入侵信号幅值和相位。同理,可以得出复杂网络中其他近邻入侵类型的原理,并确定i类入侵类型作用下,复杂网络的运行特征,将其标记为φ(i)。

1.3 复杂网络节点脆弱度计算

在构建的复杂网络数学模型下,对各个传输信道中的运行数据进行实时挖掘[5]。任意时刻挖掘的复杂网络运行数据可以表示为:

(4)

图1 复杂网络数据的区块链反向链式结构

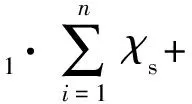

在实时运行数据的挖掘过程中,应对相应的区块链进行同步更新。根据复杂网络实时运行数据的挖掘结果,利用区块链技术考虑节点主体和路径2个方面,计算出复杂网络中任意节点的脆弱度为:

(5)

式中:ϖ1和ϖ2分别为节点主体和传输路径对应的权重值;χs和χr分别为复杂网络节点主体和路径的风险值[7]。其中变量χs的具体取值可以表示为:

χs=σ(X-Xn)。

(6)

式中:Xn为无入侵攻击状态下复杂网络节点的运行数据;σ为比例系数。按照上述方式可以得出节点脆弱度度量过程中所有变量的具体取值,并代入到式(5)中,得出复杂网络节点脆弱度的计算结果。

1.4 设置并求解复杂网络近邻风险检测指标

设置的复杂网络近邻风险检测指标除节点脆弱度外,还包括近邻攻击强度、传输信息增益等,其中近邻攻击强度检测指标的度量过程如下:

(7)

式中:W为信号能量总和;t0为复杂网络的初始运行时间;rect()取值为1[8]。另外,传输信息增益指标为:

(8)

1.5 实现复杂网络近邻入侵风险检测

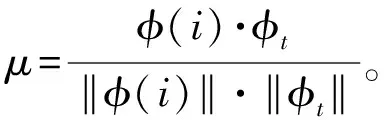

综合考虑区块链技术下复杂网络节点脆弱度和近邻入侵风险检测指标的计算结果,从近邻入侵类型、入侵风险概率、入侵次数等方面,得出复杂网络近邻入侵风险的检测结果[9]。复杂网络近邻入侵类型的检测就是相关特征的匹配过程,具体的匹配过程可以量化表示为:

(9)

式中,φt为复杂网络在t时刻的综合运行特征,该参数的具体取值由多个风险检测指标决定。最终得出入侵风险类型匹配度计算结果μ高于阈值μ0,则判定当前复杂网络的近邻入侵类型与φ(i)一致,否则进行下一标准特征的匹配,直至得出入侵风险类型为止[10]。入侵风险概率的检测结果为:

(10)

式中:M为复杂网络中的节点与传输路径集合;Pnode(h)为任意节点或路径h的入侵风险值,该变量的数值结果为:

Pnode(h)=Pr(h=True|ξ(T),ϑ)。

(11)

式中:Pr为风险概率函数;ϑ为入侵状态变量,可通过网络运行数据偏差计算得出。将式(11)的计算结果代入到式(10)中,即可得出当前复杂网络近邻入侵概率的检测结果,并通过入侵概率与检测标准的比对确定当前网络的近邻入侵风险等级[11]。若检测到当前入侵概率高于0.8,则标记1次入侵风险,通过数据统计确定单位时间内复杂网络的入侵次数。最终将入侵类型、概率、次数等检测数据以可视化的形式输出,完成复杂网络近邻入侵风险的检测工作。

2 风险检测性能测试实验分析

为了测试优化设计的基于区块链的复杂网络近邻入侵风险检测算法的检测性能,在4核心中央处理单元、8 GB内存的实验环境中,采用对比测试方式、设计性能测试实验,通过与传统复杂网络入侵风险检测算法的对比,体现出优化设计算法在性能方面的优势。

2.1 配置复杂网络检测对象

此次实验选择某复杂通信网络作为近邻入侵风险检测对象,该复杂网络由通信服务器、网关、路由器、4个Sink节点和20个通信节点组成,复杂通信网络的节点拓扑连接结构如图2所示。

图2 复杂通信网络拓扑结构

由图2可知,复杂网络中的通信节点与Sink节点相连,再由Sink节点与路由器相连,实现硬件设备的连接。除此之外,复杂网络中任意2个通信节点均可通过无线信道实现信息传输[12]。为保证复杂网络的安全运行,在网络服务器中装设V5S防火墙,采用TCP/IP协议作为网络传输协议。

2.2 编写复杂网络近邻入侵攻击程序

利用Blade IDS Informer V4.0软件编写复杂网络的近邻入侵攻击程序,可生成超过600种不同类型的攻击数据。在Blade IDS Informer V4.0软件的支持下,编写特洛伊木马入侵、高级持续性威胁入侵(简称APT入侵)、欺骗入侵、主机模拟入侵和暴力入侵5种类型的攻击程序,各攻击程序的运行参数如表1所示。

表1 近邻入侵攻击程序运行参数

实验共设置近邻入侵攻击程序500个,并以用例形式进行实验标记。在编写程序时加入2个强制中断指令,通过中断指令的启停,保证复杂网络不会同时受到多种入侵程序的攻击。

2.3 准备实验数据样本

在复杂网络环境下,同时启动编写的近邻入侵攻击程序和数据采集程序,得出实验数据样本结果。图3为1号攻击程序下复杂网络流量数据样本的准备情况。

图3 复杂网络流量数据样本波形图

复杂网络数据样本的收集时长为50 min,除流量数据外还需要收集网络日志数据,根据数据采样时间形成不同攻击程序下的数据样本子集,每个数据子集大小约为32 GB。

2.4 描述测试实验过程

由于优化设计复杂网络近邻入侵风险检测算法应用了区块链技术,因此在实验开始之前,首先将准备的数据样本转换成区块链形式。在配置的实验环境下,实现基于区块链的复杂网络近邻入侵风险检测算法的开发与运行,经过节点脆弱度计算、近邻风险检测指标求解等步骤,得出复杂网络近邻入侵风险的检测结果。图4为1号攻击程序下优化设计算法的输出结果。

图4 复杂网络近邻入侵风险检测结果

同理可以得出其他攻击程序下的风险检测结果。设置本文算法与传统的基于特征选取与树状Parzen估计的入侵检测算法(算法1)和基于内外卷积网络的网络入侵检测算法(算法2)进行对比,完成对比算法的开发,并重复上述操作得出对比算法输出的风险检测结果。

2.5 设置风险检测性能测试指标

为实现复杂网络入侵风险检测性能的量化测试与对比,设置风险值检测误差和风险类型误检率作为算法的测试指标,其中风险值检测误差的数值结果为:

εrisk=|Pnet-Pset|。

(12)

式中:Pset为复杂网络入侵风险的实际值,可根据攻击程度的设置情况直接得出;Pnet为算法输出的入侵风险值。另外入侵风险类型误检率的测试结果为:

(13)

式中,nM和nall分别为入侵风险类型检测错误的用例数量以及实验中设置的用例总量。最终测试得出:风险值检测误差越小、风险类型误检率越低,说明对应算法的检测性能越优。

2.6 测试实验结果与分析

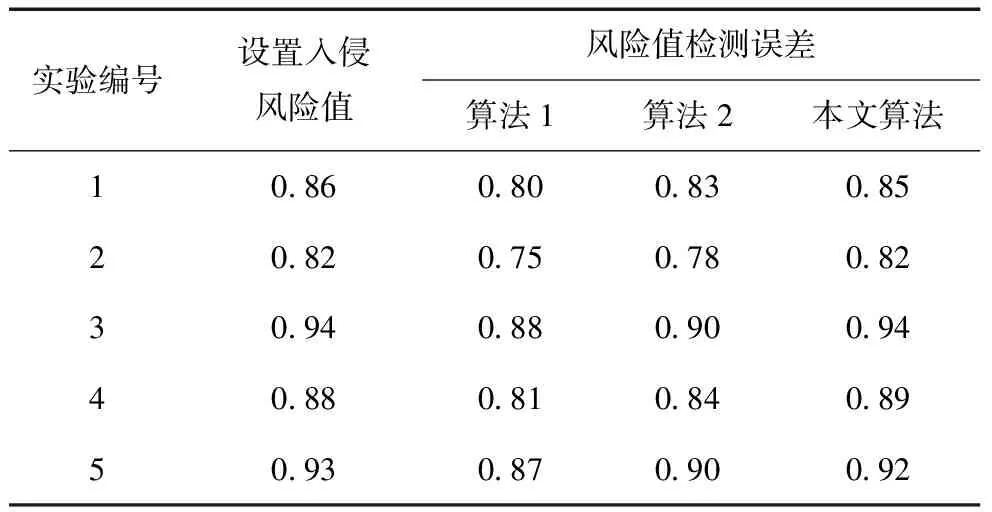

经过相关数据的统计,得出复杂网络入侵风险值检测误差的测试结果,如表2所示。

表2 复杂网络入侵风险值检测误差测试数据

将表2中的数据代入到式(12)中,计算得出2种对比算法的平均入侵风险值检测误差分别为0.064和0.036,而本文算法的风险值检测误差平均值为0.006。通过式(13)的计算,得出3种风险检测算法入侵类型误检率的测试对比结果,如图5所示。

图5 复杂网络入侵风险类型误检率测试对比结果

从图5可以看出,本文算法的风险类型误检率始终低于2种对比算法,误检率下降约18%。

3 结语

在此次研究中,应用区块链及其相关技术对复杂网络近邻入侵风险检测算法进行优化设计,为网络节点脆弱度的计算提供技术支持,间接地提升算法的风险检测性能。实验结果表明,本文算法的误检率更低,具有更高的检测性能,即应用价值更高。