基于行为模型的电力用户异常检测应用

2023-09-05李娜潘麟明成昆程欢黄朝晖王晓峰龚艳丽

李娜 潘麟 明成昆 程欢 黄朝晖 王晓峰 龚艳丽

摘 要: 由于电力用户系统的脆弱性和高风险,为保护电力用户系统不受全天候的网络攻击,提出了一种基于行为模型的电力用户异常检测方法。该方法从信息系统网络流量中提取行为数据序列,构建控制器和入侵系统受控过程的正常行为模型,并将测试行为数据和预测行为数据进行比较以检测电力用户系统异常。结果表明,基于行为模型的异常检测,可以有效检测异常行为数据。当电力用户信息数据被篡改时,入侵检测系统可检测出行为序列异常。3种不同的入侵攻击假阴性率均小于6.4%,且入侵检测系统准确率均值为0.91,误差率达到最低,可满足实际电力用户系统检测应用。

关键词: 电网;电力用户;信息系统;检测应用

中图分类号: TP311.13

文献标志码: A 文章編号: 1001-5922(2023)08-0193-04

Application of anomaly detection for power users based

on behavior model

LI Na,PAN Lin,MING Chengkun,CHENG Huan,

HUANG Zhaohui,WANG Xiaofeng,GONG Yanli

(Hubei Central China Technology Development of Electric Power Co.,Ltd.,Wuhan 430000,China)

Abstract: Due to the fragility and high risk of the power user system,it should be protected from 24/7 network attacks.Therefore,a behavior model based anomaly detection method for power users is proposed.This method extracts the behavior data sequence from the network traffic of information system,builds the normal behavior model of the controlled process of the controller and intrusion system,and compares the test behavior data with the predicted behavior data to detect the abnormality of the power user system.The research results indicate that anomaly detection based on behavior models can effectively detect abnormal behavior data.When power user information data is tampered with,intrusion detection systems can detect abnormal behavior sequences.The false negative rate of three different intrusion attacks is less than 6.4%.And the average accuracy of the intrusion detection system is 0.91,with the lowest error rate,which can meet the actual detection application of power user systems.

Key words: power grid;power users;information system;detection application

随着电力用户系统在电网环境中的应用和发展,电力用户系统使用公共以太网协议和互联网协议(IP)变得越来越普遍,易导致潜在的风险和漏洞。因此需要提高电力用户系统潜在风险和漏洞的检测。在当前的安全防御技术中,将信息系统中应用的防病毒软件移植到电力用户系统存在不兼容等问题。主要因为不能在电力用户系统中及时更新。且常规的防病毒软件由于无法理解电力用户信息控制命令的语义,防火墙无法阻止对电力用户系统的任何可疑访问请求。而入侵检测系统(IDS)可以在不干扰系统的情况下检测电力用户信息中的攻击。且使用基于异常的入侵检测系统是网络安全的一个重要方面。

本文根据电力用户系统中的行为模式,提出了一种新的异常检测方法。

1 电力用户系统异常检测系统模型

该方法主要包括3个模块:行为序列抽取模块,行为建模模块,行为识别模块。首先,从常规的电力用户信息系统中抽取用户的行为数据,建立电力用户数据行为建模功能。其次,基于标准的动作模式,对序列进行分析,得到电力用户数据的时间序列。最后,将所抽取到的实验数据和所做的预报数据相对比,实现了对非法侵入活动的有效探测。

1.1 行为序列提取

行为序列提取模块是用于从电力用户系统系统中提取实时行为序列。首先,该过程提取电力用户系统中控制器或被控过程的所有源地址和目的地址,这些地址存储在输入和输出地址列表中。其次,若所抽取的分组是一种要求分组,则该分组的地址已被保存在一系列的输入与输出地址中,将这个请求数据包添加到请求列表中。如果它是一个响应包,并且其匹配的请求包包含一个读取功能代码,那么所有地址在输入和输出地址列表中的行为数据都被提取并存储在输入和输出行为序列中。如果它是一个响应数据包,并且其匹配的请求数据包包含一个写功能代码,将确定请求行为数据是否与响应行为数据相同。若是,所有地址在输入和输出地址列表中的行为数据都被提取并存储在输入和输出行为序列中。

1.2 行为模型建立

用一个离散的多输入多输出(MIMO)系统模型来表达控制行为模型和过程行为模型。这两个模型的建立方法是一致的;因此,可以将它们简化为一种方法描述。

MIMO系统输出功能为:

Y(k)=G(z)U(k)+E(k) (1)

输出矩阵 Y(k) 为:

Y(k)= y 1(k),y 2(k),…,y m (k) T∈R m ×1 (2)

输入矩阵 U(k) 为:

U(k)= u 1(k),u 2(k),…ur(k) T∈Rr×1 (3)

噪声矩阵 E(k) 为:

E( k )= ξ 1(k),ξ 2(k),…,ξ m (k) T∈R m ×1 (4)

其中 ξ i(k) 是均值为零且方差为 σ2 ξ 的白噪声。

传递函数矩阵 G( z ) 为:

G( z )= 1 A( z -1) B 11(z-1) B 12(z-1) … B 1r(z-1)B 21(z-1) B 22(z-1) … B 2r(z-1) B m 1(z-1) B m 2(z-1) … B mr (z-1)

(5)

传递函数矩阵中的参数方程:

A(z-1)-1+a(1)z-1+a(2)z-2+…a(na)z-naB ij(z-1)=z-dij b i j(0)+b i j(1)z-1+…+b i j(nb ij)z-nb ij i=1,2,…,m;j=1,2,…r

(6)

在传递函数中, r 表示输入的数量; m 表示输出的数量。

由于电力用户系统的小误差和噪声与白噪声相似,用于对输入与输出模型参数进行估算的递推最小二乘法。首先,需要将行为模型转换为最小二乘法格式。

y(k)=(k)θ+e(k)X (7)

在等式(7)中,输出变量矩阵 y(k) 等于 Y(k) 。测量矩阵:

φ(k)= y T 1 u - T 1 … 0 y T 2 0 … 0 y T m 0 0 u - T m (8)

此外,参数矩阵:

θ= a T,θT 1,θT 2,…,θT m (9)

1.3 行为模型结构估计

在确定了模型结构参数后,使用递归最小二乘法参数估计方法来估计电力用户系统系统的模型参数。递归最小二乘法参数估计算法的步骤:

步骤1:设初始值 θ ^ (0) 为零矩阵, p(0)=106I ,设num=0。num表示在模型精度 μ 范围内发生的误差次数。

步骤2:通过式(2)、式(3)提取 Y(k) 和 U(k) 的输入和输出行为序列,然后基于式(1)~式(3)构建具有输入 U(k) 和输出 Y(k) 的测量矩阵 K(k )。

步骤3:通过公式(8)计算 K(k) 、 p(k) 和 θ ^ (k) 。

1.4 电力用户系统异常检测模块

首先,分析和归类了一个电力市场的信息系统,得出了一个通用的电力用户数据的行为模式。其次,利用标准的行为模型,对输出的数据进行预测。最后,可以将正常行为模型预测的行为序列与测量的行为序列进行比较,以确定它是否是异常入侵。具体步骤:

步骤1:通过分析控制器和受控过程,获得控制行为和过程行为的输入和输出行为地址表。

步骤2:在此基础上,提出了一种基于正态过程和控制行为的数学方法,并用正态过程和正态控制行为的数学方法对输出序列 M和C 进行了预测。

步骤3: 在实际测试中抽取和预测的行为序列之间进行对比。 M Δ= M-M ^ 表示过程行为模型的比较序列, C Δ= C-C ^ 表示控制行为模型的比较序列。

步骤4:根据电力用户系统的容错范围,为比较序列 M和C 选择适当的阈值MT和CT。如果 M 中的序列值大于MT或C中的序列值大于CT,且 M或C連续N 次超过阈值MT或CT,则表明ICS已被入侵。

2 仿真实验及结果分析

2.1 检测性能分析

在本研究中,通过篡改控制算法、测量数据和控制数据,使用行为模型进行异常检测,并对其检测性能进行了检验。在3个实验案例中,从第1 000个采样点到第4 000个采样点共进行3次攻击。第1个实验是篡改PID算法参数P的值,将该值替换为1~5内的随机数。第2个实验是篡改测量数据值PV,将其替换为0.5~1.5内的随机数。使用行为序列提取模块,在此基础上,提出了一种基于动态仿真算法,并对动态仿真算法的动态仿真算法进行了验证。在此基础上,利用该方法,对标准的输出序列进行预测,从而获得 C Δ 与 M Δ 的比较顺序。

在对所述控制算法的所述参数进行入侵攻击修改时,序列 C Δ 在图1(a)中显示出显著的反常。在改变了测定数据后,在图 (c)中的序列 C Δ 以及在图(d)中 M Δ 序列中的异常变化明显。在图(e)中的序列 C Δ 反常在改变控制数据时也是显而易见的。 由于该算法具有一定的检测序列异常能力,因此该算法能较好地识别出此类攻击。可以看到,在改变了测定数据的情况下,图(c)中的顺序也显示了明显的反常。这主要是因为 PV在控制系统中具有直接的作用,它对控制系统有直接的影响。当控制数据被修正时,图(f)所示的顺序没有明显的异常。

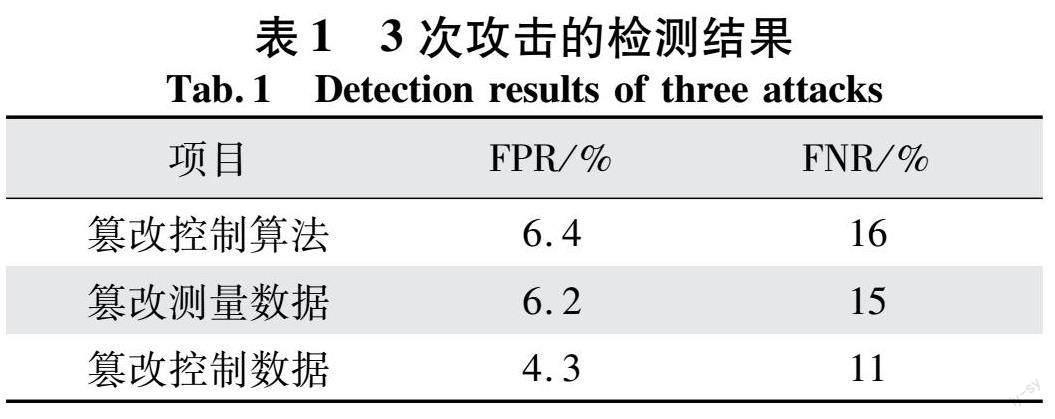

3种攻击的检测结果如表1所示,其中包括假阴性率(FPR)和假阴性率 (FNR)。所提出系统具有较低的FPR和FNR,可以检测到篡改行为数据和控制程序攻击。其中篡改控制数据攻击最低,仅为4.3%,主要由于篡改控制数据极易导致信息系统出现乱码、卡顿等现象,最容易检测到异常。

2.2 入侵攻击检测分析

在数据收集阶段,电力用户系统遭到入侵攻击。在信息系统上执行若干典型的入侵行为,如非法修改电力用户信息日志和非法提升权限,以构建基准数据。由于实际信息系统和目标信息系统在同一网络环境中运行,因此从目标信息系统收集的电力用户信息数据与从实际信息系统收集的电力用户信息数据具有相同的特性。因此将电力用户信息数据混合在一起,构建用于检测信息系统入侵性能评估的数据集。表2为数据集的详细信息。

将提出的行为模型的异常检测方法与K-prototype算法和K-NN算法在性能和处理时间方面进行比较。图2(a)、(b)和(c)分别为在不同数据集上的准确率、召回率和误报率。

从图2(a)和图2(b)可以看出,所提出的行为模型异常检测方法在不同的数据集上提供了有效的入侵检测,并产生了较高的精度和较低的误报率,优于K-prototype和K-NN算法。而没有滤波和细化过程的K-prototype算法的结果是最差的;其在不同的数据集上生成了很大一部分误报,主要因为K-prototype聚类的主要目的是过滤掉明显的正态事件,所以仍然有很多正态事件被归类为异常候选,如果只使用K-prototype算法,会产生大量的误报,而行为模型的误报率基本维持在0.1%附近。如图(c)所示,尽管K-prototype算法产生的召回率最高,但由于误报率高,并且集成方法的召回率接近K-NN算法,且行为模型的召回率均值大于0.9,已满足系统入侵检测实际要求。同时可观察到K-NN算法的结果在精度、召回率和误报率方面接近行为模型,但在大多数情况下,行为模型的表现仍然优于K-NN算法。行为模型检测方法的最终检测准确率在90%以上,误报率很低,实验结果验证了行为模型的异常检测方法的有效性。

3 结语

针对电力用户的实际情况,建立了电力用户的控制与流程行为模型,采用结构参数与参数估计的方法对其进行了估计。 然后,通过模型变换的方式,把一个行为模型变换成一个状态空间的方程式。该方法通过行为模型预测测量数据和控制数据,并通过分析行为数据比较序列来检测异常。所提出的检测系统在仿真实验平台上具有较低的假阴性率和假阳性率,可以检测到篡改行为数据和控制程序攻击。其中篡改控制数据攻击最低,仅为4.3%。行為模型检测方法的最终检测准确率在90%以上,误报率很低,实验结果验证了行为模型的异常检测方法的有效性。

【参考文献】

[1] 王淑强.基于信息系统的电力营销数据去重管理方法研究[J].自动化技术与应用,2023,42(1):89-92.

[2] 熊威.基于数据融合分析的电力营销决策支持信息系统[J].自动化技术与应用,2023,42(1):121-125.

[3] 左晓军,陈泽,董立勉等.基于信息安全框架“金三角模型”的网络安全评估方法研究[J].粘接,2020,41(2):106-110.

[4] 唐茂林.新形势下智慧电网网络营销管理信息系统设计[J].信息与电脑(理论版),2022,34(15):166-168.

[5] 杜涛,王朝龙,朱靖,等.基于聚类算法的变压设备运行数据监测与异常检测技术[J].粘接,2022,49(12):137-140.

[6] 苏立伟,刘振华,苏华权,等.基于数据负荷序列聚类的配电网电力营销实时信息系统测试[J].电网与清洁能源,2021,37(12):64-69.

[7] 张艳丽,孙志杰,牛任恺,等.基于数据集成技术的电力营销数据分析系统设计[J].电子设计工程,2022,30(15):122-126.

[8] 韦雅,张岚,王宏民,等.BP神经网络和云算法的电力营销数据处理方法[J].计算机技术与发展,2021,31(7):204-208.

[9] 萧展辉,邹文景,邓丽娟,等.电力营销客户服务中台数据传输安全自动监测技术[J].自动化与仪器仪表,2022(10):111-114.

[10] 刘滨,孙继科,段笑晨,等.基于农村电力服务渠道数据信息安全的加密算法研究[J].自动化应用,2021(7):15-16.

[11] 钟立华,杨悦群.基于差分阈值的审计式电力营销精准稽查系统设计[J].自动化与仪器仪表,2020(9):127-130.

[12] 王林信.基于多维数据的电力营销线损信息监控系统设计[J].微型电脑应用,2022,38(2):133-137.

[13] 于培永,张慧琳,郭志刚,等.立体化智能电力系统巡检平台关键技术研究[J].粘接,2022,49(5):122-125.

[14] 徐超,孙金莉,杨郡,等.基于分布式支持向量机的电网错误数据注入检测法[J].粘接,2023,50(2):188-192.

[15] 张云峰,魏星,诸骏豪,等.基于电力通信动静态资源的光缆数据监测系统设计[J].粘接,2022,49(2):92-96.

[16] 荆树君.电能计量自动化系统在电力营销中的应用成效[J].电子技术与软件工程,2017(12):151-151.

[17] 何壮壮.基于MapReduce的关联规则技术在电力营销大数据中的应用[J].山西电力,2020(1):45-49.

[18] 蔡嘉荣,王顺意.基于国产中间件InforSuite的电力营销系统集群技术研究[J].微型电脑应用,2020,36(2):124-127.

[19] 陈刚,陶文伟,郑伟文.电力监控系统现场运维安全管控系统研究[J].粘接,2022,49(7):180-183.

[20] 周晓燕,凌天杨,曾胡贵,等.基于图神经网络的智能电网监测系统的设计[J].电脑知识与技术,2022,18(13):77-78.