带身份认证的量子安全直接通信方案*

2023-02-18周贤韬江英华

周贤韬 江英华

(西藏民族大学信息工程学院,咸阳 712000)

针对传统量子安全直接通信方案中需提前假设通信双方合法性的问题,提出一种带身份认证的基于GHZ态(一种涉及至少三个子系统或粒子纠缠的量子态)的量子安全直接通信方案.该方案将GHZ 态粒子分成三部分,并分三次发送,每一次都加入窃听检测粒子检测信道是否安全,并在第二次发送的时候加入身份认证,用以验证接收方的身份,在第三次发送完粒子之后,接收方将所有检测粒子抽取出来,之后对GHZ 态粒子做联合测量,并通过原先给定的编码规则恢复原始信息.本方案设计简单、高效,无需复杂的幺正变换即可实现通信.安全性分析证明,该方案能抵御常见的内部攻击和外部攻击,并且有较高的传输效率、量子比特利用率和编码容量,最大的优势在于发送方发送信息的时候不需要假设接收方的合法性,有较高的实际应用价值.

1 引言

1969 年,哥伦比亚大学的Wiesner[1]在《Conjugate Conding》上提出了两个全新的观点,分别是复用信道和量子钞票,首次开启了量子信息的大门.1984 年,Bennett 和Brassard[2]提出首个正式的量子通信协议,这便是著名的BB84 协议.而量子安全直接通信(QSDC)的概念直到2002 年才由Long和Liu[3]正式提出.Almut 等[4]第一次使用单光子实现了量子安全的直接通信,但这两个协议并不满足直接通信的条件,它们需要经典信息的辅助.同年Boström 和Felbinger[5]利用密集编码的技术提出了第一个QSDC 协议,即Ping Pong 协议,但该协议存在安全性的问题[6,7].2003 年,邓富国等[8]基于块传输和密集编码的理论,提出 Bell 态两步QSDC 方案,此后研究者们在此基础上又提出了一系列新的协议[8−29].例如,2005 年Gao[9]首次提出受控量子安全直接通信协议——CQSDC,后续Dong 等[10]提出类GHZ 态(一种涉及至少三个子系统或者粒子纠缠的量子态)的QSDC 协议.2006 年,王剑等[11]提出一种基于单光子序列顺序重排的QSDC 协议,但传输效率并未提高,仍是1.2007 年,Yan 等[12]利用受控非门(controlled-not gate)、本地测量以及量子隐形传输提出一种QSDC协议.2008 年,Lin 等[13]提出了利用χ 型纠缠态的QSDC 方案.同年,Dong 等[14]基于W 态提出了相应的QSDC 协议,之后Hassanpour 和Houshmand[15]研究了此方案在噪声环境中的情况.2016 年曹正文等[16]首次将两类例子结合起来进行安全直接通信,将Bell 态粒子和单光子结合从而提升了通信效率.2022 年,赵宁等[25]提出一种基于单光子的高效QSDC 方案,利用多次发送单光子实现直接通信,一是不涉及纠缠态,二是没有复杂的幺正运算.同年,龚黎华等[26]提出基于高维单粒子态的双向半QSDC 协议.

早期的量子通信因为要考虑通信的安全而无法直接传输信息,因而学者们提出的一系列协议都是在为传输信息做准备,如量子密钥分发是为了保证信道的安全或通信双方的合法性,在完成这一点后才能通信.但自从QSDC 的概念在2002 年提出以来,人们逐渐将研究重心转向通信本身,思考如何利用量子态直接进行通信,并提出了基于Bell 态粒子、GHZ 态粒子以及单光子的QSDC 方案等.可是这些方案都必须有一个前提: 那就是通信双方都合法,只有确保这个前提才能进行通信,否则通信将不成立,但实际情况难以确保通信双方合法,一旦通信双方被冒充通信将不安全,要解决这一问题就要引入身份认证功能.身份认证的目的是在通信开始前在通信双方之间共享一串身份密钥用以确认通信双方的合法身份,理论研究证明,在QSDC中引入身份认证功能能确保通信双方的合法性.身份认证分为单向身份认证和双向身份认证,单向身份认证可以检验通信一方的合法性,而双向身份认证可以检验通信双方的合法性,QSDC 由于是单向传输,因此适合单向身份认证,来检验接收方的合法性.自从人们将量子身份认证(quantum identity authentication,QIA)应用于量子安全直接通信(QSDC)并取得成功之后,不断有人提出带身份认证的QSDC 协议.因此在介绍GHZ 态QSDC 方案的基础上,加入身份认证的功能.分析证明,加入身份认证功能之后原始方案的效率不变,但可以省去复杂的幺正运算,在不需要第三方(third party,TP)制备量子态的同时能够保证方案的安全性,并且不需要事先约定接收方的合法性,可以解决冒充接收方的问题.

2 理论研究

2.1 测量基

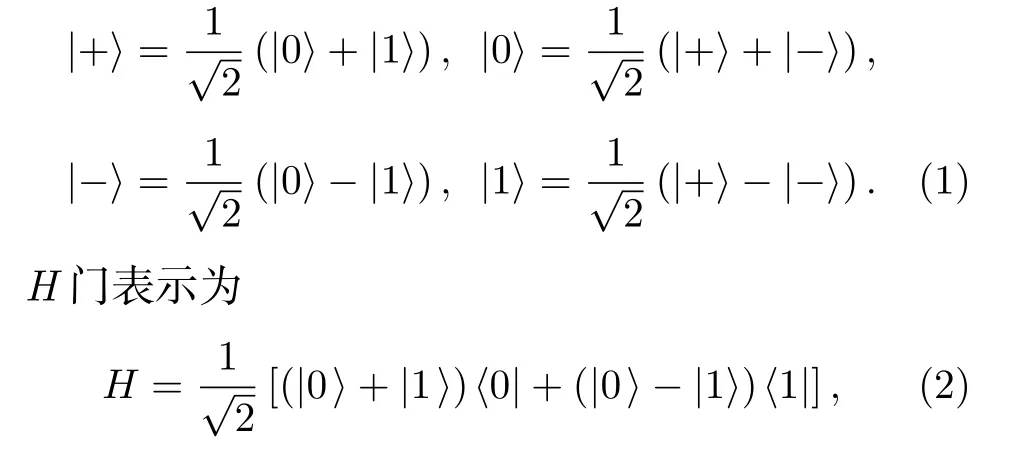

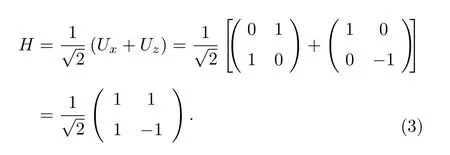

在量子通信过程中进行窃听检测和身份认证均要用到两种测量基,分别是Z基(|0〉,|1〉)以及X基(|+〉,|–〉).其中(|0〉,|1〉)是一组标准正交基,(|+〉,|–〉)是一组标准正交基,而X基和Z基是非正交基,并且X基与Z基通过H门可进行如下转换:

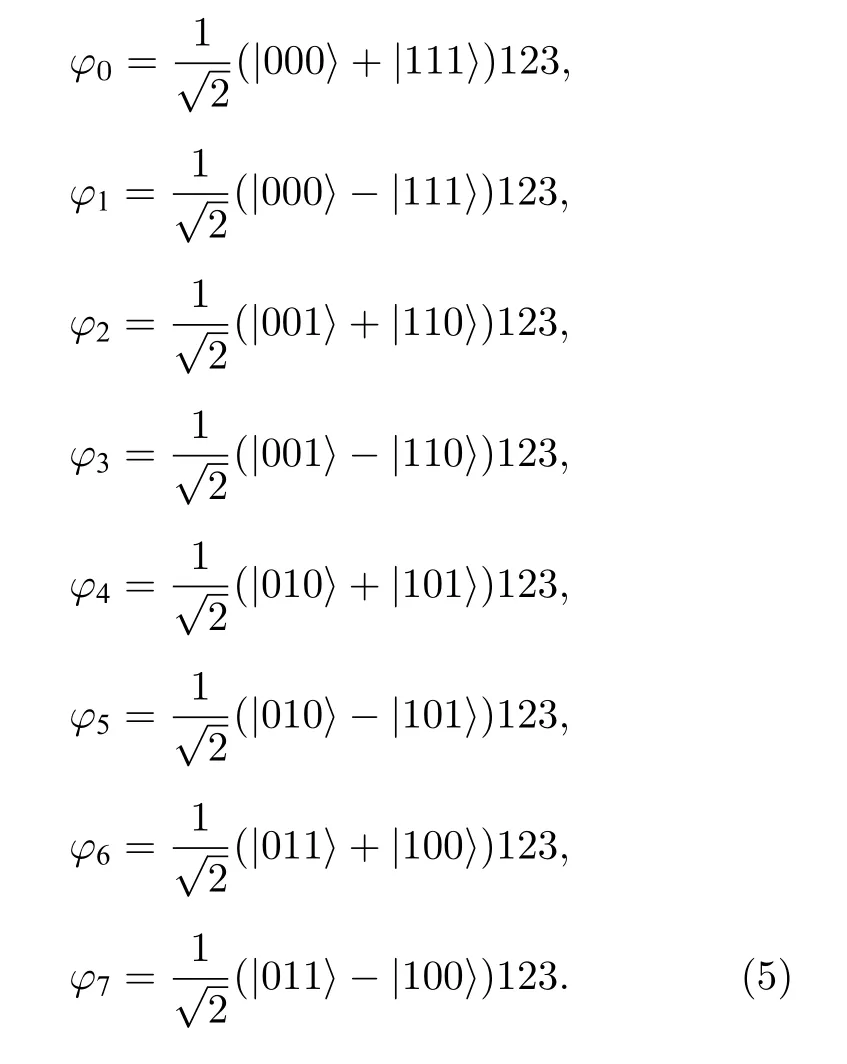

操作过程及结果为

由(4)式可知,如果量子态状态是|0〉(或|1〉),则用Z基就一定能测出其状态是|0〉(或|1〉);如果采用X基测量,那么结果会有50%的概率塌缩为|+〉,50%的概率塌缩为|−〉.同理,如果量子态状态是|+〉(或|−〉),采用X基就一定能测出它的状态是|+〉(或|−〉);如果采用Z基测量,则结果会有50%的概率塌缩为|0〉,50%的概率塌缩为|1〉.

2.2 单光子和GHZ 态

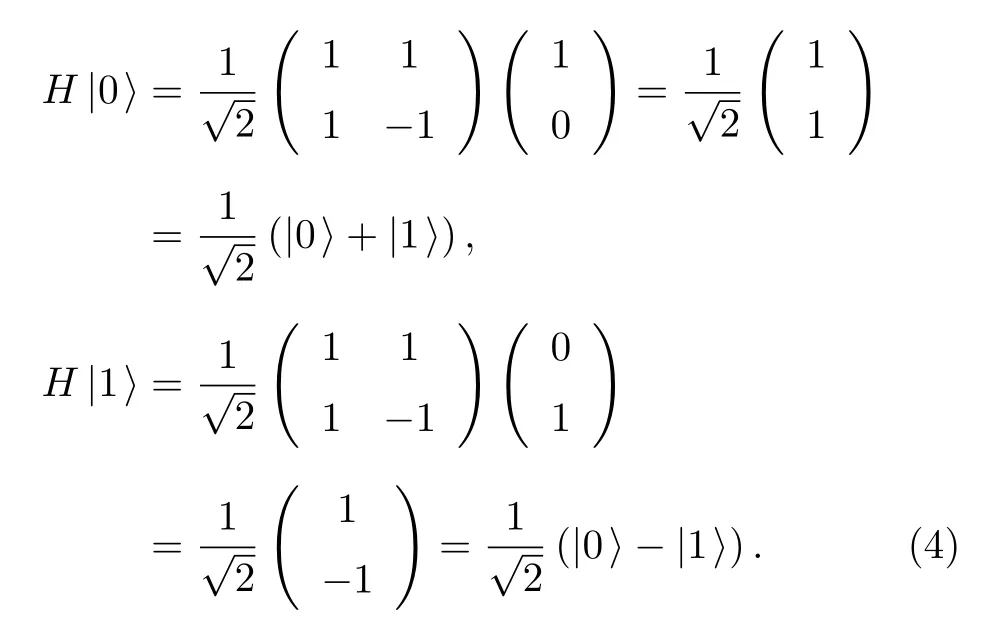

4 种单光子分别为|0〉,|1〉,|+〉,|−〉,表示单光子的四种偏振态,即水平偏振、垂直偏振、45°偏振和135°偏振.8 种GHZ 态粒子在Z基下分别表示为

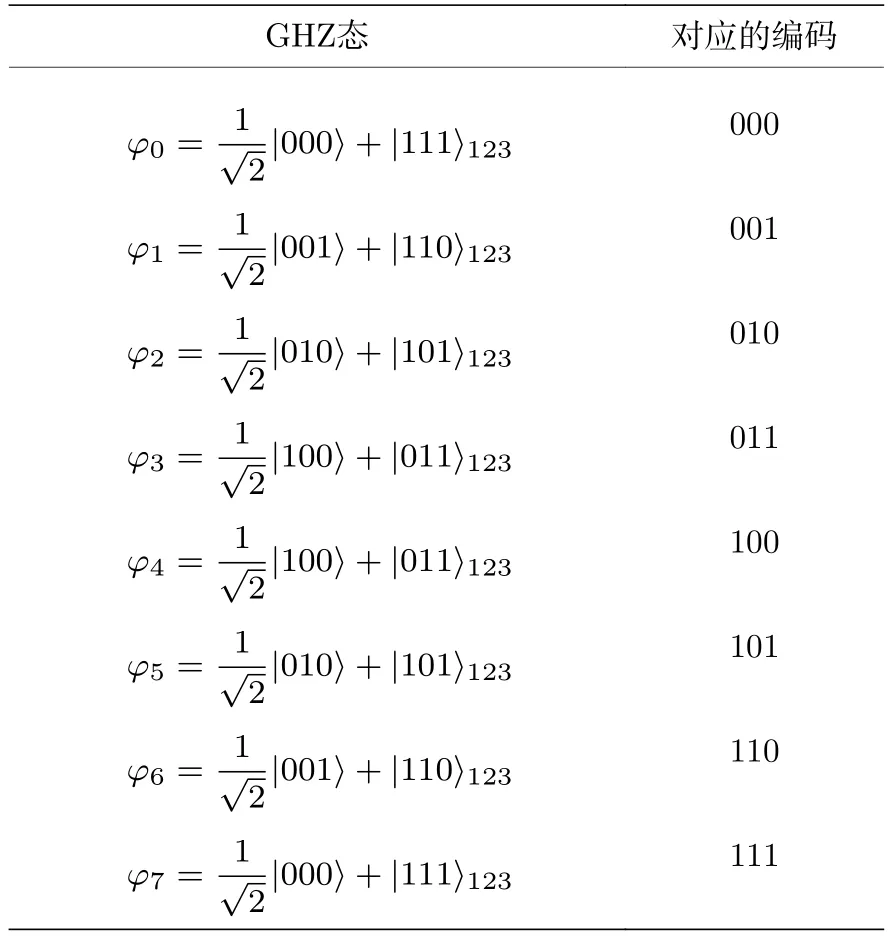

将上述8 种GHZ 态粒子进行编码,见表1.

表1 GHZ 态粒子对应的编码Table 1.Corresponding codes of GHZ state particles.

2.3 量子身份认证

传统的QIA 协议被当作一类独立的量子通信协议来单独研究,其功能简而言之就是证明通信双方是原始、合法的,没有被冒充.基于QIA 的思想,将其加入到QSDC 中作为一种辅助手段,事先在通信双方之间共享一串身份密钥,然后将GHZ态粒子分成3 个部分S1,S2和S3,分别发送给Bob,在Alice 发送S2给Bob 的这一步加入身份认证,之后经过一系列的检测,可以判断接收方是否被冒充.加入身份认证在于增加信道的安全性,同时能保证原先的通信效率,简化复杂的幺正运算,且不需要第三方TP 制备量子态,最大的优势在于不需要假设接收方的合法性,只需确保发送方的合法性.相比传统的QSDC 要假设通信双方的合法性,本方案无疑具有明显的优势.

3 方案描述

假设Alice 是合法的发送方,Bob 是否为合法的接收方尚不清楚,Alice 在之前已经将其身份密钥IDA 共享给Bob,协议描述如下.

Ⅰ) 设Alice 要发送的信息是M,身份密钥是IDA,首先将M每3 位分成一段,假设共分为n段,根据表1 的编码规则,制备相应的GHZ 态粒子.

Ⅱ) Alice 将每个GHZ 态粒子的第一个粒子按顺序提取出来组成序列S1.根据表1 的编码规则随机制备用于窃听检测的诱惑粒子,诱惑粒子的状态为|0〉,|1〉,|+〉,|−〉4 种单光子之一.接着在S1序列中的随机位置随机插入4 种诱惑粒子形成新的序列|0〉,|+〉,并记录插入诱惑粒子的位置,然后Alice 将|0〉,|+〉发送给Bob.

Ⅲ) Bob 收到|0〉,|+〉序列后通知Alice,Alice通过不可纂改的经典信道公布诱惑粒子的位置和应使用的测量基,Bob 选取对应的测量基在相应位置进行测量.测量完成后将结果发送给Alice,Alice 将Bob 的测量结果与正确结果相比较: 如果窃听检测的结果小于阈值,则认为没有窃听,可以继续通信;否则结束通信.

Ⅳ) Alice 将每个GHZ 态粒子的第二个粒子提取出来形成序列S2.Alice 根据序列IDA的值进行如下操作.

1)若k1=0,则在S2中寻找第一个|0〉,并记录位置L1;若k1=1,则在S2中寻找第一个|+〉,并记录位置L1.

2)若k2=0,则在S2中位置L1之后寻找第一个|0〉,并记录位置L2;若k1=1,则在S2中位置L1之后寻找第一个|+〉,并记录位置L2.

……

n)若kn=0,则在S2中位置Ln–1之后寻找第一个|0〉,并记录位置Ln;若kn=1,则在S2中位置Ln–1之后寻找第一个|+〉,并记录位置Ln.

这样遍历完IDA 之后形成一个位置序列L=L1L2···Li···Ln,Alice 将位置序列L发送给Bob,但不告知Bob 所采用的测量基以及测量结果.

Ⅴ) Alice 在S2序列中的随机位置插入制备好的诱骗粒子,并记录诱惑粒子的位置,形成新的序列|0〉,|+〉,最后将序列|0〉,|+〉发送给Bob.

Ⅵ) Bob 收到|0〉,|+〉序列后,按照第Ⅲ)步的方法先进行窃听检测,如果窃听检测通过后,将诱骗粒子抽取出来恢复成S2序列.接下来进行身份认证环节,Bob 根据之前Alice 公布的位置序列L进行如下测量:

1)当Ki=0 时,选择Z基对序列S2中第Li个单光子进行测量;

2)当Ki=1 时,选择X基对序列S2中第Li个单光子进行测量.

对测量得到的结果进行编码,|0〉编码为0,|+〉编码为1,得到n位二进制字符串K,Alice 将K与事先共享密钥IDA 进行对比.若K=IDA,则身份认证成功,Alice 确认Bob 的身份,通信继续.若K≠ IDA 或测量结果中出现|0〉与|+〉以外的其他量子态,则认证失败,放弃通信.

Ⅶ) Alice 将GHZ 态粒子的第三个粒子组合形成序列S3,并将诱惑粒子插入S3生成新的序列|0〉,|+〉,发送给Bob.然后按照第Ⅲ)步的方法进行窃听检测,检测结果低于阈值可以继续下一步,否则放弃通信.

Ⅷ) 在|0〉,|+〉中除去诱骗粒子和用于身份认证的粒子,剩下的位置存放的就是秘密信息.根据量子塌缩性原理,之前对S2测量之后,S1和S3会塌缩成和S2一样的序列,将S1,S2,S3的序列组合起来,就得到完整的GHZ 态粒子,最后根据表1解码获得秘密信息.

4 讨论与分析

4.1 正确性

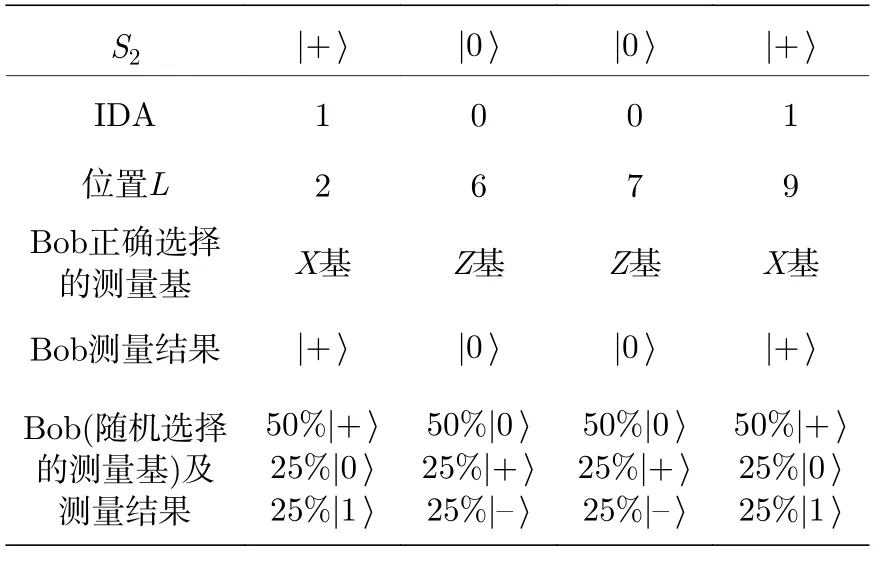

假设身份密钥为IDA=1001,发送方在发送之前测量出S2的值是|1〉|+〉|1〉+〉|–〉|0〉|0〉|1〉|+〉|1〉,当窃听检测通过之后,省略不需要的粒子,身份认证的过程见表2.

表2 身份认证过程Table 2.Identity authentication process.

由表2 可知,位置序列L=2679,合法的Bob选择的测量基应该为X基,Z基,Z基和X基,检测的结果为|+〉|0〉|0〉|+〉.如果Bob 是合法的通信接收方,且知道身份信息IDA 的值,则Bob 能正确地选择测量基,得到正确的测量结果,从而完成身份认证;如果Bob 的身份不合法,那么它不知道身份信息IDA 的值,就需要去猜测.由于我们假设的身份信息为4 位,则非法Bob 猜中身份信息IDA的概率为50%×50%×50%×50%=6.25%,也就是说第三方若想冒充接收方Bob,则它成功的概率为6.25%.推广可得,若身份信息IDA 为n位,则第三方冒充成功的概率为(50%)n.当n足够大时,这个概率就接近0,因此在实际操作时,可以将n的位数设置得更多来保证接收方的合法性.

4.2 安全性

4.2.1 截获/测量重发攻击

截获/测量重发攻击是指在Alice 将量子序列发送给Bob 的过程中,攻击者Eve 截获Alice 发送的序列.如果用自己预先准备好的序列替代原序列发送给Bob 的话,就是接获重发攻击;如果用Z基或X基对截获的序列进行测量,然后将测量结果发送给Bob 的话就是测量重发攻击.而对于该协议,一共发送了三个序列,每一个序列都加入了诱惑粒子,对于每一串序列外部窃听者Eve 都不知道诱惑粒子在什么位置,也不知道该用什么测量基去测量.Eve 对每个量子态选择正确测量基进行测量的概率只有50%,因此Eve 对截获单光子序列测量结果正确的概率为(50%)n,n为Eve 截获单光子的个数.一旦Eve 选错测量位置和测量基,再将测量后的结果发送给Bob,那么在窃听检测阶段,就一定会被Alice 发现.而且即便Eve 对Alice 发送的序列进行测量,它也得不到任何有用的消息,因为我们的消息需要对S1,S2,S3进行整合测量,才能恢复初始消息,若Eve 对其中单独的序列进行测量而不做整合,则它得到的只是一串毫无意义的数字.

4.2.2 木马攻击和拒绝服务攻击

木马攻击一般分为隐形光子木马攻击和延迟光子木马攻击.这两种攻击只存在于双向通信当中,而本方案只有Alice 向Bob 单向传输信息,故不存在木马攻击.拒绝服务攻击指窃听者Eve 对捕获到的量子进行一些随机操作,从而破坏发送方欲传输的信息,而自己也不获取相关的信息的过程.由于窃听者并不知道诱骗粒子的位置,所以当攻击者Eve 对诱惑粒子进行随机操作时,那么就会被窃听检测出来,因此拒绝服务攻击对本方案也是无效的.

4.2.3 辅助粒子攻击

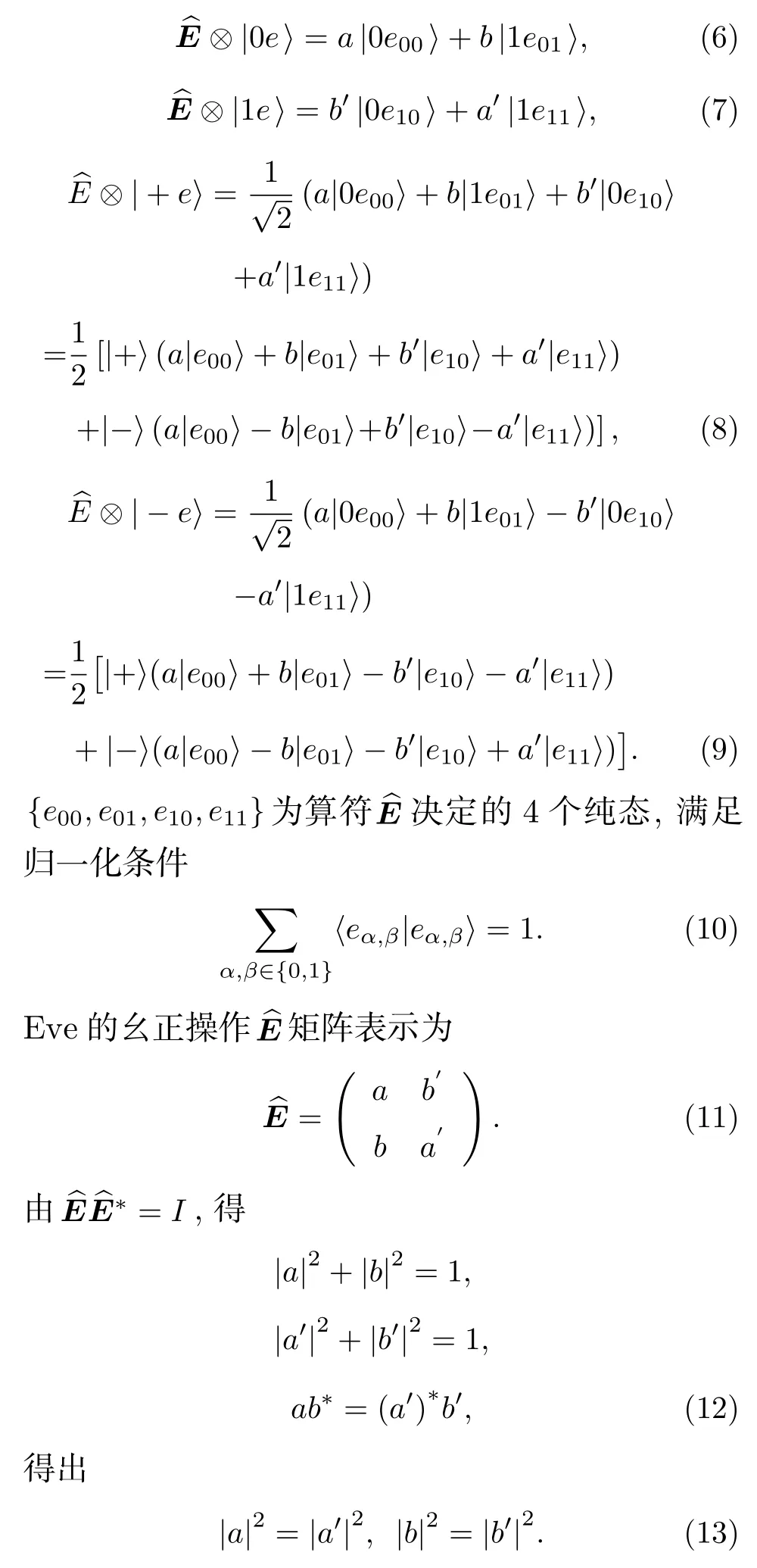

辅助粒子攻击是Eve 借助辅助粒子对截获的量子态进行纠缠.该攻击涉及Eve 对一个更大的复合系统进行幺正操作,幺正操作会引起一定的错误率.对该攻击的安全性分析包括Eve 攻击被检测到的概率,即幺正操作引起的错误率和Eve 可以访问到的最大信息量IE.通信中涉及单光子和Bell 态粒子两种量子态,对该安全性分析也分为对截获两种量子态的分析.

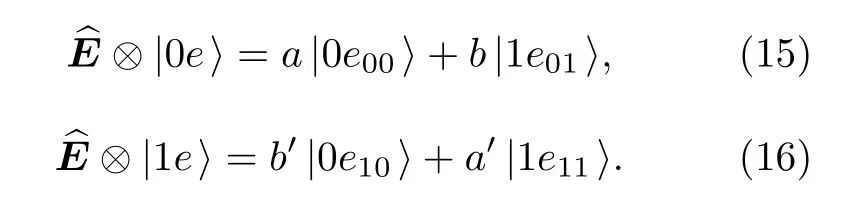

1) Eve 利用辅助粒子|e〉对单光子识别,假设没有改变单光子状态,

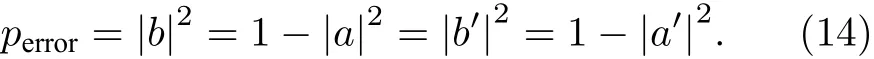

幺正操作引起的错误率,即Eve 窃听被检测到的概率

因此,使用辅助粒子对截获的量子态进行攻击,一定会对粒子状态的改变产生干扰,在后续合法通信方的窃听检测中一定会被发现.

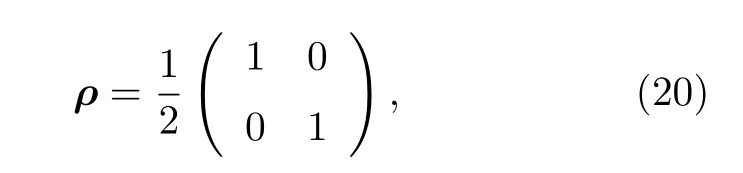

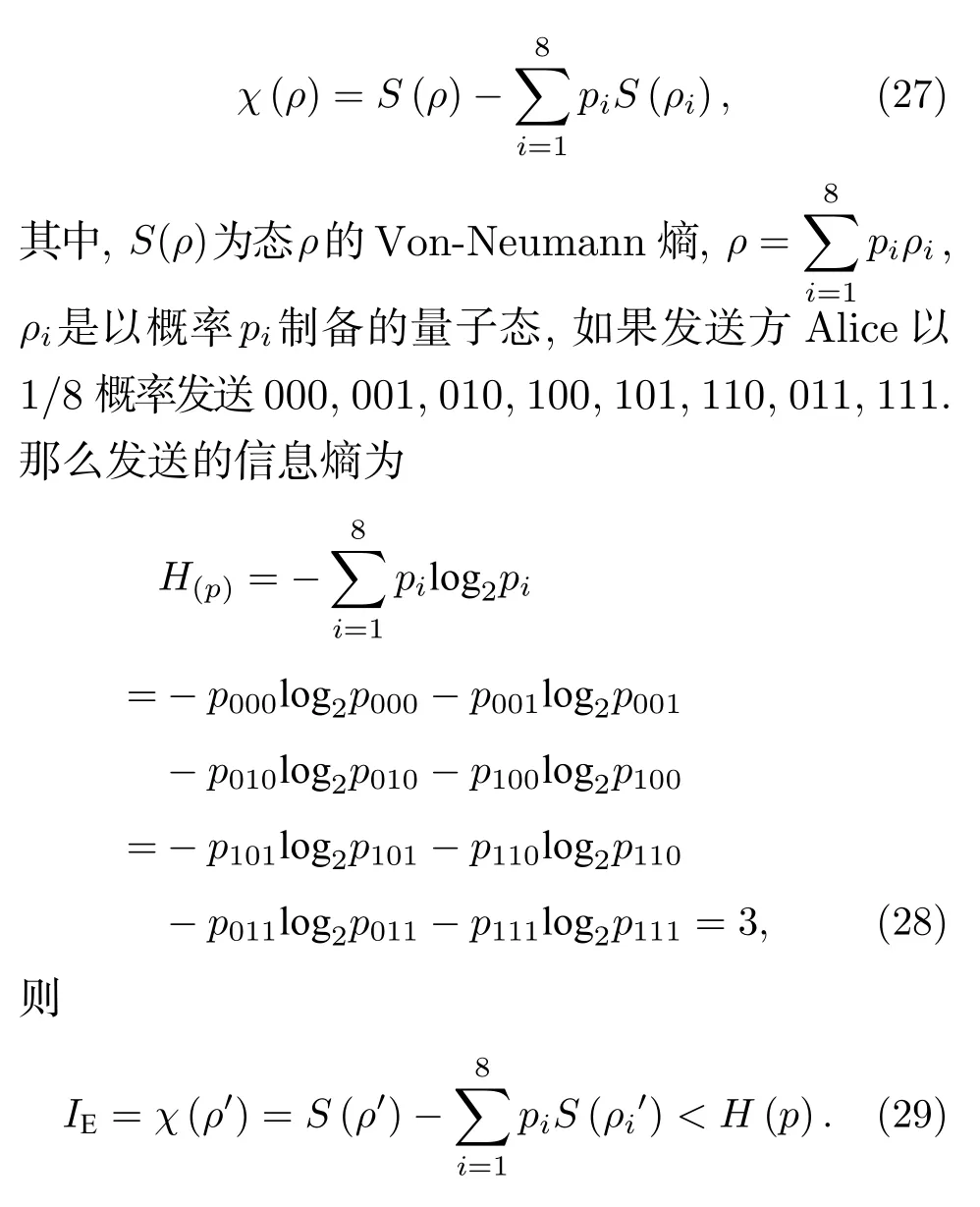

3)对Eve 获取最大信息量IE的分析.每一个光子的约化密度矩阵为

可以看出Eve 测量光子得|0〉或|1〉的概率都是50%,量子态|0〉被Eve 攻击,

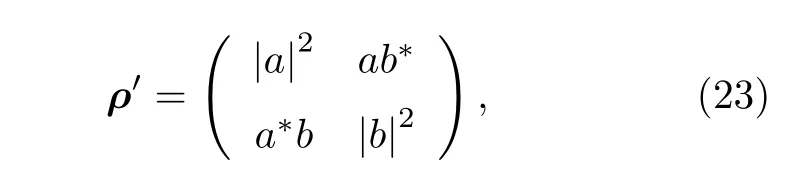

用矩阵表示为

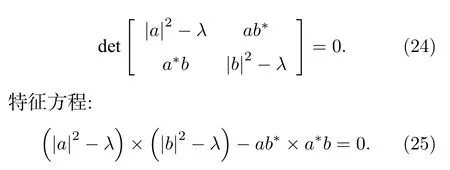

解密度算子ρ′的特征值λ:

ρ′的两个特征值λ1=0,λ2=1,则Eve 的Von-Neumann 熵为

由(26)式可得,Eve 对截获粒子采用U操作来窃听,获得信息仍为0.根据信息论可知Eve 在量子系统中可获取最大信息量受于Holevo 限:

由此可知合法双方互信息为3,而Eve 得到的信息IE=0,所以第三方Eve 无法窃取到任何有用信息.

4.2.4 身份冒充攻击

由于通信前已假定发送方Alice 是合法的,因此Alice 不存在被冒充的情况,这里讨论接收方Bob 被冒充的情况.通信开始后,当Bob 被第三方冒充,那么冒充者不知道身份信息IDA 的值,因而需要去猜测,由上文分析可知,如果身份密钥的位数为n,则冒充者猜对身份密钥的概率为(50%)n,当n≥ 7,也就是密钥位数≥7 位的时候,冒充者猜对的概率不足1%,即被发现的概率大于99%,这时可以认为协议安全.一旦冒充者猜错了IDA的值,就会错误地选择测量基,从而得出错误的测量结果K,因为K≠ IDA,冒充者的身份就会被发现,通信随即终止.

4.2.5 信息泄露问题

信息泄露指外部窃听者Eve 不需要去截获发送方发送的粒子,而仅仅只通过窃听发送方和接收方在经典信道中公布的信息就可以得到全部或部分的秘密信息,这种攻击主要存在于双向量子通信中协议.对于该方案,Alice 公布了序列中插入的诱惑粒子的位置和应选用的测量基,攻击者并不能根据诱惑粒子的位置和应选用的测量基获得和推测出任何有关秘密信息的消息.接着Bob 告知了Alice 测量结果,测量结果为与阈值相关的信息,攻击者并不能依此获得和推测到任何有关秘密消息的信息.对于序列,Alice 除了公布诱惑粒子的信息外,还公布了表示身份信息的单光子态的位置和应选用的测量基.同样,因为只有诱惑粒子和表示身份信息的单光子的位置和应选用的测量基,窃听者Eve 仍然得不到任何有关秘密消息的信息.所以该方案理论上不会有任何的信息泄露.

4.3 效率及编码容量

在信息论中量子密码方案的传输效率定义为

式中,bs,qt和bt分别表示通信时交换的有用信息比特数、量子比特数和经典比特数.在一般情况下,身份认证和窃听检测用到的相关量子比特忽略不计.因此该方案中,qt为3n,bs为3n,bt为0,则该方案传输效率为

量子比特利用率定义为

其中,qu表示用来传递消息的量子比特的个数,本方案中所有量子比特均携带了信息.因此在该方案中,qu为n个GHZ 态的量子比特数3n,qt为n个GHZ 态的量子比特数3n,故

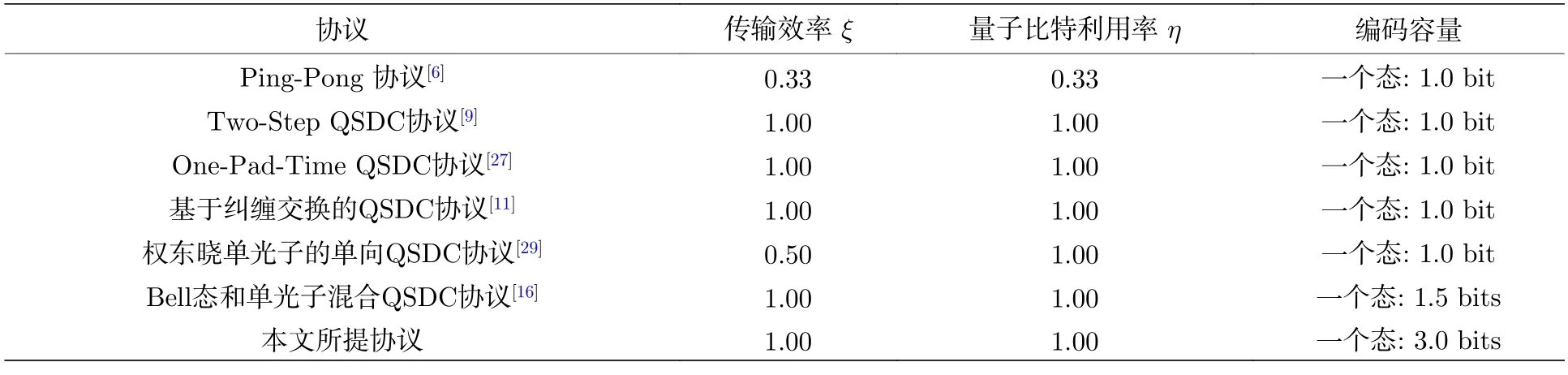

对于刘丹[27]提出的基于Bell 态的QSDC,其通信效率为ξ=2n/(2n)=1,其量子比特利用率为η=n/(2n)=0.5,由此可看出基于GHZ 态的QSDC相较于基于Bell 态的QSDC 通信效率不变,但量子比特利用率提高了1 倍.编码容量方面,由表1可知,一个GHZ 态上可以编码3 bits 经典信息,因此该方法的编码容量为一个态: 3 bits.我们将一些经典的QSDC 协议的量子传输效率、量子比特利用率和编码容量用(30)式—(32)式计算出来与本文提出的方案进行分析对比,所得结果见表3.

表3 相似协议效率对比Table 3.Efficiency comparison of similar protocols.

5 结论

经典的基于GHZ 态粒子QSDC 方案通常采用三粒子GHZ 态粒子作为传输粒子,但是其隐患在于通信过程简单,安全性难以得到保证,因此在传统的基于GHZ 态粒子QSDC 方案的基础上,加入了单向身份认证.在此方案中,一次秘密信息的发送要分三步,如此一来,即便中间有窃听者窃听到了发送的量子态,那它得到的也只是不完整的信息,并不能知晓真实信息.另外每一次发送量子态之前都做一次窃听检测,也杜绝了外部窃听的干扰,安全性大有保证.而接收方也必须获得完整的三串序列才能对消息解码,因此从理论上可以解决信息的泄露问题,与传统的方案相比,效率没有下降,安全性得到了提高,并且有效地解决了通信接收方合法性的问题.