基于数据挖掘的信息安全算法研究

2023-02-10范方俊欧元平刘小龙贾瑶

范方俊,欧元平,刘小龙,贾瑶

(国网伊犁伊河供电有限责任公司,新疆伊犁 835000)

下一代电网[1]最为突出的特点就是其智能性,且通信能力强大。现阶段的智能电表能够进行远程数据传输,将含有用电数据的信息通过服务器发送至电力公司。利用智能电表的实时数据,电力公司能对用户用电量进行分析,同时也可对地区的用电量进行长期分析。除了电力公司使用外,将用电数据提供给政府机构也有助于管理层进行区域决策[2-3]。

但用户用电数据中除了与电力相关的数据外,还包含其隐私消息。若该数据信息泄露,入侵者便可通过电力数据分析该用户的电力使用情况及其个人消息,并了解其作息时间和生活习惯,进而引发失窃等安全问题[4]。因此,在电网信息传输过程中对数据进行保护具有一定的必要性。

1 电力数据泄露原因分析

1.1 电力数据传输架构

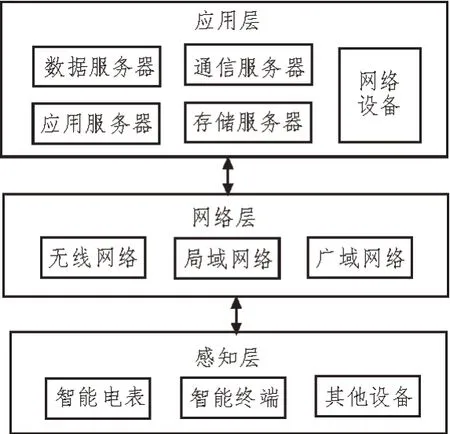

典型的电力数据传输架构如图1 所示。电力数据传输架构可分为三个结构,分别是感知层、网络层和应用层[5-6]。感知层是最底层的无线终端设备,通常指有线或无线电表,使用网络拓扑进行组网。网络层包括无线网络、广域网络以及局域网络等,感知层设备使用网络设备与网络层连接。由于无线终端众多,此时网络层所承担的数据传输压力较大。应用层指的是电网数据处理中心,其包括数据服务器、应用服务器等设备。

图1 电力数据传输架构

1.2 电力数据泄露风险

电力数据在传输过程中存在海量数据流量包,其在传输过程中可能存在泄露风险[7]。数据被攻击的主要手段如图2 所示。

图2 主要攻击手段

从图2 中可以看出,攻击手段分为三种,分别是窃听攻击、篡改攻击及伪装攻击。

1)窃听攻击

窃听攻击通常通过对智能终端的保护程序进行破解,进而对终端发出的数据包进行截取。其能够从数据包中获得用户当天时段的用电数据,并对这些数据进行整理和推测,即可得到用户的用电模式,从而判断出该用户是否在家等信息。

2)篡改攻击

篡改攻击是指对终端的程序进行修改。通过入侵终端设备并修改电表信息,然后对用户家中的设备进行操纵。因此,该攻击将对用户的日常生活造成不良影响。

3)伪装攻击

入侵者在获得用户的私人信息后,通常会伪造用户身份并进行电力窃取,从而对用户的财产安全造成损害。

2 基于数据挖掘的电网数据保护模型

2.1 保护方案

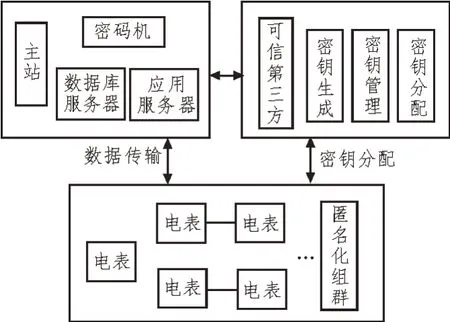

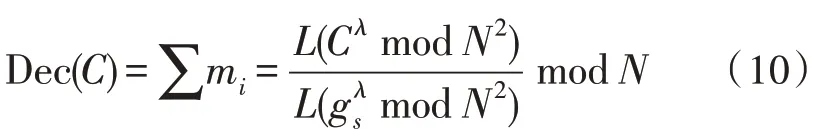

如图3 所示,智能电表网络的数据传输保护方案应为智能电表对用户的用电数据进行采集,同时使用匿名化过程建立智能电表匿名组。然后利用Paillier 加密算法对计量数据进行加密并签名,且通过网络层将数据传输给上级节点。上级节点沿着融合树形结构将数据发送给数据处理中心,并用可信第三方对密钥进行管理,其包括生成和分配两个过程。

图3 数据传输保护方案

2.2 Paillier加密算法

Paillier 加密算法是同态加密算法的一种,旨在对用户的隐私设备群进行加密[8-12]。该加密算法首先要选取两个素数,假设其分别为p和q,令n=pq,设p和q的最小公倍数为LC(p,q)。假定随机参数为g,设定为有n2个数的整数集合,有:

另设数据集Sn,其定义为:

式中,u为1 除以n所得余数,且u为数据集Sn中的元素。对任意的u,均可用下方的分式函数表示:

由以上的分析可知,该加密算法可生成密钥,且公钥为(n,g),私钥为(p,q)。

假设明文为m,若m属于全集合,则明文加密之后可得到密文c:

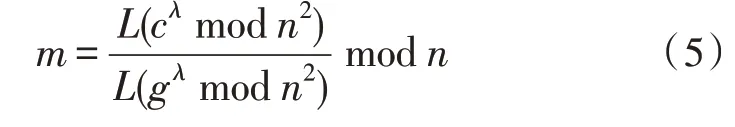

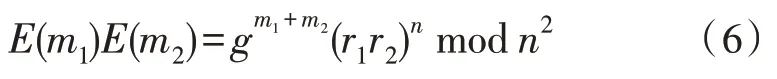

式中,随机数r也为集合中的元素,使用(p,q)对其进行解密,由式(4)即可得到明文m为:

由式(5)可知,对于任意的两个明文m1和m2,对其进行加密后即可得到:

由式(6)可以看出,该算法具有同态加密算法的性质。

2.3 系统初始化

首先完成系统初始化工作,初始化过程包括智能电表终端的注册过程与密码分配过程。具体步骤为:

1)密码后台管理中心参数选择。首先设置密钥和TTP 参数。然后使用rnmodn2计算方法对加密密钥进行计算,并将所得结果记为c。

2)智能终端在电网服务器端进行注册。智能电表终端向后台服务器发出申请,随后服务器向智能终端发送入网证书,并提交给第三方认证平台。

3)电网服务器接收到证书之后,密码管理中心根据终端的请求数量生成对应的密钥,即按照式(4)-(6)的过程进行加密。

4)待终端得到加密密钥之后,向电网服务器返回参数值;而生成的公钥,则由电网服务器进行保管。

2.4 电表数据生成与聚合

假设smi为某一时刻智能电表生成的数据,则对所有智能电表数据进行网络聚合,并对多个电表进行组网,将数据进一步规范化处理。

首先每个智能电表终端均要从循环组群中产生随机数,并将此数记为xr,则此时计算参数值为同时将该随机数分配给组网的电表终端,然后根据式(7)计算得到:

得到参数值后,智能终端会对的值进行计算,并将计算结果保存为网格的Mask 匿名值。获取到此值后,终端会对其进行匿名操作,最终匿名化完成后的数据C如下所示,显然C是终端对原始数据进行掩饰后的数据:

当服务器收到终端数据后,需要对数据进行聚合操作,该操作的目的是方便数据包的传输且提升传输效率。

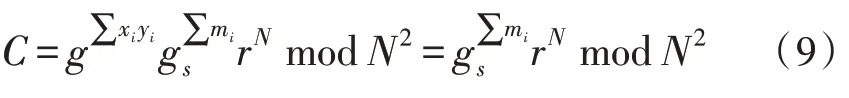

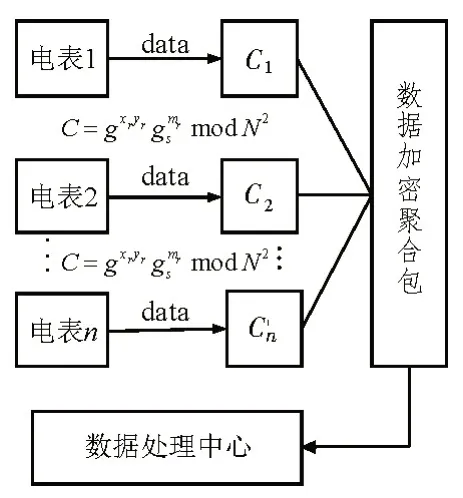

数据聚合的算法如式(9)所示:

式中,∑xiyi的值为0,其数学本质是加密数据的集合。数据提取完成后,服务器会将数据C发送至第三方控制服务器。在收到数据之后,第三方平台使用私钥对其进行解密并提取数据。解密使用Paillier解密算法进行解密,从而完成数据传输的整个过程。参照解密公式(5),将聚合数据代入可得式(10):整个算法加密、解密过程如图4 所示。

图4 算法加密、解密过程

2.5 算法安全性分析

由上文可知,电网数据容易受到窃听攻击、篡改攻击以及伪装攻击。因此,需要对算法安全性进行合理分析。

在上文提出的隐私方案中,其是通过智能电表终端对数据进行采集并聚合,然后将数据加密并发送到网络服务器处。因此,若攻击者对数据传输过程进行窃听,则其获取的是加密数据,故无法对数据进行解密,且无法获得聚合维度的数据,从而提高了数据的安全性。

对于篡改攻击,攻击者显然无法获得聚合数据中的细粒度数据,因此也无法进行篡改攻击。若攻击者攻击的是网关,但数据传送至网关均成为了掩饰数据,其也无法对该数据进行修改。

而对于伪装攻击,可能会有虚假的电表终端模拟真实的电表终端进而对其终端数据进行窃取。但在该系统中,使用匿名化的终端系统可防止攻击,保证系统的安全性。

3 实验测试

3.1 系统环境配置

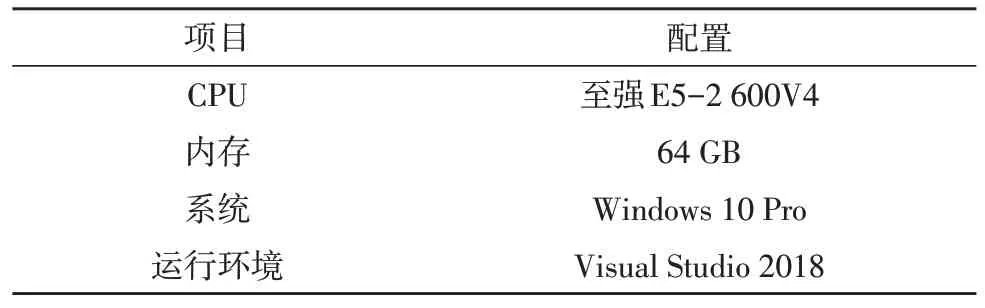

此次实验将测试所提算法的加密能力,实验配置分为应用层级和感知层级两个部分。应用层级为上位机,感知层级为信息发送终端。应用层级用来模拟服务器端,感知层级用来模拟智能电表终端[13-14]。模拟服务器使用PC完成,其配置如表1所示。

表1 系统配置

3.2 算法性能仿真分析

首先对算法的解密和加密性能进行对比分析。选择明文的长度为64 bit,密钥长度为128 bit;选择经典的加密、解密算法AES、DES 以及RC4 进行对比[15-16],通过20 次测试后取平均算法的加密、解密时间。最终结果如表2 所示。

表2 算法加密、解密结果对比

从表2 可以看出,在所有算法中,该文算法的平均加密、解密时间分别为0.158 ms 和0.074 ms。在所有算法中,其时间均为最短。由此可见,文中算法能够高速、有效地对明文数据进行加密和解密。

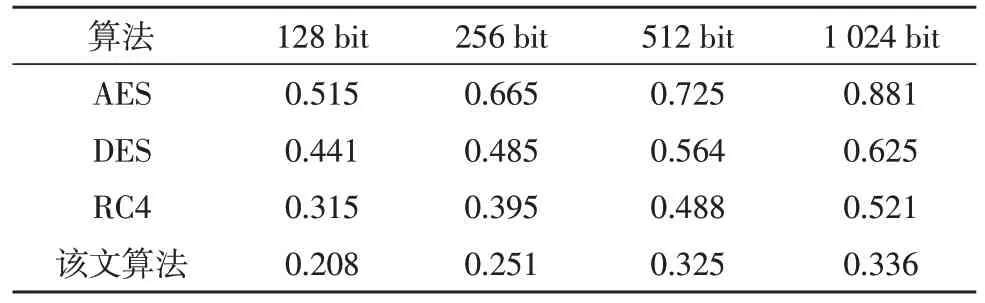

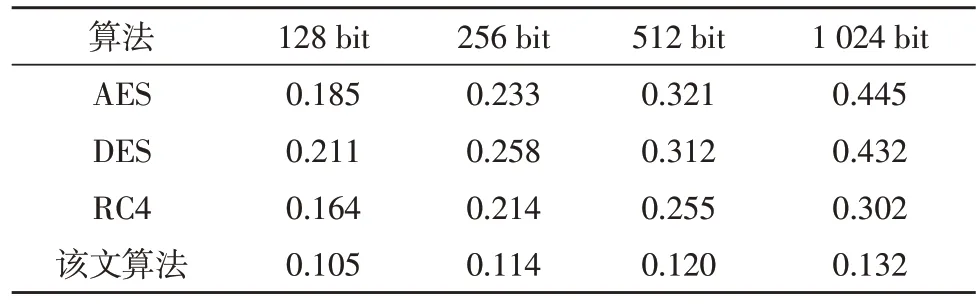

取密钥长度为128 bit、256 bit、512 bit 以及1 024 bit,并使用不同算法对比算法所用时间。进行20次测试后取平均值,算法时间对比如表3、表4所示。

表3 不同密钥长度算法加密时间对比(单位:ms)

表4 不同密钥长度算法解密时间对比(单位:ms)

由表3 可以看出,该文算法在密钥长度较高的情况下算法时间有所增加,但增速相比其他三种算法较慢。同时相比其他算法,文中算法所用加密时间是最短的。

由表4 中解密算法时间对比可以看出,由于算法的优势,该算法解密时间最短,且几乎保持不变,这从侧面说明文中算法解密速度较为稳定。由此可知,与其他算法相比,所提算法在解密长密钥时具有较大的优势。

综合上述分析可知,该文算法有较好的安全性,能够有效防御窃听攻击、篡改攻击和伪装攻击。且在保障安全性的同时,其加密、解密速度也较快,相比其他算法具有显著优势。由此说明,所提出的Paillier 算法应用于电网信息保护系统中,能够有效防止用户数据泄露。

4 结束语

为了保护用电数据的隐私性,文中使用Paillier算法对电表数据进行加密、解密,同时使用数据聚合和匿名化对终端集群进行管控。实验结果表明,该文设计的算法加密、解密时间最短,同时对长密钥的解密速度也较为稳定,说明文中算法在保障数据安全的基础上还拥有较好的性能。因此,该算法可以有效保护用户数据的安全。