基于信任的WSN快速识别信任攻击模型

2022-11-20郭宇欣韩优佳

陶 李, 郭宇欣, 韩优佳

(1. 吉林大学 计算机科学与技术学院, 长春 130012; 2. 吉林警察学院 信息工程系, 长春 130123;3. 长春工业大学 计算机科学与工程学院, 长春 130012)

随着物联网的飞速发展, 无线传感器网络(wireless sensor network, WSN)越来越广泛地应用于军事、 环境监测、 医疗、 工业生产、 交通控制等领域[1-8]. WSN由众多传感器节点组成[9-10], 通过自组织的方式组成网络[11]. 由于其具有体积小, 成本低和灵活性高的特点, 常被用于一些无人值守、 环境恶劣之处[12-13]. 但无线传感器节点的内存、 计算能力和能量均有限, 使得WSN易受到各种攻击[11,14]. 传统的基于密码体制的加密认证方案只能对抗来自网络外的外部攻击[15-16], 而对网络的内部攻击则无法防御[17-19]. 因此, 如何防御无线传感器网络的内部攻击已成为该领域的研究热点.

为抵御网络的内部攻击, 基于信任机制的无线传感器网络安全方案已被证实可行. 如文献[20]提出了一种安全原子搜索路由(secure atom search routing, SASR)方法, SASR的信任模型由直接信任值和间接信任值构成. SASR基于两个独立节点之间的交互, 评估直接信任. 间接信任由基于来自其他相邻受信任节点的信息计算. 文献[21]提出了一种基于信任管理的无线传感器网络动态安全机制, 该机制先根据节点的信息交互行为计算直接信任值, 再根据第三方节点推荐的直接信任值计算间接信任值. 其中, 间接信任值考虑了自适应权重和历史本地信任, 使间接信任评价更准确. 文献[22]提出了一种基于熵方法的动态优化信任模型(trust model of dynamic optimization based on entropy method, Trust-Doe), 该模型首先基于节点的全局信任度, 并在逻辑上将节点划分为不同的组, 然后基于熵权法计算该组的熵值和权重值, 并定期更新节点的局部信任度, 最后可得到不同群体的局部评价信任标准差和局部评价标准差, 并采用动态优化竞争策略提高信任模型的准确性. 文献[23]提出了一种基于指数的信任和信任评估系统(the exponential-based trust and reputation evaluation system, ETRES)评估无线传感器网络中节点的信任值. ETRES用指数分布表示节点信任值的分布, 用节点行为计算信任值, 包括直接信任值和间接信任值, 并引入熵理论度量直接信任值的不确定性. 当直接信任的不确定性足够大时, 采用间接信任价值增强信任价值的确定性. 此外, 通过重新定义信任因子, 动态调整节点的信任值, 以削弱受损节点的危害.

上述基于信任的研究对网络的内部攻击有一定的防御作用, 但针对信任模型本身的攻击并未考虑. 因此, 本文提出一种抵抗无线传感器网络信任攻击的信任安全模型(trust attack fast identification based on trust model, FIBTM), 以识别恶意节点的虚假信任评价, 并提高识别恶意节点的速度. 本文提出的FIBTM可针对性地解决常见的信任攻击, 如开-关攻击(嵌套选择性转发攻击)和坏嘴攻击(仅向邻居节点推荐虚假信任)等. 此外, 在信任值中设计一个新的自适应惩罚因子, 以加快信任模型识别恶意节点的速度, 减轻恶意评价的影响, 更好地处理历史行为和当前行为的关系, 提高信任评估的准确性.

1 信任模型

节点的信任值代表节点的安全等级, 信任值越高, 安全等级就越高. 信任评价的数据来源采用看门狗机制进行侦察[24], 主要侦察路由中节点的收发数据包状态.

1.1 直接信任值

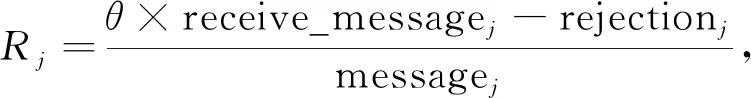

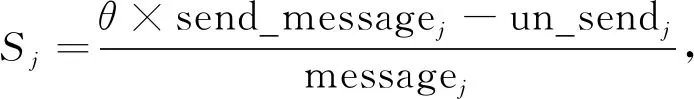

直接信任值通过邻居节点的接收和发送数据包的成功率计算, 由发送和接收数据包的个数计算每个邻居的直接信任值. 节点i对邻居节点j的直接信任值可表示为

(1)

(2)

(3)

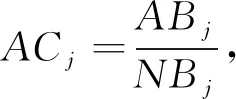

式中receive_messagej和send_messagej分别表示节点i监听到节点j接收和发送的数据包总个数, rejectionj和un_sendj分别表示节点j现评价周期内拒绝接收和拒绝发送数据包的个数, messagej表示数据包接收和发送的总个数.为尽快降低恶意节点的信任值, 引入自适应惩罚因子θ.自适应惩罚因子表示为

(4)

(5)

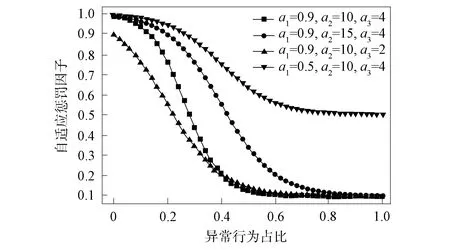

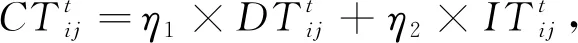

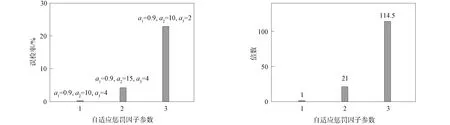

其中ABj和NBj分别表示节点j的异常行为和正常行为,a1,a2,a3是自适应惩罚因子的可调参数.如果节点j被捕获为恶意节点, 则其异常行为ACj的比例会突然增加.因此, 在ACj的作用下, 惩罚因子会自适应减小, 导致恶意节点的直接信任值迅速降低.本文设置a1=0.9,a2=10,a3=4更合适.自适应惩罚因子的变化曲线如图1所示.

图1 自适应惩罚因子的变化曲线

在无线传感器网络运行过程中, 节点有可能被捕获成为恶意节点.在其成为恶意节点前, 其具有较高的信任评价.因此, 为尽快降低之前拥有的较高历史信任值给当前信任评价带来的变化, 引入挥发因子λ, 其取值范围为[0,0.5].历史信任值表达式为

(6)

1.2 间接信任值

间接信任是与目标节点相互关联的其他邻居节点提供的信任关系.与直接信任值类似, 也是一种信任评价等级.由节点i和节点j的公共可信邻居节点提供的直接信任值计算节点j的间接信任值.节点i对节点j的间接信任值表示为

(7)

图2 节点i和u的公共节点

(8)

1.3 综合信任值

综合信任值是对节点安全等级的最终评价, 综合信任值越高, 节点的安全等级越高, 其行为越可靠.将直接信任值和间接信任值进行加权即得到综合信任值, 节点i对节点j的综合信任值表示为

(9)

2 仿真结果与性能分析

下面通过MATLAB对RRCTM[25]和TEMBB[26]进行比较, 对提出的FIBTM性能进行评价和分析. 将200个通信半径为30 m的节点随机部署在200 m×200 m的方形监视区域内, 部署后, 每个节点均不可移动. 考虑同构节点具有相等的初始能量, 且不可补充能量. 每个节点都有唯一的标识符号(ID). 仿真实验选择恶意节点的比例为1%, 并且在评价周期为20时发起恶意攻击. 根据文献[26]对信任模型的描述, TEMBB判断节点是否为恶意节点, 设置TEMBB的信任阈值为0.7, 初始信任值为0.5, 通信半径为30 m~50 m, 信任阈值CTth=0.35,γ=0.5,a1=0.9,a2=10,a3=4,λ=0.5,ε=0.2.

2.1 惩罚因子参数

惩罚因子的作用是加快恶意节点的识别, 但惩罚过重易导致正常节点也被误判为恶意节点, 所以选择合适的可调参数至关重要.图1已显示了自适应惩罚因子的惩罚力度曲线.异常行为越多的节点惩罚力度越大, 异常行为较少的节点惩罚力度较小.图3和图4是对1 000个节点在不同攻击下检测的误检率.

图3 坏嘴攻击下的误检率

2.1.1 坏嘴攻击下的参数

首先验证坏嘴攻击下图1中可调参数对误检率的影响.误检率表示正常节点被误判为恶意节点的概率.由图3可见: 当a1=0.9,a2=10,a3=4时, 误检率最低, 仅为0.8%; 当a1=0.9,a2=10,a3=2时, 误检率最高, 为42.2%.假设以a1=0.9,a2=10,a3=4为基准, 则a1=0.9,a2=15,a3=4和a1=0.9,a2=10,a3=2的误检率分别为其11倍和52.75倍.

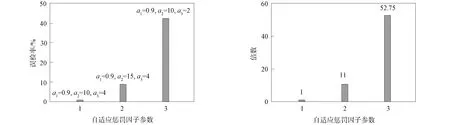

2.1.2 开关攻击下的参数

下面验证开关攻击下的可调参数对误检率的影响.由图4可见, 当a1=0.9,a2=10,a3=4时, 误检率最低, 仅为0.2%; 当a1=0.9,a2=10,a3=2时, 误检率最高, 为22.9%.假设以a1=0.9,a2=10,a3=4为基准, 则a1=0.9,a2=15,a3=4和a1=0.9,a2=10,a3=2的误检率分别为其21倍和114.5倍.

图4 开关攻击下的误检率

2.2 识别坏嘴攻击

正常节点在计算间接信任值时, 需第三方节点提供自己对目的节点的直接信任值.如果第三方节点发起坏嘴攻击, 则该节点利用此机会向正常节点发送虚假的信任值, 恶意评价正常节点具有低信任值.本文实验中, 恶意节点发起坏嘴攻击仅只是向正常的邻居节点发送虚假信任, 不做其他的恶意行为.

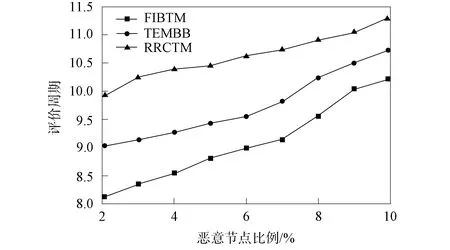

图5为随着恶意节点数量的增加, 3种解决方案将恶意节点排除在网络外所需的周期.该结果是3种解决方案进行10次迭代取平均值的结果.由图5可见, 随着恶意节点的增加, 所需的评价周期均逐渐增加.RRCTM所需的周期最多, 其次是TEMBB, 最少是FIBTM. 由于RRCTM虽然将推荐节点的信任值作为反馈数据的权重, 即降低了恶意评价的作用, 但信任量化采用概率信任值表示法计算直接信任值, 导致信任值没有快速下降, 所以其识别恶意节点的速度最慢; TEMBB虽然采用了惩罚因子, 但未考虑历史的正常行为对现周期内信任评价的影响; FIBTM则综合考虑了惩罚因子和历史信任值对信任评价的影响, 因此FIBTM的识别速度快于RRCTM和TEMBB, 平均识别速度分别提高了31.9%和21.6%.

图5 不同方法识别坏嘴攻击的速度对比结果

2.3 识别开关攻击

假设本文实验恶意节点在第20轮发起开关攻击, 并且以80%的概率选择性地丢包. 随着恶意节点在网络中的比例逐渐增加, 识别恶意节点发起开关攻击所需的评价周期也逐渐增加, 如图6所示. 由图6可见, TEMBB的评价周期最长, 这是因为TEMBB没有减轻历史行为对现周期的影响. 而RRCTM考虑了现评价周期内的信任值与历史交互信任的偏离程度, 所以使历史积攒的较高信任作用减轻, 但RRCTM综合信任值的下降是依靠直接信任值的自适应权重, 而该权重系数的下降趋势相对缓慢, 所以RRCTM的评价周期高于FIBTM. FIBTM采用自适应惩罚因子和挥发因子双重作用, 其中惩罚因子随着异常行为比例的增加, 其显著降低, 因此FIBTM使恶意节点的信任值能更快地下降, 从而使评价周期最短. FIBTM相比于RRCTM和TEMBB, 平均评价周期分别降低了14.55%和6.8%.

图6 不同方法识别开关攻击的速度对比结果

综上所述, 基于信任的无线传感器网络已被证实可抵御网络的内部攻击, 但很少有抵御针对信任本身的信任攻击, 因此本文提出了一种抵抗无线传感器网络信任攻击的信任安全模型(FIBTM), 以抵御信任攻击并加快识别速度. FIBTM设计的自适应惩罚因子和挥发因子可快速降低恶意信任值, 从而加快识别恶意节点, 将其排除在网络外. 仿真实验结果表明, 在评价恶意节点信任值、 识别速度和通信半径对识别速度的影响方面, FIBTM的性能均优于TEMBB和RRCTM.