基于密钥共享的复杂网络围界入侵点检测研究

2022-10-25窦立君

潘 卿,窦立君

(南京林业大学网络安全和信息化办公室,江苏 南京 210037)

1 引言

随着环境复杂性以及不确定因素的增加,有关自动控制的重要公共设施围界入侵形式愈加严重,这将导致严峻的后果。随着网络规模的扩大,物联网中原本的攻击方式逐渐渗入到复杂网络中,复杂网络重要区域的围界是网络安全的重要保障,是网络能够被有效利用的基础,因此对复杂网络围界入侵点的检测非常必要。

文献[6]设计了网络围界入侵安全系统的结构、安全机制和组网方案,通过对网络围界的安全需求和环境特征,设计相应的安全策略,根据搭建的围界入侵系统,对网络结构、网络节点等进行测试,实验结果表明,该方法对网络围界能进行全方位的监控,具有较好的安全性,但防范措施较为不灵活。文献[7]在隐马科夫模型的基础上构建安全层的协议模型,并对隐马科夫模型进行训练,通过训练的协议数据包特征,判断网络围界入侵情况,实验结果表明,该方法具有较高的可靠性与可行性,但受矩阵规模影响,计算速度较慢。文献[8]为了降低分帧方法导致计算效率低的问题,利用还原信号分级阈值对入侵信号进行提取,通过建立一维卷积神经网络对扰动信号自适应提取,利用实验所收集的样本数据训练网络模型,结果表明该方法对频率复杂信号的识别率有明显地提高,但适应性较差。

基于以上研究,针对网络围界入侵问题,必须采取一定的安全措施,确保复杂网络的安全性,本文提出基于密钥共享复杂网络围界入侵点检测方法,设计了入网认证方案,并对密钥进行更新,保证信任中心与节点间的网络安全,以维持网络正常运行并对系统内部资源起到保护作用。

2 入侵点检测系统设计

2.1 系统设计

入侵点检测系统通过网络设备对外部流量的监听来判断网络是否被攻击。复杂网络可分为感知层、网络层和应用层,网络入侵和工作均部署在网络层。入侵系统的工作架构如图1所示。

图1 入侵系统工作架构

在复杂网络工作过程中,感知层主要进行网络信息的收集与交换,并将数据汇总到智能网关,网关将收集到的数据信息上传到到云平台,等待进一步的命令指示。在感知层中存在众多数据传输与交换的协议,为了避免系统受到恶意软件或病毒的攻击,采用TCP/IP协议栈形成的流量对暴露在复杂网络中的数据进行训练。由于入侵系统仅对当前流量进行分析,并作出相应处理,因此所设计的入侵系统不仅能够跨底层协议进行部署,还不需要额外的消耗通信资源。

2.2 网络结构

采用CNN-LSTM形式的网络结构,这种结构主要应用于图片标注和视频识别等领域,其中CNN用于对网络特征信息的提取,LSTM根据CNN给定的特征信息输出与之对应的信息。当网络进行入侵检测时,CNN网络局部依据权值共享的特性会降低参数数量和资源的消耗。在复杂网络环境中,攻击是一个连续的过程,入侵检测时,若仅对唯一的TCP握手包进行分析不能做出正确端口扫描的判断,因此根据LSTM网络可以得到多个样本的特征,对多个输入的数据包序列进行LSTM网络判断,可以更加准确的判断出数据包的扫描攻击模式。

为保证训练结果的准确性,并维持数据池化后的维度,本文采用2次卷积的最大池化结构。为避免池化后的数据过度拟合,在结构中增加了2层Dropout层,并在LSTM网络处理前,对网络数据进行连接处理。

2.3 数据处理

为了解决复杂网络中数据分布不平衡的问题,提出动态权重损失函数,该函数的核心是当入侵网络模型对所有样本输出计算的交叉熵一致的情况下,每种样本具有相同的损失,用公式可表示为

(1)

其中,和表示每类样本个数;(·)表示交叉熵处理函数;表示模型输出;表示数据标签。经过推理,由于样本的交叉熵相同,权重用公式可表示为

(2)

其中,表示样本种类;表示第种样本的个数;_表示样本集合。当复杂网络内部样本数量不平衡时,代价函数值由多数类样本确定,因此模型会忽略少数类样本的类型。然而引入损失函数后,各个种类的样本比例是一样的,因此模型对所有类样本进行训练都满足条件。在不理想的状态下,即使少数类样本输出的交叉熵比多数类样本交叉熵大,但由于动态权重的引入,最终代价函数中少数类样本的权重高于多数类样本,少数类样本所占比例会更高,复杂网络模型会更注重少数类样本的训练,因此即使在不理想状态,动态权重代价函数依然具有良好的适用性。

3 网络安全认证

3.1 单跳入网络认证

全部节点均要和信任中心进行共享密钥,假定节点为采取单跳入网,信任中心在获取到的请求时,会对进行反向的认证请求,只有在做出有关安全信息的响应后,信任中心对节点进行认证。安全信息可表示为

=(|,)

(3)

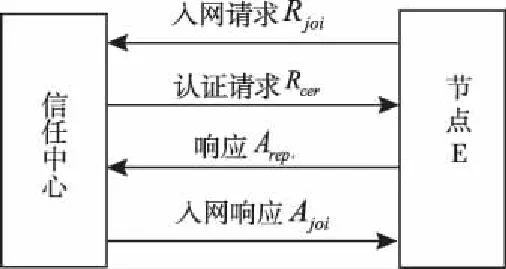

其中,(·)表示安全信息计算函数;表示设备地址;表示设备类型;表示密钥。单跳入网认证过程如图2所示。

图2 单跳入网认证过程

首先节点向信任中心发送包含自己标识和设备类型的入网请求。然后信任中心对进行认证,并将的标识和类型进行保存,发出认证请求。当节点收到认证请求后,计算得到安全信息,同时生成回复响应,发送至信任中心,并共享密钥。如果安全信息不一致,不允许入网;反之,回复入网响应入网成功。

3.2 多跳入网络认证

设多跳入网认证的节点为和,通过中间节点入网,节点和发送给信任中心的数据可表示为

=(||)

(4)

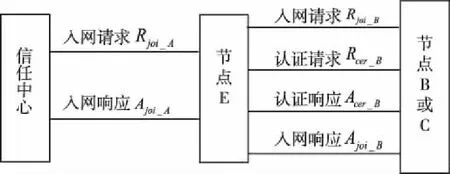

其中,表示加密算法;表示节点与信任中心共享的密钥。多跳入网认证过程如图3所示。

图3 多跳入网认证过程

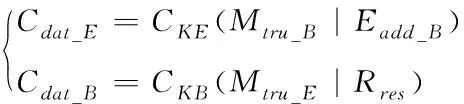

首先节点向中间节点发送入网请求_,同时中间节点向信任中心发出认证请求_,通过和信任中心共享的密钥计算出安全信息与发送给信任中心的数据,并发送认证响应_。然后构建包含的地址和数据的请求报文_发送给信任中心。当信任中心接收到报文后先判断是否为认证过的节点,若是,则对报文进行解析,并寻找与的共享密钥,获取的入网信息;反之,若不是认证过的网络节点,会丢弃该报文不做处理。发送给节点和节点的密文用公式可表示为

(5)

其中,_和_分别表示和可信的标志,数值越趋于1表示可信度越高,越趋于0,可信度越低。节点接收到信任中心的入网响应后,对报文进行解密处理,并判断节点是否可信,只有可信才将报文发送给。节点接收到的响应后,对报文进一步解密,并判断节点是否可信,若可信则入网成功;反之,重新选择入网路径。

结合以上设计,保证了复杂网络入网节点的合法性与安全性。对于单跳入网,只要认证通过就表明复杂网络中的节点合法。就多跳入网络认证而言,若节点为受到攻击的节点,那么节点和节点不存在共享内容,节点不会对节点进行认证,所以当信任中心收到认证消息后,认为节点认证失败,通知节点节点不可信,并对密钥进行加密保护。若节点为受到攻击的节点,而节点是经过加密保护的安全认证节点,在短时间内节点无法篡改复杂网络,即使将信息发送给信任中心,信任中心也会判定其为不可信节点,那么节点便会获得唯一的标识和类型,但不足以对复杂网络造成危害。

4 密钥共享

网络节点入网后,信任中心将与成功入网的节点共享密钥并进行密钥的周期性更新,保证复杂网络安全。如果接入的节点检测出受到网络攻击,其主动发起密钥更新服务。共享的密钥一定要保证安全与准确,在密钥传输过程中不能被破解或篡改。针对共享密钥的安全性与合法性,采用单向散列链模式,对报文进行更新,并增加校验信息。

信任中心的密钥池由一系列的单向散列链组成,密钥生成公式可表示为

,=[-1(,_),_]

(6)

其中,表示散列链共用的种子;_表示散列链的生成因子。为了能够形成一个密钥池,通过随机方式筛选出种子,利用相同的网络节点得到差异性因子,生成散列链,并删除种子。

入网成功后,全部节点都将接收到密钥信息,同时全部节点将共享唯一的散列链。密钥采取周期性更新,其过程如图4所示。

图4 密钥更新过程

为了保证密钥更新的安全性,信任中心会选择相应的密钥链向节点共享密钥,密钥链中最后一个链密钥是包含密钥类型和长度的报文信息,同时将生成的校验值发送给节点。节点接收到报文后,先对校验值进行验证,若校验值相等,则表明是未经过篡改的密钥,报文是正确且安全的,然后对报文进行解密,获得会话密钥。若校验值不相等,则表明受到攻击,节点向信任中心发出响应,汇报暴露的密钥。

5 算法分析

为了验证基于密钥共享复杂网络围界入侵点检测方法的有效性,本文主要从安全性、性能、效率和容忍性四方面对算法进行分析,并对不平衡数据集的处理结果与交叉熵代价函数模型评估结果进行实验对比。

5.1 安全性分析

在密钥更新过程中,采用本文的设计方法保证了预更新密钥的安全性与准确性,由于复杂网络仅有信任中心和节点,且它们共享唯一的散列链,又因为散列链具有单向特性,想要彻底获取网络信息,必须要得到种子,而种子又是随机生成的。因此采用本文设计方法,仅对节点进行散列运算,就能够实现网络报文的机密性和数据的安全性。节点密钥的计算是在复杂网络部署前以安全形势写入的,所以发送的加密密钥也具有可靠的安全性。

5.2 性能分析

针对本文方法在复杂网络中的性能,主要考虑到复杂网络中新节点加入的过程、原来节点的离开过程、存储容量和生命周期四方面。当有新节点加入到复杂网络后,认证中心会采取认证处理,只有正确认证的节点,才可以进一步完成密钥的更新与发布工作。当原本存在复杂网络中的节点离开后,删除与该节点共享的密钥即可,此操作不会对复杂网络中其它节点的正常通信造成影响。

采用本文设计方法仅需要存储3种类型的密钥,没有增加存储量,因此所占内存较小。密钥链长度期望值可表示为

(7)

其中,表示节点有效工作时长;表示密钥更新周期;表示复杂网络中节点受到攻击的最大次数。密钥链长度期望值的引入,可以避免因节点失效导致密钥断更的发生。

5.3 容忍度分析

节点在更新过程中,当节点接收到报文信息_,并获得丢失-1次的链密钥更新报文后,密钥不会发生改变。在获取正确更新的报文_+后,对报文_+进行解密。然后对解密后的报文进行次散列运算。再次判断运算后的密钥是否一致,如果不一致,则密钥更新失败;如果一致,网络系统认为更新的密钥正确,对密钥进行解密处理。采用本文方案在密钥更新过程中可以允许一部分报文丢失,说明算法具有一定的容忍性。

5.4 不平衡数据处理分析

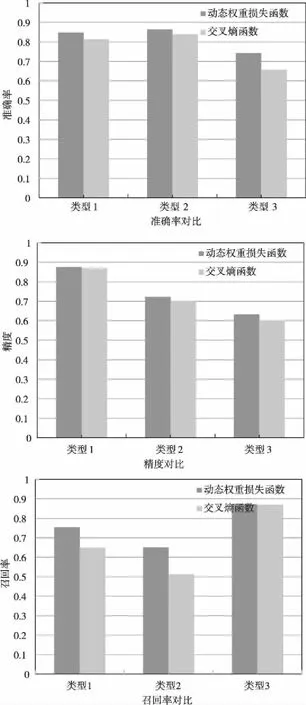

为了进一步验证动态权重损失函数对不平衡数据的处理效果,本文选择NSL-KDD数据集进行训练,并采用一致的网络结构,将本文方法与使用交叉熵代价函数处理网络围界入侵点检测情况进行对比,对比结果如图5所示。

图5 参数处理对比结果

从图中可以看出,采用动态权重损失函数模型对不同类型样本的准确性、精度和召回率处理情况均优于使用交叉熵函数模型,说明采用本文方法针对网络入侵点中不平衡数据的处理效果较好。

6 结束语

本文针对复杂网络围界入侵点的检测提出基于密钥共享的研究方法。构建入侵点检测系统,将网络入侵和工作均部署在网络层,利用动态权重损失函数解决复杂网络中数据分布不平衡的问题。根据信任中心与节点间的关系将入网认证分为单跳入网和多跳入网两种形式,判断网络是否被篡改。为保证复杂网络的安全性,主动发起密钥更新服务。分别从四方面对本文算法进行分析,本文方法不仅保证了密钥更新过程的安全性,并且也具有较好的容忍性。将本文与采用交叉熵函数处理数据的方法进行仿真对比,实验结果表明本文方法具有提高模型对不平衡样本的判别能力。