网络安全防护之工业控制系统探讨

2022-09-01王斌范松豪徐敏

王斌, 范松豪, 徐敏

(工业和信息化部电子第五研究所华东分所, 江苏 苏州 215011)

0 引言

随着数字经济的快速发展, 工业控制系统(ISC: Industrial Control System) 已被广泛地应用于交通、 水利、 电力、 石化和制造等工业领域, 在满足工业控制要求, 提高运作效率的同时, 恶意攻击事件频出, 如乌克兰电网“Black Energy” 恶意软件攻击事件[1]、 台积电 “WannaCry” 勒索病毒事件等。 因此, 本文对比了ISC 与传统信息系统的系统结构差别和典型差别, 针对ISC 分析了其脆弱性, 并提出了必要的安全防护措施。

1 工业控制系统

1.1 工业控制系统的概念

ICS 是PLC、 HMI、 SCADA、 DCS 和SIS 等系统的总称, 典型的控制系统有轨道交通系统、 电力调度系统和智能制造系统等[2], 按照实现功能和通信网络的不同, 可以分为企业资源层、 生产管理层、 过程监控层、 现场控制层和现场设备层[3],如图1 所示。

图1 工业控制系统模型图

现场设备层主要包括执行单元、 驱动单元、 被控对象、 传感器和采集单元等, 将采集现场的状态信息, 及时地反馈给现场控层, 同时接收现场控制层的相关控制信息, 通过驱动单元, 通过模拟量或者数字量输出, 控制对象执行工作。

现场控制层主要包括控制器(PLC、 DDC 等)、现场总线(CAN、 MVB 等) 和控制仪表等, 现场设备层的采集单元将状态数据通过现场总线反馈给控制器。 控制器通过控制算法进行逻辑运算, 将实时的控制指令输出到现场控制层的驱动单元或者执行单元; 同时负责控制器与控制器之间, 控制器与过程监控层之间的通信网络。

过程监控层主要包括人机界面(HMI)、 工业控制计算机(如工程师站等)、 服务器、 通信网络和工业以太网等, 对控制现场进行监视、 控制和管理, 监控现场设备层、 现场控制层的工作状态, 并负责工业控制计算机、 服务器间的通信网络。

生产管理层主要是指包含资源分配管理、 生产调度管理、 数据采集、 质量管理、 过程管理、 工厂信息管理(PIMS) 和先进制造(APC)等功能的MES 系统, 用于监控控制现场的状态信息, 并采集设备层、控制层和监控层的工作状态信息,优化生产调度过程, 保证工业控制系统的可靠性。

企业资源层用于企业的日常管理, 包含办公管理、 人事管理、 合同管理和营销管理等传统信息系统。

1.2 工业控制系统与传统信息系统对比

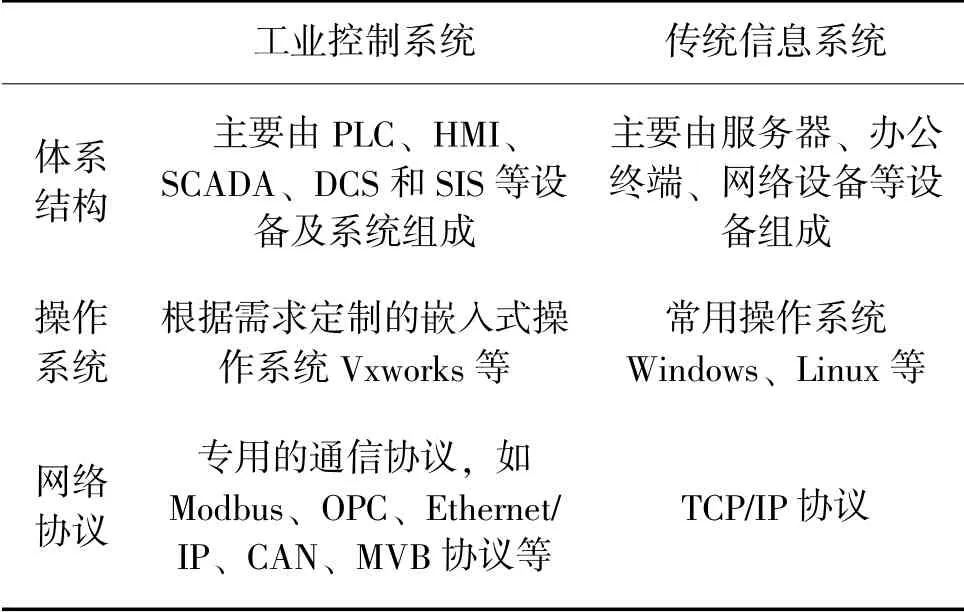

与传统信息系统相比, ICS 在结构上有许多不同, 如体系结构、 操作系统和网络协议等。 ICS 有不同的性能、 可用性和风险等要求, 所使用的操作系统和应用程序与传统信息系统也不一样, 下面主要从系统结构和典型差别两个方面进行比较[4],如表1-2 所示。

表1 工业控制系统与传统信息系统之间的结构比较表

表2 工业控制系统与传统信息系统之间的典型比较表

1.3 工业控制系统安全

工业控制领域安全包括两个方面: 一方面是系统自身安全, 涉及的是网络安全范畴; 另一方面是系统或设备安全, 涉及的范畴是功能安全。 无论是网络或者功能安全都事关安全生产, 因而工业领域安全的本质是既要保证网络安全又要保证功能安全。

ICS 网络安全涉及的范围较广, 是一种跨学科的新技术, 它包含可用性、 完整性和保密性等, 并深刻地影响智能制造、 软件和信息服务等产业发展、 数字政府建设等。

ICS 功能安全是指为了实现工业控制设施的安全功能, 受保护的工业控制设施必须正确执行其安全功能, 当故障或失效发生时, 工业控制设施必须仍能保持安全条件或进入安全状态, 如仪表安全系统、 安全联锁系统和紧急停车系统等。

2 工业控制系统脆弱性分析

追求可用性而牺牲安全, 接下来从安全策略和管理流程、 工业控制网络和工业控制平台3 个方面分析可能存在的脆弱性[5]。

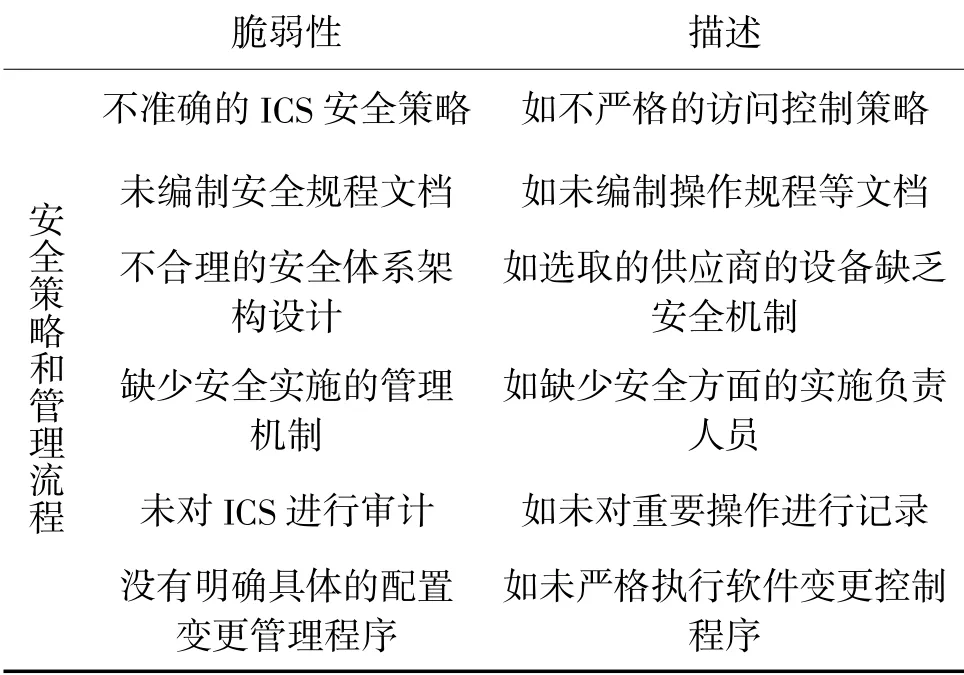

2.1 安全策略和管理流程脆弱性

安全策略和管理流程脆弱性如表3 所示。

表3 安全策略和管理流程脆弱性表

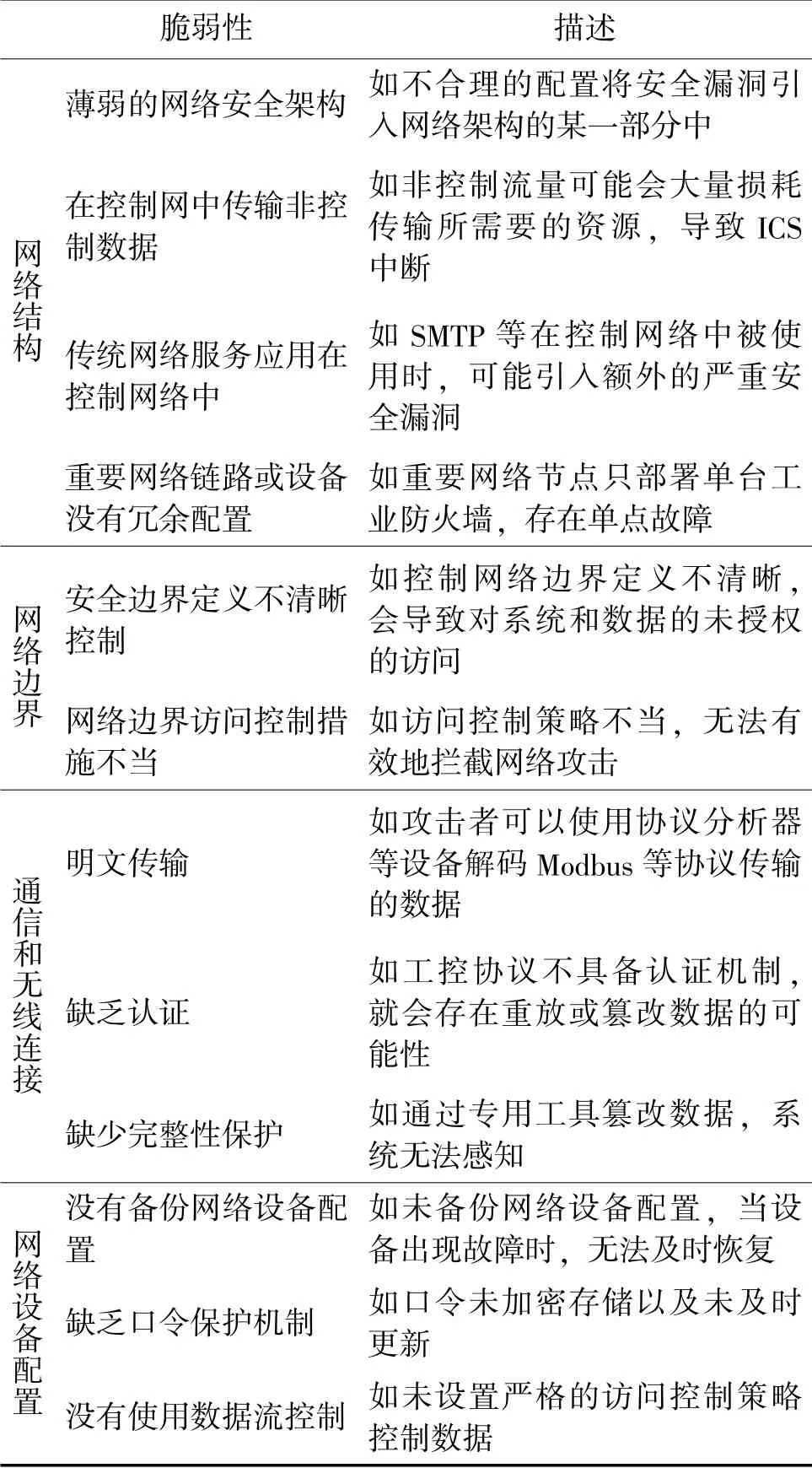

2.2 工业控制网络脆弱性

工业管制网络脆弱性如表4 所示。

表4 工业控制网络脆弱性表

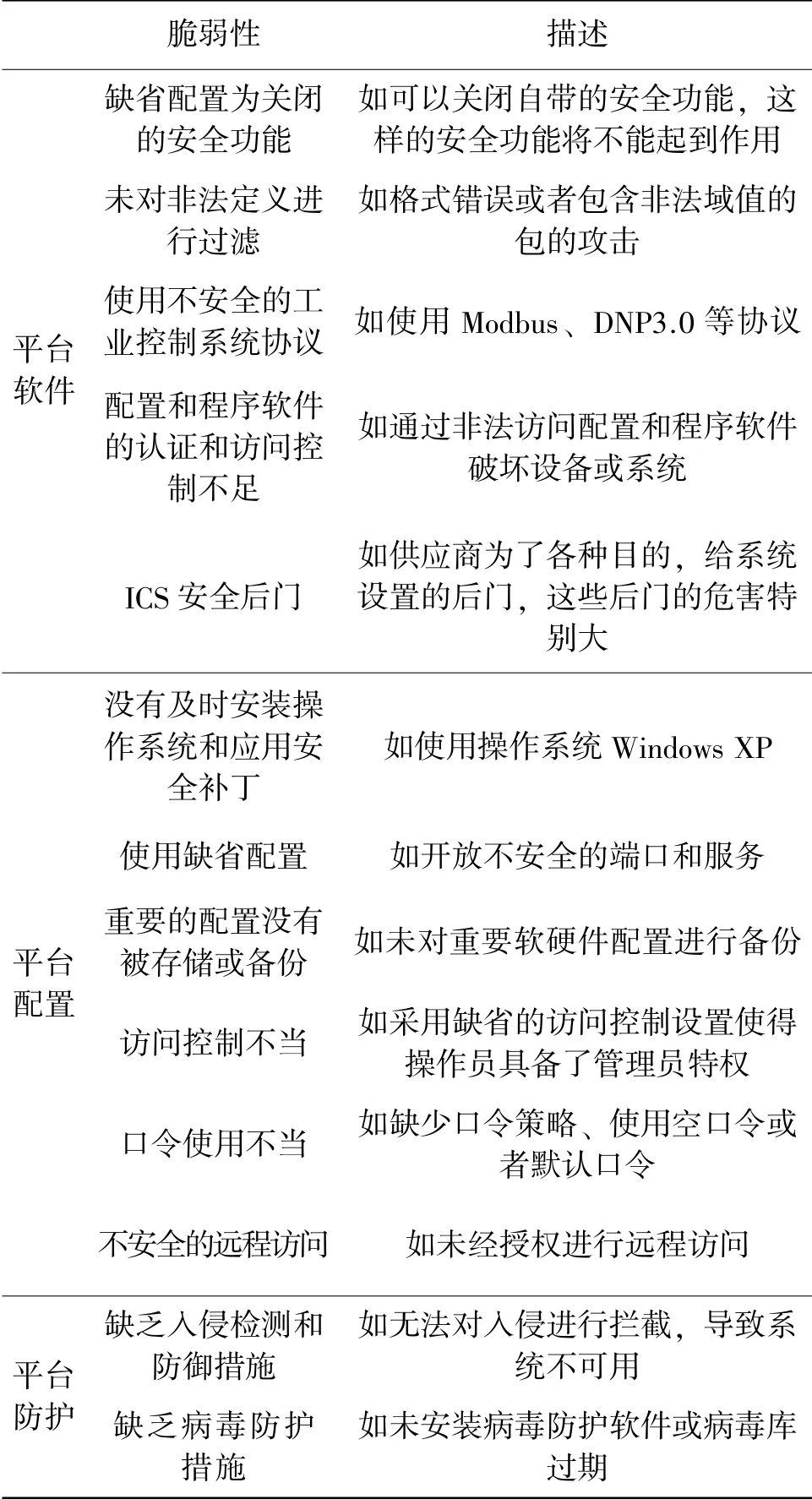

2.3 工业控制平台脆弱性

工业控制平台脆弱性如表5 所示。

表5 工业控制平台脆弱性表

3 工业控制系统安全防护

ICS 网络安全防护作为重中之重, 针对脆弱性, 采用口令、 智能卡和生物鉴别等方式实现鉴别和授权; 通过部署工业防火墙实现访问控制并对协议进行分析过滤; 在远程访问工业控制网时, 采用虚拟专用网络VPN 安全技术来传输数据[6]; 通过部署具有物理分隔网络的设备(如网闸等) 实现控制与管理网络的逻辑分隔; 使用安全的通信协议并关闭不安全的端口和服务。

鉴于工业控制通信协议、 操作系统和组态软件等方面的特殊性, 构建ICS 漏洞平台可以通过扫描关键设备, 检测ICS 的脆弱性[7]; 大部分危害发生在漏洞已经发布补丁后, 由于更新不及时而造成,ICS 补丁管理程序需要考虑ICS 的特性、 用户对生产及环境的要求; 部署入侵检测防御系统, 对网络传输和ICS 运行过程中的入侵行为进行实时监视、拦截并报警。

ICS 网络安全不仅需要安全技术解决方案, 而且需要完善的管理方案, 因此建立一套全面而有效的信息安全管理体系(ICS-SMS) 势在必行[8], 采用PDCA 模型来建立体系过程, 建立、 实施和运行、 监视与评审, 以及保持与改进体系。

图2 ICS-SMS 图

4 结束语

ICS 的网络安全问题长期被忽视, 安全软件纷繁复杂, 因此需要努力建立一个完善的网络安全体系, 并采用规范化、 集成化和完善化的安全软件,实现ICS 安全的集中监控和有效管理; ICS 缺乏自主可控、 安全可靠的支撑平台和检测工具, 工控安全问题日趋严重, 因此需要搭建自主可控、 安全可靠的支撑平台, 发展相关的检测工具, 健全网络安全体系。