电力调度数据网安全加固技术探讨与应用

2022-07-26龙立波姜学皎李干刘立恩

◆龙立波 姜学皎 李干 刘立恩

电力调度数据网安全加固技术探讨与应用

◆龙立波1姜学皎1李干2刘立恩3

(1.国网常德供电公司 湖南 415000;2.国网湖南省电力检修公司 湖南 410000;3.国网邵阳供电公司 湖南 422000)

电力调度数据网作为电网生产控制大区最重要的传输载体,在电力系统中得到了全面的应用,所面临的网络安全风险与日俱增。阐述了对电力调度数据网进行安全加固的必要性,分析了访问控制、加密认证等安全加固措施的原理、作用及实现方法。最后介绍了安全加固技术在常德电网的应用,验证了这些措施的安全性和可行性。

调度数据网;安全加固;网络安全;生产控制大区

1 引言

随着网络通信技术的不断发展进步,电力调度数据网因具有传输速度快、传输业务多、运行稳定、易于维护、数据传输质量高等优势在电力系统得到了全面推广,为各种调度数据提供了高效、可靠的传输载体。然而,在网络技术给世界带来普惠的同时,又迎来了新的挑战,网络安全这一问题变得异常突出。近几年来,通过网络攻击电网并进行破坏的事件时有发生。如2015年12月23日,乌克兰电网遭受恶意软件/代码破坏攻击,导致乌克兰大面积停电数小时;2016年1月25日,以色列国家电网遭受了勒索病毒攻击[1]。我国电网同样面临各种各样的网络安全威胁,电网安全风险与日俱增,除了对电力监控系统防护边界进行重点防护外,对调度数据网内部进行全面的安全加固,也显得尤为重要。

2 调度数据网简述

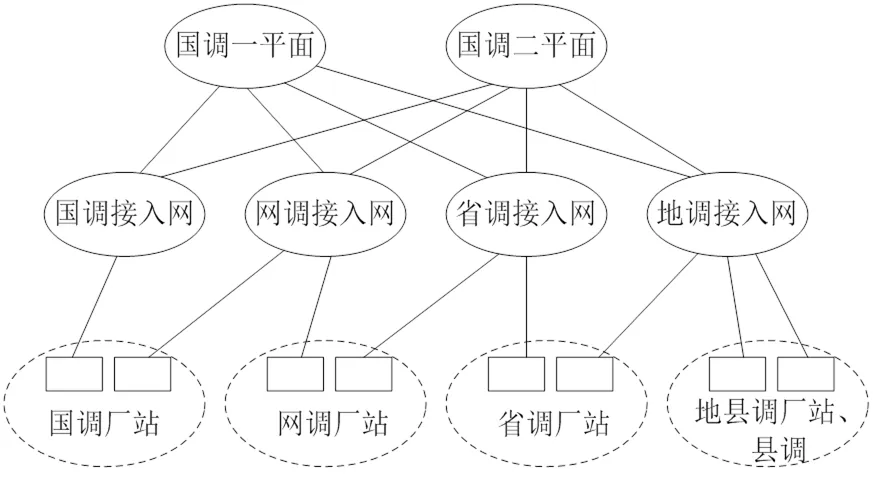

图1 国家调度数据网拓扑关系图

电力调度数据网是传输电力生产安全一区、二区信息的专用网络,主要用于传输生产控制大区调度自动化、继电保护、相量测量装置、电能计量、故障录波、光/风功率预测等电网数据,具有高可靠性、实时性、安全性、易维护等特点。目前,国家调度数据网已建成国调数据网、网调(区域)数据网、省调数据网和地区调度数据网四级网络,四级网络之间通过国调一平面、国调二平面进行数据通信,构成一个庞大的数据交互系统。

3 调度数据网安全加固

除采用专用网络、部署纵向加密装置、划分逻辑隔离的实时子网和非实时子网外,调度数据网的配置缺陷很容易被攻击者利用,成为系统的安全隐患。依据最小化原则、分权制衡原则和安全隔离原则,对调度数据网络中的路由器、交换机等网络设备进行安全加固,能减少非授权访问、恶意篡改等威胁的发生。

3.1 网络访问控制

3.1.1基于角色的访问控制

调度数据网的本地或远程管理服务采用基于角色的访问控制模型,设置审计、管理和安全三种角色,每种角色可以完成特定的功能。将用户权限与角色相关联,按照最小化原则,不同用户根据其职能和职责被赋予相应的角色。

3.1.2基于任务的访问控制

访问控制列表(ACL)能实现远程登录、远程管理控制及IP地址过滤。对网络设备的远程登录、远程管理进行限制,只有受信任的网络地址才可以登录到网络设备或进行远程管理,防止攻击者非法登录网络设备或非法进行设备管理。IP地址过滤是对允许访问的源地址与目的地址进行限制,不在控制列表中的源地址禁止访问指定目的地址,防止从外部发起的网络攻击。

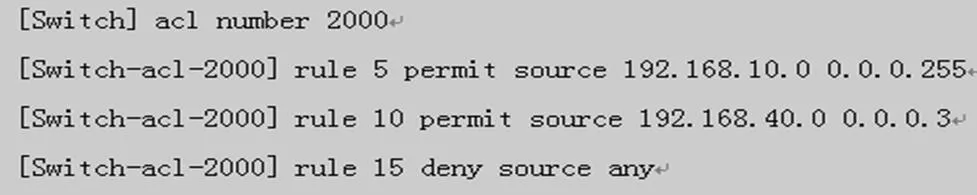

创建远程登录控制列表:

将访问控制列表应用于网络设备VTY接口,不在访问控制列表中的地址无法进行远程登录。

创建远程管理控制列表:

将访问控制列表应用于SNMP协议,禁止访问控制列表以外的地址对网络设备进行非法管理。

创建 IP地址访问过滤列表:

在交换机指定的出接口引入ACL,以屏蔽非法访问信息。

3.1.3基于端口的访问控制

每个应用程序对应一个端口号,客户端通过端口访问服务端的应用程序,端口使用端口号进行标记,一个IP地址端口范围从0至65535。在调度数据网中引入基于端口的访问控制,禁止445、135、139等高危端口访问调度数据网。

3.2 关闭空闲接口与禁用不必要的服务

调度数据网的配置必须遵循最小化原则,关闭网络设备上未使用的物理接口,禁用HTTP、HTTPS、FTP、DHCP、TELNET等不安全的网络服务,以避免网络服务或网络协议自身存在漏洞增加网络的安全风险。

TELNET远程登录协议传输的数据和口令采用明文形式,攻击者利用中间人身份很容易获得口令和数据,而SSH是安全的加密协议,传输的数据和口令采用加密形式,调度数据网应优先采用SSH协议替代TELNET协议进行远程登录后的调试与维护。

电力调度数据网的IP地址都进行了科学、合理的规划,网络设备、业务主机都不需要动态获取IP地址,而且DHCP协议在设计上不具有任何防御恶意攻击的功能,与客户端之间没有安全认证机制,因此调度数据网络与连接调度数据网的主机必须禁用DHCP协议。

3.3 引入CHAP认证与MD5加密算法

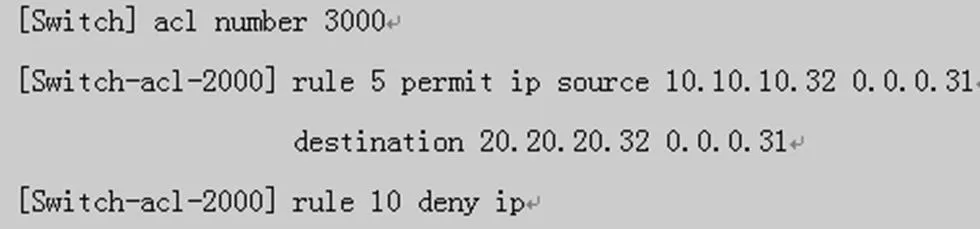

CHAP是三次握手验证协议,在网络中不是直接传输密码而是通告HASH值,比PAP二次握手认证具有更好的安全性。在调度数据网中引入CHAP认证,只有通过认证,才能建立点到点的连接,否则设备之间无法建立连接,从物理层面阻止了非法接入网络。

图2 调度数据网点到点CHAP认证过程

MD5是信息摘要算法,一种被广泛应用的密码散列函数,该算法具有长度固定、易计算、细微性、不可逆性等特点。利用散列算法对设备上的MD5认证密码进行散列运算,产生出一个128位的散列值与从对端网络设备传输过来的散列值进行对比,如果两个散列值一致,便认为认证是正确的[2]。加密算法的流程如图2所示。调度数据网OSPF、BGP协议采用MD5加密认证,两个相邻的路由器在路由更新时进行散列值对比,当双方散列值不一致时无法建立OSPF、BGP邻居,从路由协议层面阻止了非法接入。

3.4 关闭网络边界OSPF路由功能

不参与OSPF选路的边界网络设备应关闭OSPF路由功能。一是防止内部路由信息被攻击者获取、利用;二是防止攻击者冒充合法路由器与网络边界路由器建议邻居关系,并攻击边界路由器输入大量链路状态广播,引导路由器形成错误的网络拓扑结构,从而导致整个网络的路由表紊乱,导致整个网络瘫痪。

3.5 实现安全的用户登录与管理

在网络设备上创建本地与远程登录用户时,其口令必须满足复杂性要求,即同时包含大小写字母、数字及特殊字符,且口令长度不低于8位,不同用户设置不同的口令,根据角色赋予用户不同权限,删除默认账户和测试用户,口令在配置中必须密文存储,口令应定期进行更新(一般为90天)。开启账号锁定功能,连续输入错误密码超过限定次数时,账号将自动被锁定。调度数据网网管系统的登录必须采用密码与实物相结合(UKEY、指纹等生物标志)的认证方式,即双因子认证[3]。网络设备应设置CONSOLE和远程登录后超过5分钟无动作自动退出,重新登录必须再次进行认证。

3.6 开启日志与安全审计功能

在网络设备上配置SNMP网络管理协议时,禁止使用COMMUNITY默认通行字, SNMP协议应选择V2及以上安全的版本。网络设备启用日志审计功能,并配置远程日志服务器IP地址,定期对日志服务器上的日志进行异地备份。

3.7 端口绑定与接口安全

端口绑定是通过“MAC地址+IP地址+端口”绑定功能,实现设备对转发报文的过滤控制。如果报文中的源MAC、源IP地址与所设定的MAC、IP相同,端口将转发该报文,否则丢弃该报文。

通过在交换机的接口上部署接口安全策略,可以限制接口的MAC地址学习数量。部署了接口安全的接口可以将其学习到的MAC地址变为安全MAC地址,从而阻止除了安全地址外的其他MAC地址通过该接口接入网络[4]。

3.8 调度数据网的其他加固措施

加强调度数据网设备软件版本的管理,及时升级存在安全缺陷的版本,删除网络设备上WEB、WLAN等不安全的配置。在调度数据网的网管服务器、浏览器或客户端上安装防病毒软件,并及时对病毒特征库进行离线升级。关闭网管服务器上的高危端口和服务,禁止安装不安全的软件等也是调度数据网安全加固的重要组成部分。

4 安全加固取得的成效

通过对常德地区调度数据网进行全方位安全加固,使该地区网络安全等级保护测评得分显著提升,网络安全管控平台告警数量明显降低,网络安全防护指标得到了极大改善。同时,加固后的网络延迟、包丢失率和收敛时间等网络关键性能指标影响很小,各项指标均优于电网企业同业对标要求,完全满足电网安全运行的需要。

表1 安全加固前后调度数据网关键指标对比

安全等级测评得分平均网络延迟(ms)收敛时间(s)包丢失率网络可用率告警数量(条/月) 指标要求≥80≤100≤60≤10-5≥98%≤300 加固前75103310-598.6%4350 加固后92113410-599.3%215

5 结语

针对电力调度数据网的安全薄弱环节,深入开展了安全加固技术分析和研究。提出了访问控制、关闭网络边界OSPF路由及加密认证等安全加固措施,结合电网实际,对调度数据网进行了全方面安全加固。测试结果表明,加固后的网络安全水平显著提升,网络性能未受到影响,所承载的所有业务通信正常。

[1]赵俊华,梁高琪,文福拴,等.乌克兰事件的启示:防范针对电网的虚假数据注入攻击[J].电力系统自动化,2016,40(7):149.

[2]张裔智,赵毅,汤小斌.MD5算法研究[J].计算机科学,2008,35(7):295.

[3]王振铎,王振辉,张慧娥,等.新型双因子认证系统[J].计算机系统应用,2016,25(1):70.

[4]朱仕耿. HCNP路由交换学习指南[M].北京:人民邮电出版社,2017.