基于COME模块的网络入侵检测系统设计

2022-05-11叶开珍

叶开珍

(广州应用科技学院,计算机学院, 广东,肇庆 526000)

0 引言

由于计算机技术的快速发展,人们同时生活在现实和网络2个世界中,逐渐改变着人们的工作和生活方式,推进国家现代化发展[1]。目前,国内对入侵检测相关技术的研究与应用主要在于针对已有模式匹配算法的改进以及算法测试方面。国外入侵检测系统己经进入相对成熟期,已经有很多比较成功的商业化产品。然而在实际的应用过程中发现,目前网络入侵检测系统普遍存在误报率高、检测速度慢等问题,针对上述传统系统存在的问题,其创新之处在于利用COME模块实现系统的优化设计。COME模块是一个以标准模块封装的计算机主机,在高集成度CPU的控制下,得出最小系统组成的模块。COME模块能够支持32个PCI Express Lane,提供80 Gbps的总带宽,且能够支持3个千兆以太网接口[2]。将COME模块应用到网络入侵检测系统的设计工作中,避免了大部分的技术风险,间接地提升系统的运行性能。

1 网络入侵检测硬件系统设计

网络入侵检测系统设计的意义是实时检测网络环境中是否存在非法入侵的行为,一般来讲网络入侵检测可以分为3个步骤,分别为数据收集、数据分析和决策响应。在网络实时运行数据的支持下,通过数据分析结果与特征库的匹配,或利用异常检测硬件设备进行分析,判断网络中的恶意节点入侵情况,并确定入侵节点位置[3]。而系统的软件功能就是以程序代码的形式,实现网络入侵检测功能,并得出最终的检测结果。

1.1 COME模块与主板设计

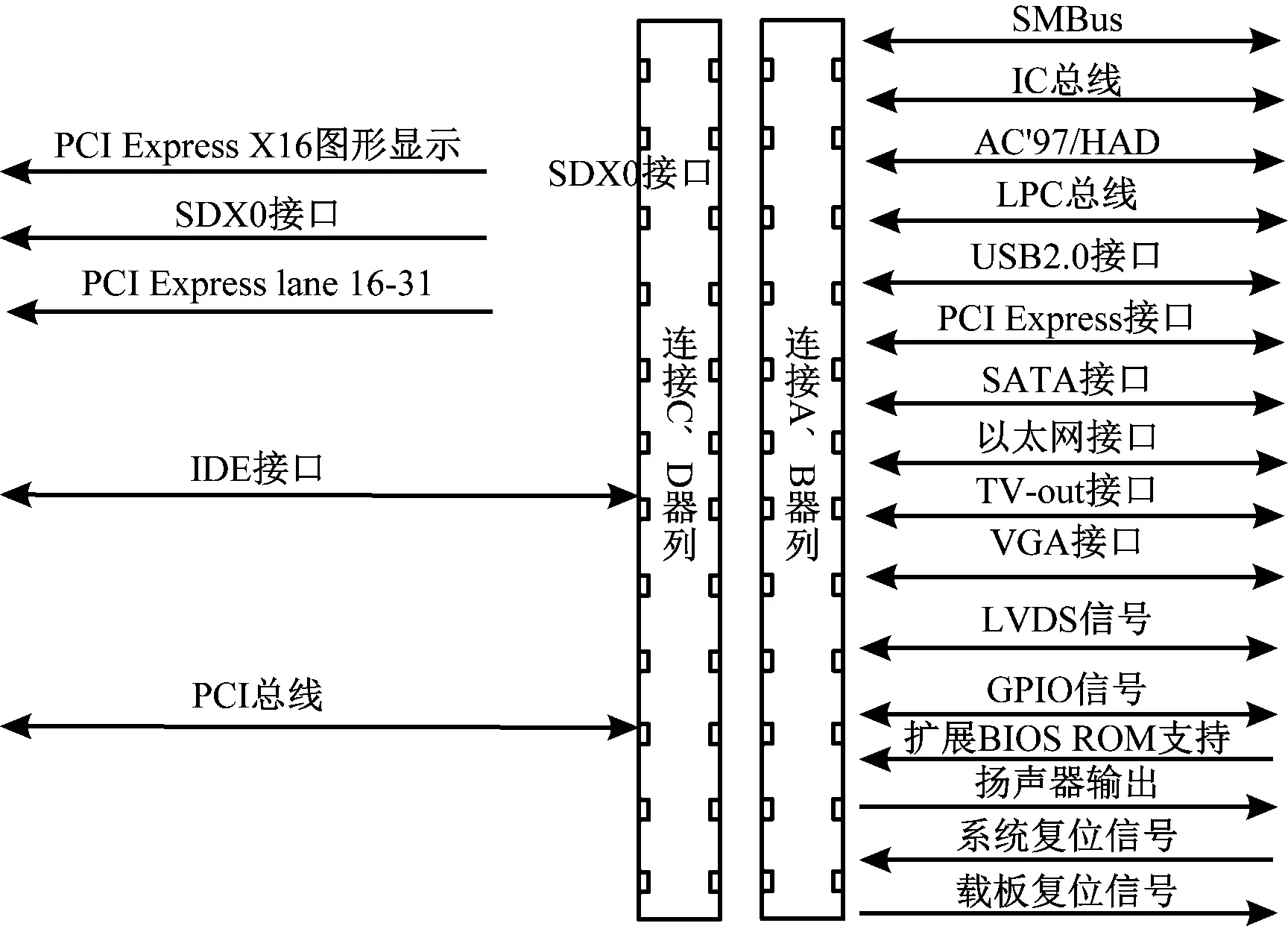

COME模块与主板的连接分为AB列和CD列,其中AB列为必选接口,CD列为可选接口,可提供PCI-Express、SATA、LVDS、LPC总线、以太网、电源等接口;CD是一个可选接口,提供SDVO、PCI、IDE、PCI Express、LAN以太网、电源和接口。AB列和CD列分别由220个引脚组成。图1显示了COME模块的附加信号连接。

图1 COME模块的外接信号

通过COME模块的连接,完成系统主板的扩展和完善[4]。

1.2 网络处理器

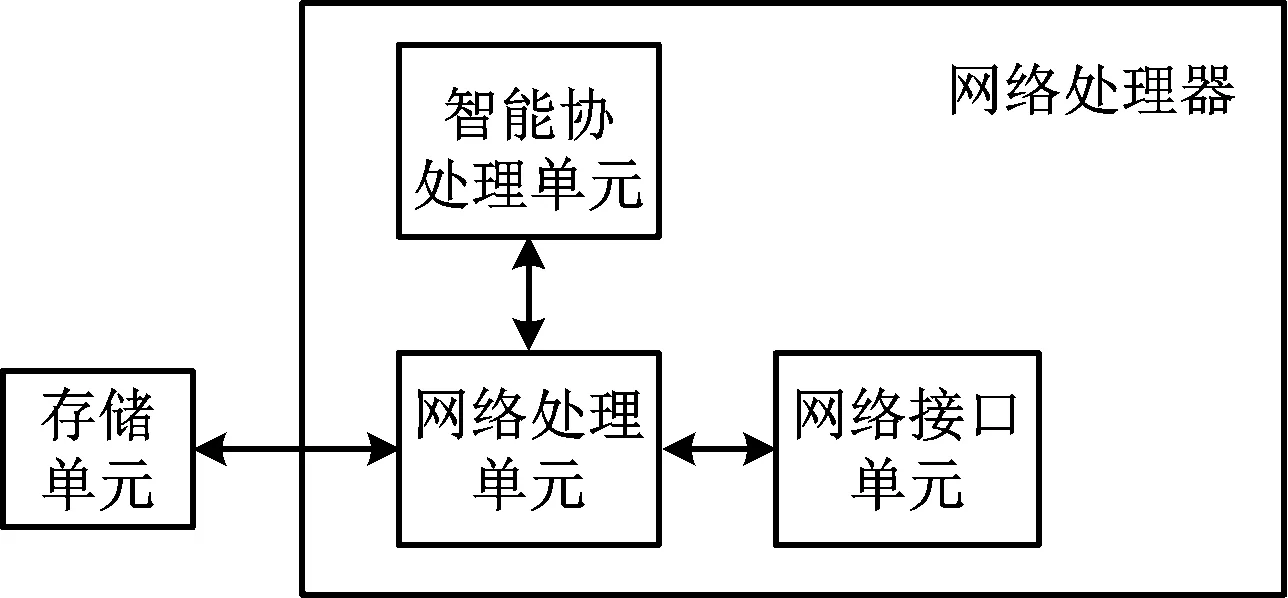

网络处理器采用了全新的设计理念,具有 ASIC芯片的高速处理能力,同时具有完整的可编程功能。网络处理器的功能包括数据的分片重组、数据帧的识别、流量控制的实现、服务质量的保证、消息的过滤等[5]。在本质上,网络处理器是一个越来越复杂的多目标系统的优化过程。网络处理器的内部结构如图2所示。

图2 网络处理器的硬件单元结构图

图2中,网络处理器对网络报文流进行处理的核心部件是处理单元,内核结构及间组织结构是区分网络处理器类型的重要依据。网络处理器芯片采用硬件多线程结构,减少了数据处理过程中访问内存的平均时间,提高了运算效率。

1.3 系统接口与电路

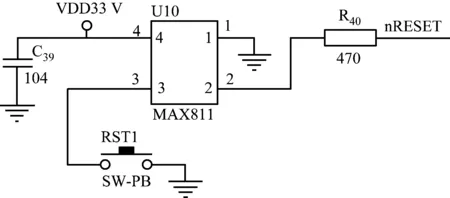

因为在检测过程中,网络入侵检测系统的运行终端可能被黑客入侵,所以需要提供死机重置按钮,并采用不同的触发方式,以实现系统程序的升级[6]。采用Max811T芯片设计复位系统电路,抗干扰能力强,能有效地排除误触发动作,避免因干扰而造成误复位。系统复位电路的设计结果,如图3所示。

图3 系统复位电路图

此外, RTC时钟是保证系统正常工作的关键电路。在入侵检测系统运行终端关机后,要求其时钟仍按当前北京时间运行,而不是直接显示其初始时间。

1.4 网络入侵检测系统数据库设计

以技术信息为基础,以网络数据管理为核心,实现了数据的高效存储,满足了不同用户的应用需求[7]。其中一个部分主要用来存储待检测网络中的实时数据信息,主要为流量信息、用户信息、用户权限信息等,另一部分用来存储不同网络攻击类型下对应的网络数据变化特征数据,以及入侵检测结果数据。建立系统数据库中的实体数据表,并将收集的实时数据按照固定的结构存储其中[8]。

2 网络入侵检测系统软件功能设计

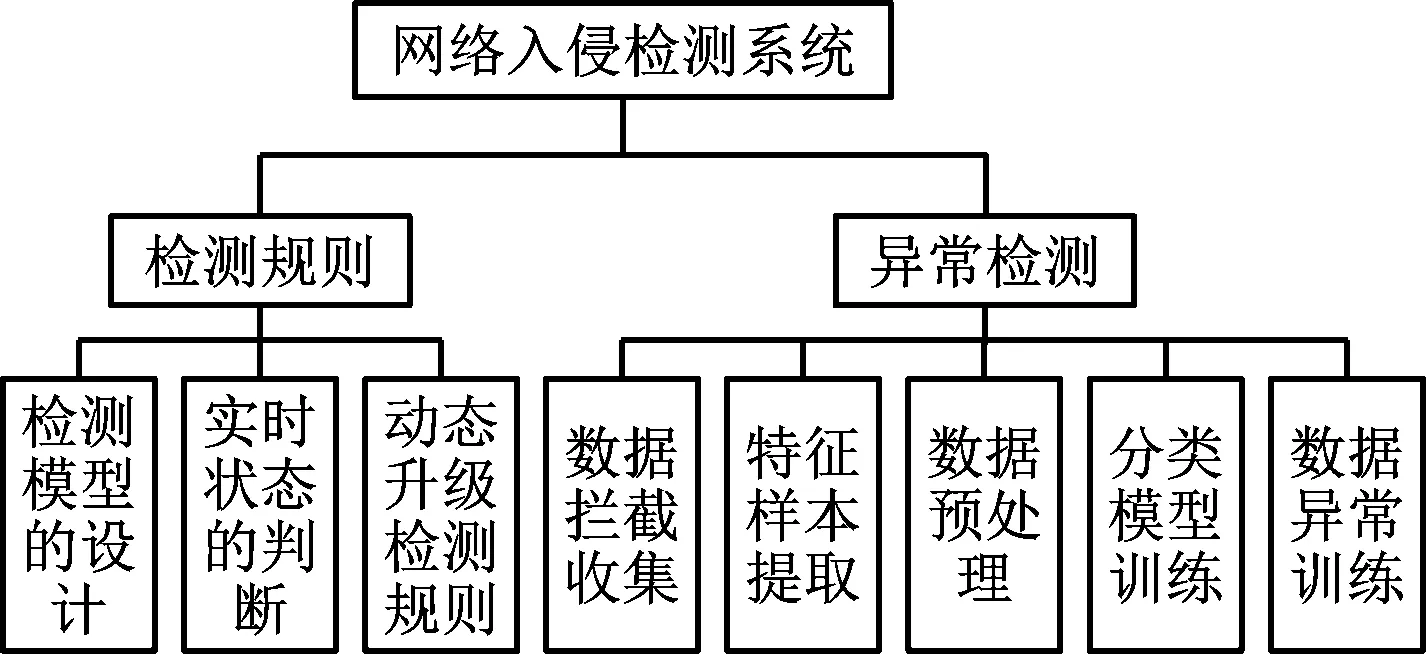

根据网络行为和状态特征,结合网络数据包传输协议的分析结果,设置网络入侵检测规则。在硬件设备和数据库的双重支持下,确定系统软件功能体系结构如图4所示。

图4 网络入侵检测系统软件体系结构图

2.1 捕获实时网络传输数据

网络的本质是实现信息的交互,分为信息上传、信息下载和信息传输3个部分,为了保证网络的安全稳定运行,不同的网络在不同协议的约束下,实现信息传输。以IPv6协议为例,该协议能够提供足够的地址空间,能够将传输数据的地址位数从32位扩展到128位,为单位空间提供6×1023个网络地址,在满足网络地址增长需求的同时,也为网络接口提供了丰富的链接标识。根据采集设备检索对应的缓冲区,从网卡直接将数据包传输到采集设备[9]。

2.2 数据处理与特征选择

为了保证网络入侵检测的精度,聚类处理网络数据,提升数据特征的提取质量。首先标准化处理捕获的网络数据,解决量纲异构的问题,使数据拥有相同的权值,将网络上收集的数据转化为无单位变量。在此基础上随机选择网络数据作为聚类中心,在大量聚类数据的支持下,设置2种特征值,分别为数字型特征值和离散型特征值[10-11]。在网络连接中,网络端口号、网络数据包数等连接属性均为数值型数据,而网络连接的协议类型、数据包类型等均为离散特征值[12]。

2.3 实现网络入侵检测

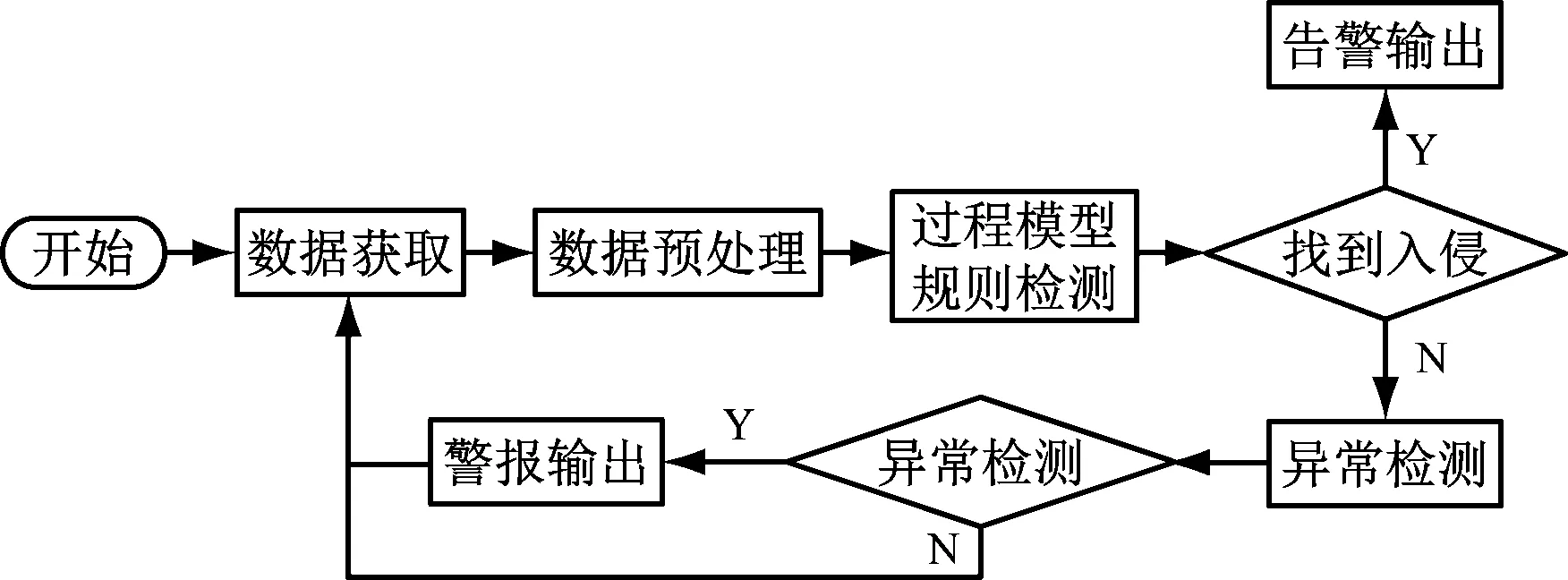

在网络入侵检测规则的约束下,以提取的网络实时数据运行特征为基础[13],按照图5表示的流程,实现网络入侵检测,输出检测结果,当检测结果为存在入侵时启动告警响应程序。

图5 网络入侵检测流程图

分析图5得知,综合分析决策层包含分析器和数据库,在获取数据进行预处理后,进行过程模型规则检查,从而制订响应策略和方式[14]。控制管理层则是警报输出的态势分析。数据采集模块采集实时审计数据,这些数据包含系统和用户在节点内部的操作行为、通过该节点的通信行为以及在通信范围内通过该节点可观察到的其他通信行为。协作检测模块的作用是传送邻近节点之间的异常检测状态信息,利用接收到的其他节点的状态信息,找到出本节点的异常检测状态并警告输出[15]。

3 系统测试

3.1 系统运行与测试环境

系统测试环境使用6台机器,其中1台为网络的服务器设备,用来进行负载平衡和数据包的转发。1台用来制造大流量的发包设备,另外4台设备均为计算机设备。

另外由于设计的网络入侵检测系统应用了COME模块,因此需要对该模型运行的硬件设备和软件程序进行配置,保证该模块可以在测试环境中顺利运行。

3.2 系统测试过程与结果分析

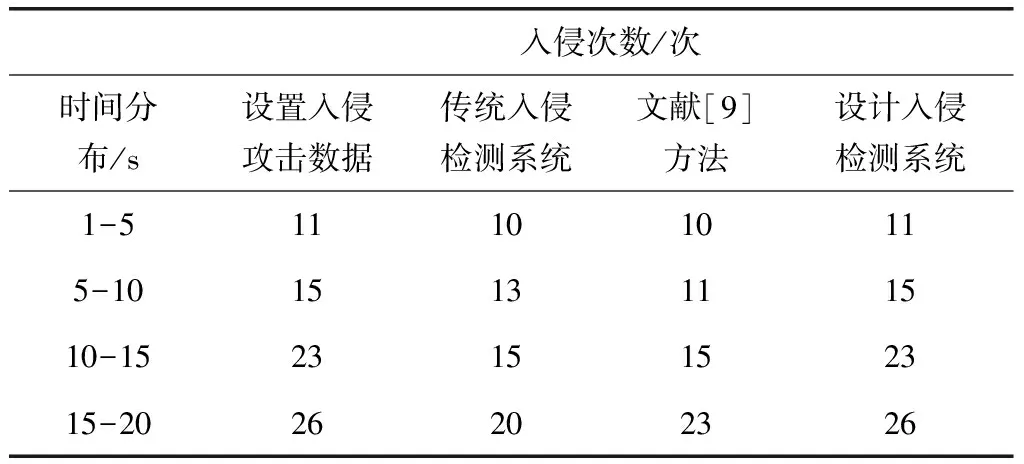

将准备的实验数据样本添加到网络传输序列中,并控制启动网络攻击程序。以并行的方式同时启动3个检测系统,并得出相应的检测结果。经过相关数据的统计与计算,得出系统入侵检测功能的测试对比结果,如表1所示。

表1 系统入侵检测功能测试结果

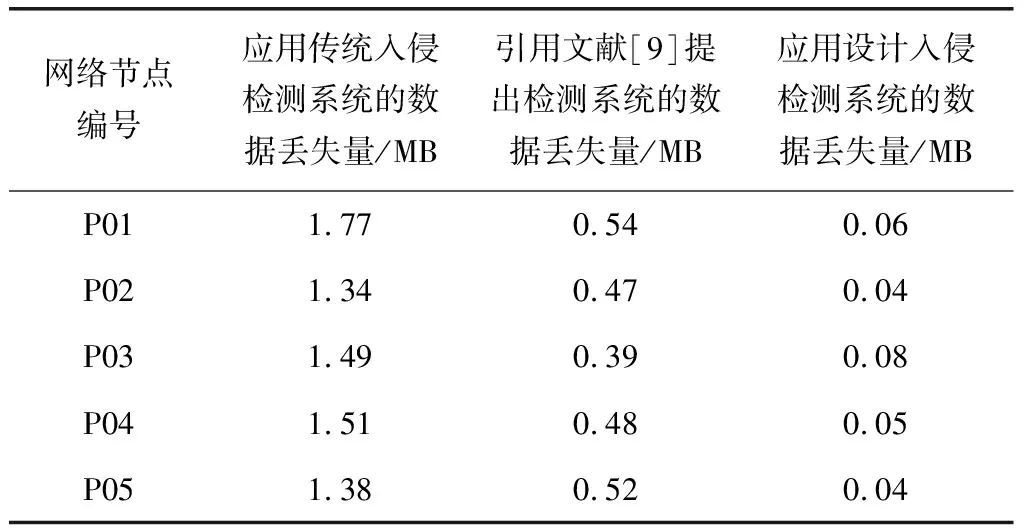

通过对表1中的数据分析可以看出,相比于2个对比系统,设计系统的入侵检测类型与设置的入侵类型一致,从入侵次数上来看,设计系统检测的入侵次数更加接近设计设置的入侵次数。应用3种网络入侵检测系统,并根据检测结果采取防御措施,统计相同的网络环境下,网络数据的丢失情况,如表2所示。

表2 网络入侵检测系统应用性能测试结果

从表2中可以看出,在相同的网络环境下,应用3种不同的网络入侵检测系统,最终网络实际数据丢失量分别为7.49 MB、2.40 MB和0.27 MB,由此可见应用设计检测系统能够更大程度地保护数据安全。

4 总结

网络安全问题一直以来都是研究中的重点问题,在网络及其相关技术发展的同时,入侵手段也在逐步优化,并呈现出一定的发展趋势。通过COME模块的应用,解决了传统硬件系统的运行问题,间接地提升了网络入侵检测系统的功能和应用性能。