云匿名系统多维度性能评估方法*

2022-05-10黄磊

黄 磊

(江苏大学 镇江 202013)

1 引言

随着云服务技术的发展,给人们带来了极大的便利。然而,在使用云计算、云存储的同时,存在隐私泄露[1~4]的风险,会给客户造成极大的损失。匿名技术作为一种主要的隐私增强技术被广泛应用于互联网的各个方面,用来隐藏通信过程中通信主体的身份信息以及通信双方的通信关系,从而为在线用户提供隐私保护。然而,随着网络流量分析技术的发展,攻击者不仅可以检测到匿名通信系统的流量指纹特征,还能够更进一步监视匿名网络,从而破解其匿名性、甚至可以阻断互联网用户跟匿名通信系统的连接,如“棱镜”计划显示美国政府部门已经针对Tor[5~6]等匿名网络开展大规模的信息收集工作[7]。因此,现有匿名通信技术虽然能够保证通信主体的不可追踪性和通信客体的私密性,但是,不能掩盖通信主体正在使用该技术这一事实,即对于敌手来说可以检测到该用户正在使用匿名系统进行通信。

本文工作,主要贡献有以下三个方面。

1)设计了基于多云平台的匿名系统框架模型,将mix节点布置在云平台之上,结合二者优势。并对系统工作原理进行了分析,从理论的角度上分析了云匿名系统可以对抗审查和抵制流量分析。

2)为了保证云匿名系统的有效性,采用多云结构模型,降低了中继节点相互勾结的可能性。其中节点有类tor的mix节点称为中继节点,产生混淆流量的mix节点称为管理节点。敌手可攻击中继节点,破坏系统的匿名性。流量混淆算法一定程度上可以抵制流量分析,从而可以降低节点被追踪的可能性。

3)提出一种多维度云匿名评估方法,该方法涵盖拓扑结构模型、敌手威胁模型、代价开销模型,解决了现有匿名系统评估方法单维性的问题。针对拓扑结构模型,本文将传统基于熵的度量方式进行改进,囊括了内在流量的角度和并排mix结构的角度。针对敌手威胁模型,将可追踪率和谭庆丰的隐蔽性度量方式进行改进,解决了计算时无法在妥协节点比例确定的情况下衡量敌手攻击系统能力的问题。为了评估系统的隐蔽性,拓扑结构模型的原理放入隐蔽性度量公式的当中去,更深层次度量了系统的隐蔽性。

2 相关工作

3 基于多云的匿名系统结构

为了更好地评估本文所提匿名淆乱算法,此处建立了一种基于多云框架的匿名系统模型。在文章[12]的基础上,增加了管理节点原有的功能,改变了路由发送策略和流量混淆功能,同时布置了PO节点。为了便于研究工作的进行,对本文所提出的云匿名系统进行定义。

3.1 云匿名框架模型

云匿名系统由三部分组成:1)云提供商(Cloud provider);2)管理员(Manager);3)邮局云(PO);4)Mix节点。具体结构如图1所示。

3.2 云匿名系统工作原理

云提供商(CP):负责提供计算和存储服务,由于单一的服务提供商可能会导致一些恶意勾结或者攻击的问题,单云存储结构比较单一,只有单个的服务提供商,不足以保证数据的隐私安全。而多云存储由于多个结构复杂多云存储结构为mix级联传输的数据进行暂时存放,便于接收者的获取。传统的单云模式常常出现被敌手攻击的情况,引入多云结构,增加系统匿名性能,即使某一块云被敌手攻击,攻击者也无法获得发送方和接收方的身份信息。

管理节点(M):管理节点是首个mix节点,根据用户需求设计路径选择策略以及流量混淆算法,根据不同的Qos策略来选择更加合适的匿名传输策略,根据用户的需求布置对应流量混淆算法。

邮局云(PO):支持离线存取功能,无需实时通信,在文章[13]中的邮局协议类似于PO结构,都是为了保证数据匿名传输。多云匿名系统增强系统匿名性,抵制各种攻击手段。文章从网络流量和针对节点攻击两个方面来研究匿名云系统的性能。

mix节点(M):除了管理节点之外的mix节点,是用于传输消息的普通匿名节点,类似Tor电路中节点的作用。

4 云匿名系统多维度评估方法

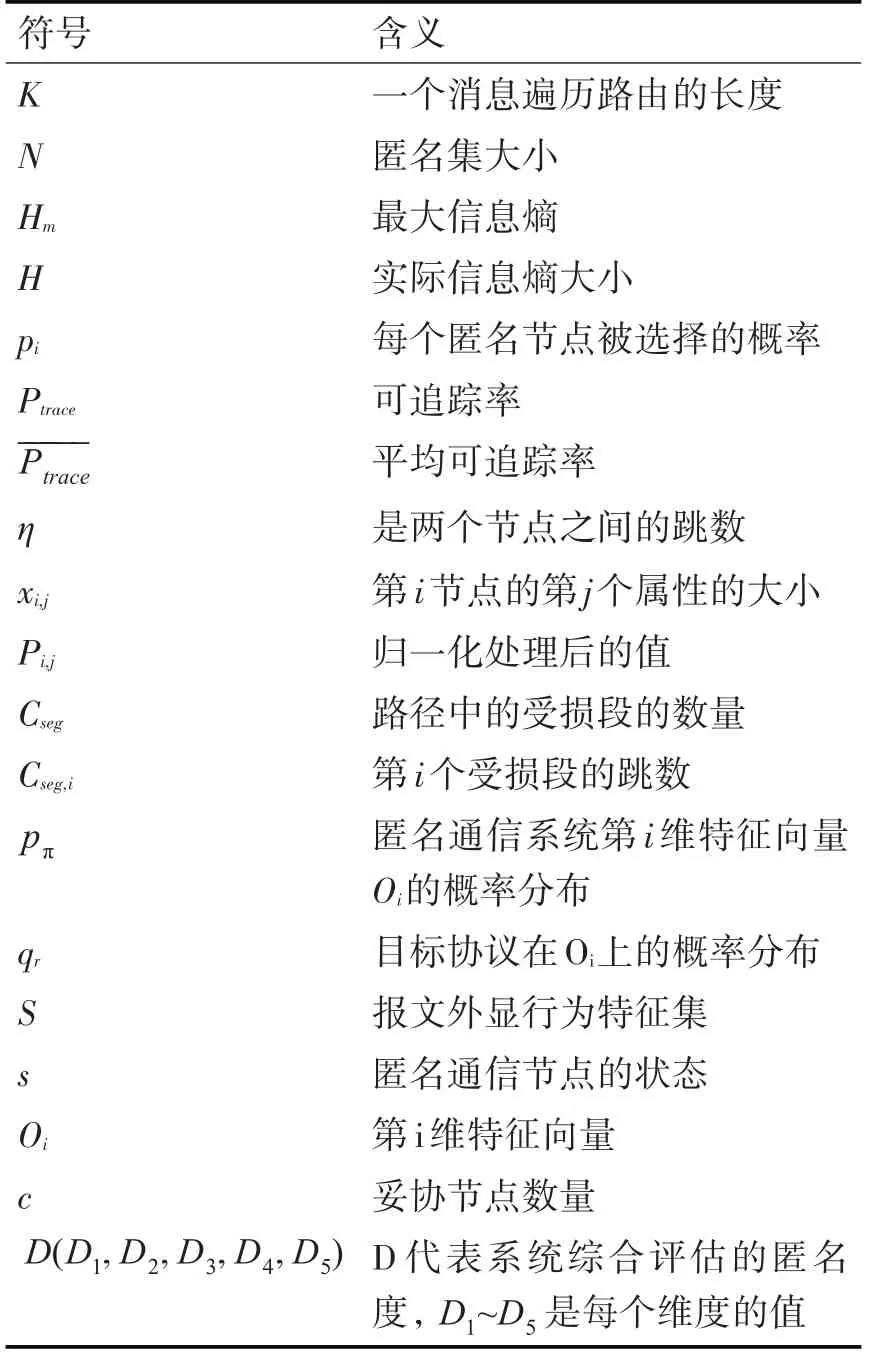

为了便于理解,下文会逐一引入和定义。其中第四章各个符号含义如表1。

表1 主要符号及含义

4.1 拓扑结构模型

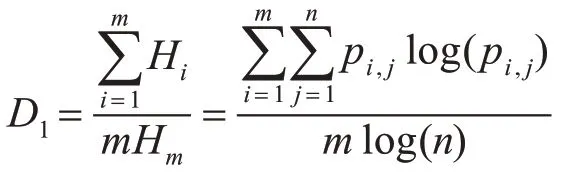

定义1内在拓扑结构模型(D1):使用信息熵度量基本方法,将传统的信息熵度量方式拓展到内部的流量特征,xi,j表示第i节点的第j个属性的大小取值,pi,j是xi,j归一化处理后的结果,匿名度D1的表示方式如下。

通过将每个节点的流量特征向量细分的方式可以将多维特征值纳入评估指标,避免拓扑结构的不稳定性和片面性。

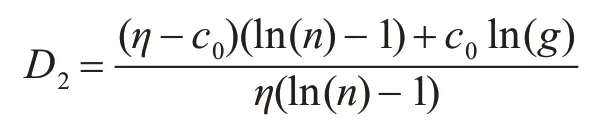

定义2外在拓扑结构模型(D2):针对并排路由的匿名电路,借鉴文献[14]的推导,当n>>K,ln(n-K)≈ln(n),ln(n!)≈n ln(n)-n,计算信息熵匿名度化简得上式等价于:

4.2 敌手威胁模型

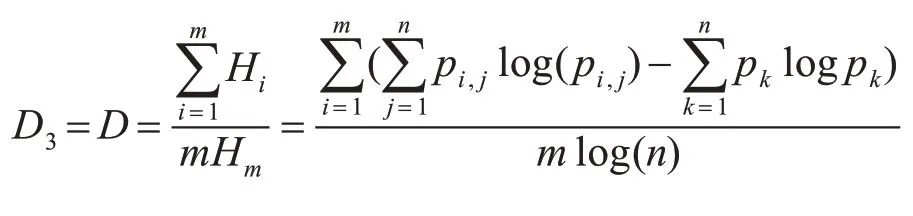

定义3内在敌手威胁模型(D3):

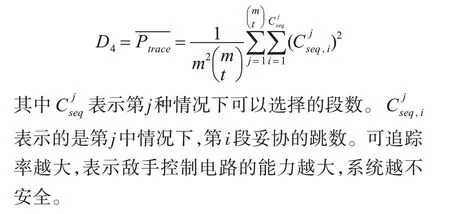

定义4外在敌手威胁模型(D4):令mix级联的路径长度为m,向敌手妥协的mix节点数目为t,则平均可追踪率D4求解如公式如下。

4.3 代价开销模型

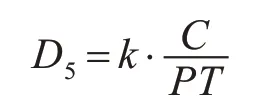

定义5代价开销模型(D5):采用三元组的方式,[P,T,C]表示[计算开销,时间,花费金额]来形象代替最终的开销:

其中P和T只是在比值上符合上述关系,具体的C、P、T如何量化要符合实际系统的应用场景,便于计算同时有说服力。通过上述公式,可以看出计算开销是衡量云匿名系统的一个指标。

5 实验

本文通过实验室9台电脑在局域网内搭建了openstack私有云,建立3个domain,在每个domain中利用KVM虚拟化技术生成3个虚拟节点,在虚拟化节点中,修改mix的配置文件,将其配置为mix节点,实现了云匿名系统。服务器配置为Intel Core CPU E3-1225@3.10GHz并配备16GB内存,使用的计算机系统为Cent OS 7版本。以下对其进行实验分析。

通过匿名云系统相关数据实时的收集、计算和归纳。收集到了1000条数据集,每条数据集是一个五元组D(D1,D2,D3,D4,D5),代表了第四章对于匿名度的五个维度,同时对相关数据进行了处理和分析。如图2所示对比了改进后的内在拓扑结构(D1)外在拓扑结构(D2),可以看出改进后的两种拓扑结构会随着敌手攻击能力的增强而匿名度降低,这符合实际的情况,优于传统固定不变的拓扑结构。图3展示了内在敌手模型(D3)与改进前的隐蔽性进行比较,可以看出D3具有比较稳定的性质,并于传统拓扑结构对比较,而隐蔽性度量考虑方式较为单一,因此D3的模型更加适合度量云匿名这种复杂的匿名系统。图4比较了外在敌手模型(D4)和改进之前的可追踪率进行比较,解决了计算时无法在妥协节点比例确定的情况下衡量敌手攻击系统能力的问题。

图2 传统拓扑和改进后两种拓扑之间关系

图3 内在敌手模型的合理性

图4 可追踪率之间的关系型与

图5展示了云匿名系统和Tor以及Mix所需要维护的人均成本,云匿名系统单位资源的人均费用最低,从用户以及提供商的利益角度进行考量,属于经济利益角度,对于个人还有单位都是重要的。

图5 三种匿名系统运营成本对比关系

6 结语

针对Tor匿名系统的不足,本文提出了云匿名系统,利用云平台的计算、存储的优势,使得系统匿名性好和高效,同时可以抵制匿名节点相互勾结和抵制流量分析。为了衡量云匿名系统的性能,本文设计了一套性能度量方法,该方法可以同时将拓扑结构模型、敌手威胁模型、代价开销模型纳入性能度量范畴,同时借助时间序列的动态性将匿名度的波动性纳入评估范畴,实现了匿名评估的可靠性。在基于流量混淆的多云匿名系统结构上对该方法进行了有效性验证,结果表明该方法满足了云匿名系统的特殊需求并且显著优于传统匿名系统匿名度分级的标准。然而,本文方法目前还无法评估云匿名系统整体的匿名性,鉴于匿名参数量化的困难性,本文下一步工作的重点内容有:1)研究匿名属性的算法和测量方法;2)使用机器学习的方法分析出拓扑结构模型、敌手威胁模型、开销模型之间变化的动态关系;3)根据云端的过往行为进行中继mix节点评价,建立评价体系,构建更加优异的电路结构,促进云匿名系统发展。