一种基于统计模型的网络阻塞攻击防御方法

2022-04-30周燕茹

周燕茹

(巢湖学院数学与统计学院,安徽 巢湖 238000)

1 引言

计算机技术的发展促进信息化普及进程日益加快,利用网络可为大众提供电子银行、在线教学、电视会议等各类服务,使人们在生活、学习及工作中,对网络的依赖程度逐渐加深[1]。网络具有空间自由、分布规模大、相对开放等特征,但网络并不存在绝对安全性,互联网的高速发展,导致大量入侵行为,给网络安全带来了 巨大威胁。当前网络阻塞攻击是最普遍的攻击形式,其追查困难,且破坏性极强,如果不采取有效手段进行防御,不仅会降低网络性能,还会造成严重的网络瘫痪,从而影响网络服务,造成极大的经济损失[2]。

研究安全、可靠的网络阻塞攻击防御方法成为当前亟待解决的课题,许多相关专家学者都在该课题上取得了丰硕的研究成果,如蔡星浦等人,使用多阶段博弈方法完成攻击防御[3],该方法需对全部资源端进行预防,操作复杂且资源消耗大;韦世红等人,使用熵率方法完成攻击防御[4],该方法在维护时受攻击者影响较大,易被其利用,防御能力有待提高。

将概率论作为基础,通过数学统计方法,可构建出统计数学模型,该模型便于理解,主观偏差小,且考虑充分全面。因此本文研究基于统计数学模型的网络阻塞攻击防御方法,通过网络流量奇异性特征统计分析,检测出网络阻塞攻击中的攻击数据,利用流量控制方法,实行攻击数据的有效防御,保证网络安全、稳定运行。

2 基于统计数学模型的网络阻塞攻击防御方法

2.1 基于网络流量奇异性特征统计的网络阻塞攻击检测方法

网络阻塞攻击存在显著的脉冲特征,在数据窗口内,攻击出现前后一定具有数据奇异性特征,是因为突然迸发的脉冲流量导致受害端流量产生较大波动,且呈下降趋势,在时域内,可通过统计分析网络流量边缘特征,检测出攻击出现前后的状态[5,6]。

2.1.1 基于小波重构的网络流量统计分析

网络流量数据,用Xt描述,时间窗口,用描述,时间间隔及开始时间,分别用描述,Xt在时间窗口中的定义见公式(1):

式内,采样点数量,用Nt描述;受害端每隔时间,接收的网络流量,用xt(i)描述。

式内,平滑系数用c(k)描述;细节系数用dj(k)描述。

通过Db4小波,对受害端接收的Xt实行4层小波分解,平滑网络流量信号用At描述,可用于体现低频变化信息[7,8],使用第4层低频系数对At进行重构,表示如下:

2.1.2 信号高斯小波卷积

2.1.3 网络阻塞攻击信号检测特征提取

时间窗口,用Wt表示,其内统计特征集合用Lt表示,公式(5)描述了Lt的定义:

Wt中的均值用公式(6)描述:

式内,Wt中的数据长度表示为Nt。

Wt中的标准差用公式(7)描述:

设置两个不同的时间窗口,分别为 Wt、Wt′,两者间的欧式距离计算过程用公式(8)描述:

使用公式(9)实行网络阻塞攻击判断:

2.2 基于流量控制的网络阻塞攻击防御方法

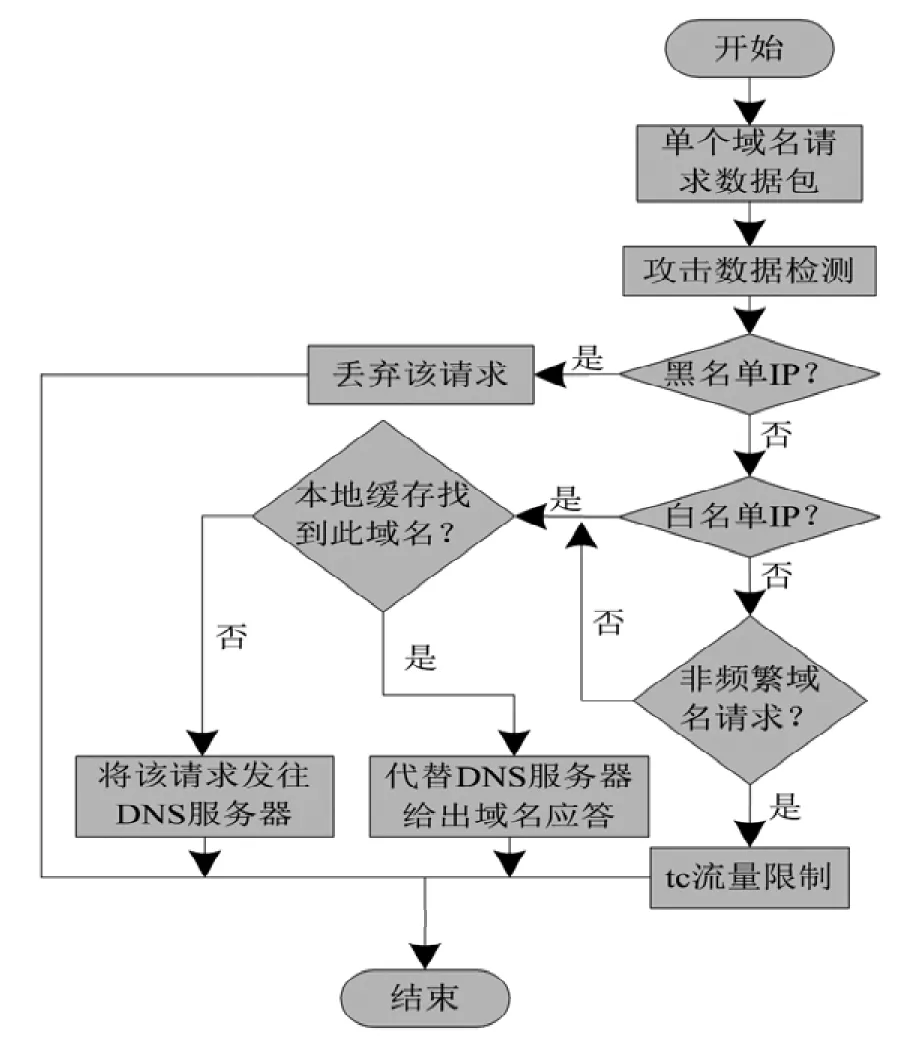

使用上小节提出的攻击检测方法,检测出网络阻塞攻击中防御域名系统(Domain Name System,DNS)拒绝服务的攻击数据。

DNS拒绝服务攻击防御需对时间窗口中DNS请求数目、命中率状况进行详细记录,依据网络流量奇异性特征,检测网络阻塞攻击,对DNS攻击数据进行检测,将攻击数据划分到黑名单列表,正常数据划分到白名单列表,使用socket内部网络传递两列表中的数据信息,使其被分配至过滤工作,进行攻击的过滤,以及定向分流,并对单位时间内,各源IP通过的DNS请求个数实施约束[11,12],下述为具体做法:

(1)将黑名单列表中的DNS请求禁止;

(2)对于白名单列表,可放行 IP通过较多的DNS请求;

(3)对于非白名单列表,约束IP通过的DNS请求个数,其中单位时间内,允许的非频繁DNS请求(请求次数为1-2次),可利用 工具进行限速[13]。

为在DNS请求个数较多的情况下,过滤器可以代替服务器提供常用域名应答,且将一些域名不包含在DNS频率列表里的请求随机舍弃,可以在被攻击服务器的前面设置过滤器。网络阻塞攻击防御步骤见图1。

图1 网络阻塞攻击防御步骤

2.2.1 防御黑名单IP

于linux内核的NetFilter框架链上,挂载过滤函数,以丢弃源IP在黑名单列表内的DNS请求。在网络数据包中,利用该框架能够实现自定义行为运用[14,15]。

封禁黑名单列表里的IP,提升过滤效率,弥补了原DNS协议的缺失功能。

2.2.2 限制非频繁域名请求流量

将创建的队列设置在输出端口,根据路由选择合理的方式对流量进行约束。

过滤器、队列、分类,共同组成 工具。以下是其操作过程:

(1)创建CBQ队列,使其应用于网络物理设备上;

(2)将分类创建在CBQ队列中;

(3)创建各分类的过滤器,且过滤器需在路由的基础上进行创建;

(4)路由表可通过配合过滤器进行创建。

通常仅需创建一个队列,各队列包含一个根分类,根分类中包含子分类。分类编号越小,越先发挥作用,如果满足某分类规则,数据包可利用该分类进行发送,其后面的分类将失去作用。

3 结果分析

基于NS-2平台搭建网络阻塞攻击防御测试环境,验证本文方法的攻击防御能力,该环境中包含4台主机,其中两台用于访问服务器,另外两台用于网络阻塞攻击。环境设计方案及攻击主机参数,分别用图2、表1描述。

图2 网络阻塞攻击防御测试环境

表1 攻击主机参数详情

模拟20次网络阻塞攻击,统计不同样本数量下,正常与发生攻击时的窗口欧式距离,结果用图3描述。

图3 正常与攻击的窗口欧式距离统计结果

分析图3可以发现,当出现网络阻塞攻击时,窗口欧式距离处于较大数值,始终大于0.5;当未出现网络阻塞攻击时,正常窗口欧式距离始终小于0.1。该值越大,表明网络流量变化越剧烈,因此将距离判断门限约束在0.2-0.4区间内,网络阻塞攻击检测效果更好。这是因为统计数学模型能够重构受害端的网络流量,获取时域的网络流量信号奇异特征,有效降低主观偏差。

在以上实验结果的基础上,将距离判断门限分别设置为 0.20、0.25、0.30、0.35、0.40,测试本文方法的网络阻塞攻击检测能力,结果用表2描述。

表2 网络阻塞攻击检测能力测试结果

分析表2可以看出,距离判断门限升高后,检测率和虚警率均呈下降趋势,由于网络流量具有多变、复杂的特征,难以获得最佳距离判断门限,因此可进行折中选择,当距离判断门限为0.3时,三个指标分别为95.93%、2.12%、2.69%,在获得较高检测率的同时,能够保证虚警率、漏警率处于较低数值。由此可得,将距离判断门限设置为0.3,网络阻塞攻击检测能力较强,可为后续攻击防御提供较为准确的数据支持。这是因为统计数学模型能够选择检测时间窗口,计算检测窗口的均值与标准差,考察问题相对全面,有效提升网络阻塞攻击检测能力。

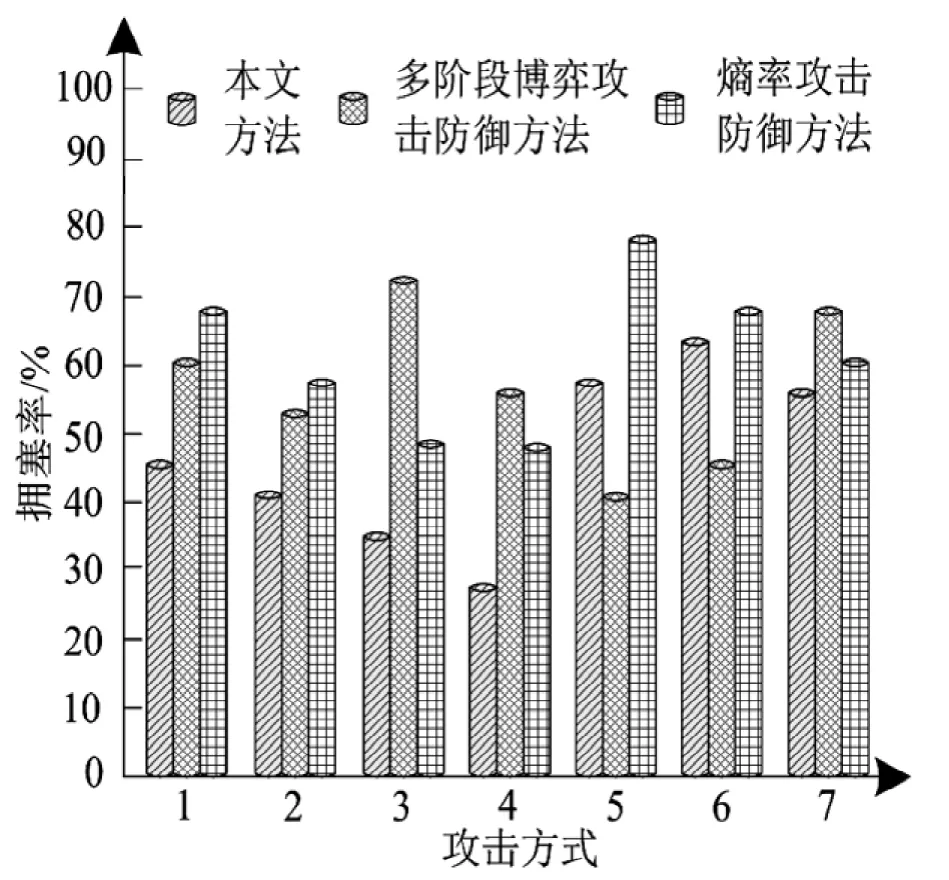

实验设定7种网络阻塞攻击方式,测试攻击防御使用前后的网络拥塞状况,并设计对比实验,选择文献[3]的多阶段博弈攻击防御方法,以及文献[4]的熵率攻击防御方法,作为本文方法的对比方法,三种方法攻击防御使用前后的网络拥塞率结果分别用图4、图 5描述。

图4 攻击防御使用前的网络拥塞率结果

图5 攻击防御使用后的网络拥塞率结果

分析图4、图5可以看出,在网络阻塞攻击防御使用之前,不同攻击方式下,三种方法的拥塞率均处于较高数值,最高拥塞率大致为80%,表明此时网络的攻击防御能力较差;在网络阻塞攻击防御使用之后,三种方法的拥塞率均有明显下降,但本文方法的拥塞率下降幅度最大,对于不同攻击方式,其拥塞率始终低于10%,其他两种方法的拥塞率下降幅度较小,最大拥塞率大致为60%。因此可得,引入本文攻击防御方法,可有效降低网络拥塞率,保护网络安全;本文方法可防御不同类型的攻击方式,具有较优异的网络阻塞攻击防御能力。这是因为统计数学模型能够将较为复杂的网络阻塞攻击防御问题抽象为简单的数学问题,提升计算效果。

4 结论

以上研究表明,基于统计数学模型的网络阻塞攻击防御方法,通过网络流量奇异性特征检测方法,获取网络阻塞攻击中的攻击数据,利用统计分析与流量控制方法,实现攻击数据的防御。该方法可有效检测出网络阻塞攻击,并且能够防御不同类型的攻击方式,网络阻塞攻击防御效果极具优势。