面向多业务场景的端到端网络切片安全部署算法

2022-04-21赵季红何晓媛

赵季红 冯 晴 王 智 何晓媛

①(西安邮电大学网络空间安全学院 西安 710121)

②(西安交通大学电子信息工程学院 西安 710049)

1 引言

随着5G通信技术的发展,智能家居、自动驾驶、远程医疗会诊等来自垂直行业的多样化业务逐步实现[1]。增强型移动宽带eMBB、海量机器类通信mMTC、高可靠低时延通信uRLLC三大业务场景在提供支撑的同时也需要不同的通信方式。5G网络切片[2]的引入极大地增加了网络的灵活性,通过将底层物理网络切分成多个相互独立的逻辑网络,从而实现对不同的业务场景提供按需服务。

网络切片的安全是目前研究的热点。网络切片的安全威胁包括切片间由于保密机制故障出现信息泄露;由于资源分配不均而引发的DoS攻击[3,4];频繁通信导致切片间攻击以及虚拟网络中VNF(Virtual Network Function)的非法访问、篡改等问题,这些问题都会破坏切片环境的安全性和机密性,影响网络切片的正常工作。因此,新的5G网络切片安全部署策略尤为重要。

5G网络切片的安全部署需考虑切片类型和网络环境两个因素。现有文献主要是研究在核心网的环境下进行切片的部署设计,对于多域环境下端到端网络切片的安全部署问题研究较少。文献[5]利用HW(Holt-Winters)算法预测网络切片的流量需求,从而避免网络拓扑结构的频繁变化给切片动态部署带来的安全隐患。文献[6]提出一种启发式算法来实现切片部署,该算法通过减少VNF的迁移次数来减小对其他切片的影响。文献[7]提出一种对于多资源切片降低复杂度的在线算法,有效地解决当前网络切片算法的高复杂度、隐私泄露和离线设置等安全问题。文献[8]利用一种启发式算法,研究端到端切片的最优选择,在确保用户服务质量的同时,提高资源的有效利用率。综上所述,目前关于网络切片的研究部署方案相对较多,但针对多业务类型的网络切片安全部署研究相对较少。

2 问题描述与数学模型

2.1 安全部署问题描述

5G网络切片部署中,不同业务场景的切片对底层物理网络的资源需求不同,网络切片在部署的结构上也存在差异。端到端网络切片部署示意图如图1所示,3种类型网络切片部署在接入网、传输网和核心网组成的底层物理网络上,切片之间相互连接,彼此协作。

图1 端到端切片部署示意图

信任的概念最早出现在人际社会关系中,后被逐渐引入计算机领域[9]。本文通过引入节点的安全信任值[10]来反映网络资源的安全性,该值介于0和1之间,随着安全信任值的逐渐增大,网络整体的安全性逐渐提高。

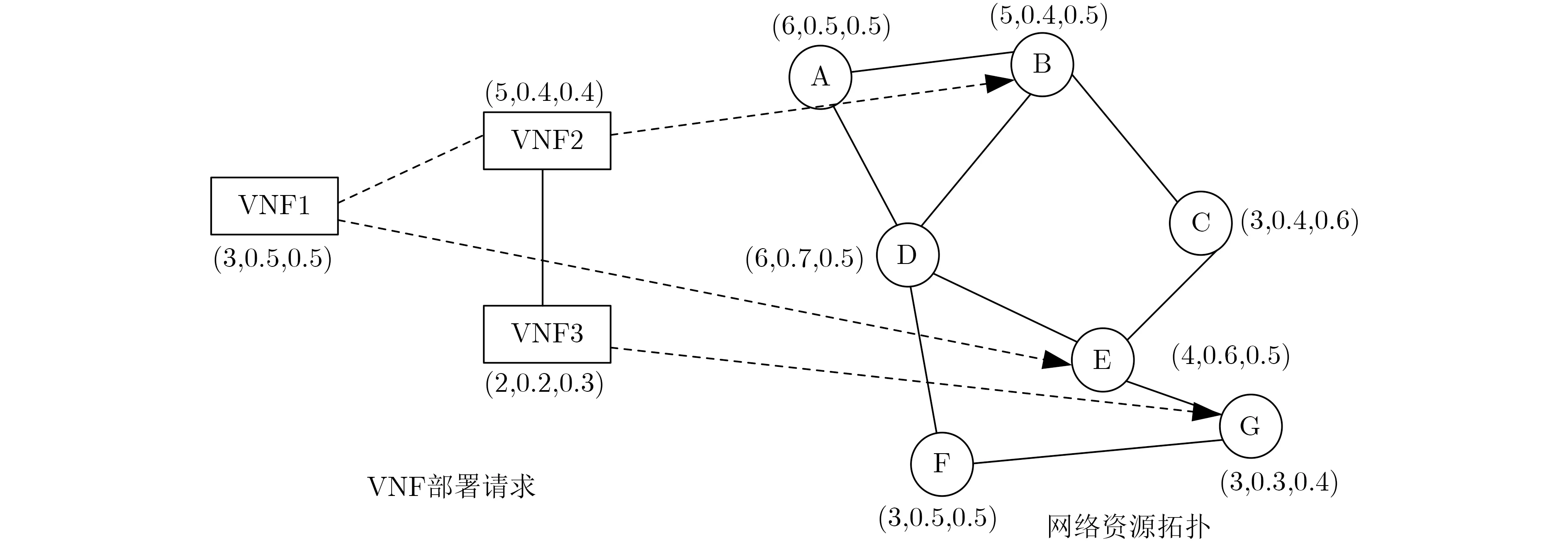

节点部署是网络切片部署的重要环节,简化后的节点安全部署示例图如图2所示。左侧为VNF部署请求,右侧为网络资源拓扑结构。部署请求中的3个值依次为VNF部署的CPU资源值、VNF对资源的安全信任需求值以及VNF自身安全信任值;网络资源拓扑中的3个值依次为底层网络可提供的CPU资源值、节点自身的安全信任需求以及节点自身安全信任值。

根据图2的节点部署示例可知,切片在部署过程中应该满足节点的VNF部署请求上的每一个值都不低于网络资源上相对应的值,目的是保证节点得到充足的网络资源的同时,使其能够安全部署在底层物理网络上且不受同驻攻击影响。

图2 节点安全部署示例

2.2 数学模型

底层物理网络和映射后的虚拟网络横跨接入网域、传输网域和核心网域,在网络切片请求部署时,每一个节点都与底层物理网络上的节点一一对应,每一条链路与连接节点位置的物理链路相对应。

(1) 跨域基础设施网络模型。在多域网络中,底层物理网络的资源分配和基础设施网络的拓扑是网络切片部署实现的关键因素。底层物理网络的节点资源包括接入网节点(Access network Nodes, ANs)、传输网节点(Transmission network Nodes, TNs)、核心网节点(Core network Nodes, CNs)[11]。将网络资源表示为由网络节点和节点间链路组成的无向图GP=(NP,EP),其中NP表示节点集合,EP表示链

3 端到端切片部署算法

网络切片的部署涉及VNF的放置和相关链路的选择[12]。VNF的放置是指在满足网络容量的条件下,网络切片请求中的节点总能在物理网络上找到相对应的节点来承载请求,而针对不同业务场景的网络切片在多域网络进行部署时,高风险的节点会影响整个网络切片环境的安全和稳定。因此可以通过节点的相关指标对节点安全性进行定量分析。

3.1 节点安全等级指标

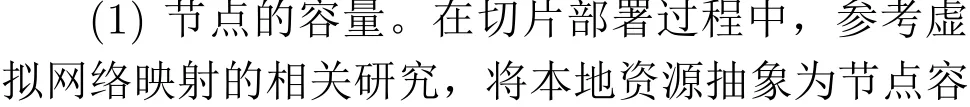

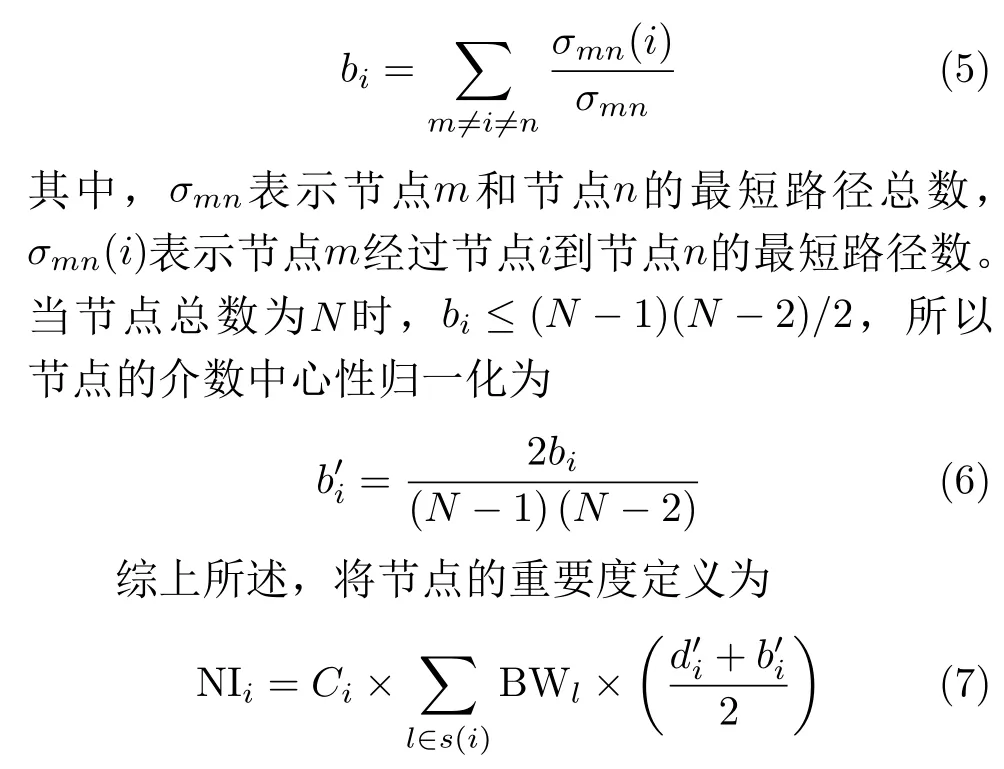

节点的介数中心性表示节点对网络信息传播的控制能力,节点的介数中心性表示为

当重要度越高的节点受到安全威胁时,对整体网络的负面影响会越大,综合全局考虑,在本实验中,对于该类节点应给予更高的安全等级,并且进行重点保护。

3.2 VNF部署和链路部署

基于节点安全等级指标,本文采用广度优先搜索(Breadth First Search, BFS)算法[17]对虚拟节点进行排序,然后按照表1算法输出的排序后的节点顺序,按照表2算法依次进行节点映射,从而得到节点映射集合。

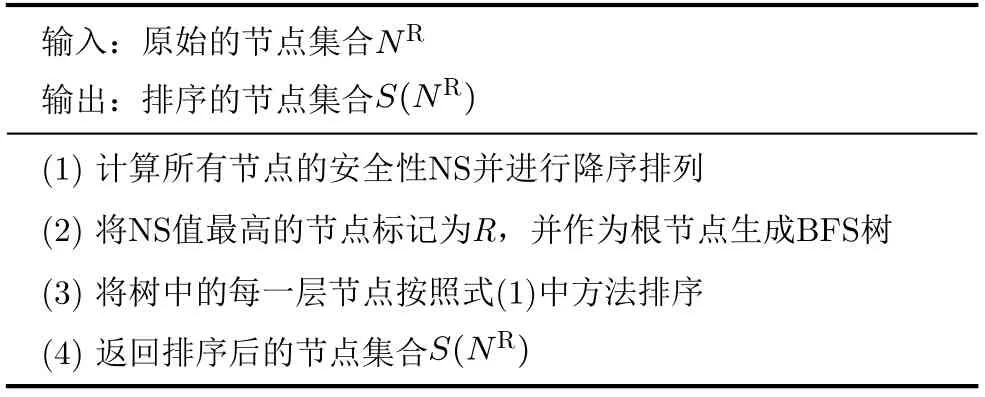

表1 虚拟节点安全等级排序算法

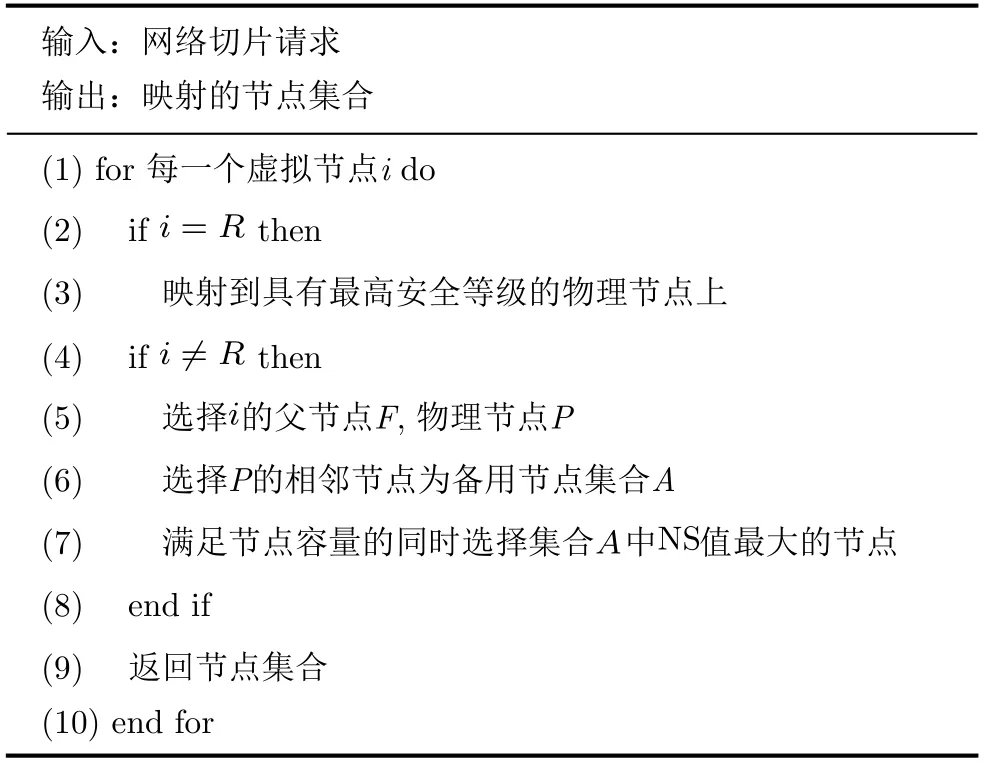

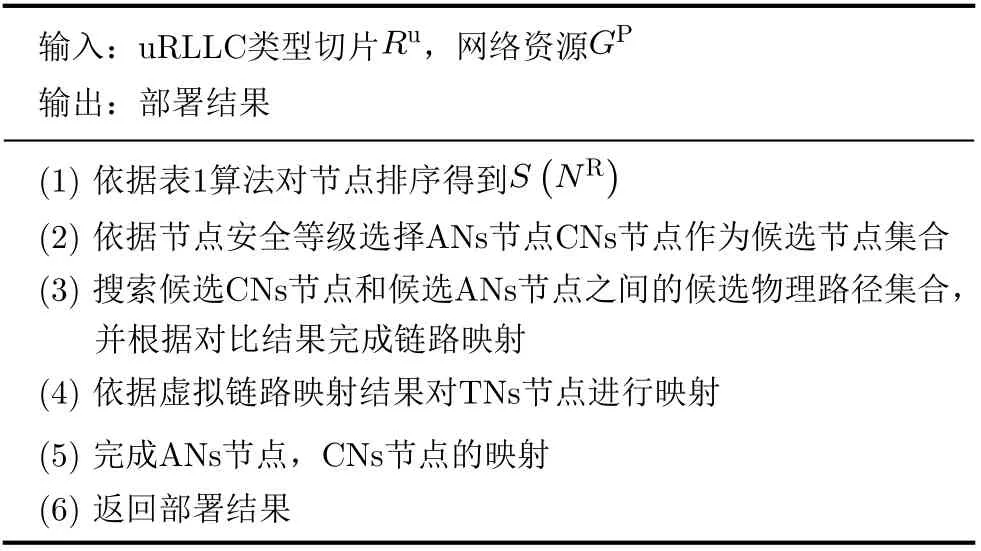

表2 切片请求中虚拟节点映射算法

在满足链路带宽要求的前提下,本文采用K最短路径算法[18](K-Shortest Paths, KSP)进行链路的映射,目的是找出映射后的节点之间的最短链路,避免在切片部署过程中因为节点间的链路过长或者链路的跳数过高引起的安全风险从而影响整个网络环境,按照表3算法依次进行链路映射,从而得到链路映射集合。

表3 切片请求中虚拟链路映射算法

4 面向业务的端到端网络切片部署

4.1 网络切片部署的数学模型

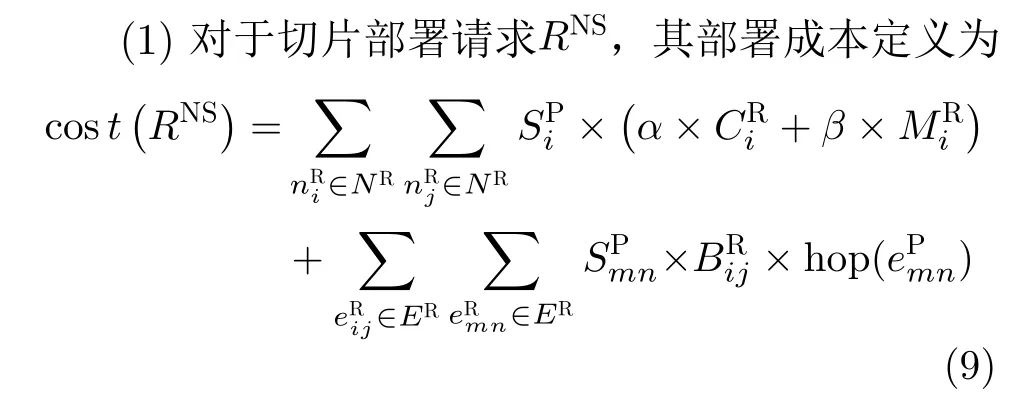

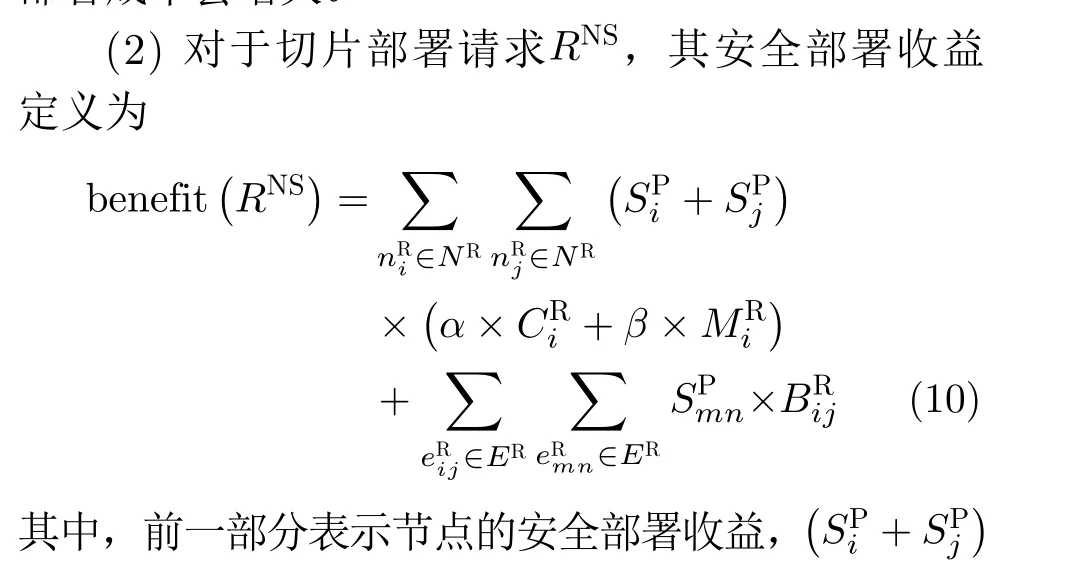

其中,前一部分表示节点的部署成本,节点所需的CPU资源、内存资源与节点的部署成本成正比,所需资源越多,安全信任值越大,部署成本越高。后一部分表示链路的部署成本,链路所需的资源与部署成本成正比,所需带宽资源越大以及链路跳数越高,会导致部署的底层链路安全信任值越高,则部署成本会增大。表示由虚拟网络节点安全和物理网络节点安全共同决定的节点安全性。后一部分表示链路的安全部署收益,链路的带宽和底层链路的安全信任值决定了切片部署的链路安全收益,节点安全收益和链路安全收益之和为切片部署的安全收益。

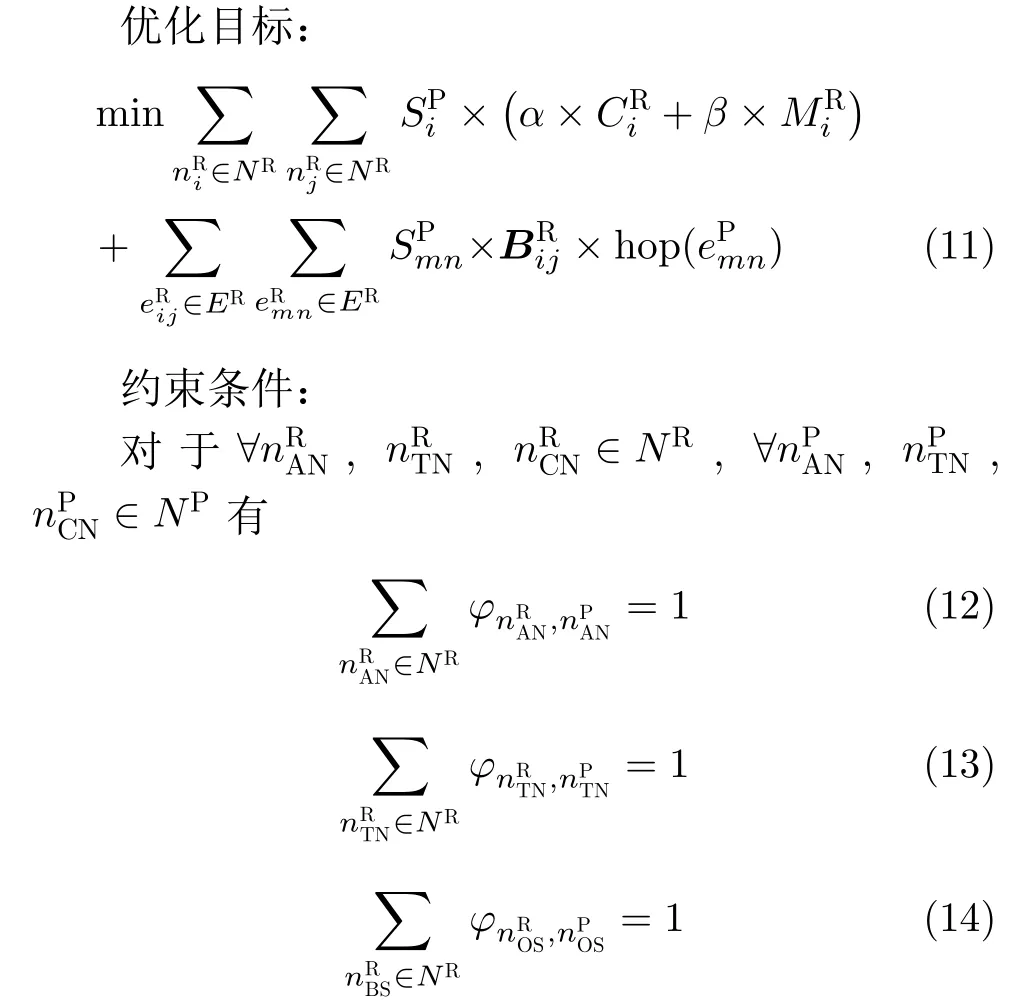

4.2 优化目标和约束条件

式(12)—式(14)分别表示对于每个网络切片请求来说,每一个虚拟AN, TN和CN仅能映射在对应的一个物理AN, TN和CN上,且每一个物理AN,TN和CN仅能承载1个虚拟AN, TN和CN。

式(15)—式(17)表示节点部署的安全约束条件,式(18)表示链路部署的安全约束条件。在切片部署过程中,式(19)、式(20)表示底层网络上的节点的参数应该保持在底层网络所能提供的资源范围之内,式(21)表示部署在底层网络上的每一条链路,链路带宽需求值不能超过底层物理网络所能提供的带宽范围。

4.3 网络切片的跨域安全部署

针对不同业务场景的网络切片对网络资源的需求不同,提出针对性的部署目标,在部署过程中,根据到达的切片请求类型来提供相对应的安全部署服务。

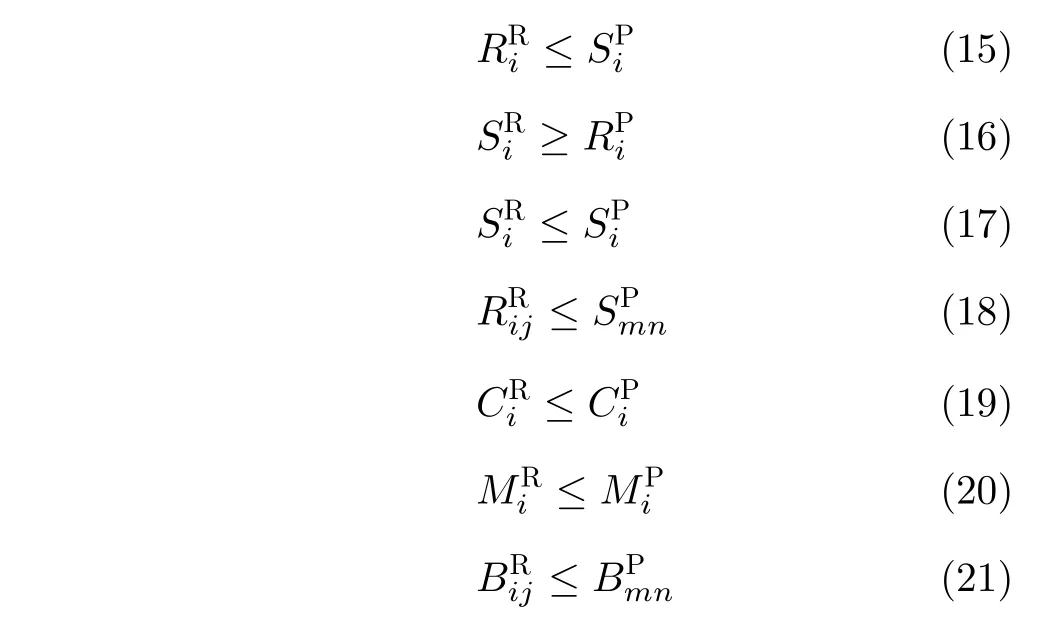

(1) 增强移动宽带eMBB。在eMBB场景下,5G网络峰值速率和用户使用速率比4G提升10倍以上[19]。该场景适用于固定区域内的高流量用户连接,在高密度用户区域,用户移动性低,相对应的网络需求会增大,传统的网络安全措施很难满足这种超大流量的5G网络安全防护需求,这种类型的网络切片不需要保证低时延和高速率,所以按照表4算法在部署eMBB切片的过程中需要保证切片安全部署的同时,最少利用网络资源,且保证高吞吐量。

表4 eMBB切片跨域部署实现算法

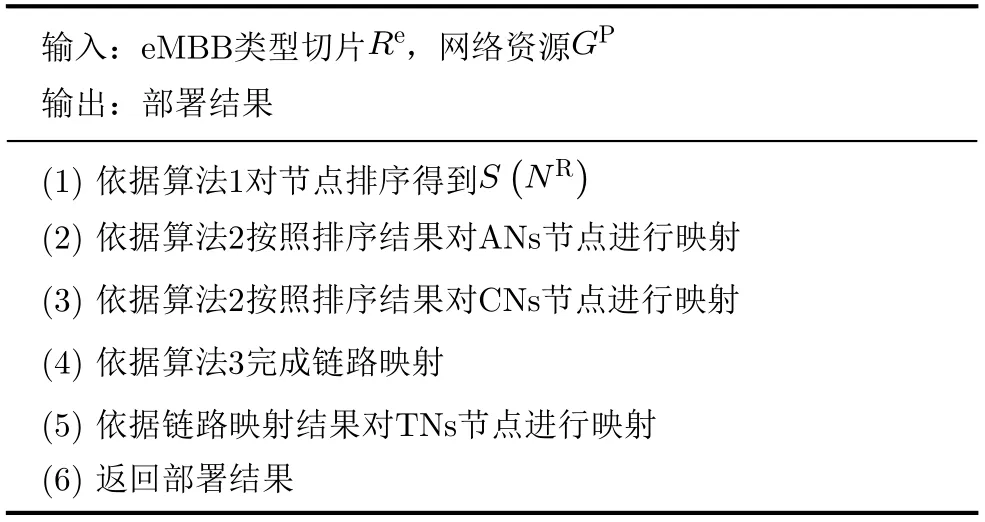

(2) 海量机器类通信mMTC。在mMTC应用场景下,5G网络的用户连接密度从1×105台/km2增大到1×106台/km2[19],设备数量的剧增使得mMTC切片在具备较高的数据计算和数据处理能力的同时,也因为巨量数据的接入对通信系统带来了更大的安全风险,特殊情况下会使网络瞬间达到业务峰值,引发信令风暴,对其他网络设施造成影响。因此mMTC切片的部署目标是减小物理链路上的带宽消耗,避免数据传输时发生拥塞现象,按照表5算法实现mMTC切片跨域部署。

表5 mMTC切片跨域部署实现算法

(3) 高可靠低时延通信uRLLC。在uRLLC场景下,切片通信要求端到端的时延从10 ms降到1 ms[19],

其主要应用于工业自动化生产和控制、远程医疗服务、自动驾驶等对时延要求相对严苛的研究领域,同时也需要保证高效的服务质量,所以该类切片的安全要求往往高于前两种切片,且最容易遭受网络攻击。uRLLC切片的部署目标是降低传输时延,即最小化虚拟链路对应的物理路径长度,按照表6算法实现uRLLC切片跨域部署。

表6 uRLLC切片跨域部署实现算法

5 仿真验证与结果分析

本文以部署成本和安全收益作为检验指标来评估部署策略的可行性,对上述算法进行仿真实验,并与其他算法进行对比,分析得出结论。

5.1 实验环境

实验中为了方便观察,对上述算法加入了相同的安全条件约束。本文所使用的对比方法有:基于模拟退火的SA(Simulated Annealing, SA)算法[21],基于虚拟网络嵌入的LAVA(Layered V-Fine algorithm, LAVA)算法[22],以及基于虚拟网络功能放置的GLL(Greedy Least Loaded, GLL)算法[23]。由于底层网络资源的随机性和参数不确定性,实验结果取多次结果的均值。

5.2 仿真结果分析

(1) 网络切片平均部署成本。图3为3种业务类型的网络切片平均部署成本的变化趋势。由图中可以看出,所提部署策略NSR在平均部署成本上都要明显优于对比算法。主要原因在于该算法能够依据不同业务类型切片对不同域的资源需求差异来合理分配资源,提供特定的部署方案,所以平均部署成本相对较低。SA算法需要花费大量时间寻找局部最优解和相应的虚拟链路[24],在此过程中可能会造成节点和链路的重合,导致部署成本相对较高。LAVA算法是基于虚拟网络嵌入所提出的算法,在部署过程中需要根据每次到达的切片设计对应的切片请求拓扑,从而导致底层部分资源剩余,造成部署成本增大。GLL算法由于优先选取容量最大的节点部署,连续进行节点切换导致某些链路的跳数过大而导致最终部署成本较高。

图3 网络切片平均部署成本

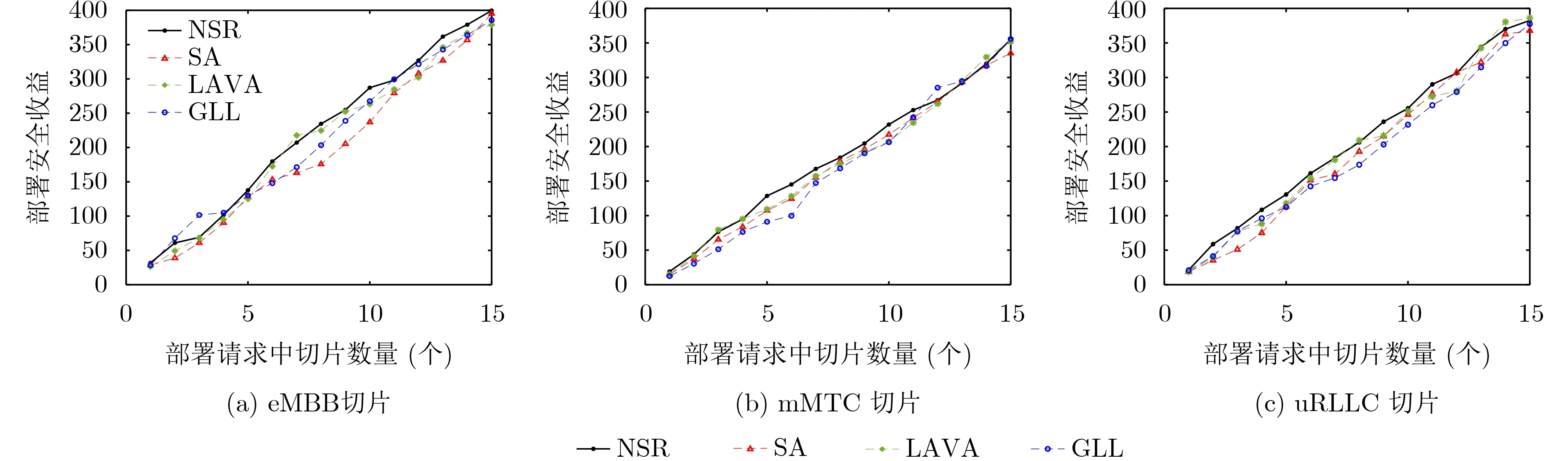

(2) 网络切片平均安全收益。图4为3种业务类型的网络切片部署安全收益的变化趋势。由图中可以看出,所提部署策略的安全收益在整体趋势上优于其他3种对比算法,NSR部署策略由于考虑了切片请求的拓扑特性,在合理的安全约束条件下,选取适当的节点和链路进行部署,从而获得较高的安全收益。SA算法在寻找局部最优节点和链路的同时,忽略了部分节点的安全等级,会导致部分低等级节点与高等级节点资源共享,导致整体的收益较低。LAVA算法在部署过程中会造成网络资源的浪费,全局的安全性考虑不够,导致部署的切片整体安全收益偏低。GLL算法只能考虑到局部的节点安全性,同时忽略了节点和链路之间的协调性,导致部署安全收益降低。

图4 网络切片平均安全收益

6 结束语

网络切片作为5G中讨论最多的问题,对未来5G的发展起着至关重要的作用,但虚拟化技术的引入,带来了大量的安全隐患,本文利用切片部署中节点的安全信任值来量化切片部署的安全性。该方法通过对底层物理网络资源的分析和虚拟网络的映射,实现多业务场景的网络切片在多域网络环境下的部署,提高网络切片部署的安全性。为了评估所提策略的性能,进行了大量仿真,结果表明,提出的部署策略可以实现不同业务场景的网络切片进行按需部署,并且在减小部署成本的同时获得较高的安全部署收益。后续可根据网络切片在实际商用过程中面临的安全风险进行预估并分析,加强网络切片的细粒度管理措施,保障整个网络环境的安全可靠。