面向自动驾驶的高效可追踪的车联网匿名通信方案

2022-04-06侯慧莹廉欢欢赵运磊

侯慧莹 廉欢欢 赵运磊,2

1(复旦大学计算机科学技术学院 上海 200433)

2(综合业务网络国家重点实验室(西安电子科技大学) 西安 710071)

(860963890@qq.com)

车联网是移动自组网的一种变体,它在过去的几年里得到了广泛的研究[1-4].在自动驾驶系统中,车辆通过装备的车载单元(on board unit, OBU)定期地向附近的车辆和路侧单元(road side unit, RSU)广播周围的交通状况[5-9].附近的车辆和RSU可以根据收到的交通状况消息及时地做出反应来避免交通混乱,比如交通拥堵,交通事故等.

近年来,随着人工智能技术的迅猛发展,也给车联网带来了新的发展机遇.2020年7月27日由国家标准化管理委员会、中共中央网络安全和信息化委员会办公室、国家发展和改革委员会、中华人民共和国科学技术部、中华人民共和国工业和信息化部5部门联合发布的《国家新一代人工智能标准体系建设指南》[10]的核心内容之一就是“人工智能与车联网的结合”.作为人工智能和车联网相结合的产物,自动驾驶也得到了广泛的关注.

但自动驾驶依赖于精确的位置和时间信息,这将导致严重的隐私泄露[11].这是因为攻击者可以根据这些位置和时间信息重构出车辆的行驶路径.一般情况下,车辆的驾驶员是固定的[12],攻击者根据车辆的行驶路径可以进一步获得车辆的身份和驾驶员信息,以及其他的隐私信息.为了解决上述隐私泄露问题,需要打破位置和车辆身份之间的对应关系.

一种最直接的方法是“位置模糊”.但“位置模糊”会导致无法实现自动驾驶.这是因为后台人工智能算法要根据车辆传感器收集到的路况信息以及车辆的位置信息来为车辆规划出下一步的行驶路线.另一种有效的方法是在通信过程中隐藏车辆的真实身份.为了保护车辆身份的隐私性,涌现出一系列基于假名机制的车联网匿名通信方案.不过需要注意的是,1个假名是远远不够的[13].攻击者还是可以轻易地将收集到的假名的位置信息与特定的车辆联系起来.

为了解决上述问题,现存的许多匿名通信方案[14-26]都建议每辆车预先存储大量的假名,以便定期更换假名.然而,即使定期更换假名可以在一定程度上保护了车辆的行驶路径不被泄露.但攻击者仍然可以利用多重假设跟踪(multiple hypothesis tracking, MHT)技术重构出车辆行驶路径,详情见第2节.

为了保护车辆行驶路径不被泄露,研究人员提出了多种假名更换策略以降低MHT成功的概率,如设置驱动速度作为假名更换[27]的触发点,在特定区域(混合区)[28]或特定时间(沉默期)[29]更换假名.总之,假名更换越频繁,抵御MHT的效果就越好.但频繁更换假名会给资源受限的网络带来沉重的存储负担.因此,怎样设计一个面向自动驾驶的高效可追踪的车联网匿名通信方案仍需要进一步探索.

本文贡献可以归纳为3个方面:

1) 提出了一个面向自动驾驶的高效可追踪的车联网匿名通信方案.在本文方案中,车辆由1个由多辆车共享的属性集合表示.由于属性集与车辆之间的1对多的关系,车辆的匿名性能自然地得到实现.此外,在本文方案中,指令消息以密文形式进行传输,也允许可信的权威(trusted authority, TA)通过传输的指令消息对恶意的车辆进行追溯和惩罚.

2) 设计了一个高效的签密方案.本文将认证加密(authentication encryption, AE)融合到传统的属性加密方案中设计出一个签密方案.该签密方案相较于现存的属性基签密方案是高效的,更适用于自动驾驶场景.

3) 通过形式化的安全性分析和一系列仿真实验证明本文方案是安全和高效的.

1 相关工作

为了保护车辆行驶路径不被暴露,研究学者们提出了许多基于公钥加密、身份基加密、群签名和无证书的匿名通信方案[9,14-15,17-18,30-39].然而,由于需要频繁地更新假名或私钥,上述所有方案都给车辆带来了沉重的计算和存储负担.

在基于公钥加密的方案[14-15,17]中,公共基础设施(public key infrastructure, PKI)须向车辆用户颁发公钥证书.由于需要频繁地更换假名,在基于公钥加密的方案中,每辆车都要预先存储大量的公私钥对和公钥证书,这给资源受限的车辆带来了沉重的存储负担.与基于公钥加密的方案相比,身份基的匿名通信方案[18,30]不再需要给车辆颁发公钥证书.基于身份的匿名通信方案依靠可信的权威机构来为每辆车生成假名.同时车辆也需要预先存储大量的假名.为了降低车辆的存储负担,提出了基于群签名和无证书的匿名通信方案[31-32,38-39].然而,上述提及的通信方案[14-15,17-18,31-32,38-39]方案均不能同时实现传输消息的保密性和车辆身份的隐私保护,且大部分都不支持对恶意车辆的追责.

为了同时实现车辆身份的隐私保护、传输消息的保密性以及对恶意车辆的追溯,Cui等人[8]提出了一种基于属性的动态属性通信框架.但是,在该方案中,车辆的密钥长度太长且计算开销大.具体地,车辆的密钥长度与|W|·|Path(x)|成正比,其中|W|表示为车辆拥有的属性集合W包含的属性的个数,|Path(x)|表示代表车辆的叶子结点x到二叉树根结点路径Path(x)包含的结点个数.文献[8]中的方案给车辆造成了较大的存储负担,如何设计一个面向自动驾驶的高效可追踪的车联网匿名通信方案是十分有意义的.

2 背景知识

1) 双线性映射

设G1,G2,GT为3个大素数p阶的乘法循环群.g1,g2分别是群G1,G2的生成元.双线性映射是一个具有3个特点的映射e:G1×G2→GT:

① 双线性.对任意的g1∈G1,g2∈G1以及a,b∈

② 非退化性.g1和g2分别是群G1和G2的生成元,e(g1,g2)≠1.

③ 可计算性.对所有的g1∈G1,g2∈G2,e(g1,g2)都是可以高效计算的.

设G1,GT为2个大素数p阶的乘法循环群,g1为群G1的生成元,那么e:G1×G1→GT为双线性映射.

2) 离散对数问题

离散对数问题指的是,给定素数p阶循环群G1的生成元g,gx∈G1,x∈计算x.

3) 双线性Diffie-Hellman判定问题

4) 认证加密

简而言之,在认证加密方案中,密文C不仅包含有加密后的消息M也包含有关联数据H(例如1个数据包或1个IP地址)[40].关联数据H是用于验证的,它的内容一般由上下文来决定.

5) 访问控制树

在访问控制树中,可以使用1组描述性属性对密文进行标记.访问控制树的结构可以确定解密密文的私钥集合.每棵树的内部结点是1个阈值门,叶子与属性相关联.只有当分配给树结点的密文属性与要求一致时,用户才能用给定的密钥解密相应的密文.

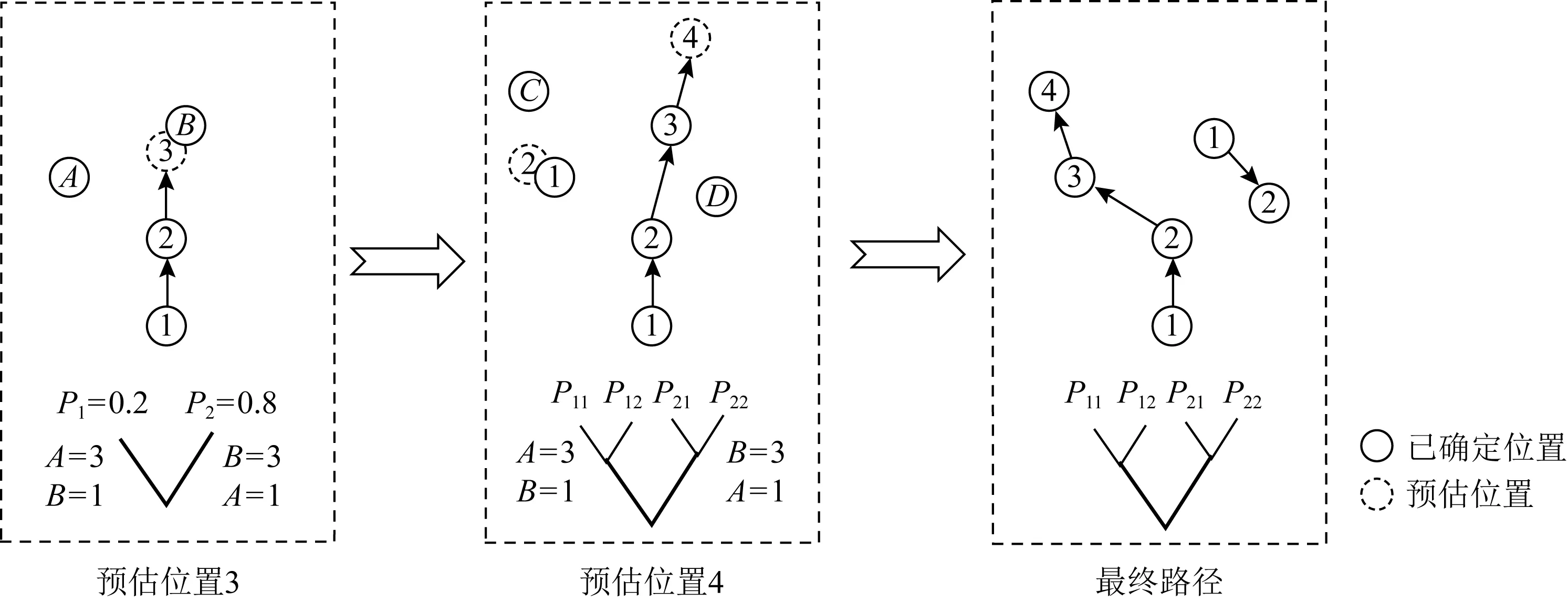

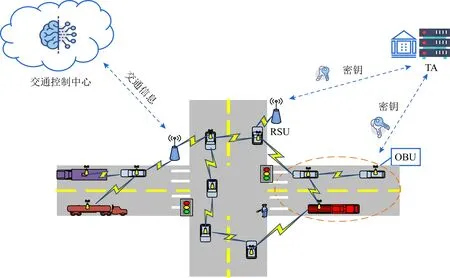

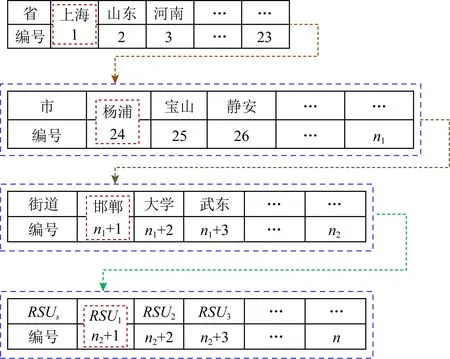

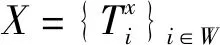

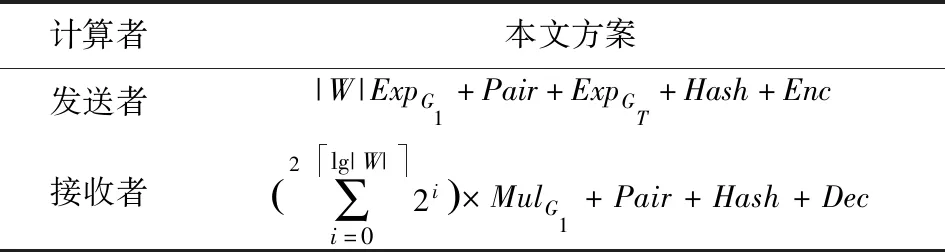

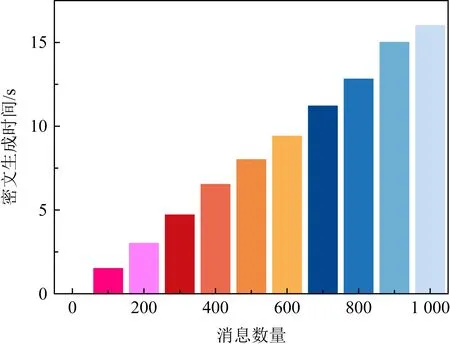

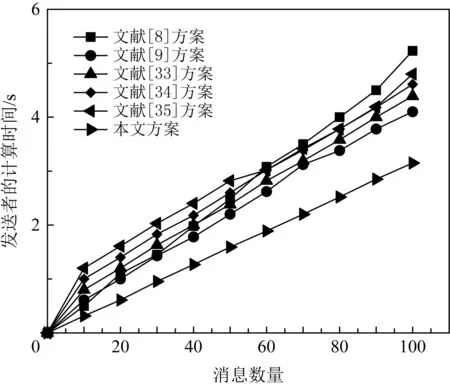

1个访问控制树的每个非叶子结点代表1个阈值门,由其子结点和1个阈值描述.numx表示结点x的孩子数,vx为该结点的阈值,其中0 为了使访问控制树更加方便实用,定义了一些函数.定义parent(x)表示为结点x的父结点.当x为叶子结点时,att(x)表示为其代表的属性.访问控制树中也定义了结点x的孩子们的顺序,从1到numx.index(x)为结点x为其父结点的第x个孩子. 令访问控制树Γ的根结点为r.Γx表示为其根结点为x的Γ的子树.如果属性集合W满足访问控制树Γx,则Γx(W)=1.Γx(W)的计算方式为:如果x为非叶子结点,计算其所有孩子x′的Γx′(W),至少vx个孩子结点返回1时,Γx(W)才等于1;如果x为叶子结点,只有当att(x)∈W时,Γx(W)才等于1. 6) 多重假设跟踪(MHT) 如图1所示,多重假设跟踪技术可以根据一段时间内的确定轨迹猜测出用户更长一段时间内的行驶路径.例如,我们现在知道了假名一段时间内的确定轨迹(1,2).根据确定的轨迹,MHT通过卡尔曼滤波器来预测下一假名时间段内的位置(3)[13].然后,MHT接收到2个测量值A和B,它们可以与现有的轨迹相关联,也可以作为新轨迹的起点.根据MHT理论,每条假设路径都用概率进行了标记.如图1(a)所示,最有可能的关联值是B=3,因为B比A更接近估计位置3.接下来,MHT分别基于优先路径A和(1,2,B)估计位置2和4.在接收到2个新的测量值后,MHT计算每个假设的概率.如图1(b)所示,D既不接近4也不接近2,得到的P21和P22会很小.因此,当考虑这2个步骤时,如图1(c)所示,假设路径(1,2,A,C)是车辆最可能行驶的路径. Fig.1 The example of MHT图1 MHT示例 Fig. 2 The system model of this paper图2 本文的系统模型 如图2所示,本文的系统模型包含了4种不同的实体:可信的权威(TA)、交通控制中心、路侧单元(RSU)以及车载单元(OBU). 1) 可信权威(TA).TA是一个具有大量计算资源的可信第三方.实际上,自动驾驶是一种按需服务的交通服务系统.该服务提供方就可作为系统模型中的TA,它只为订购自动驾驶的用户提供服务.当RSU和OBU想要加入到自动驾驶系统时,TA为其提供离线的注册服务.注册完成后,RSU和OBU可以将系统参数和密钥通过离线的方式预下载到本地.根据OBU和RSU的要求,TA还可提供其他一些服务.所有车辆进入系统前必须通过离线的方式向TA登记详细的身份信息.在系统中,车辆需要直接向TA中提供必要的信息,如姓名、电话、地址等.在本文的系统模型中,TA还作为一个仲裁机构,是唯一可以在传输的消息中提取发送方身份信息的实体. 2) 交通控制中心.交通控制中心是一个具有丰富计算资源并拥有人工智能算法的实体.在自动驾驶系统中,交通控制中心可以根据车辆搜集到的交通状况信息通过人工智能算法为用户规划下一步的行驶路线. 3) 路侧单元(RSU).RSU通过无线信道与被覆盖区域内的车辆以及其他的RSU进行通信.RSU是半可信的.当RSU受到攻击时,它可以向对手泄露机密数据.为了防止硬件发生故障,所有RSU都应该受到监视,比如闭路电视或摄像机. 4) 车载单元(OBU).每辆车上都装备有车载单元OBU.车辆通过自身装备的OBU与其他车辆和RSU的通信.通过定期广播交通状况,比如位置、速度和紧急事件,OBU可以帮助其他车辆改变它们的运动轨迹来避免交通拥堵或交通事故. 一个安全的面向自动驾驶的高效可追踪的车联网匿名通信方案应该满足5个要求: 1) 机密性.只有属性集合满足密文访问控制结构的车辆才能对密文进行正确的解密. 2) 匿名性.接收者不知道哪辆车发送的消息.有且只有TA能追踪到消息的发送方. 3) 可追溯性.在车联网中,TA可以准确地捕获信息的发送者,并对恶意车辆进行惩罚. 4) 抗多重假设跟踪.敌手无法通过使用MHT技术来重构出车辆的行驶路径. 5) 抗假冒攻击.一个有效的接收者不能假装成另一接收者与其他车辆通信. 定义1.一个面向自动驾驶的高效可追踪的车联网匿名通信方案由6种算法组成:Join,Setup,KeyGen,TransMessage-Generation,Message-Veri-fication,Tracking.这些算法的详细定义为: Join(name,address,mobilenumber)→(rid,pwd).该算法由TA执行.它以车辆用户的姓名、地址和手机号码作为输入.然后,输出车辆的真实身份rid和相关的OBU的访问密码pwd. Setup(1k)→(par,msk).该算法由TA执行.它以安全参数k为输入,输出系统的公开参数和主私钥msk. TransMessage-Generation(par,W,sks,H,M)→C或⊥.这是一个概率算法.它以系统的公开参数par、发送者的私钥sks、消息M、属性集合W以及关联数据H为输入,其输出传输消息的密文C或者⊥.⊥代表程序运行失败. KeyGen(par,msk)→sk.该算法由TA执行.它以系统的公开参数par、主私钥msk为输入,其输出用户的私钥sk. Message-Verification(par,C)→M或⊥.这是一个确定性的算法.它以系统的公开参数par和密文C为输入.如果通过了验证算法,该算法输出消息M,否则输出⊥. Tracking(id,msk)→rid.该算法由TA执行.它以id=ridmsk以及主私钥msk为输入,而后输出发送者的真实身份rid. 定义2.如果在选择集合安全模型下所有的多项式时间敌手获得胜利的概率均是可以忽略的,那么本文中面向自动驾驶的高效可追踪的车联网匿名通信方案是安全的. 本文认为接收者不是完全可信的.满足访问控制结构的接收方可能希望在下一次与其他车辆的通信中假冒此次通信的发送方.因此,密文中包含的发送者身份信息应该是一次性的.也就是说,即使有效的接收方知道发送方的身份信息,也不能冒充发送方与其他车辆或RSU进行通信.考虑到上述情况,给出了下面的安全定义. 定义3.如果任何有效的接收方都不能伪装成相应的接收方与其他车辆进行下一次通信,那么我们可以说本文提出的面向自动驾驶的高效可追踪的车联网匿名通信方案是可以抵御假冒攻击. 在实际应用中,可以使用1组属性集合{省,市,街道,RSU},{市,街道,RSU}或者{街道,RSU}来代表车辆或RSU,相应的TA分别管理1个国家、1个省或者1个直辖市.在本文方案中,TA管理1个国家.为了将每一个属性映射到中1个元素,本文对所有属性进行了编号.一般情况下,1个国家的省或直辖市的数量和每个城市的区或县的数量变化很小.为了将属性集合映射到可以按照省、市、街道、RSU的顺序进行连续编号.为了可以支持省、市、街道、RSU数量的变化,每部分可以酌情预留出一些元素.例如,n1-24为上海市区或县的数量与为区属性预留出来的元素个数的总和,n2-n1-1表示为上海市杨浦区的街道个数与为街道属性预留出来的元素个数的总和.TA负责治理1个国家,而后对全国所有省份进行编号,如上海为1、山东为2、河南为3等.进一步,可以对这个省的所有城市、街道和RSU进行编号.例如,属性集合{上海,杨浦,邯郸,RSU1}可以表示为W={1,24,n1+1,n2+1}. Fig.3 The number of attributes图3 属性的编号方式 为了实现可追溯性,密文应该包含发送者身份的相关信息,只有TA可以根据这些相关信息跟踪发送者的身份.此外,车联网要求极高的实时性,密文应包含时间信息,以防止重放攻击. 本文详细描述了提出的抗MHT车辆网匿名通信方案的6种算法. 1)Join(name,address,mobilenumber).当车辆首次加入系统时,它首先离线地向TA完成注册.注册时,车辆拥有者需要向TA提交一些必需的信息,如姓名、车牌号、地址以及手机号.注册成功后,TA为该车辆颁发1个唯一的车辆表示RID以及车载单元的访问口令pwd.在这里,OBU是车辆的防篡改设备,如果用户想访问它的rid,他需要使用相关的OBU的访问口令pwd. 2)Setup(1k).假设所有省、市、街道以及RSU的总数量为n.而后,本文使用中前n个元素代表属性集合,也就是属性集合可以表示为U={1,2,…,n}.而后,为每个i∈U选择1个随机数ti∈p.最后,选择随机数y1←p,y2←并计算Y=,id=(rid)y2.最后,TA将id通过安全信道发送给车辆. 主私钥为msk={t1,t2,…,tn;y1,y2}. 3)TransMessage-Generation(par,W,id,H,M).令SE=(KSE,Enc,Dec)为认证加密算法.M∈{0,1}*为消息,H∈{0,1}*为关联数据,W⊆U为属性集合.KDF:GT×GT→{0,1}*表示为密钥推导函数,在实际中可以视为一个随机预言机. 为了传输消息M∈{0,1}*,发送者进行5个操作: ① 选择随机数x←并生成 ② 计算预共享密钥PS=e(g1,Y)x; ③ 计算密钥k1=KDF(X,PS); ④ 计算CAE←Enck1(H,M‖id‖Ti),其中id=(rid)y2,Ti为时间戳. ⑤ 广播传输消息C=(H,X,CAE). 4)KeyGen(par,msk).TA为拥有属性集合为W的接收者生成解密密钥D.当且仅当Γ(W)=1时,拥有解密密钥D的接收者可以解密密文C.TA进行2个操作: ① 以从上到下的方式,从根结点r开始为访问控制树Γ中的每个结点w选择一个多项式qw.每个结点w的多项式qw的秩为dw=vw-1,这里的vw为该结点的阈值.对于根结点r,令qr(0)=y,对多项式qr的其他dr点进行随机定义.对于树中的其他结点w,令qw(0)=qparent(w)(index(w)),多项式中的其他点也是随机进行定义. ② 对于每个叶子结点,将下面的秘密值发送给接收者: 其中,i=att(x). 解密密钥D为所有这些秘密值的集合. 5)Message-Verification(par,C).当收到密文C=(H,X,CAE)后,接收者向TA发送解密密钥请求.收到请求后,TA进行3个操作. ② 获得PS之后,计算密钥k1=KDF(X,PS). ③ 计算H,M,id,Ti←Deck1(H,M‖id‖Ti). 解密后,接收者首先验证解密得到的关联数据H是否与明文发送的关联数据相同.如果相同,再验证时间戳Ti是否与系统时间相吻合,如果是,接收消息M并保存id.否则,返回⊥. 6)Tracking(id,msk).当TA需要追溯消息的发送者时,它可以通过2种方式来获得车辆的rid.其中一种是通过解密密钥D解密密文C,得到id=(rid)y2,而后用主密钥y2得到rid.另一种方法是接收者向TA发送追溯请求,而后将id=(rid)y2发送给TA.而后用主密钥y2得到rid.TA追溯到恶意发送者后对其进行惩罚. 本节通过机密性、匿名性、可追溯性、抗多重假设跟踪、抗假冒攻击5个方面证明本文方案是安全的. 定理1.机密性.假设在双线性群中DBDH问题是困难的,并且用于生成密文的认证加密是安全的.在该方案中,对于不拥有符合密文访问控制结构的属性集的敌手,是不能解密密文的. 下面定义了2种程序PolySat和PolyUnsat. PolySat(Γx,W,λx).该算法的目标是为满足Γx(W)=1的结点选择多项式.该算法的目标是以访问控制树Γx、属性集合W以及整数λx∈p作为输入.首先,对于根结点x,为其分配一个阶为dx的多项式qx,令qx(0)=λx.并随机地定义多项式总的其他点以固定多项式qx.而后,调用为结点x的每个子结点x′分配多项式,令qx′(0)=qx(index(x′)). PolyUnsat(Γx,W,gλx).该算法的目标是为满足Γx(W)=0的结点选择多项式.该算法的目标是以访问控制树Γx、属性集合W以及整数gλx∈G1作为输入.首先,对于根结点x,为其分配一个阶为dx的多项式qx,令qx(0)=λx.由于Γx(W)=0,小于dx个x的孩子可以满足要求.假设hx≤dx为结点x的孩子数.为每个孩子结点x′设置qx(index(x′))=λx′. 为了计算该算法其他结点的多项式,对每个结点x的子结点x′,调用算法: ①PolySat(Γx′,W,qx(index(x′))).如果x′为内部结点,qx(index(x′))是已知的. ②PolyUnsat(Γx′,W,gqx(index(x′))).如果x′为非内部结点,那么只有在差值gqx(0)已知的情况下才能获得gqx(index(x′)). 在这种情况下,结点x的每个孩子结点都有qx′(0)=qx(index(x′)). Z=PS=(g,Y)x=(g,gab)x. 如果μ=0,那么Z=e(g,g)ab.如果令x=c,可以得到Z=PS=(g,g)abc.如果μ=1,Z=e(g,g)z. 从上述4个阶段中可以看出,参数和私钥的生成都与真正的方案相同. 证毕. 定理2.匿名性.除了TA,没有人可以知道消息发送者的真实身份. 证毕. 定理3.可追溯性.该方案允许TA追溯到恶意的发送者并对其进行惩罚. 证明. 车辆的真实身份包含在id=(rid)y2中,TA可以通过使用拥有的主私钥y2得到rid.因此,本文提出的抗MHT的车联网匿名安全通信方案实现了对恶意车辆的可追溯性. 证毕. 定理4.抗多重假设跟踪.在本文方案中,对手不能利用MHT技术重构出车辆的行驶路径. 证明. 在本文方案中,每辆车都用1个由多辆车共享的属性集来表示.因此,即使在同一区域,也可能有多个车辆具有同一属性集.在这种情况下,对手无法在短时间内得到确定的路径作为MHT算法的输入,使得敌手无法运行MHT算法来重构车辆的路径.因此,本文提出的抗MHT的车联网匿名安全通信方案抗多重假设跟踪. 证毕. 定理5.抗假冒攻击.没有一辆车能假冒另一辆合法车来给进行通信. 证明. 为了假冒成其他的车辆或者RSU,敌手必需产生合法的密文C=(H,X,CAE),其中CAE←Enck1(H,M‖id‖Ti).该id是由TA根据车辆的真实身份rid生成的,每次信息传输时,id值是不同的.因此,对手不能伪造出合理的密文.总体而言,本文提出的抗MHT的车联网匿名安全通信方案能够抵御假冒攻击. 证毕. 本节首先对本文提出的方案进行了定性评估.而后,将本文方案与最近提出的方案[23,25-26,41]进行了功能性的对比.最后通过一系列仿真实验验证了该方案的有效性. 本文用到的双线性映射定义为e:G1×G1→GT.为了方便表示,定义以下符号来表示方案中的操作:令Hash,Exp(G1)和Mul(G1)分别表示一个散列操作、一个群G1中的模幂操作和一个群G1中的模乘操作.同样地,Exp(GT)和Mul(GT)分别表示一个群GT中的模幂操作和一个群GT中的模乘操作.Pair表示为一次双线性映射操作.令属性集合为W,|W|表示属性集合中包含的属性个数.令Enc和Dec分别表示认证加密中的加密和解密操作. 1) 性能分析 Table 1 Performance Analysis of the Proposed Scheme表1 本文方案的性能分析 2) 功能对比 将本文的方案与9个相关文献[8-9,23,25-26,33-35,41]进行了功能对比.如表2所示,文献[33-35]不满足匿名性.也就是,在文献[33-35]中,车辆在通信中不能够隐藏真实身份,这严重侵犯了车辆的身份隐私.文献[25-26]不能抵御假冒攻击.也就是,在文献[25-26]中,一个恶意的敌手可以伪装成另一辆合法车辆与其他车辆进行通信.文献[23,25-26]不能抵御篡改攻击,恶意的敌手可以通过篡改传输中的交通状况信息来制造交通事故.文献[8-9,33-35]不能抵御重放攻击.一个恶意的接收方,可以冒充成之前与其通信的发送方车辆向其他车辆发送之前它接收到的消息.文献[23,25-26,33-35,41]不能保证传输消息的机密性.文献[25-26]不能实现可追溯性,无法完成对恶意车辆的追责.文献[9,23,25-26,33-35,41]均不能抵御MHT.敌手可以使用MHT技术完成对文献[9,23,25-26,33-35,41]中车辆行驶路径的重构.总的来说,本文的方案是唯一能够满足匿名性、抗假冒攻击、篡改攻击和重放攻击、可追溯性、机密性和抗MHT的方案. 3) 实验结果 本节首先评估了本文方案在普通消息数量和大量消息数量这2种不同场景下的性能.我们设定普通消息数量在0~100之间,大量消息数量在1~1 000之间.之后,我们将结果与现存的先进的文献[8-9,33-35]进行比较. 在本节中,我们通过实验来评估本文方案的性能.仿真实验代码是使用C++编写的,运行在Intel处理器为2.30 GHz和8 GB内存的Linux服务器上.这些实验是在基于配对的密码学库[42](版本为PBC 0.5.14)和GNU多精度算法[43]的帮助下完成的.在实验中,我们使用PBC中的参数a.param来设置基础字段大小为320 KB,分为16 384块,p中一个元素的大小是20 b. Table 2 Function Comparison Among the Proposed Scheme and the Related Schemes表2 本文方案与相关方案的功能对比 ① 在普通消息数量以及大量消息数量条件下本文方案的性能.为了评估发送方的计算开销,我们评估了密文生成需要的计算时间.在实验中,消息块分别从0增加到100和1 000个.如图4所示,在一般消息数量下,密文生成的时间成本随消息块的数量线性增加.具体而言,密文生成的时间为0.162~1.613 s.如图5所示,在大量消息数量下,密文生成时间为0.162~15.288 s.显然,这对发送者来说是完全可以接受的. Fig. 4 Computation overhead of the sender图4 发送者的计算开销 Fig. 5 Computation overhead of the sender图5 发送者的计算开销(大量消息) 对于接收到的不同数量的消息,我们分别给出了在普通消息数量(0~100)以及大量消息数量(0~1 000)下的接收方的计算开销.如图6所示,接收者消息验证的计算开销随着发送消息的数量线性增加.接收者的计算开销从0.18~1.825 s不等.如图7所示,在消息数量为0~1 000时,接收方的计算开销从0.18 s增加到17.98 s. Fig. 6 Computation overhead of the receiver图6 接收者的计算开销 Fig. 7 Computation overhead of the receiver图7 接收者的计算开销(大量消息) Fig. 8 Computation overhead of the sender图8 发送者的计算开销 Fig. 9 Computation overhead of the receiver图9 接收者的计算开销 ② 在普通消息数量条件下本文方案与文献[8-9,33-35]方案的性能比较.为了评估在一般消息数量的条件下,本文方案相较于文献[8-9,33-35]方案在性能方面是否有优势,我们分别将本文方案的发送方生成密文所需的计算时间以及接收方解密消息所需的计算时间与文献[8-9,33-35]方案进行了对比.如图8所示,文献[8]方案所需的密文生成计算时间最长.具体地,随着消息数量的增加,文献[8]方案的发送方所需的计算时间从0 s增加到5.23 s.文献[9,33,35]方案的发送方的计算开销均大于本文方案.本文方案与实现相同功能的文献[8]方案相比是非常高效的.同样地,如图9所示,文献[8]方案所需的密文解密计算时间最长,本文方案所需的密文解密计算时间最小.综上,本文方案与实现相同功能的方案相比是非常高效的. 本文提出了一个面向自动驾驶的高效可追踪的车联网匿名通信方案.在本文方案中,车辆由多辆车共享的属性集表示.由于属性集与车辆之间的1对多的关系,车辆的匿名性能自然地得到实现.此外,在本文方案中,指令消息以密文形式进行传输,也允许可信的权威(TA)通过传输的指令消息对恶意的车辆进行追溯和惩罚.此外,本文在属性基加密方案中融合了认证加密设计了一种签密方案作为底层技术支持本文提出的匿名通信方案.该签密方案相较于现存的属性基签密方案是高效的,更适用于自动驾驶场景.通过对其安全性的分析,该方案在安全性和效率上均达到了预期的效果. 作者贡献声明:侯慧莹负责算法与仿真实验的设计、实验数据的分析与处理、论文撰写;廉欢欢负责论文写作检查与修改;赵运磊负责算法设计、论文检查与修改.

3 系统模型和安全模型

3.1 系统模型

3.2 设计目标

3.3 定 义

3.4 安全模型

4 本文方案

5 安全性分析

6 性能评估

7 总 结