浅析基于SA 用户体验端到端安全接入解决方案

2022-02-12邓敏仪曾凡涛张昕钟永

[邓敏仪 曾凡涛 张昕 钟永]

1 绪论

1.1 研究的背景及意义

根据中国信通院5G 经济发展报告指出,到2025 年,中国将占全世界30%的连接。意味着中国将是全世界最大的5G 市场。然而,5G 网络为人们带来便捷的同时,也面临各种安全和性能挑战。在MEC+UPF 组建方案中,5G 下沉工业网络,潜在入侵点增加,因为在发送方发送的数据中含有大量隐私和敏感信息,在传输过程中一旦发生数据泄密,将会给用户带来无法估量的损失。与此同时,在大部分场景下,将面临大量设备高发接入,若对每个设备单独认证,会使认证开销巨大且网络负担过重,导致客户体验感知下降等问题。面对这些挑战,有必要对用户隐私和通信安全做进一步探讨和研究。

1.2 端到端接入安全威胁

MEC(UPF)安全挑战总览图如图1 所示。

图1 MEC(UPF)安全挑战总览图

多接入边缘计算技术(MEC)是5G 业务多元化的核心技术之一。MEC 通过用户面功能(UPF)下沉实现灵活分流,MEC 节点经常动态地加入或离开MEC 网络,当新的节点连接(或离开)网络时,需要确保对已注册终端用户的不间断服务。节点必须能够相互验证自己新形成的MEC 网络。此外,MEC 节点还需要限制或拒绝来自恶意或受损节点的服务请求。

MEC 分布式节点的计算能力能够降低数据中心的总压力,但是,与终端用户相邻的MEC 节点可能收集有关用户身份、位置、应用程序使用等的敏感数据。入侵者一旦进入网络,就可以挖掘和窃取用户在实体间交换的隐私数据。

MEC 部署相对于4G 网络在物理位置、业务类型、网络架构等方面均发生了革命性变化,使得传统网络架构和新架构存在巨大差异,针对上述问题,需要解决诸多安全挑战:

(1)园区场景的安全挑战:园区场景MEC(UPF)设备不由企业控制和管理,园区企业希望非法用户不进园区,而且数据不出园区。

(2)网络层的安全挑战:网络协议接口增多,攻击面增大;MEC(UPF)部署到企业园区,边缘与中心存在互相攻击风险。

(3)网元层的安全挑战:容易成为安全重灾区;APP 受攻击后可能攻击MEC(UPF)。

(4)NFVI 层的安全挑战:MEC(UPF)基于NFV,引入虚拟化(VM、容器)资源共享安全风险。

(5)硬件层的安全挑战:边缘部署场景存在物理入侵的安全隐患。

1.3 5G 网络安全需求

(1)消息的不可否认性:网络环境中用户终端数目庞大,确保网络均有保留所有接入用户的接入认证消息记录,可待查证;抵抗重放攻击,网络能够识别失去实时性的消息,能抵抗重放攻击。

(2)消息的认证性和完整性:用户与网络之间的传递的消息应该是能够被认证并且是完整的,即接收方能够辨别出消息是否由指定的发送者发出,并且能识别发送方发的消息是否被篡改。

(3)加密保护:身份保密性,合法用户的身份隐私无法被攻击者通过暴露的网络环境截取并推测,攻击者不能通过泄露的相关信息分析推测除用户的相关信息。

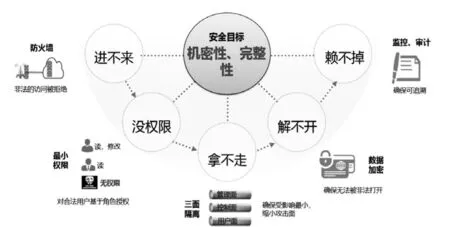

(4)抵抗重放攻击:网络能识别失去实时性的消息,即能够抵抗重放攻击。如图2 所示,进不来、没权限、拿不走、解不开、赖不掉是总体安全目标。

图2 MEC(UPF)安全防护总览视图

1.4 当前国内外技术现状

针对海量设备终端接入网络,在国际上,首先提出用于大量漫游到同一个服务网络的用户设备的基于群组的认证技术。在基于组的聚合认证的方案中,大量设备构成一个设备组并选取一个组领导者。当设备中组中的设备同时连接到网络时,组领导者将来自组成员的所有访问请求信息聚合到单个访问请求信息中,并将其发送到网络,然后网络中的验证者可以通过验证组的领导者生成的聚合签名和聚合信息身份验证代码对这个设备组进行身份验证。通过聚合技术,大大降低信令成本和通信成本。

2 预备知识

2.1 密钥派生

gNodeB在PDCP(Packet Data Convergence Protocol)层完成对消息的加密和完整性保护。为了保证密钥在无线接口传输中不被窃取,密钥由UE和gNodeB分别派生出来。gNodeB 的密钥派生图如图3 所示。

图3 gNodeB 的密钥派生图

NH(Next Hop)是由UE 和MME 从KAMF 和上次使用的NH 派生出来的。NCC(Next Hop Chaining Count)是NH 的计数器,用于统计NH 密钥链的衍生次数。当UE 发生切换或者状态转换过程中需要更新密钥时,NCC用于同步UE 和gNodeB 之间的密钥链,以决定下一个KgNB*是从当前的KgNB 派生还是从新的NH 派生。

KgNB 由 UE 和 AMF(Access and Mobility management Function)从KAMF 派生出来的。初始AS(Access Stratum)安全上下文建立过程中,KgNB 用于派生KRRCint、KRRCenc、KUPint 和KUPenc。KgNB* 是由UE 和源gNodeB 在切换流程中,根据KgNB(或新的NH)、目的物理小区ID、目的下行频率派生出来。

2.2 空口加密

空口加密是指发送方和接收方通过RRC 消息协商出某一加密算法,发送方使用协商的加密算法对消息进行加密,然后将加密后的消息发送给接收方,接收方使用协商的加密算法对加密的消息进行解密,gNodeB 在PDCP 层对消息进行加密。加密在PDCP 实体中的位置如图4 所示。

图4 加密在PDCP 实体中的位置

空口加密特性可以防止gNodeB 和UE 间的数据被非法拦截或泄露,gNodeB 可配置如下两个参数以决定其支持的加密算法和优先级,配置的加密算法和优先级对gNodeB 上所有小区有效。参数gNBCipherCapb.CipherAlgoPriority 表示加密算法优先级,该参数可配置为“PRIMARY”、“SECOND”、“THIRD”、“FOURTH”。

参数gNBCipherCapb.CipherAlgo表示配置该加密算法优先级对应的加密算法,该参数可配置为“NULL”、“NOT_CONFIG”、“AES_128”、“SNOW3G_128”、“ZUC_128”。

使用空口加密特性时,要求gNodeB 和UE 支持的加密算法相同。根据3GPP TS 33.501 V15.1.0 中的5.3.2 User data and signalling data confidentiality章节的定义,对于信令面和用户面数据,gNodeB 和UE 需支持NEA0、NEA1、NEA2 和NEA3 算法。加密算法名称和编号映射关系如表1 所示。

表1 加密算法名称和编号映射关系

3 针对MEC(UPF)的高效安全解决方案

根据图1 的MEC(UPF)安全挑战总览图,此文给出了各个环节的具体方案,分别如下:

①园区场景的解决方案:防止恶意用户非法访问企业内网;终端到企业的传输加密;UPF 数据统计核查;企业AAA 二次鉴权(CHAP/PAP,SMF 对接AAA);

②网络层的解决方案:外置物理防火墙隔离和防护;基于IPsec、TLS 安全协议实现传输加密;UPF 支持IPSec协议;内置安全防护功能(ACL,畸形报文/特殊报文防护);

③VNF/APP 层的解决方案:安全加固;去root 化、安全编译选项等;密钥分层管理;网络平面隔离;

④NFVI 层的解决方案:计算、存储、网络等虚拟化资源隔离;

⑤硬件层的解决方案:禁用不需要的端口,本地维护端口接入默认开启认证和授权。

接下来,将对每个环节开始方案叙述。

3.1 园区场景的解决方案

园区场景的解决方案如图5 所示。

图5 园区场景的解决方案

(1)数据本地终结:应用层安全、组网安全、转发统计自证清白

①应用层安全:N3/N6 基于IPSec 传输加密;APP 应用层自行加密传输(不信任运营商)

②③物理组网安全:APP 和UPF 之间采用防火墙安全隔离,UPF 和本地网络间N6 口采用防火墙安全隔离

④UPF 数据统计核查:N3 口的流量和N6 口流量监控统计相同,自证无外发流量

遵循数据最小化使用,最小化接触原则,园区只有需要网络传送的才到UPF;可在接口处设置特征抓包验证是否有数据外发。

(2)数据分流安全:如图6 所示,检查ULCL 规则,N9 接口流量审计

图6 数据分流安全

①②③应用层安全,组网隔离安全同本地终结场景,组网增加N9/N6 隔离;

④ULCL 分流规则自检:检查本地分流规则与IP/FQDN 一致性;

(1)APP ID(字符串)可映射到IP/FQDN+FAR(匹配规则的下一跳地址)

(2)最小数据外发原则,在N9 接口交换机上可配置APP ID 下L34 规则作为条件,确保没有本地分流数据通过N9 接口传送到大网。

⑤⑥接口流量统计核查:N3/N6/N9 接口流量统计确保N9 无多发报文端到端IP 业务流级检测,N3=N6+N9。

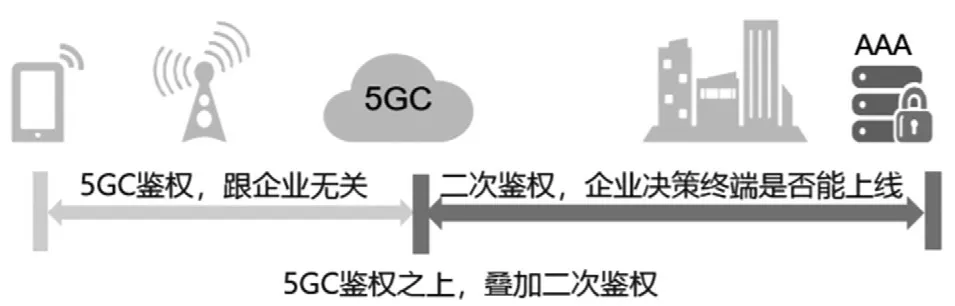

(3)企业终端接入园区网络二次鉴权(可选通过UPF 中转),如图7 所示。

图7 二次鉴权

二次鉴权信令流程如图8 所示,继承使用4G Radius鉴权流程以保证接入安全。SMF 发起向AAA 的鉴权请求,并根据结果确定是否允许用户上线。

图8 二次鉴权信令

业务场景:使用Radius 协议的PAP、CHAP 鉴权方式,携带IMEI、IMSI、MSISDN 等附加信息,企业AAA 可通过这些附加信息对终端的合法性进行校验,达到准入控制的目的。

关键痛点:终端SIM 卡遗失,企业需要及时控制SIM卡的接入权限;企业希望SIM 卡与设备绑定,防止被滥用;企业希望可以看到接入的终端的接入状态。

依赖:DN-AAA 支持PAP、CHAP 认证;UE 支持PAP、CHAP。如果终端不支持PAP、CHAP 时,可由SMF 代填用户名密码的透明鉴权方式实现PAP/CHAP 鉴权;5GC核心网SMF 需要支持。

应用示例1:如图9 所示,按位置访问控制,只允许指定接入的访问才能分流到园区内网,企业园区用户A 在园区覆盖区域可正常访问企业内网,如查看或是设置生产、控制参数:

图9 应用示例1

若下班后用户A 移动到非园区覆盖区域,为避免下班后园区缺乏监管引发质量事故,不再具有访问企业内网重要参数等权限,如图10 所示。

图10 非园区覆盖区域情况

位置访问控制,要求只能在园区覆盖的这几个基站下才能访问,出了园区不能访问。

应用示例2:如图11 所示,按MSISDN 电话号码提供用户访问控制

图11 应用示例2

MSISDN 电话号码跟终端sim 卡绑定,是无法仿冒的,MEC 通过允许客户注册MSISDN 号码的方式来进行内网访问控制,规避了以往具有安全隐患的用户名密码机制,具有更高的安全级别,而且可以开放给用户自行管理,是目前企业园区用户访问控制管理的最佳方案。

此外,基于无证书签名的多方认证加密方案能通过匿名机制实现用户身份保护;通过聚合认证,均能实现减少传输开销、降低认证时延,通过无证书签名和加密算法实现数据的隐私性和完整性保护;大量终端设备同时向网络发送请求消息,会造成开销过大,导致网络拥塞,可考虑基于无证书签密的的快速认证和传输方案,可以抵御重放攻击、伪造攻击等安全威胁。此外,对分辨恶意用户根据认证时终端上报的imsi 或者suci/supi 可以追查。

3.2 网络层的解决方案

(1)MEC 安全解决方案:网络安全,如图12 所示。

图12 MEC 解决方案

从外部接口发起攻击:网络嗅探,中间人攻击,流量攻击等;

Mm4:MEAO 使用此接口通过VIM 间接实现对移动边缘主机虚拟资源的管理等;

Mm5:MEPM 使用此接口实现对MEP 所包含功能实体的配置;

Mm6:MEPM 使用此接口通过VIM 实现对虚拟资源的管理;

Mp1:用于APP 进行服务注册、服务发现、服务间通信等。

攻击应对方案如表2 所示。

表2 攻击应对方案

(2)传输通道安全,避免个人数据和企业数据泄露,如图13 所示。

图13 传输通道安全

控制面和用户面为3GPP 定义的标准接口(N3/N4/N9),可选使用IPSec 隧道保护完整性和机密性;

中心侧管理面与边缘MEC 使用安全加密传输TLS,SNMPv3,ssh 等;

N6 接口:部分APP 希望N6 出口支持IPsec 加密,保护N6 口到APP 的流量

(3)通过防火墙确保跨域访问安全,跨域攻击可检测和防御

APP 部署到MEC 的场景,见图14。在UPF/MEP 类别的信任域,流量UPF/MEP--》APP,策略是允许访问APP的特定IP 和端口;在APP 类别的DMZ,流量APP--》UPF/MEP,策略是允许访问MEP 特定IP 和端口;在可能存在的企业/OTT(不可信任域),企业/OTT--》APP,策略是允许访问APP 的特定IP 和端口。

图14 APP 部署到MEC

APP 不部署到MEC 的场景,如图15 所示。在UPF/MEP 类别的信任域,流量UPF/MEP--》APP,策略是允许访问APP 的特定IP 和端口。

图15 APP 不部署到MEC

(4)在实现安全准入和加密传输基础上,需要进一步解决网络边界模糊、数据窃取与篡改、资源隔离等诸多安全问题。安全全景视图如图16 所示。

图16 安全全景视图

(1)网络和边界安全

①边界安全

MEC 安全区域边界安全设计主要从区域边界访问控制、区域边界包过滤、区域边界安全审计、区域完整性保护等几个方面进行防护设计。

采用防火墙、WEB 应用防护系统、入侵防护、抗拒绝服务系统或者具有同等功能的产品,实现边界数据包过滤。

②区域边界安全审计

采用入侵审计、网络流量审计、高级威胁检测接入安全运营中心对区域边界进行安全审计并及时处置告警信息。

③区域边界恶意代码防范

在边界或者核心节点,或通过防毒墙、入侵检测防护等安全技术产品实现入侵检测和恶意代码防范。

④网络隔离和访问控制

根据MEC 节点内网元功能的不同,划分为MEC 管理域、UPF 域、MEC APP 域和MEP 域,安全域之间通过防火墙或VPN 进行隔离。在资源许可的条件下,建议安全域不共用物理主机。

(2)虚拟设施的安全

MEC 的虚拟化设施安全包括虚机安全、容器安全、API 接口安全,针对容器镜像完整性保护,防止镜像被篡改;对敏感数据进行加密和完整性保护,防止MEC 平台存储的敏感数据被泄露。

①虚拟机安全

部署虚拟化入侵防护设备、防病毒系统或者恶意代码防护措施,实现对物理主机或虚拟主机进行木马、病毒、蠕虫和恶意代码等安全防护,及时发现/识别威胁文件、拦截活动病毒、木马或者蠕虫,并进行及时处理。

②边缘云容器安全

目前MEP 平台大多采用了容器技术进行平台的构建部署,容器的安全风险应从容器的全生命周期进行安全防护,保证容器在镜像制作、镜像存储、镜像传输、容器运行过程中的安全。

(3)MEP(移动边缘平台)安全防护

MEP 平台的防护应参照依据公安部、工信部关于等级保护的要求,从整体出发,保障MEP 平台和承载的各种业务、服务的安全,满足安全等级保护要求。应遵循以业务为中心,风险为导向的,基于安全域的纵深主动防护思想,综合考虑MEP 平台的安全威胁、需求特点和相关要求,对安全防护体系架构、内容、实现机制及相关产品组件进行设计。

如图17 所示,通过安全能力资源池与MEC 节点的UPF 或网关设备对接,通过策略路由或SDN 方式实现对MEC 本地流量及互联网流量的安全检测。

图17 MEP(移动边缘平台)安全防护

安全资源池中的安全能力应根据安全合规及业务系统防护的需求部署相应的安全防护和检测设备,建议具备的安全能力有:抗D 设备、虚拟化防火墙、虚拟化入侵防护、虚拟化WAF、虚拟化入侵检测、安全审计、漏洞扫描、堡垒机、日志审计、数据库审计、EDR 和终端防病毒、主机防篡改等。

安全资源池可以通过增加承载安全组件的计算节点,实现快速的横向和纵向扩容,横向是指自动增加虚拟机集群,提升安全防护能力,纵向是指通过调整虚拟安全组件的单台虚拟机的CPU、内存等能力,快速提供单台虚拟设备的安全防护能力。

3.3 VNF/APP 层的解决方案

(1)MEC安全解决方案:VNF/APP安全,如图18所示。

图18 VNF/APP 安全

VNF/APP 安全解决方案详如表3 所示。

表3 VNF/APP 安全解决方案

(2)MEC 基础平台和严选APP 安全发布和持续漏洞管理,及时软硬件消除漏洞,如图19 所示。

图19 APP 安全发布和持续漏洞管理

3.4 NFVI 层的解决方案

(1)MEC 安全解决方案:NFVI 安全,如图20 所示。

图20 NFVI 安全

NFVI 安全解决方案如表4 所示。

表4 NFVI 安全解决方案见

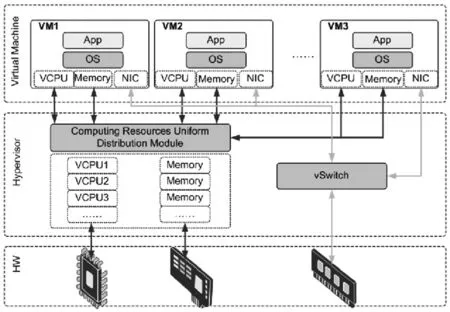

(2)APP VM 资源隔离-CPU&内存&磁盘隔离,如图21 所示。

图21 APP VM 资源隔离-CPU&内存&磁盘隔离

①vCPU 调度隔离安全 vCPU 的上下文切换,由Hypervisor 负责调度,保证了操作 系统与应用程序之间的隔离。

②内存隔离虚拟机通过内存虚拟化来实现不同虚拟机之间的内存隔离。

③磁盘I/O 隔离虚拟机所有的I/O 操作都会由Hypervisor 截获处理,Hypervisor 保证虚拟机只能访问分配给该虚拟机的物理磁盘,实现不同虚拟机硬盘的隔离。

④网络隔离不通过APP 使用不同VLAN/VRF 隔离

3.5 硬件层的解决方案,如图22 所示

图22 硬件层的解决方案

硬件层的解决方案如表5 所示。

表5 硬件层的解决方案见

4 总结

为了实现架构上的灵活性,5G 在引入如SDN、NFV、云基础设施等众多新型技术的同时,也带来了更多安全问题;5G 云化的基础设施之上引入众多第三方的应用,客观上带来的更大的暴露面和攻击面。为了解决这些安全问题,在引入传统电信网络安全准入、数据端到端加密的基础上,需要在满足国家安全等级保护的基础上,通过基础设施安全、网络和边界安全、虚拟设施安全和安全运营等不同维度提供安全能力输出,建立提供安全风险实时监控、安全能力按需弹性调度的安全体系架构。