面向车联网增值服务的匿名认证协议的密码分析与设计

2022-02-11姚海龙

姚海龙 闫 巧

1(兰州城市学院信息工程学院 兰州 730070) 2(深圳大学计算机与软件学院 广东深圳 518060)

车联网是智能交通系统的基础,是智慧城市的重要组成部分.车联网使用无线传输技术将参与交通的车辆、路边设施及行人等结连成网,以提供道路安全和交通管理相关服务,及其他增值服务.车联网是一种特殊的移动无线自组织网络,它具备移动自组织网络优点,也有其自身的特点.车联网的通信方式除了“车-车”通信之外,还有“车-基础设施”和“车-行人”等方式;车联网的主要节点高速移动,网络拓扑动态变化且规模不可预测;有足够的电力、计算和存储能力;关键应用的时延敏感,而且有些应用关乎驾乘人员的生命和财产安全,因此对网络安全性要求更高.

车联网最初的设计意图是提高交通参与实体的实时决策准确度,以降低交通事故、减少人身和财产损失;同时,提高交通管理信息化和智能化水平,提升交通效率.随着互联网技术不断发展和智慧城市概念的不断清晰,以车联网为依托的智能交通系统也融入了互联网,成了智慧城市不可或缺的构件.另外,车辆充足的电源、计算和存储能力,以及高速的无线传输技术也使车联网提供增值服务成为可能.除了道路安全和交通管理相关服务,车联网还能够提供自动驾驶服务和内容分发服务.自动驾驶即智能系统代替人工驾驶车辆,把劳累的驾驶员解放为舒适的乘客.提供内容分发服务的是和娱乐资讯、驾乘舒适相关的线上应用.如即时信息、金融资讯、视频会议、流媒娱乐、在线游戏等互联网增值应用.车辆或驾乘人员使用安装于车载应用单元之上的应用程序,通过车载通信单元连接路边基础设施,获取远程“可信”服务提供商提供的各种互联网服务.内容分发服务对车联网的安全性要求虽然不及其他3种苛刻,但仍事关一个高速移动车辆上的驾乘人员,因此相关信息的机密性、完整性和可用性不容轻视.

认证密钥协商协议是保障互联网远程安全通信的主要措施,它能够为车联网增值服务提供信息安全保障.目前,学术界和工业界鲜有面向车联网多服务器环境的认证密钥协商协议被提出.虽然有许多性能良好的面向传统互联网多服务器环境的认证密钥协商协议供参考,但仍有许多问题待解决,主要包括:

1) 强假设.主要有2个方面:一方面假设硬件因子安全可靠,如假设敌手无法有效获取存储在防篡改终端或智能卡中的数据,即对用户侧长期秘密泄露的应对措施考虑不足.事实上,防篡改终端代价昂贵也并非绝对安全,实践中也多采用非抗串扰的硬件因子.另一方面假设注册中心为可信第三方,只负责参数生成、凭据颁发,不参与认证过程.这种情况多出现在注册中心离线模式的两方协议中,该类协议不能及时对用户和服务器注册、认证凭据实施撤销和更新,容易导致仿冒攻击.

2) 抗硬件丢失攻击脆弱.随着硬件攻击技术的发展,攻击者有能力从用户侧硬件中导出用户长期秘密以部署离线字典攻击,进而导致用户仿冒攻击.

3) 抗用户仿冒攻击脆弱.在注册中心离线的两方协议和注册中心在线但不存储用户注册信息的三方协议中,敌手一旦获得用户的长期安全因子,便可部署用户仿冒攻击,导致协议双向认证失效.如谢勇等人提出协议中的车辆识别号泄露且未能及时撤销,敌手就可能向注册中心执行重注册获得合法身份;Lwamo等人提出协议中智能卡信息泄露,敌手就可能绕过用户本地认证实施仿冒攻击.服务器仿冒攻击也有类似情况.

4) 匿名性脆弱.协议的硬件因子中通常存储着敏感信息,这些信息泄露会导致协议匿名性丧失.如谢勇等人提出协议的智能卡中直接存储着车辆的识别号、口令和系统私钥明文,一旦这些信息泄露,敌手不但获得了用户身份信息,而且能根据交互信息追踪到应用足迹.

5) 前向安全性脆弱.有些协议的长期安全因子泄露可能招致前向安全攻击.如Lwamo等人提出的协议,敌手一旦获得了智能卡中信息或服务器的长期秘密因子,就有可能导出会话密钥,Vasudev等人提出的协议也存在类似情况.

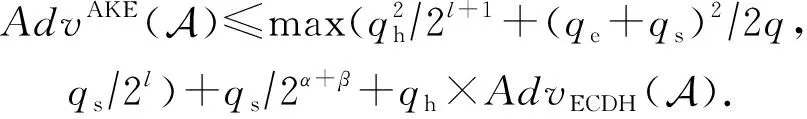

为了解决上述5个问题,本文提出了一种新的可证安全的匿名车联网多服务器认证密钥协商协议.我们的主要贡献有:1)分析了车联网内容分发应用的安全需求,评价了已有车联网多服务器密钥认证协商协议的优点和不足;2)设计了一个高效的、强匿名性和前向安全性的车联网多服务器认证密钥协商协议;3)证明了所提协议满足随机预言模型下的AKE(authenticated key exchange)安全性;4)从安全特性、计算效率和通信开销3个方面对所提方案进行了性能评估.

1 相关工作

车联网虽然始于汽车工业,但和互联网技术的发展关系紧密.近些年学术界和工业界提出了大量远程认证密钥协商协议,但对适用于车联网多服务器环境的协议研究较少.多服务器密钥认证协议依据加密形式可分为对称加密类和公钥加密类,虽然对称加密类普遍计算效率高但几乎难以有效实现强匿名性;依据协议参与实体类型又可分为注册中心离线的两方协议和注册中心在线的三方协议.

Liao等人在文献[8]的基础上提出了一种动态身份多服务器认证协议,但Hsieh等人认为该协议需要定期更新身份且不能抵抗身份追踪攻击、匿名性差,并给出了改进协议;不幸的是Amin等人在文献[10]中证明Hsieh等人的协议不能抵抗口令猜测攻击和服务器欺骗攻击.谢勇等人认为Amin等人的协议虽然改进了Hsieh等人协议的漏洞,但认证过程需要在线注册中心参与,他们在文献[5]中提出了注册中心离线模式的改进协议,声称该协议适用于车联网多服务器环境.Yoon等人提出一种基于椭圆曲线密码(elliptic curve crypto-graphy, ECC)的多服务器认证协议,但He等人在文献[12]中指出Yoon等人的协议不能抵抗内部特权攻击、智能卡丢失攻击和仿冒攻击并给出了改进协议;Chuang等人也在文献[13]指出Yoon等人的协议存在匿名性脆弱的问题,并提出了一个轻量级的改进方案.2017年,Kumari等人认为Chuang等人的协议不能抵抗中间数据攻击、用户仿冒攻击和前向安全攻击并基于RSA数字签名提出了改进协议,Lwamo等人在2019年发现Kumari等人的协议使用了大量指数运算,导致协议效率低下,为了改善该协议的效率,他们同时使用公钥加密和对称加密改善协议的安全性和计算效率.但Yao等人认为,Lwamo等人的协议不能抵抗智能卡丢失攻击、离线字典攻击,进而导致用户仿冒攻击,甚至丧失匿名性和前向安全性.2017年,Ying等人使用计算Diffie-Hellman问题设计了一种基于智能卡的轻量级车辆认证方案,作者声称其提案具有良好的安全性且计算和通信效率至少是现有方案的2倍.但是2019年Chen等人在文献[17]中揭示,Ying等人的方案不能抵抗ID猜测攻击、会话密钥链接攻击和重放攻击,并给出了针对性的改进方案.2020年,Vasudev等人分析认为Chen等人的改进方案虽然获得了相应的安全性,但也因此导致计算和存储开销过高.虽然Vasudev等人声称其改进方案的安全性和效率均优于现有方案,但我们在本文中将展示该方案不但匿名性和前向安全性脆弱,而且存在任意用户侧设备丢失都会导致系统主密钥泄露,进而导致所有会话密钥泄露的缺陷.

2 背景知识

在本节中,我们主要介绍椭圆曲线密码、通信模型等理解文章所需的背景知识.

2.1 有限域Fp上的椭圆曲线

2.2 通信模型

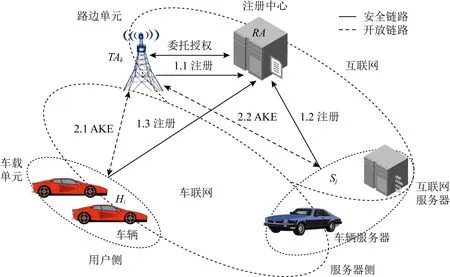

车联网本质上是移动自组织网外延互联网模式.因此,适用于车联网内容分发应用的多服务器认证密钥协商协议是互联网多服务器远程认证的特殊情形.本节在已有模型的基础上提出适用于车联网内容分发应用的多服务器三方认证模型.该模型中有4种协议实体:注册中心、委托授权方、内容提供商服务器和车辆及其驾乘人员,网络拓扑如图1所示.

1) 注册中心.

注册中心RA

是用户H

、服务器S

、路边单元TA

共同信任的第三方服务器,它拥有充足的电源、强大的计算能力和丰富的存储能力及网络资源,同时假设它能够抵御各类已知互联网安全攻击,H

和S

能够在RA

和TA

的帮助下实现双向认证和会话密钥协商.

2) 内容提供商服务器.

内容提供商服务器S

是车联网增值服务的载体,它们是若干部署在互联网环境下半诚信服务器或安装了Raspberry Pi类系统的车辆或使用其他智能终端的移动互联网服务提供者,它们/

他们为车辆或其驾乘人员提供各种娱乐、资讯等互联网增值服务.

3) 车辆及驾乘者.

参与交通行为的车辆是车联网的主体之一,车辆或其驾乘人员H

使用安装在应用程序单元上的应用程序,通过车载通信单元连接路边基础设施(roadside unit, RSU),向部署在互联网上的内容服务器请求认证并获取相应服务.

4) 委托授权方.

为了提高系统性能(如提高系统响应效率、降低RA

的负担),我们考虑以车辆及其驾乘人员为中心,RA

按就近原则将授权和认证的任务委托给车辆附近的TA

,如已和RA

相互认证的RSU.

Fig. 1 Communication model of authentication scheme for value-added services in IoV图1 面向车联网增值服务的认证方案通信模型

2.3 安全目标

由于车联网主要节点高速移动,网络的信息安全事故很可能引发交通事故和其他安全事故.因此,一个适用于车联网增值服务场景的认证密钥协商协议除了具备协议实体双向认证和安全会话密钥协商的功能外,还应实现3个安全目标:

1) 强匿名性.强匿名性包括2个方面:①敌手无法通过主动或被动攻击获取未完全腐化用户的识别码;②敌手无法通过主动或被动攻击建立特定用户和特定应用之间的链接,即无法追踪到用户的任何网络活动足迹.

2) 强前向安全性.协议具备强前向安全性意味着即使敌手获得了所有协议实体的所有长期安全因子,也无法攻击前期已建立会话密钥的安全性.

3) 抵抗其他攻击.能够抵抗其他已知的互联网攻击,如重放攻击、中间人攻击等.

2.4 威胁模型

1) 能够完全控制信道、获得实体间交互信息的副本并提取敏感信息;

2) 能够通过拦截、修改、插入、删除交互信息等手段干扰通信;

3) 能够使用掌握的硬件攻击技术从盗取或拾得的智能卡中导出其中的秘密;

.

3 Vasudev等人[4]协议的密码分析

本节以Vasudev等人协议的密码分析为例,展示现有面向车联网增值服务的轻量级认证协议在安全性方面的脆弱性.

3.1 Vasudev等人[4]协议

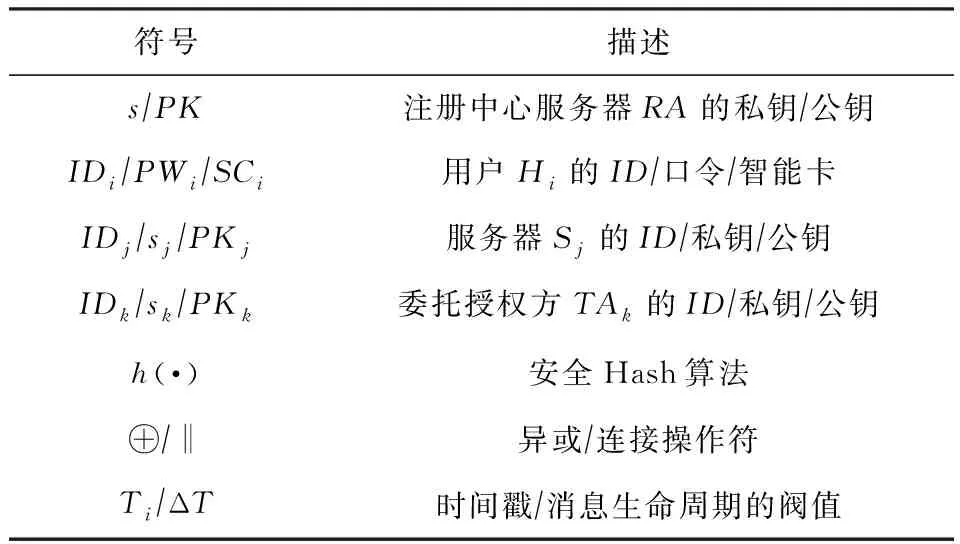

为了方便理解针对Vasudev等人协议的密码分析,本节先对其注册和认证过程进行简要回顾.方案中使用的符号及其说明如表1所示:

Table 1 Notations and Descriptions表1 符号及其描述

3.2 Vasudev等人[4]协议的安全漏洞

本节展示Vasudev等人协议不能抵抗2.2节安全威胁下的匿名性攻击、前向安全性攻击等攻击.

Hi(IDi,PWi,SCi)TAk(K)Sj(IDj,K)r*i=ZiIDiPWiif Ai=Bih(PIDi‖PPWi),select x∈R ZZ*q,h1=h(T1‖Ai‖PPWi‖x),Y1=h(Bi‖PPWi),X1=xYi,M1={IDj,h1,X1,T1},HiM1→TA.Y*1=h(Bi‖PPWi),x=X1Y*1,if h1=h(T1‖Ai‖PPWi‖x),PIDk=h(PIDi‖IDk‖IDj)h2=h(T2‖PIDk‖K‖x),X2=xh(K),M2={PIDk,h2,X2,T2},TAkM2→Sj.x*=X2h(K),if h2=h(T2‖PIDk‖K‖x*),y∈RZZ*q,ssji=h(PIDk‖x‖y),h3=h(T3‖x‖y‖K),X3=xy,M3={h3,X3,T3},TAkM3←Sj.y*=X3x,if h3=h(T3‖x‖y*‖K),h4=h(x‖y‖PPWi),X4=yPPWi,M4={h4,X4},HiM4←TAk.y*=X4PPWi,if h4=h(x‖y*‖PPWi),ssij=h(PIDk‖x‖y*).

Fig. 2 Authentication process of the Vasudev et al. scheme图2 Vasudev等人方案的认证过程

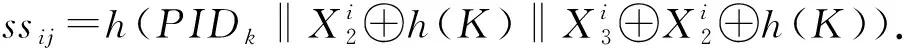

ss

=h

(PID

‖X

⊕h

(K

)‖X

⊕X

⊕h

(K

)).

4) 不能抵抗智能卡丢失攻击.

用户的ID

智能卡SC

{A

,B

,Z

}丢失将导致离线字典攻击.

因为h

=h

(x

‖y

‖PPW

),而y

=X

⊕PPW

,x

=X

⊕y

,PPW

=h

(PW

‖Z

⊕ID

⊕PW

),所以有等式h

=h

(X

⊕X

⊕PPW

‖X

⊕PPW

‖PPW

)(1)

ID

,PW

);② 计算PPW

=h

(PW

‖Z

⊕ID

⊕PW

)并代入式(1),如果h

=h

(X

⊕X

⊕PPW

‖X

⊕PPW

‖PPW

)为真,返回(ID

,PW

)=(ID

,PW

),否则返回执行步骤①.

4 协议设计

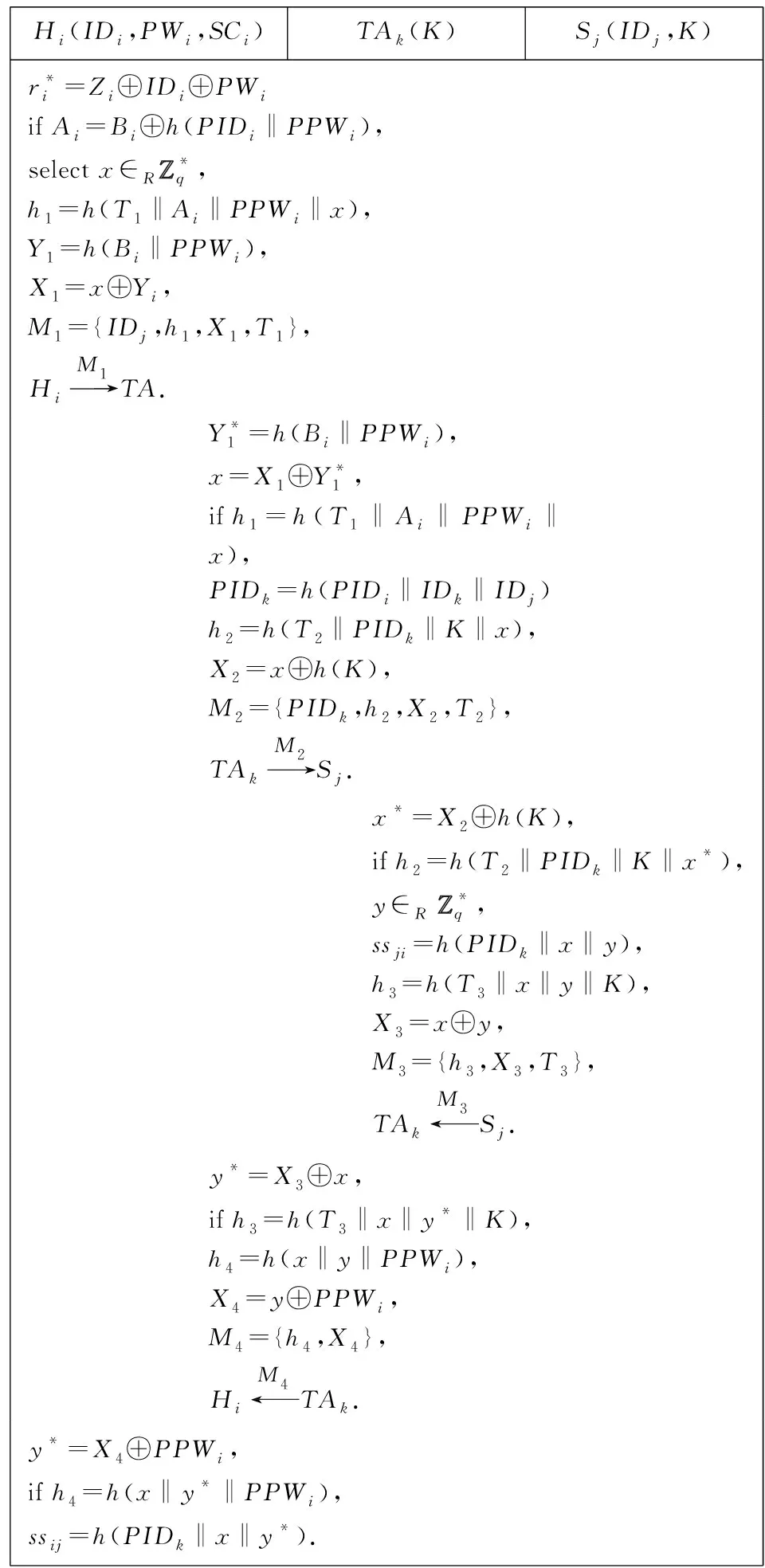

由3.2节的分析可见,Vasudev等人协议除了匿名性和前向安全性脆弱之外,还存在任意用户秘密丢失导致所有会话泄露的致命缺陷.为了解决这些问题,我们使用ECDH安全假设和Hash函数设计了一个安全高效的面向车联网增值服务的认证密钥协商方案.该提案由初始化、注册、授权、认证4个主要阶段组成,其中注册阶段包括授权方注册、服务器注册和用户注册3个算法,授权阶段包括用户临时凭据生成和服务器临时凭据生成2个算法.

4.1 初始化

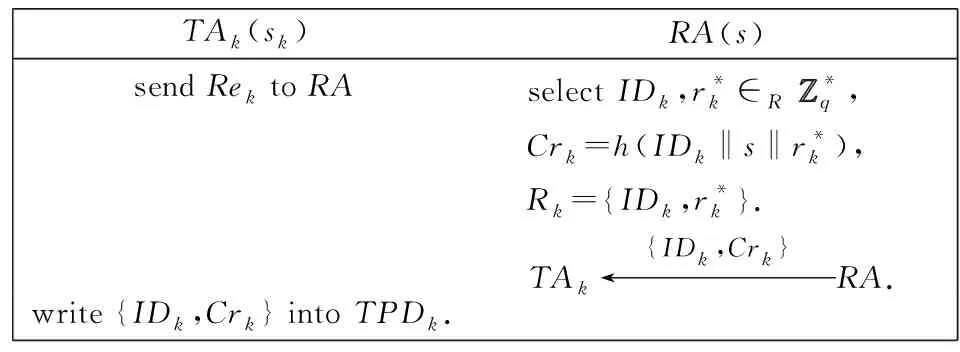

4.2 委托授权方注册

TAk(sk)RA(s)send Rek to RAselect IDk,r*k∈RZZ*q,Crk=h(IDk‖s‖r*k),Rk={IDk,r*k}.TAk {IDk,Crk} ←RA.write {IDk,Crk} into TPDk.

Fig. 3 TAk registration process of the proposed scheme图3 本提案TAk的注册过程

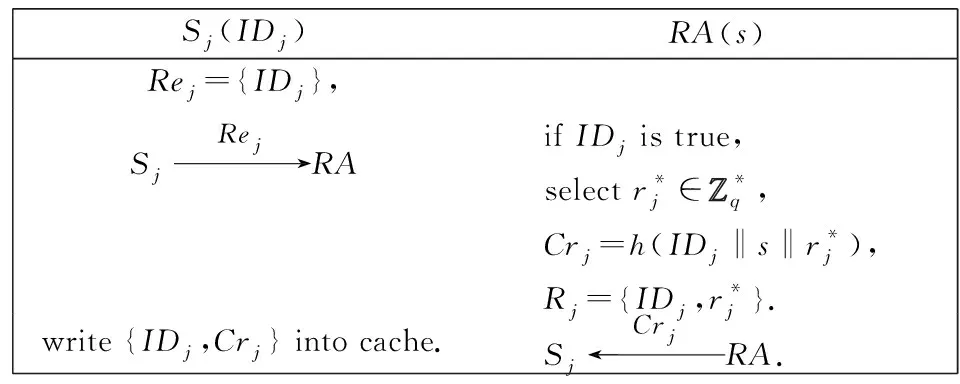

4.3 服务器注册

Sj(IDj)RA(s)Rej={IDj},Sj Rej →RAif IDj is true,select r*j∈ZZ*q,Crj=h(IDj‖s‖r*j),Rj={IDj,r*j}.write {IDj,Crj} into cache.Sj Crj ←RA.

Fig. 4 Sj registration process of the proposed scheme图4 本提案Sj的注册过程

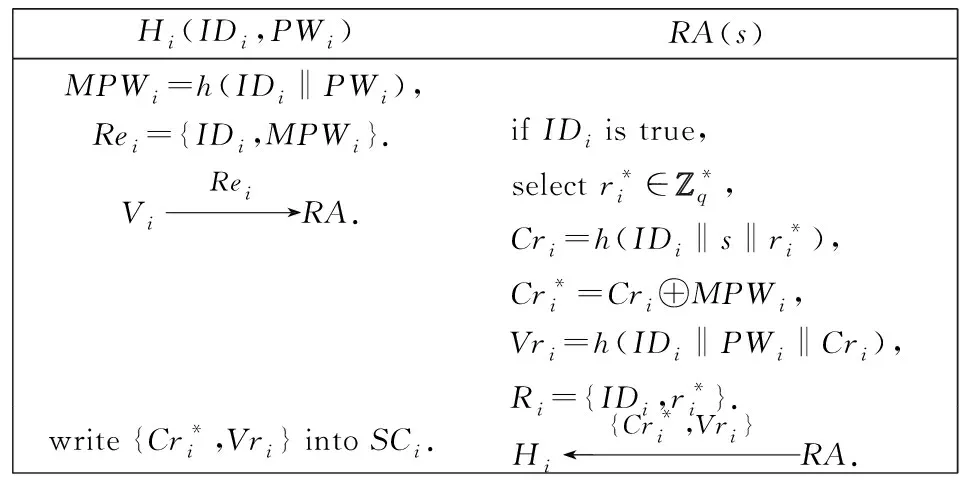

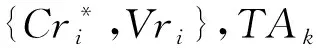

4.4 用户注册

Hi(IDi,PWi)RA(s)MPWi=h(IDi‖PWi),Rei={IDi,MPWi}.Vi Rei →RA.if IDi is true,select r*i∈ZZ*q,Cri=h(IDi‖s‖r*i),Cr*i=CriMPWi,Vri=h(IDi‖PWi‖Cri),Ri={IDi,r*i}.write {Cr*i,Vri} into SCi.Hi {Cr*i,Vri} ←RA.

Fig. 5 Hi registration process of the proposed scheme图5 本提案Hi的注册过程

4.5 登录和认证

认证阶段,用户H

和服务器S

在委托授权方TA

的帮助下实现相互认证并初始化会话密钥.

通常情况下,H

的车辆驶入某一路段时,会被临近TA

检测到(相互检测),TA

会在通过RA

认证后为H

生成临时凭据Cr

和可能访问的服务器凭据Cr

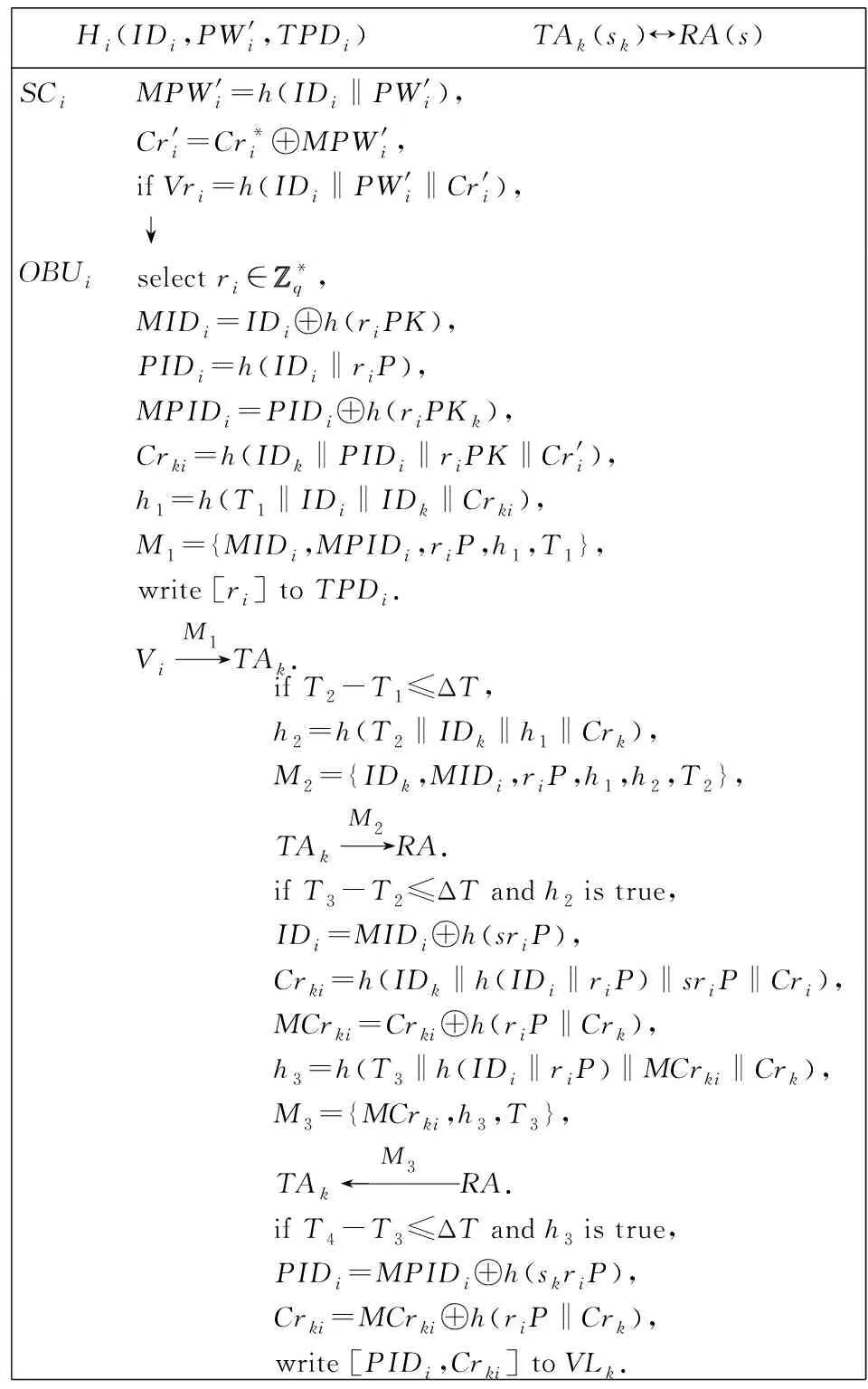

,详情如图6和图7所示.

临时凭据的生成过程为:1)H

通过登录认证后,选取随机数r

计算r

P

和假名PID

,并盲化用户名和假名为MID

和MPID

,发送消息{MID

,MPID

,r

P

,h

,T

}给TA

请求认证并将r

写入缓存.

2)TA

验证时间戳有效后,计算摘要h

并发送消息{ID

,MID

,r

P

,h

,h

,T

}给RA

请求认证.

3)RA

验证时间戳和h

有效后,从MID

中导出ID

、查询用户注册表为真后计算其临时凭据Cr

,盲化Cr

为MCr

、计算摘要h

并返回消息{MCr

,h

,T

}给TA

.

Hi(IDi,PW'i,TPDi)TAk(sk)↔RA(s)SCiMPW'i=h(IDi‖PW'i),Cr'i=Cr*iMPW'i,if Vri=h(IDi‖PW'i‖Cr'i),↓OBUiselect ri∈ZZ*q,MIDi=IDih(riPK),PIDi=h(IDi‖riP),MPIDi=PIDih(riPKk),Crki=h(IDk‖PIDi‖riPK‖Cr'i),h1=h(T1‖IDi‖IDk‖Crki),M1={MIDi,MPIDi,riP,h1,T1},write [ri] to TPDi.ViM1→TAk.if T2-T1≤ΔT,h2=h(T2‖IDk‖h1‖Crk),M2={IDk,MIDi,riP,h1,h2,T2},TAkM2→RA.if T3-T2≤ΔT and h2 is true,IDi=MIDih(sriP),Crki=h(IDk‖h(IDi‖riP)‖sriP‖Cri),MCrki=Crkih(riP‖Crk),h3=h(T3‖h(IDi‖riP)‖MCrki‖Crk),M3={MCrki,h3,T3},TAk M3 ←RA.if T4-T3≤ΔT and h3 is true,PIDi=MPIDih(skriP),Crki=MCrkih(riP‖Crk),write [PIDi,Crki] to VLk.

Fig. 6 User temporary credential generation algorithm UTCG图6 用户的临时凭据生成算法UTCG

Sj(IDj,sj)TAk(sk)↔RA(s)h4=h(T4‖IDk‖Crk),M4={IDk,h4,T4},TAk M4 →RA.if T5-T4≤ΔT and h4 is true,select rj∈ZZ*q,Crkj=h(IDk‖IDj‖rjPKj‖Crj),MCrkj=Crkjh(rjP‖Crk),h5=h(T5‖IDj‖MCrkj‖Crk),M5={IDj,MCrkj,rjP,h5,T5},TAk M5 ←RA.if T6-T5≤ΔT and h5 is true,Crkj=MCrkjh(rjP‖Crk),write [IDj,Crkj] to SLk,h6=h(T6‖IDk‖rjP‖Crkj),M6={IDk,rjP,h6,T6},Sj M6 ←TAk.if T7-T6≤ΔT,Crkj=h(IDk‖IDj‖sjrjP‖Crj),if h6=h(T6‖IDk‖rjP‖Crkj),write [IDk,Crkj] to memory.

Fig. 7 Server temporary credential generation algorithm STCG图7 服务器的临时凭据生成算法STCG

4)TA

验证时间戳和h

有效后,从MPID

中导出PID

、从MCr

中导出Cr

,最后将消息{PID

,Cr

}写入缓存中的车辆列表VL

以备后用.

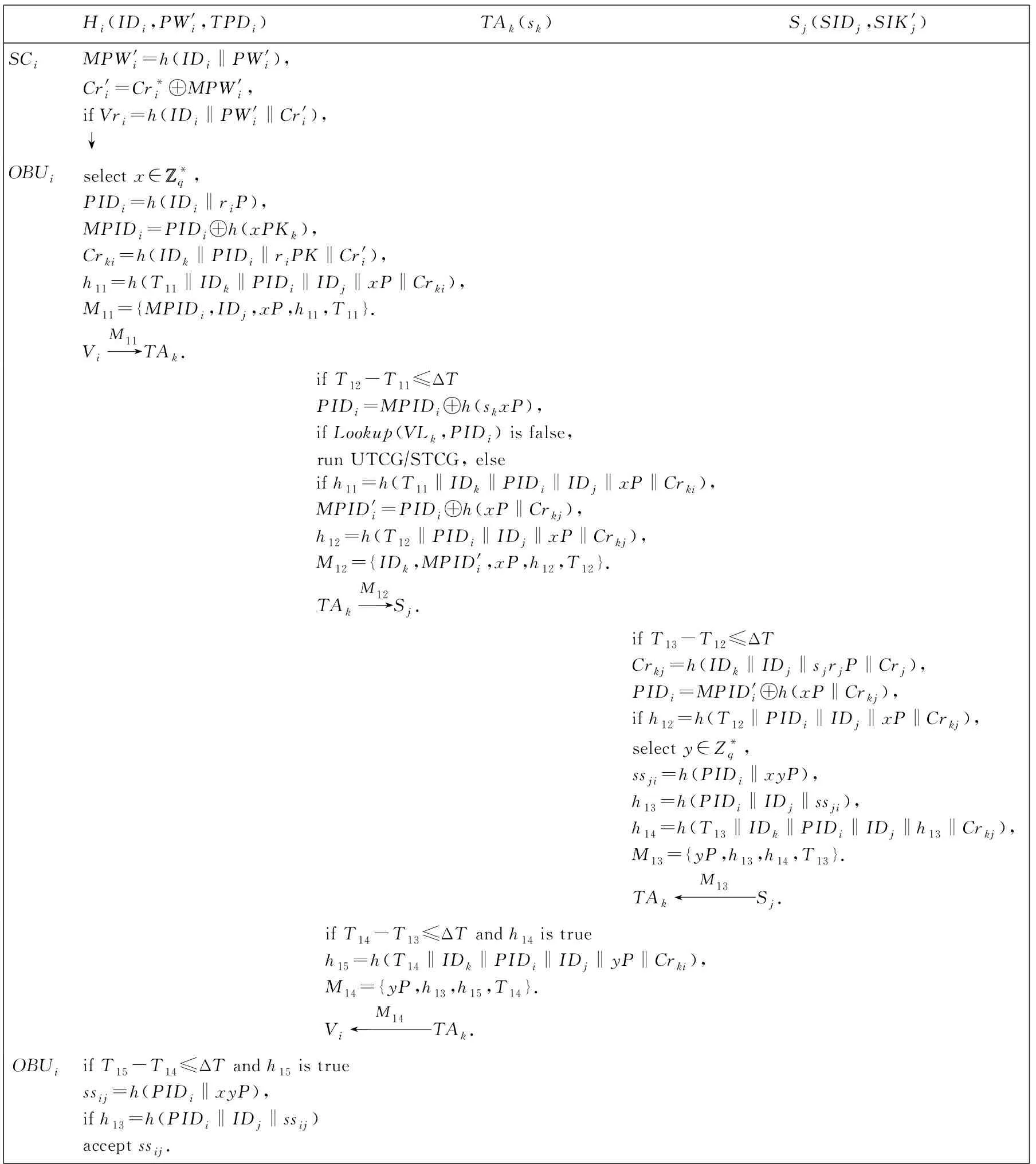

5) 与此同时,TA

和RA

还要为H

经常访问的服务器S

生成新的临时凭据.TA

计算摘要h

后发送消息{ID

,h

,T

}给RA

请求认证.

6)RA

验证时间戳和h

有效后,选取随机数r

计算服务器临时凭据Cr

,盲化Cr

为MCr

、计算摘要h

并返回消息{ID

,MCr

,r

P

,h

,T

}给TA

.

7)TA

验证时间戳和h

有效后,从MCr

中导出Cr

,并将消息{ID

,Cr

}写入缓存中的服务器列表SL

;TA

计算摘要h

后发送{ID

,r

P

,h

,T

}给S

.

8)S

验证时间戳后,计算Cr

并验证摘要h

有效后将消息{ID

,Cr

}写入缓存以备后用.

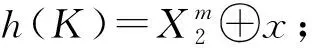

如图8所示,当H

需要访问S

时,TA

根据其缓存中的临时凭据实现相互认证,而无需RA

参与.

9)H

先选择随机数x

并以h

(xPK

)盲化其假名,计算临时凭据Cr

后生成摘要h

,随后发送消息{MPID

,ID

,xP

,h

,T

}给TA

请求认证.

Hi(IDi,PW'i,TPDi)TAk(sk)Sj(SIDj,SIK'j)SCiMPW'i=h(IDi‖PW'i),Cr'i=Cr*iMPW'i,if Vri=h(IDi‖PW'i‖Cr'i),↓OBUiselect x∈ZZ*q,PIDi=h(IDi‖riP),MPIDi=PIDih(xPKk),Crki=h(IDk‖PIDi‖riPK‖Cr'i),h11=h(T11‖IDk‖PIDi‖IDj‖xP‖Crki),M11={MPIDi,IDj,xP,h11,T11}.ViM11→TAk.if T12-T11≤ΔTPIDi=MPIDih(skxP),if Lookup(VLk,PIDi) is false,run UTCG∕STCG, elseif h11=h(T11‖IDk‖PIDi‖IDj‖xP‖Crki),MPID'i=PIDih(xP‖Crkj),h12=h(T12‖PIDi‖IDj‖xP‖Crkj),M12={IDk,MPID'i,xP,h12,T12}.TAkM12→Sj.if T13-T12≤ΔTCrkj=h(IDk‖IDj‖sjrjP‖Crj),PIDi=MPID'ih(xP‖Crkj),if h12=h(T12‖PIDi‖IDj‖xP‖Crkj),select y∈Z*q,ssji=h(PIDi‖xyP),h13=h(PIDi‖IDj‖ssji),h14=h(T13‖IDk‖PIDi‖IDj‖h13‖Crkj),M13={yP,h13,h14,T13}.TAk M13 ←Sj.if T14-T13≤ΔT and h14 is trueh15=h(T14‖IDk‖PIDi‖IDj‖yP‖Crki),M14={yP,h13,h15,T14}.Vi M14 ←TAk.OBUiif T15-T14≤ΔT and h15 is truessij=h(PIDi‖xyP),if h13=h(PIDi‖IDj‖ssij)accept ssij.

Fig. 8 Authentication process of the proposed scheme图8 本提案的认证过程

TA

验证时间戳和h

有效后,计算摘要h

并发送消息{yP

,h

,h

,T

}给H

请求认证.

13)H

验证时间戳和h

有效后,计算会话密钥ss

=h

(PID

‖xyP

)并验证h

,有效则接受该密钥.

5 安全分析

本节给出提案在随机预言模型下的AKE安全性证明和其他性质的非形式化分析.

5.1 安全模型

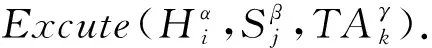

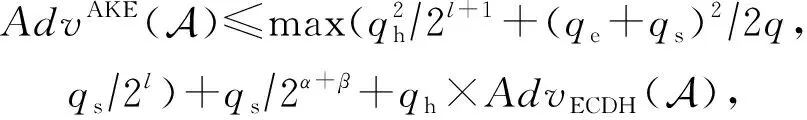

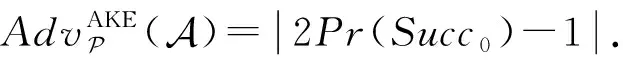

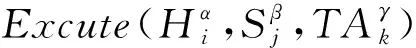

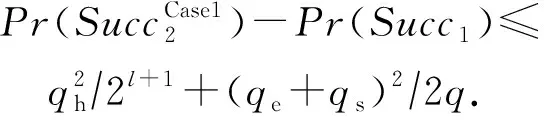

5.2 形式化证明

q

,q

,q

为有限时间内Hash

(·),Excute

(·)和Send

(·)请求的次数,l

,α

,β

为Hash函数,ID

空间、口令空间的比特长度.

G

:该游戏模拟真实场景,依据定义1可得

Pr

(Succ

)=Pr

(Succ

).

G

:该游戏在G

的基础上增加Corrupt

(H

,TA

)询问以模拟P

被部分腐化时的协议安全性.

G

的优势为Pr

(Succ

)=1/

2.

.

5.3 匿名性及其他安全性分析

本节在5.

2节安全证明的基础上进一步分析提案的匿名性及其他安全性质.

1) 双向认证.

正常情况下,用户H

和服务器S

充分相信持有它们长期凭据的实体一定是系统公钥的私钥所有者RA

,而由其长期凭据派生的临时凭据持有者是RA

信任的实体TA

.

因此,H

和S

与TA

之间依据Cr

和Cr

实现相互认证,而H

和S

在TA

帮助下实现间接认证.

.

协议中,用户H

的口令以h

(ID

‖PW

)形式使用,依据Hash函数的单向安全性,好奇的RA

无法获取车辆的PW

;再者,H

和S

均独立计算会话密钥ss

=h

(PID

‖xyP

),RA

和TA

要计算该会话密钥还需xyP

,依据ECDH安全假设,它们获取xyP

的优势可忽略.

6 性能分析

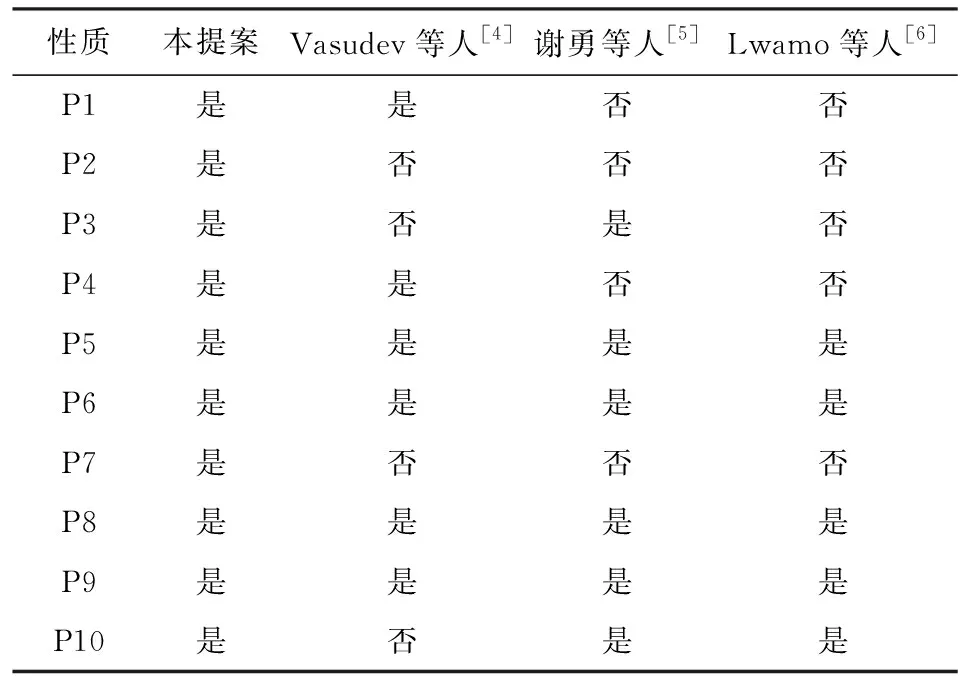

本节分析比较了本提案、Vasudev等人、谢勇等人协议和Lwamo等人协议的安全特性、计算效率和通信效率.结果显示,所提协议在安全性和效率方面都具有一定优势.

6.1 安全性对比

本节从双向认证、匿名性等10个方面对比了提案、Vasudev等人、谢勇等人协议和Lwamo等人协议的安全特性.结果显示,提案具有更好的安全性.由表2可见,注册中心离线的协议一旦易失性因子泄漏就可能导致双向认证失效,进而招致用户仿冒攻击,甚至丧失匿名性和前向安全性;未使用公钥密码构造的协议匿名性脆弱且容易招致离线口令猜测攻击.

Table 2 Comparison of the Security Properties of Authentication Protocol for Value-Added Services in IoV表2 车联网多服务器密钥协商协议安全性质比较

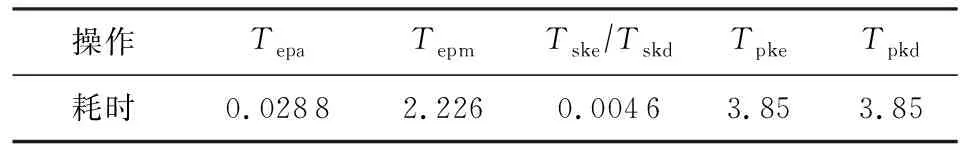

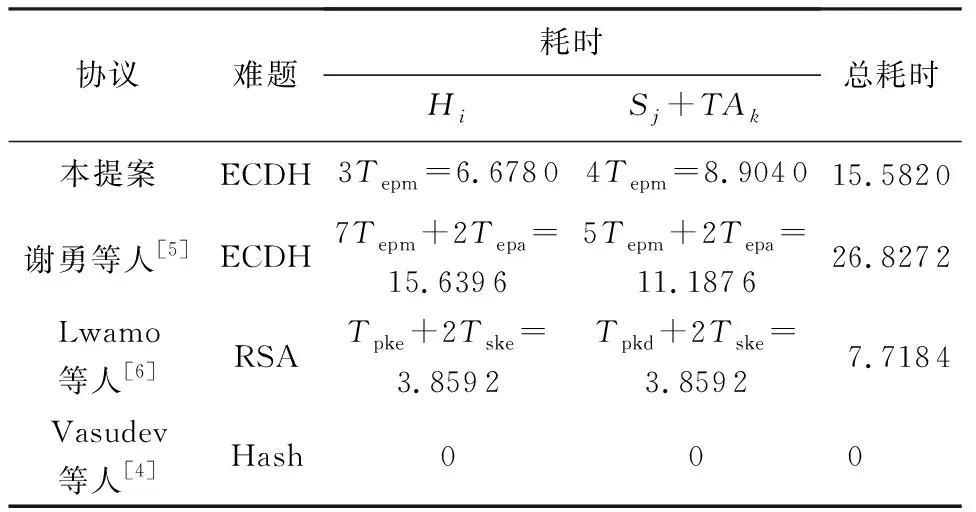

6.2 计算效率对比

为了评估所提协议的计算效率,我们比较了提案及其他3个典型方案的计算耗时.根据文献[6,26]的结论,协议中所涉及的基本操作耗时如表3所示:

Table 3 Time Overhead for Various Operations表3 基本操作耗时 ms

我们使用表3中的基本耗时评估4个协议认证和密钥协商阶段的计算耗时,详情如表4所示.忽略Hash函数和异或操作耗时,2个基于ECC的协议相比,我们的协议车辆侧耗时差不多是谢勇等人协议的43%,总耗时是他们的58%;相比基于RSA的Lwamo等人协议,车辆侧耗时和总耗时是他们的2倍左右,但该协议匿名性和前向安全性脆弱.虽然Vasudev等人协议的计算开销相比小的可以忽略,但它存在因智能卡丢失导致系统主密钥泄露进而导致所有会话密钥泄露的致命缺陷.

Table 4 Computational Cost Comparison表4 计算性能比较 ms

6.3 通信效率对比

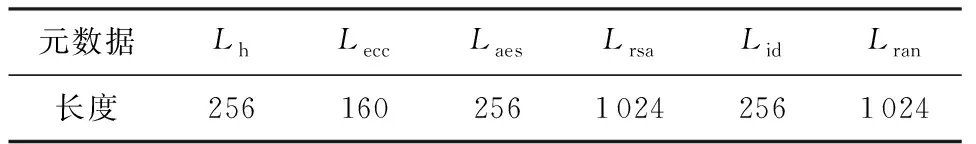

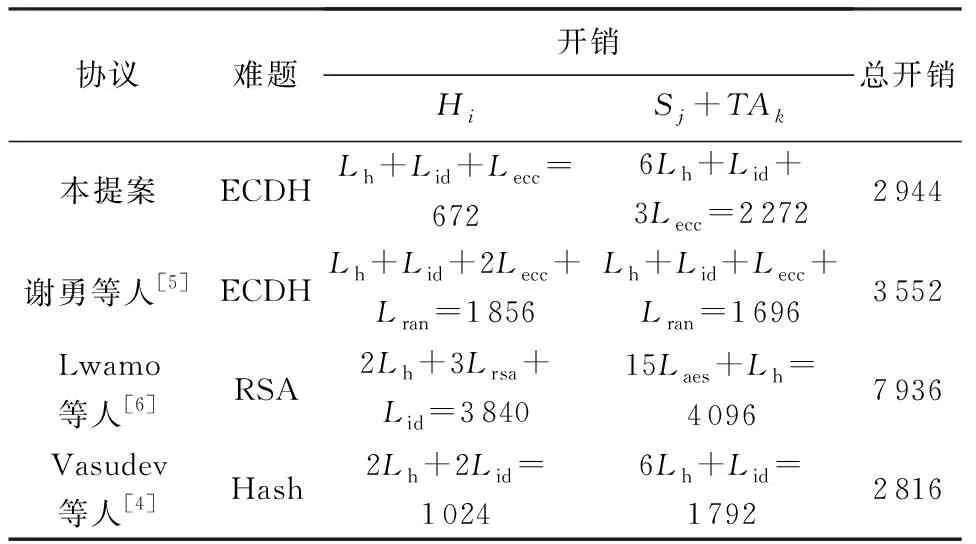

为了评估所提协议的通信效率,我们比较了提案和其他3个协议的通信开销.协议中所涉及的数据结构的比特长度如表5所示:

Table 5 Length of Metadata表5 元数据的长度 b

我们使用表5中统计的数据结构比特长度评估4个协议认证和密钥协商阶段的通信开销,详情如表6所示.忽略底层通信协议开销,2个基于ECC的协议相比,所提协议的车辆侧发送的数据量差不多是谢勇等人协议的1/3,总通信开销也减少了近20%;和基于Hash函数的协议相比,所提协议的车辆侧发送的数据量不足Vasudev等人协议的2/3,总通信开销略高;和基于RSA的协议相比,所提协议的车辆侧发送的数据量不足Lwamo等人协议的1/5,总通信开销也只有他们的37%.

Table 6 Communication Cost Comparison表6 通信开销比较 b

7 总 结

本文首先研究了面向车联网增值服务场景的认证密钥协商协议的安全需求和威胁模型;分析了已有协议存在匿名性和前向安全性脆弱的原因;使用椭圆曲线密码和Hash函数设计了一种可证安全的适用于车联网增值服务场景匿名认证协议,给出了随机预言模型下的安全性证明,并通过与其他典型协议在安全特性、计算效率和通信效率3个方面的对比分析评估了所提协议的性能.结果显示,所提协议具有强匿名性和前向安全性,能够抵抗已知的互联网攻击;相比其他协议,所提协议的安全性更佳,车辆侧的计算量和通信量更低,更符合车联网增值服务场景的实际需求.

作者贡献声明

:姚海龙负责方案设计、安全分析、效率评估、初稿撰写;闫巧负责审阅与修改论文.