基于DevOps 的云大数据中心重保研判研究

2022-02-07王新宽李志强范学领张淏湜

王新宽 李志强 孟 凡 范学领 李 强 张淏湜

1.中国移动江苏公司扬州分公司;2.扬州大学;3.南京大学;4.西安交通大学;5.扬州市政府资源中心

0 引言

随着东数西算、数智化转型如火如荼地推进,网络规模越来越大,其上承载服务的民生类、政务类等系统,对百姓和政府的影响日益深远。但在当前动荡的国际形势下,网络安全形势日趋严峻,因此在重保(在重大活动期间或特定期间,对于通信和网络安全的重要保障服务,以下简称“重保”)期间面临的压力陡增。

重保时,如果将网络安全防护体系比喻成一个“坦克车组”,那么研判系统就是“车长”,它负责使用雷达观瞄设备对战地态势进行分析、判断、支撑指挥决策。传统的研判操作是以事件告警为触发点的被动响应模式,存在先天滞后性。

结合近年重保和护网的经验,通过分析重保期间网络安全的痛点和需求,提出主被动结合等的新型研判分析模式,提供以攻击者脸谱分析能力为核心的新型主动研判模式,将研判能力前置,对攻击源头分析管控,降低网络面临的威胁和风险。

1 痛点与需求分析

结合本市政府大数据中心、华云大数据基地等近几年网络安全运维和重保的经验,进行研究。

1.1 痛点分析

网络安全攻防是在业务可用性要求的悬崖边上跳舞,攻防双方在同一条隐形赛道上赛跑,落后就意味着失败。所以对攻防研判而言,时效性和准确性属于首要需求。传统研判模式的痛点如下:

1.1.1 研判滞后且缺乏发现手段

研判滞后:传统研判通过态势感知等实现,缺点是告警带动研判机制,研判的起点可能是攻击链的中后期(传送、控制阶段),攻击者可能已经得手。在攻击行为预判跟踪方面,攻击者可以在其选定的任意时间、任意资产暴露面上展开攻击,防守者只能被动响应,将网络攻防不对等体现的淋漓尽致。

缺乏发现手段:虽然能通过沙箱、EDR(终端检测与响应)、内存检测、违规外联检测等手段发现免杀木马的攻击行为并及时进行控制,但这依然令终端或业务处于一种风险状态。

1.1.2 三个能力不足

承压能力不足:运维团队“人”的精力有限,SOAR(安全大数据分析平台)等“系统”处理能力也有限,导致在重保期间遇到高并发攻击时,超出人和系统的处理能力,形成风险失控;且SOAR 等工具只能执行一些简单的标准化操作(例如IP 封禁),能力存在局限性。

溯源能力不足:传统模式“对事不对人”、“自保为主的防御思想”,使其缺乏对攻击源头的主动溯源能力、反向攻击溯源的驱动力。表现在如下三方面:(1)“源于事件告警,止于封禁IP”,只能看到攻击IP,不知道攻击者是“谁”;(2)非重保阶段没有溯源的意愿和准备,导致重保阶段缺乏溯源的能力;(3)高度依赖专家经验和反向渗透、社工库、蜜罐内置木马等方式,溯源成本高、见效慢、成功率低。

处置能力不足:不可能为了安全而破坏业务可用性;通过边界封禁IP 等手段阻止攻击者,但攻击者自身无损,可通过启用其他路径继续展开攻击。

1.2 需求分析

综合前述内容并结合重保研判实战经验,提炼出以下需求:

(1)更早地研判切入点。需要消减传统研判模式的滞后性,在攻击链靠前的阶段展开研判并识别攻击事件和攻击者。提升早研判、早发现、早处置的能力。

(2)需要更准确地对攻击者的身份类型进行定位。不仅能通过有限的探测、攻击行为日志和威胁情报碰撞,还能分析攻击源时空行为、行为特征、历史攻击记录等深层攻击情报,并具备定位的能力。这是进行后续决策和处置的必要前提和关键依据。

(3)能通过平台落地、标准化服务落地等方式,来提供持续稳定的标准化研判分析能力。当然还要考虑成本因素,能通过自动化、服务化等方式,提供便捷、更易用、可并发的网络安全研判能力,节省人工等成本。

2 设计思路

依据国家网络安全相关法规、等级保护指南、DevOps(Development 和Operations 组合的研发运营一体化)、态势感知系统架构等内容,设计网络安全整体框架;重保重点防范政务网与云上大数据系统,对攻击进行主被动结合、同源分析等,实现前置研判,帮助防守方对攻击者画像,早发现、早定位、早处置。

2.1 打牢基座聚集政务网与云上大数据系统

重保的基础是已具备了一定的网络安全防护能力,而不是临时抱佛脚。依据前述法规等内容,进一步结合内外部管理要求、DevOps 过程和方法等内容,制定整体安全框架如图1 所示,包括管理、运营、全生命周期等9 个模块,通过自上而下的一整套措施,在经过大数据分析后对每日对攻击流量进行迭代,以动态清零的思路做好网络安全研判管控工作。

图1 网络安全整体框架

随着政务网云化推进,在云方面,本文聚焦“一个中心,三重防护”,即安全管理中心,通信网络防护、区域边界防护、计算环境防护。图2 为云网络安全图谱,针对“一个中心,三重防护”的要求进行方案设计,建立以计算环境安全为基础,以区域边界安全、用户层安全为保障,以安全管理中心为核心的信息安全整体保障体系。

图2 云网络安全图谱

云为基,数据驱动,大数据系统孕育而生,这就不难理解为何近年来各市大数据局如雨后春笋般成立了。大数据系统,在“一个中心,三重防护”的基础上,再细分为业务安全、应用支撑环境安全两个维度,如图3 所示。

图3 大数据系统网络安全图谱

2.2 主被动结合的新型研判模式

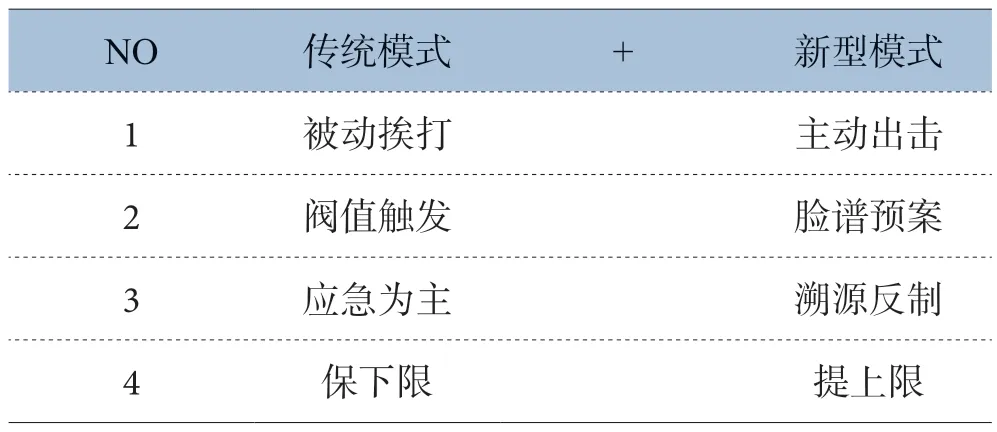

传统研判模式是研判能力的基础,可保障防守方研判能力下限。以攻击者脸谱分析能力为核心的新型主动研判模式是创新,可以提升防守方研判能力上限。如表1 所示。

表1 传统模式+新型模式

主被动研判模式并行,能获得1+1>2 的效果。

主动研判源于告警,高于告警;通过引流等,实现“间谍卫星”能力,实现云端本地,能力互补;通过片段、线索的分析可以掌握其背景、能力、范围、成功事件,且可以持续分析跟踪;通过大数据分析与存储、规则库与同源分析,将零碎的行为串联成一个整体的事件,综合分析组织或个人的背景、能力、意图以及结果来做到有效的辅助决策。

2.3 针对威胁主体的前置研判模式

针对威胁主体进行攻击者脸谱分析的研判模式:从“事”到“人”,将多起事件关联到同一人;从分析威胁主体的客观行动,到分析威胁主体的主观意图;通过云端黑客档案、攻击者脸谱情报等威胁情报进行碰撞,实现智能关联分析;从“雷达”到“卫星”;通过对攻击者的“时空信息”分析,进行跨时空研判;还能从“事后”到“事前”。

3 研判分析模式与流程

网络安全重保研判能力框架,包括研判分析与态势预警(含同源分析和事件图谱等)、外部联动、接入对象接口等,具体如图4 所示。

图4 网络安全重保研判能力框架

3.1 研判分析模式

专业的研判分析能力,是网络安全重保研判解决方案的技术核心,分析模块如下:

3.1.1 同源结果分析

通常攻击者使用了大量代理IP、公网IP、秒拨技术、团伙多地进行配合行动等。需要根据不同的方法将属于同一事件进行同源关联,包括:

(1)静态特征同源:提取攻击者留下的静态特征痕迹,如:域名、Ma、Cookie、恶意文件MD5、后门地址、XSS 平台地址、DNSLOG 地址等。

(2)行为模式同源:提炼攻击者的行为模式,将攻击者的行为转化为攻击者向量,当向量在一定时间窗口内存在行为模式相似性则视为存在同源关系,后续经过同源引擎进行进一步的研判识别。

3.1.2 事件指标分析

事件指标数据主要通过流式进行时间窗口化统计。统计事件信息如:攻击成功次数、受害者的数量、后门的数量、告警总量、高危手法数量等,以上统计指标主要为事件角度的统计数据。

指标维度包括但不限于攻击成功次数、受害者数量、攻击失陷次数、IOC 数量、攻击结果未知次数、攻击尝试次数、高危手法数量等。

3.1.3 事件图谱生成

图谱关系数据有两种方式获取,一是通过API 获取数据;二是在批处理中进行提取数据并落盘,实体节点信息包括但不限于攻击者IP、受害者IP、团伙ID、攻击行为、攻击者基础设施等。然后采用知识图谱知识表示和构建方法生成时间图谱。

另外,还能根据多个维度进行攻击事件威胁评估,推荐的重点研判事件;对攻击者属性进行分析等。

3.2 研判流程

参照DevOps 的理念,提炼出“六步研判法”,通过自动或人工方式,从基本信息到攻击者定位、处置的研判结果;每日对攻击流量进行迭代,以动态清零的思路做好网络安全研判管控工作。

(1)收集汇总:确保基础平台安全数据监控全覆盖包括但不限于流量、日志、云平台、供应链安全信息等。避免因监控数据覆盖不到位形成基础信息黑洞,导致研判不全面、不及时。

(2)提炼分析:通过规则优化消除业务误报、互联网爬虫、扫描器等干扰信息,将真正包含主管恶意威胁的流量提炼出来,进行重点分析。对于加密流量,通过代理解密设备对其进行解密。

(3)挑出攻击:通过分析策略、引擎规则,将异常流量中的攻击行为提取出来,形成待分析攻击源数据。

(4)画像:利用黑客档案、攻击者脸谱情报等威胁情报对攻击源进行数据碰撞,从多维度、多时段补全攻击者画像信息。

(5)研判:通过系统规则及专家经验,对攻击者进行脸谱研判,判定其身份类型;预设多种攻击者脸谱,包括但不限于受信红队、安全公司、僵尸网络、黑产团伙、白帽黑客、雇佣黑客等。

(6)下指令:对不同类型的攻击者进行处置。

4 实施与效果

在原有网络安全底座的基础上,本文坚持“三个不”的原则,即不增加网络安全运行风险、不改变现有网络拓扑结构、尽量不破坏现有业务机制。

本文通过旁路部署实现对客户网络、业务的安全监听及研判,输出高价值的攻击者研判信息。

4.1 实施内容

基于原有安全基座,只要增加如下内容:(1)重保研判主体系统:内置重保研判分析逻辑及业务流程,是用户进行重保研判数据查询、业务操作的主系统;(2)本地攻击者研判分析系统:本地流量切片分析,结合云端情报共同进行攻击者画像分析;(3)流量采集设备:研判系统及天炬配套的流量采集设备;(4)流量解密设备:流量采集配套设备,用于对ssl 流量进行解密;(5)蜜罐设备:在客户内外网部署蜜点,用于识别存在探测、渗透行为的恶意攻击IP;(6)云探针:支持阿里云部署,可监听云主机日志及流量;网络威胁主体情报,网络威胁主体情报。

4.2 效果

实施后,实现了:更早识别定位攻击者,提前斩断攻击链;更准确识别攻击者类型,明确处置方式;更少攻击流量抵达边界,降低安全运营压力;更少安全事件发生,网络安全更有保障;更强的协同管控能力,分支机构更安全;更强的溯源能力,可批量溯源。

2019 年以来,成功抵御1569 万次的网络和病毒攻击;提升政务网27 家委办局45 个新系统、IDC 数T 运营流量的“抵抗力”;圆满完成全国两会、国庆七十周年等重保期间网络安全保障工作。

5 结束语

在对传统重保研判的痛点和需求分析的基础上,聚焦政务网和云上大数据系统,设计主被动结合、前置研判的新型研判分析模式与流程,取得了显著效果。后续持续优化事件指标等参数,提升攻击者画像能力,并将直接推广到中国移动长三角(扬州)数据中心。