基于空间稀疏编码的电子通信数据链加密仿真

2021-11-17蒋德勇王文娟陈舒娅

李 俊,蒋德勇,王文娟,陈舒娅

(1.江西应用科技学院人工智能学院,江西 南昌 330100;2.赣南师范大学数学与计算机科学学院,江西 赣州 341000)

1 引言

互联网时代的到来,电子通信数据链技术让信息的传输更加简单、快捷,可以实时获取信息、双向或多方位的传递信息、分析处理信息,更可以将多方平台连接到一起,形成立体分布的信息网络,极大地提高了数据的传输速度[1-2]。但是,在这种信息传递方式下,信息传递的安全性,却成为了当前人们极为关心的问题,尤其是企业、部队、医院、政法机关、银行等领域,对于信息的通信安全,要求更是极高[3]。

为此,国内外都在积极研究数据链的加密技术,研究发现目前普遍存在数据拦截、中断、窃听、链路干扰、数据篡改等电子通信数据链安全风险。根据上述可能存在的风险,国内外众多学者研究出了分层的安全机制,将数据链分为接入层和非接入层两个层面,控制电子通信数据链信息传递风险的发生,但是却存在控制不全面,通信数据依然存在被攻击、窃听的风险。因此有学者提出,在数据链中,增加干扰码,提高电子通信信号的复杂程度,避免窃听者对通信的窃听,但是,该种方法,却也降低了通信线路的利用率[4-9]。

综合上述对电子通信数据链加密的研究发现,目前的数据链加密技术,依然存在不全面、数据链加密技术更新不及时等问题[10]。为此利用空间稀疏编码具有的较大编码方案存储、联想记忆等特点,提高电子通信数据链加密技术,对信息传递风险的抵抗能力,因此提出基于空间稀疏编码的电子通信数据链加密仿真。

2 基于空间稀疏编码的电子通信数据链加密仿真

2.1 基于空间稀疏编码建立电子通信数据链模型

假设此次建立的数据链模型,由M个样本组成的训练集为X,即X={x1,x2,…,xM},训练集的维数为n2,则训练集为X的大小为n2*M。采用迭代运算,获得数据链基函数集合D,基函数的原子数量为K,则基函数集合D的大小为n2*K,则有

(1)

式中,A=[a1,a2,…,aM],表示训练样本在基函数集合D上的空间稀疏编码矩阵;xi表示第i个样本;Ω表示稀疏正则化函数;ai表示第i个样本,在基函数集合D上的空间稀疏编码;λ表示非负参数,以获得公式第一项及第二项的折中[11-12]。

为保证空间稀疏编码稀疏系数的稀疏性,获得较好的电子通信数据链稀疏逼近性能,针对式(1),进行矩阵分解。矩阵D的每一列即代表一个主成分[13]。但是,为了促使此次建立的数据链模型,更具有局部性特征,将在矩阵分解的基础上,对基函数集合D和编码矩阵A加上非负约束,则有

(2)

此时,需要采用范数正则化约束,对稀疏正则化函数Ω进行约束,得到电子数据链模型,则有

(3)

根据式(3)所示的电子通信数据链模型,即可仿真研究电子通信数据链加密技术。

2.2 确定数据链加密密钥产生过程

根据此次建立如式(3)所示的电子通信数据链模型,得到的电子通信数据链稀疏性特征和局部性特点,生成加密的初始密钥,得到加密的子密钥,从而完成对数据链的加密过程。而在这个过程中,需要将数据量的IP地址进行正逆两次置换,重新排列数据链。所以,此次设计数据链加密,其密钥的产生过程如下:

步骤1:在数据链加密时,需要针对数据链的IP地址,采用校验位,进行密钥置换,当IP地址置换结束后,需要过滤掉校验位,生成只有56bit的初始密钥;

步骤2:根据步骤1得到的初始密钥,将其分成等长的两组,再让每组分别循环、左移,得到两组新的等长密钥,将新的等长密钥重新组合,成为新的初始密钥;

步骤3:将步骤2得到的新的初始密钥,进行二次置换,得到第一个子密钥;

步骤4:重复上述3个步骤,得到所有子密钥。

依据上述密钥的生成步骤,完成数据链加密。

2.3 加密电子通信数据链

基于数据链加密密钥产生过程,在加密电子通信数据链过程中插入f函数,根据式(3)得到的电子通信数据链稀疏性特征和局部性特点,完成电子通信数据链的加密过程,避免数据链存在的稀疏性特征和局部性特点,影响数据链加密效果。

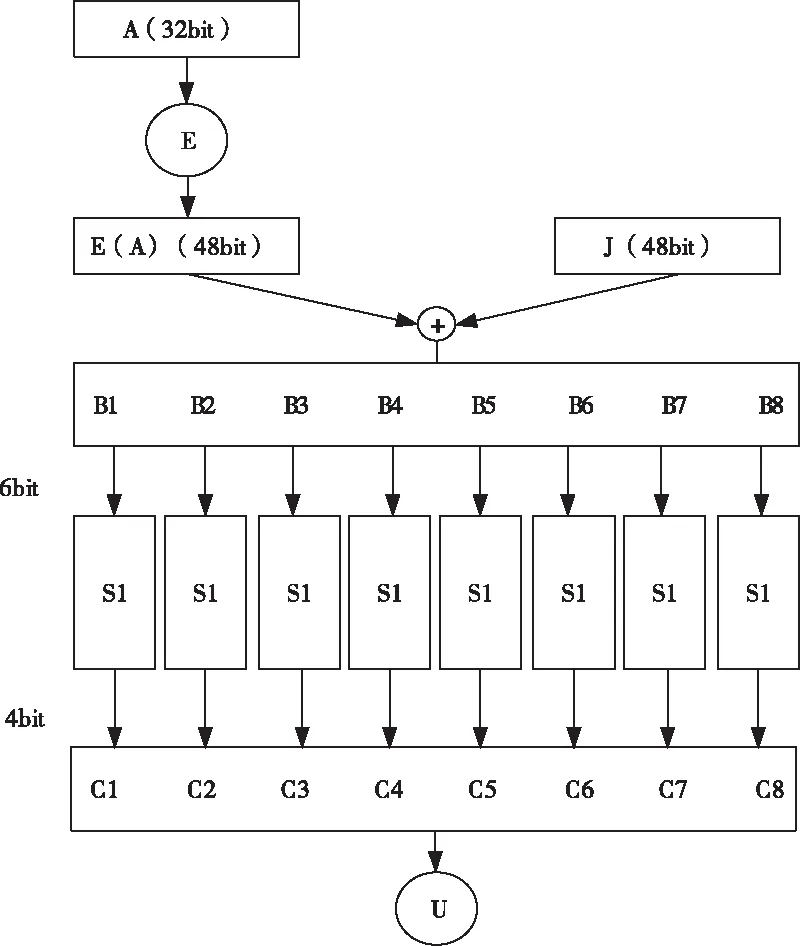

假设,此次加密电子通信数据链,插入的f函数,记为f(A,J),其中,A表示32位输入,J表示48位输入。则仿真加密电子通信数据链的流程如图1所示。

图1 仿真加密电子通信数据链的流程

图1中,仿真加密电子通信数据链,需要经过矩阵变换,通过扩展变换生成矩阵E,将矩阵E的长度扩展至48bit,得到矩阵E(A),并将其与J,按照2.2节中所示的步骤2和步骤3异位,得到矩阵B,通过矩阵置换方式得到矩阵C,对矩阵C进行压缩变换得到U,即最终加密后的数据链。

3 仿真研究

3.1 实验准备

基于上述研究将2.2节所示的密钥产生过程,代入图1所示的仿真加密电子通信数据链的流程中,采用专业的数据链加密TOSSIM仿真平台,进行仿真加密,即完成电子通信数据链加密仿真研究,设计的仿真环境,如表1所示。

表1 仿真环境

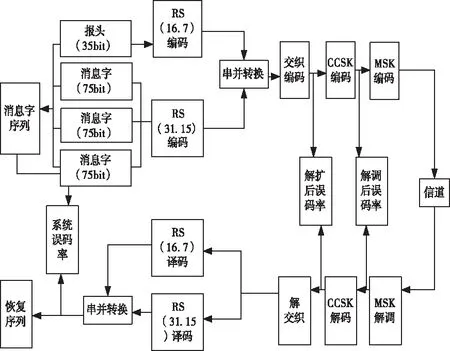

根据如表1所示的电子通信数据链仿真平台运行环境,此次仿真,选择电子通信数据链,发送电子通信采用35bit报文格式的报头,消息字采用75bit,作为电子通信传输的数据;其中报头编码为RS(16,7),消息字编码为RS(31,15),码元宽度为8,数据链的射频部分,使用的MSK调制,会产生75MHz的载波,电子通信信道为高斯信道。在仿真过程中,将不考虑跳频问题,且电子通信数据链,完全和平台软件的运行同步,其仿真图如图2所示。

图2 电子通信数据链仿真框图

将此次研究的电子通信数据链加密技术,记为实验A组,文献里提到的两组电子通信数据链加密技术,分别记为实验B组和实验C组。确定加密技术运算时间函数、数据链所在空间位置、密文像素值和信息熵计算公式,对比三组数据链加密技术在图2所示的电子通信数据链中的电子通信数据链加密执行效率、对差分攻击和信息熵攻击的抵抗效果。

3.2 电子通信数据链加密执行效率对比

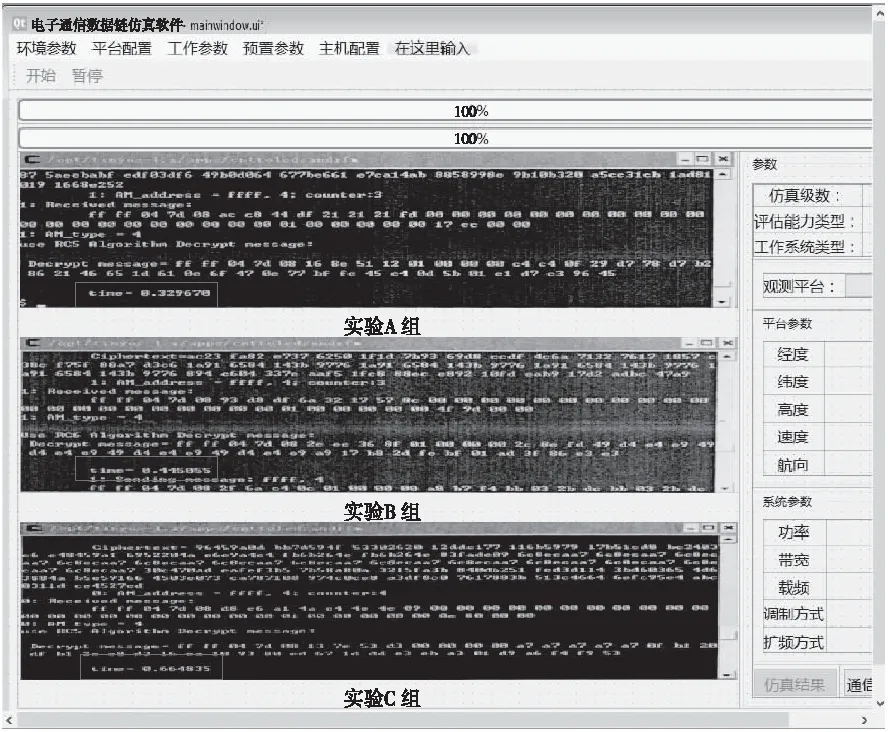

选择 TOSSIM电子通信数据链仿真平台,引入 clock()函数,得出三组加密技术对此次实验选择如图2所示的电子通信数据链加密所需要的时间对比结果,如图3所示。

图3 电子通信数据链加密执行效率对比图

从图3中可以看出,实验C组加密此次仿真,选择的仿真对象,需要的加密时间最长,达到0.664835秒,对电子通信数据链加密执行效率低下;实验B组加密此次仿真,选择的仿真对象,需要的加密时间,虽然强于实验C组,仅需0.445055秒,但是对电子通信数据链加密执行效率,仍处于较低水平;而实验A组加密此次仿真,选择的仿真对象,需要的加密时间仅需0.329670秒,加密用时明显是三组实验中最短的。由此可见,此次研究的电子通信数据链加密技术,加密电子通信数据链时,加密所需时间较短,具有较高的执行效率。

3.3 差分攻击抵抗效果对比

将此次实验选择的数据链,放置在空间坐标系(x,y,z)中,其中x对应二维矩阵的行,y对应二维矩阵的列,z对应密文像素值的差值,并将其数据链的位置设定为(69,98),加密后的密文像素值,设定为116。此时当数据链加密结束后,采用差分攻击分别攻击三组加密技术加密后的数据链,对比三组加密技术对差分攻击的抵抗效果如图4所示。

从图4中可以看出,实验C组抵抗差分攻击的效果最差,仅在(50,0,0)的位置,保存一点加密后的数据链,数据链信息,基本呈现在眼前;实验B组抵抗差分攻击的效果,虽然强于实验C组,但也仅仅只是在(0,120,250)和(0,90,50)两个位置,保存一点加密后的数据链,大部分的数据链信息,同样呈现在眼前;而实验A组抵抗差分攻击的效果,明显强于实验B组和实验C组,从图4中,未曾发现明显数据链信息显示位置。由此可见,此次研究的电子通信数据链加密技术,加密的电子通信数据链,能够获得较好的抗差分攻击特性。

3.4 信息熵攻击抵抗效果对比

在第一组和第二组实验的基础上,进行第三组实验,对比三组加密技术对信息熵攻击的抵抗效果。在本组实验中,假设图2所示的数据链中,包含的信息为符号信息集X={x1,x2,…,xi,…,xn},符号集中符号xi在消息中出现的概率为p(xi),此时,得到的信息熵H(x)为

(4)

三组加密技术采用(4)式计算数据链加密后的信息熵,并与估计信息熵值进行对比,从而确定三组加密技术,对信息熵攻击的抵抗效果,得到的对比表,如表2所示。

表2 信息熵比较表

从表2中可以看出,实验C组加密后的数据链,加密后的信息熵虽然比加密前的信息熵大,但是明显低于信息熵估计值,难以抵御信息熵攻击;实验B组加密后的数据链,加密后的信息熵同样比加密前的信息熵大,并且比实验C组高0.409,但是同样低于信息熵估计值,难以抵御信息熵攻击;而实验A组加密后的数据链,加密后的信息熵明显比加密前的信息熵大,且高于信息熵的估计值,极其接近信息熵的最大值8。由此可见,此次研究的电子通信数据链加密技术,具有较高的信息熵值,能够有效抵御信息熵攻击。

综合上述三组实验可知,此次研究的电子通信数据链加密技术,加密电子通信数据链时,加密所需时间短,具有较高的执行效率,可以有效抵挡差分攻击和信息熵攻击。

4 结束语

此次研究电子通信数据链加密技术,充分利用空间稀疏编码运算简便和增强数据链信息清晰度的特点,提高数据链加密对信息熵攻击的抵御效果。

1)提出的电子通信数据链加密技术加密此次仿真,加密时间0.329670秒,具有较高的执行效率;抵抗差分攻击的效果较好;加密后的信息熵明显比加密前的信息熵大,极其接近信息熵的最大值8,有效地抵挡差分攻击和信息熵攻击。

2)此次研究的电子通信数据链加密技术,未曾考虑数据链加密过程中,对数据链中的数据实时传输的影响。

3)在今后的研究中,在进行数据链加密时,需要深入研究加密前的数据链和加密后的数据链,对数据传输的性能的影响,进一步降低数据链加密技术,对数据链本身性能的影响。