航空网络系统适航安全规范RTCA DO-356A 解析*

2021-10-03张波,陈军

张 波,陈 军

(1.中电科航空电子有限公司,四川 成都 611731;2.中国电子科技网络信息安全有限公司,四川 成都 610041)

0 引言

RTCA DO-356A 是一部关于适航安全流程的方法和指南标准体系文件,其定义范围为航空信息系统安全(Aeronautic Imfomation Systems Security,AISS),包括机载系统、地面信息系统和环境的航空系统适航安全规范,同时提供飞机级和系统级认证相关标准体系阐述、安保适航流程方法和指引。其中,适航安全通过安全规范和方法阻止对信息系统的非授权访问,明确了适航安全管理规定,同时区分了航空安全和适航安全,明确了物理威胁属于航空安全,信息系统威胁属于适航安全[1]。

1 局方适航考虑

1.1 IUEI

故意未经授权的电子交互(Intentional Unauthorized Electronic Interaction,IUEI)指人物活动导致系统非授权接入、使用、暴露、拒登、破坏以及修改飞机级系统接口等破坏性后果,包括由恶意软件、假冒数据和外部系统带来的破坏性后果,但不包括外部物理攻击和电磁干扰。其中:Intentional 明确了事件来自于人的有意识的活动;Unauthorized 明确了事件是没有经过系统的功能和操作策略的定义和准许;Electronic 区分了物理攻击,指来自数字攻击;Interaction 明确了事件来自于攻击者对系统的行为。

1.2 设备保护的范围

从安全危害等级的角度出发,讨论应该保护哪些逻辑或物理资源免受IUEI 干扰。

设备危害性评估应考虑型号合格证(Type Certification,TC)和补充型号合格证(Supplemental Type Certification,STC),同时应考虑其所接入外围设备带来的适航安全影响。即使IUEI 带来低安全危害等级的系统风险,也会引起适航局方的关注。局方要求型号设计和系统修改、兼容性设计不能影响飞机适航安全。

在每次对型号认证基础进行修改前,申请人应确定该修改与先前的任何修改和技术改变之间的相互关系不会对产品的安全性和适航性产生不利影响。

如果通过分析修改可以确定该改变不影响任何现有系统或接口,则可对型号设计的改变分类范围限于修改、移除或新安装的组件,否则需要考虑对接口系统的影响。此外,对型号设计改变的分类也需要考虑接口系统。

1.3 持续性适航ICA

(1)主机厂商必须满足持续适航的要求,满足持续性操作安全(Continued Operational Safety,COS)要求。

(2)实时安全通知应包括脆弱报告、威胁情报和影响持续适航安全保护的安全环境改变。

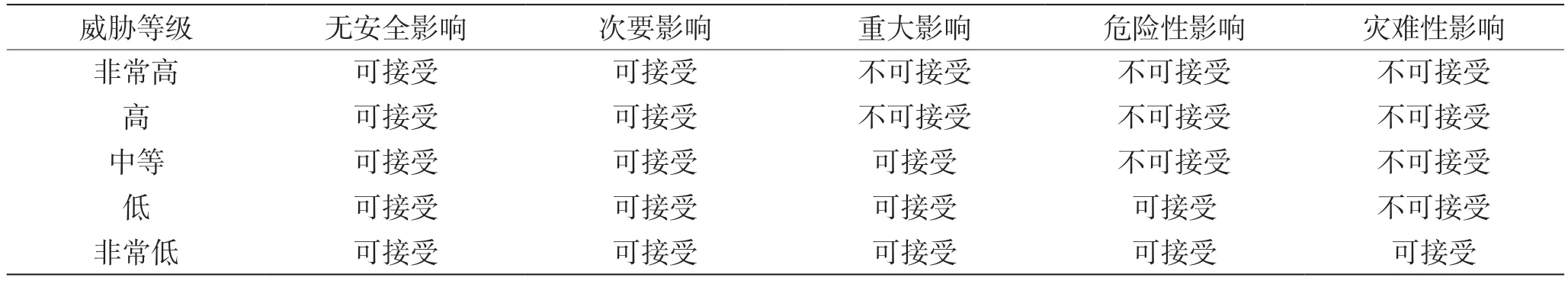

1.4 风险接受度

风险接受度是风险管理的关键元素,评估包含威胁严重度(灾害程度)和威胁等级(可能性)两个维度。

风险评估评估飞机在生命周期的某一时间点的风险状态,但不包含未来风险的发展状况,因此需要与适航局方保持沟通,根据RTCA DO-355[2]持续适航标准执行。

表1 风险接受度评估

1.5 COTS 产品适航要求

商用货架产品必须满足适航安全要求。已有认证产品未满足应用系统适航安全需求应当作为一种改动影响重新评估。

已认证货架产品,需满足应用系统安全要求,可以做为适航安全认证部分;其他部分应当作为一种系统修改重新评估适航安全;商用硬件产品则必须满足适航安全通用要求。

无安全数据的产品,申请人可以选择使用没有开发保证水平数据的软件或硬件,但其必须满足安全风险评估流程要求。

2 风险评估

2.1 安全范围

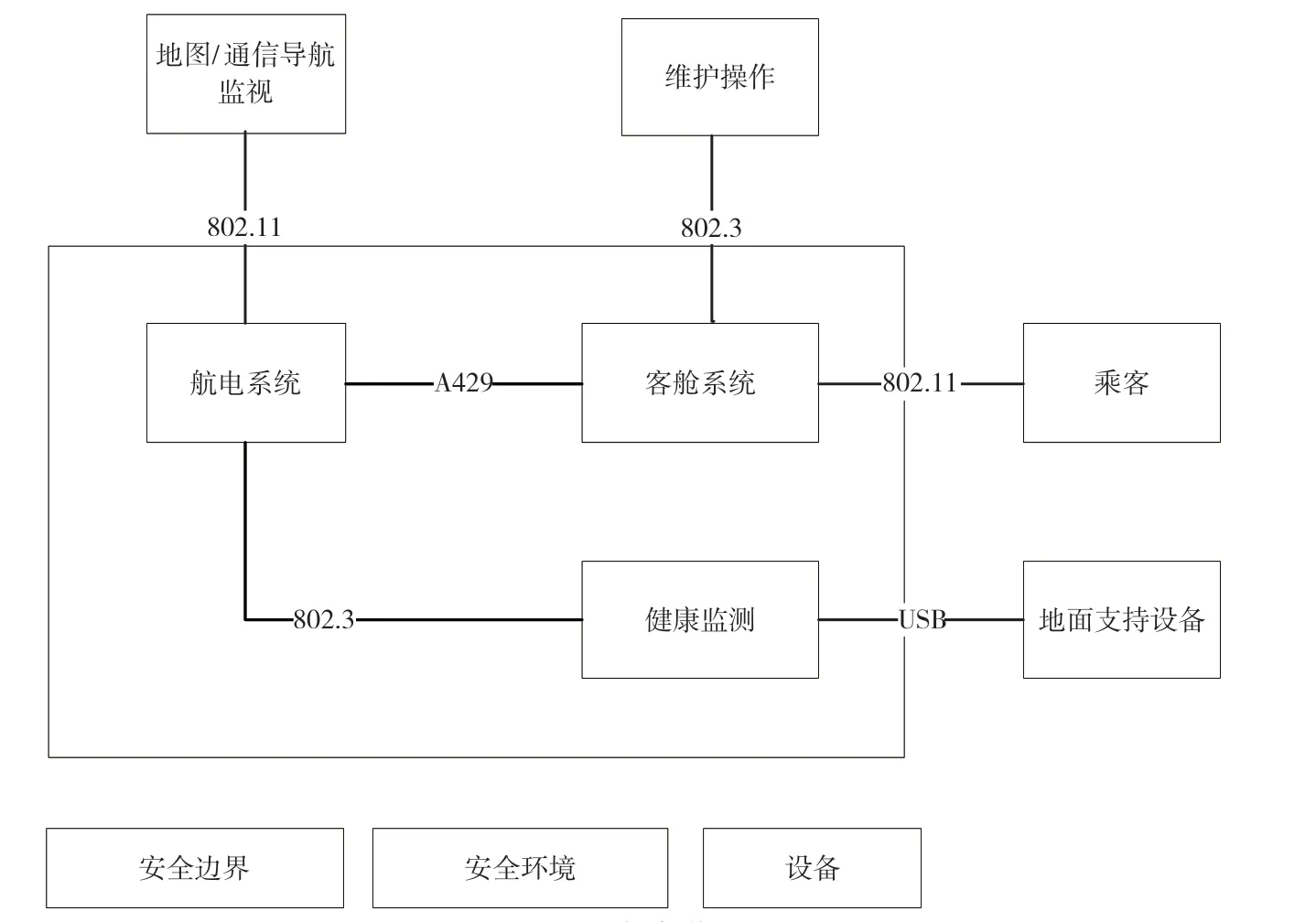

飞机级或系统级的安全范围,包含安全设备、安全边界和安全环境3 个部分。安全范围的定义包含3 个步骤:第1 步从分析和设备鉴别的组成要素出发来描述安全范围;第2 步详述飞机系统设备的安全边界;第3 步从设备鉴定过程中所有相关鉴定的假定和元素出发来描述安全环境,如图1 所示。

图1 安全范围

2.1.1 安全范围

本章节讨论飞机级、系统级和设备级的安全范围。根据《飞机适航安全流程规范》(RTCA DO-326)[3],飞机适航相关设备物理和逻辑设备包括功能、系统、项目、数据、接口、流程和信息。

2.1.2 安全边界

根据安全边界的分类定义,将飞机级或系统级与外部系统或个人有接口的部分定位为安全边界。其中:物理接口包括USB、KeyBoard 等;无线接口为80211.3G/4G/5G;网络协议为IP、ICMP、ARINC664p7 以及ARINC429;辅助性接口包括为机组和客舱提供的飞机接口、为乘客提供的接口以及为维保提供的接口等;区域加载软件包括航空数据库、飞管软件、用户可修改软件以及航线支持数据。

2.1.3 安全环境

根据安全环境的描述和要求,将安全边界外的个人、组织和与飞机设备交互的外部系统定义为安全环境。外部系统接口包括有线接口(连接EFB、PED、GSE、地面支持维修测试设备的USB、串口、以太网网口和JTAG 口)、无线接口(HF、UHF、VHF、Wi-Fi、Bluetooth、SATCOM、GSM、ZigBee)、数据输入设备(键盘、触屏、显示器)以及机械设备(控制设备的开关、按钮)等。另外,适航安全流程包括外部安全环境的改变带来的影响。

2.2 风险评估分类

2.2.1 威胁危害性评估

威胁危害性分为灾难级、危害级、重大影响、次要影响和无影响5 个等级。

2.2.2 威胁场景识别

威胁场景的结构包含多重元素。

(1)攻击源:攻击者(人或机器)、攻击向量;

(2)攻击路径:接口、路径或行动到达攻击目标;

(3)安全措施:减少或阻止攻击行为;

(4)威胁条件:被威胁场景触发的威胁条件。

多种威胁场景包含不同的攻击路径,且可以形成相同的威胁条件,如图2 所示。

图2 威胁场景

2.2.3 安全措施描述

在风险评估和安全 开发活动中安全措施的要求如下:

(1)在安全措施中已知的系统脆弱性;

(2)在威胁场景下,安全措施对安全风险可接受度的影响;

(3)安全措施具备足够的接口和功能要求,减少攻击路径且不带来新的不可接受的威胁场景。

安全措施必须具备独立性、多样性和隔离性3要素。独立性是指保证安全措施无其他输入和支持的情况下具备完整安全功能的能力。多样性是指安全措施与安全措施之间具备差异性。整体来看,具备多样性是在不同攻击面前体现不同的安全效能。隔离性是指安全措施之间具备物理或逻辑上的边界,防止安全措施相互影响导致的失效。

2.2.4 威胁水平的评估

威胁水平的评估必须从多角度、有效性和可能性3 个方面评估,是安全风险评估的一部分。威胁评估的3 个标准如下。

(1)保护角度的标准。从提供保护措施和安全架构防止攻击出发,通过技术和安全措施减少安全边界内的威胁。

(2)减少暴露角度的标准。从安全环境角度出发,影响攻击者的攻击能力,同时减少系统暴露的风险。

(3)攻击企图角度的标准。从攻击的角度限制攻击和从攻击者攻击能力方面提升产品安全性。如图3 所示。首先,识别和评估威胁条件,包括对资产的识别、对威胁的识别和对脆弱性的识别。结合已有安全措施评估风险,根据风险评估结果评估风险是否可接受。如果不可接受,则必须制定风险处理计划并实施,并继续迭代进行残余风险评估,最后实施风险管理。

图3 威胁水平评估流程

3 安全保证

定义完整的安全风险管理要求和飞机开发项目中的安全要求。

3.1 特定的安全保证

3.1.1 安全风险评估对象

安全风险评估过程的目的是根据安全风险计划中定义的方法识别不可接受的安全风险,并明确安全性方法的要求,以减轻风险。在生命周期的开发阶段,安全风险评估过程预计是连续的、迭代的和闭环的。

3.1.2 脆弱性识别

脆弱性识别为产品(COTS 产品)应用在开发风险方面提供可信度。

3.1.3 安全辩证分析

安全辩证分析是为了识别新的脆弱性问题;辩证测试评估脆弱性在安全环境中暴露的风险;辩证测试计划包含渗透测试、代码动态静态分析以及测试执行和结果分析。

3.1.4 安全部署

安全部署的对象包括安全指引和安全操作。安全指引用来确保飞机和系统的部署操作与操作要求一致。安全操作确保对飞机和系统的安全操作和维护满足操作要求。

3.1.5 持续性安全有效

确保安全措施持续有效,满足持续适航要求,包含脆弱性和持续性监控、安全事件管理、环境变化管理以及风险持续性评估。

3.2 安全开发保证

安全开发保证确保每一个安全措施的应用和安全措施在恶意攻击路径下安全有效。

3.2.1 安全开发保证

根据风险评估结果定义安全措施安全功能;根据安全要求开发设计安全架构;从安全功能性和健壮性两个方面来验证安全性。安全计划流程用来满足安全要求和提供措施可信度。

3.2.2 安全配置管理

安全配置管理为飞机开发进程提供稳定和可控的开发环境。

3.3 风险保证水平

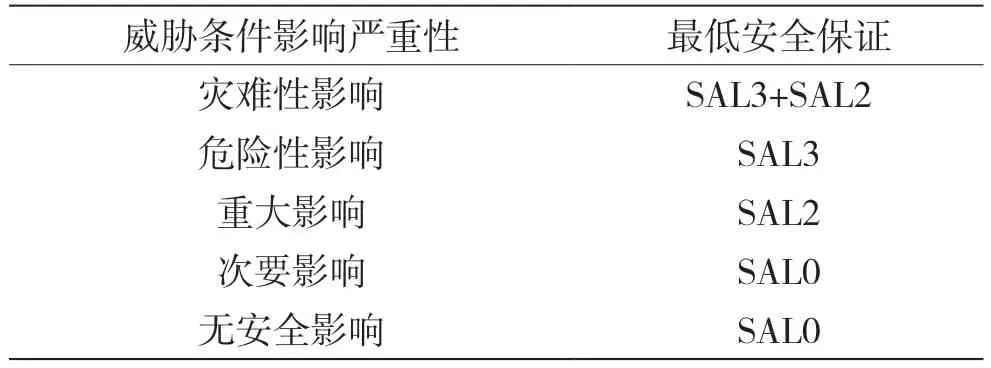

安全保证水平(Security Assurance Level,SAL)描述了飞机级和系统级在抗攻击方面的保护性强度。

(1)安全性方法旨在减轻网络安全风险或漏洞。

(2)定义不同威胁条件影响严重性对最低安全保证等级的不同要求。

如表2 所示,每个可能导致灾难性威胁条件的情况,都需要至少两个独立、多元和独立的安全性方法,其中一个为SAL3 等级,另一个至少达到SAL2 等级。每个可能导致危险性威胁条件的情况,都要求至少一个SAL3 等级的安全性方法。每个可能导致重大影响威胁条件的情况,要求至少一个SAL2 等级的安全性方法。每个安全性方法都应分配有SAL1 或更高等级。

表2 安全保证等级与威胁严重度关系

安全措施的SAL 要求原则如下。

(1)每一个飞机级威胁场景达到灾难级时,要求至少两个独立的、多样的、隔离的安全措施。一个安全措施必须满足SAL3 级要求,另一个至少满足SAL2 级要求。

(2)每一个飞机级威胁场景达到危险级时,要求至少一个安全措施达到SAL3 级要求。

(3)每一个飞机级威胁场景达到重要级时,要求至少一个安全措施达到SAL2 级要求。

(4)每一个安全措施必须达到SAL1 级及以上要求。

(5)所有在安全范围内的系统和项达到SAL0级要求。

4 安全架构设计与措施

4.1 安全架构包含的对象

安全架构描述飞机系统与安全措施整合集成满足安全需求的过程。安全架构包含技术特性、安全策略和规程、内外系统的交互、用户(机组、维护人员、操作员、空管)、乘客。

4.2 安全架构的概念和特性

在进行飞机级系统设计时,必须确保能分析最后设计完成的系统,以达到安全和安保的目的。在建设过程推进中,开发和评估指南要求可以展示系统开发是否满足其目标。

安全体系架构设计的基本要求:

(1)非旁路:不允许安全措施被旁路;

(2)保护性:安全架构防止安全设备和措施被干扰;

(3)安全措施:独立性、多样性、隔离性;

(4)探测和恢复:安全架构满足威胁可探测、系统可修复。

4.3 安全架构考虑

随着飞机机载系统越来越信息化,与Internet链接接口越来越易遭受外部攻击。单一的攻击防护很难满足安全要求,多种防护措施才能保护高价值目标[4]。因此,安全架构的设计应当减少暴露攻击的风险,其中采用纵深防御多重防护策略尤为重要。

4.4 安全架构设计原则

安全架构设计原则包括从飞机架构设计到飞机功能具体实现的全过程,主要分为飞机级和系统级。

4.4.1 飞机级安全架构设计的原则

纵深防御。每一个飞机级威胁场景威胁条件达到危险级或更高级时,应当采用独立的、多样的、隔离的安全措施[5]。

可加载软件和设备完整度检测。主机厂商、维护厂商和操作员应当具备数据加载设备和软件完整度的检测能力。

持续适航要求。架构设计应当考虑满足持续性适航的要求。

防止安全设备被旁路。架构设计防止安全设备被旁路。

安全架构设计精简化。安全架构设计尽量精简化。

威胁检测和系统恢复。架构设计必须考虑威胁检测和安全设备失效情况下的系统恢复。

4.4.2 系统级安全架构设计的原则

根据攻击路径的改进,在架构设计中改进安全设备和安全措施的应用,包括针对性的安全流程设计、最小化外部接口、去除所有不使用的接口以及保持系统的独立性和隔离性等[6]。安全项的架构设计包括合适正确的错误处理流程、最小的特权接入以及控制接入连接。

4.5 飞机设计开发的安全考虑

信息安全被引入飞机级开发和服务进程,增加了在飞机开发和服役过程中的挑战。在开发过程中需要采取特殊预防措施[7],以满足安全需求,包括反应时间、服务安全性、失效安全的考虑因素以及安全要求的校核、验证和驳回等。

5 日志与审计

5.1 安全消息提醒和安全日志

监控飞机安全措施的状态本质上是确保飞机的持续性安全。

安全消息提醒,即在安全措施失效的情况下应能提醒机组人员。

安全事件管理部分,即指导定义安全事件日志,并周期审计相关安全事件日志。

5.2 安全日志和审计

安全事件和目标为持续性适航提供指引和事件溯源。

6 结语

RTCA DO-356A 的标准体系对适航安全规范和适航局方考虑做了针对性描述,提出了安全保证、安全架构设计与措施、日志与审计等方面的要求。目前,国际国内航空业者对适航安全也逐步开始重视。该标准体系可为我国民机电子网络的发展提供指引。