浅析基于BitLocker加密模式下的电子数据取证

2021-09-06田文郁张静文张鹏张晓烨廖赟

田文郁 张静文 张鹏 张晓烨 廖赟

(南京拓界信息技术有限公司,江苏南京 210014)

0.引言

BitLocker(BitLocker Driver Encryption)是微软公司在 Windows Vista 操作系统内首次提供的一项数据保护功能[1]。Win7/Win8/Win10系列操作系统使用了此安全策略,包括计算机全磁盘加密、磁盘分区加密以及BitLocker To Go移动存储设备加密等功能。Windows 系统的各个版本不断改进BitLocker的安全性,从而允许操作系统为更多驱动器和设备提供BitLocker 保护。BitLocker 是扇区级别的加密,它可以对操作系统所在的驱动器进行保护,也可以对普通磁盘的数据进行保护。BitLocker 强大的数据保护功能解决了用户信息泄露的危险,但同时给电子数据取证带来了很大挑战。下面基于Windows分区加密模式下的数据取证的相关问题进行探讨,依据BitLocker加密机制,提出面向Clear key保护磁盘数据解密加密的取证方法。

1. BitLocker的加密机制

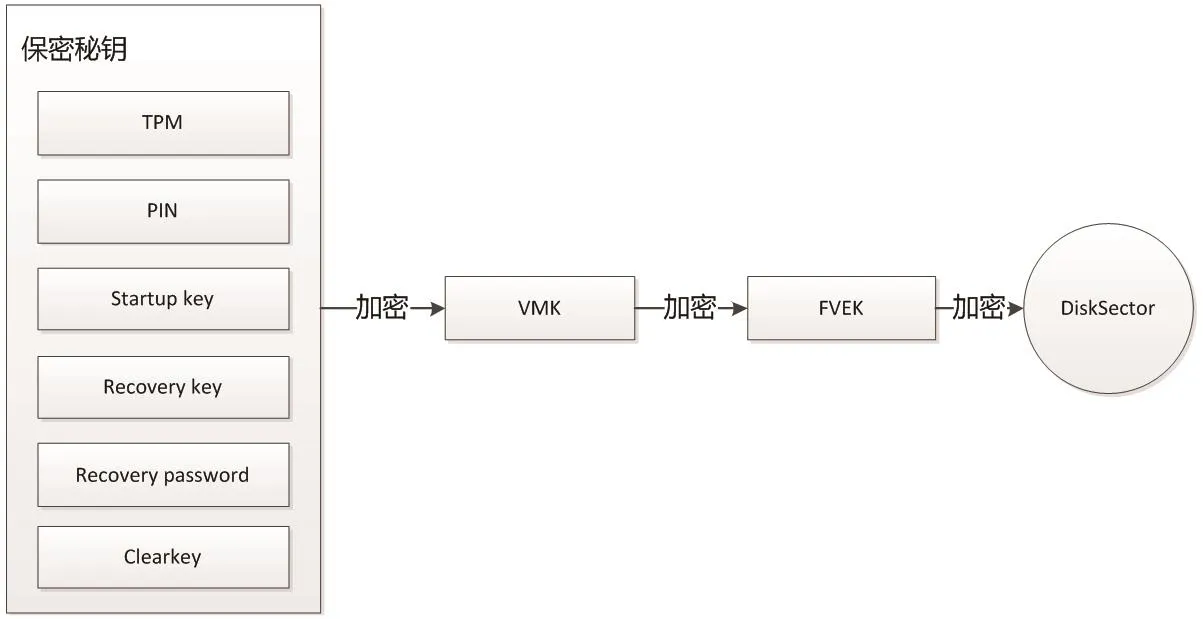

BitLocker 使用全卷加密密钥FVEK(Full Volume Encryption Key)对驱动器的数据进行加密,FVEK又通过卷主密钥VMK(Volume Master Key)进行加密,VMK 则可以通过用户选择不同的保护密钥进行加密,包括TPM、PIN码、启动密钥、用户密码以及恢复密钥[2]。BitLocker加密密钥和保护密钥的关系图1所示。

图1 BitLocker加密密钥和保护密钥的关系

1.1 BitLocker加密密钥

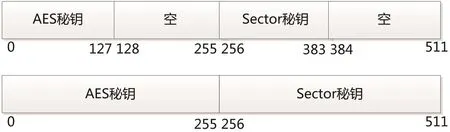

(1)全卷加密密钥(FVEK)。全卷加密密钥(FVEK)是BitLocker驱动器加密算法中最核心的密钥,用来加密所选磁盘中的静态数据,FVEK通过VMK 加密存储在磁盘加密数据中。FEVK的核心部分以AES 128bit或AES 256bit两种扩展密钥的形式存储,但用户无论是选择128bit还是256bit,密钥的实际长度都是256bit。密钥的存储格式图2所示。可以看到,AES 128bit密钥仅有前128bit被用来加密,后128bit为空,AES 256bit密钥256bit都用来进行加密。

图2 128/256位FVEK密钥结构图

(2)卷主密钥(VMK)。在BitLocker 驱动器加密的密钥管理系统中,VMK 是第二层密钥。VMK和FEVK一样都是存储在BitLocker的加密卷上。每一个不同的VMK由不同的方式进行加密,通过这些不同方法可以允许用户通过不同的方式访问BitLocker加密卷。VMK的存储格式和FVEK相似,大小为256bit,存储在多个FVE卷主密钥结构中。VMK存储时使用恢复密钥、外部密钥或TPM加密。

1.2 BitLocker保护密钥

(1)TPM。可信平台模块,是一块内置在计算机中的微芯片,由CPU、存储器、I/O、密码运算器、随机数产生器和嵌入式操作系统等部件组成[3]。TPM相当于一个“保险柜”,可以将卷主密钥(VMK)和密码管理等重要的信息存放在里面。(2)PIN。在TPM之外,用户使用输入的数字/字母组合的密钥来保护卷主密钥(VMK)。(3)Startup key。使用移动介质存储的密钥,可以单独使用,也可以和TPM组合使用。(4)Rcovory password。用来解密恢复模式的48位数字密钥。(5)Recovery key。存储在移动介质中,用来恢复加密数据。(6)Clear key。清除密钥是存储在卷上的未受保护的256位密钥,这种方式对主密钥没有保护作用。

2.基于Clear Key策略的加密分区数据取证

Windwos系统允许用户在不解密BitLocker加密卷的情况下关闭BitLocker,当BitLocker禁用后,系统会向卷元数据块中写入一个256bit的密钥,和使用此密钥对VMK加密的密文副本。密钥对应的元数据结构将包含GUID、时间戳、256bit密钥和VMK的一个加密版本。此时系统可在不需要任何其他信息的情况下解密VMK和FVEK。通过实验发现,一些为Windows 10系统设计的设备(如Surface),在具有TPM芯片的情况下默认下自动创建必要的分区和初始化加密,并在磁盘的元数据中存储用Clear key。为了达到对硬盘中的电子数据取证的目标,可采取预处理备存加解密认证模块,然后启用Clear Key解密BitLocker加密分区,对分区加密机制进行闲置性处理,由此通过分区解密认证,继而对电子数据进行获取,最后将预处理备存加解密认证模块进行恢复,从而达到数据取证的目的。

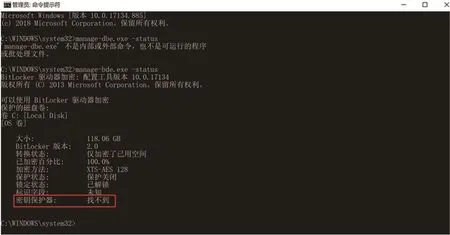

在实际案例中,通过Manage-bde -status工具查看设备的加密状态,如图3所示为磁盘bitlocker加密状态图。BitLocker加密了磁盘已用空间,保护状态为关闭。但是密钥保护器显示找不到,也就是说默认情况启用的BitLocker加密,其密钥是不被保护的,即存在明文状态的Clear Key,可通过Clear Key解密得到VMK,进而解密FVEK,最终解密整个保护卷数据。

图3 查看磁盘bitlocker加密状态

3.结语

BitLocker是Windows主机最常用的一种加密方式,在计算机取证中遇到BitLocker加密的概率也会越来越高。面对不断完善的磁盘加密技术及种类繁多的加密软件,电子数据取证未来的研究工作必须攻克现有的难题并不断地技术创新,以提升我国计算机取证的技术能力,为国家安全稳定做出贡献。