电力信息化行业网络安全主动防御技术探讨

2021-07-30韩宝卿李文娟杨生婧

韩宝卿,李文娟,杨生婧

(国网青海省电力公司 信息通信公司,青海 西宁 810000)

0 引 言

在传统电力系统中,系统网络安全防护体系的建设一般遵循被动防御机制,鲜有主动防御机制。而现如今,随着电力信息化行业的快速发展和人们对技术的迫切需要,网络安全主动防御技术应运而生。这其中就包括了基于蜜网和蜜罐的主动防御系统,它在提高网络系统安全防护方面有独到见解,主要是通过蜜罐建立主动诱捕机制,使攻击者主动攻击蜜罐,以求获得攻击者的攻击信息。如此一来,电力信息化行业网络系统就能预先了解未知攻击行为并加以分析研究,提出主动防御策略,保证网络系统安全[1]。

1 蜜罐主动防御技术的基本理论分析

1.1 蜜罐主动防御技术的基本特征

蜜罐可实现对攻击者信息的主动收集,了解攻击者的攻击机制,维护网络系统安全,抵御来自攻击者的二次攻击。另外,它也建立了检测攻击机制,可通过蜜罐采集到的信息进行反馈响应,这一过程的误报率相对偏低,且具有极高可信度[2]。实际上,蜜罐主动防御技术的核心是蜜网,通过蜜网系统收集攻击者信息,虽然数据数量不多但准确率极高。在收集信息过程中,它也会使黑客将更多精力花费在破解蜜网上,同时提供研究素材。深入了解黑客的攻击方法,不断改善防御系统漏洞,如此可提高网络系统的防御能力。整体看来,蜜罐主动防御系统的占用资源更少,它不运用高级算法,仅需要操作系统连接网络即可,这也造就了蜜罐的不唯一性。蜜罐主动防御技术可与其他网络安全防御技术共同搭配使用,主动防御效果显著[3]。

1.2 蜜罐主动防御技术的实现条件

蜜罐主动防御技术必须做到对蜜网的合理设计,如此才能引诱攻击者,获取有价值信息。在蜜网设计过程中必须满足3个实现条件。一是要提高数据控制的限制能力,将黑客攻击限制在可控范围内[4]。二是要提高数据捕获能力,确保通过数据捕获来获取蜜网上的攻击者信息且不被察觉。三是要提高数据收集能力,在数据收集过程中为研究人员提供信息对黑客攻击行为加以准确分析。在上述3大条件中,数据控制条件是关键,优先级也最高[5]。

1.3 蜜罐主动防御系统中的虚拟蜜网技术

虚拟蜜网技术是蜜罐主动防御系统中的核心技术,它可在计算机系统中独立运行多个应用程序,且可匹配多种操作系统与多种网络服务,同步运行于虚拟网络环境中。所以说,蜜网能够与虚拟机相互结合并运行于独立计算机系统中,且这些技术内容都可实现统一管理,维护管理相当便利,管理成本较低[6]。

在应用虚拟蜜网技术过程中,虚拟机是关键,其中包括了VMware、Virtual PC以及UML等技术,这里以VMware技术为例展开分析。VMware技术的应用范围最广泛,它的功能强大,可在Windows、OS等多种操作系统上建立。另外,它拥有Ghost文件,有利于蜜罐备份,而且在升级服务方面也相当到位,可建立3种截然不同的联网方式,分别为NAT模式、桥接模式以及主机模式,可以满足不同用户的不同技术应用需求。目前可利用虚拟蜜网技术创建蜜网模型,它在引诱黑客主动攻击方面能力更强,可联合多台计算机组成管理端实现对主动攻击行为数据的管控,建立入侵检测系统,实现主动防御过程。整体看来,它的网络安全维护能力强,可信度也相对较高[7]。

2 蜜罐主动防御技术支持下的电力信息化行业主动防御网络系统设计

在蜜罐主动防御技术支持下,电力信息化行业的主动防御网络系统可创建数据控制模块与数据捕获模块。

2.1 数据控制模块的设计与功能实现

在蜜罐主动防御技术体系中,为电力信息化行业主动防御网络系统设计数据控制模块意义重大,它在防止黑客利用蜜网主动攻击其他系统方面的作用明显。大体来讲,它所采用的是NIPS与IPtables两大模块来实现数据控制,下文以IPtables防火墙为例展开分析[8]。

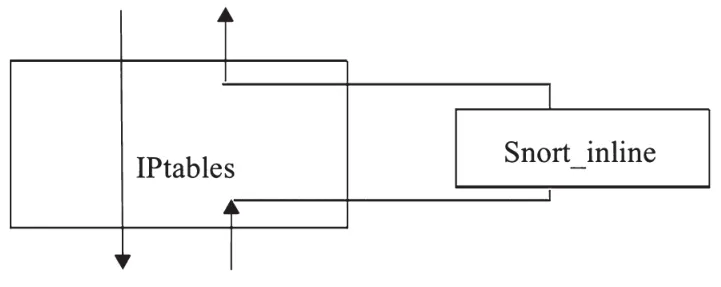

IPtables防火墙主要用于控制蜜网数据,创建蜜墙,对所有进出行业网络的数据包进行检查。防火墙中所采用的统计方法可在一定时间范围内合理计数,设置合理防御时间。IPtables防火墙所采用的是Snort inline特征检测机制,它主要结合具体检测规则来检测数据包,建立了独立规则检测分析某些来自于黑客的非善意数据。另外蜜网也会限制数据包的输入数量,建立IPtables与Snort inline之间的功能连带关系。基于一套自主规则对数据包进行监测,并通过蜜网Snort inline检测结果,整合形成数据包。在这里,蜜网也可实现对数据包数量的限制[9]。Snort inline与IPtables的关系示意如图1所示。

图1 Snort inline与IPtables的关系示意图

在蜜网数据控制实现过程中,它主要利用到Honeywall数据控制机制来调整控制数据包,诱惑黑客攻击者主动进攻蜜墙,提出诸多数据控制方法。在攻击包抑制与连接限制过程中,可建立数据控制流程图,形成警报报送给管理人员,如此可提醒技术人员。蜜罐主动防御系统数据控制流程示意如图2所示[10]。

图2 蜜罐主动防御系统数据控制流程示意图

2.2 数据捕获模块的设计与功能实现

在建立系统数据捕获模块过程中,需要建立蜜网分析机制,快速捕获数据获取进攻者信息。考虑到蜜罐技术获取数据数量较少,但其获取数据价值极高,要建立蜜网建立防火墙日志与Sebek客户端。其中,防火墙日志形成了蜜网中的数据包,确保防火墙可获取全面信息内容,记载大量数据包内容。就防火墙而言,它仅仅记载不同数据包通过状况,不会对数据包内部数据内容进行记录[11]。

而Sebek客户端在记录相关攻击过程全部信息时主要通过获取攻击者所残留下的痕迹内容,将黑客对蜜罐的攻击过程再现出来,分析是哪些命令和操作导致系统被攻击。Sebek客户端的工作原理如下,它主要向外传输数据,直接传送到网络接口驱动程序中,确保驱动程序运行到位。这一过程并非通过控制网络接口,而是通过Sebek客户端,同时有效规避黑客。通过监视网络获取Sebek重要数据信息内容,如此可有效避免信息被泄漏。

在Sebek客户端建立Sebek Web存储数据库,主要存储来自于黑客攻击者的各种信息。在数据捕获模块方面利用Honeypot建立数据获取机制,为数据分析提供重要保障,快速有效还原攻击者的攻击过程。例如,要满足数据捕获过程中的所有技术流程,详细分析在建立Sebek客户端过程中黑客攻击行为的信息内容,确保记录系统行为,结合隐匿通道将数据传送到Sebek服务器中。在这一过程中,也会查询与浏览所捕获的一切数据内容。在蜜网结构中,主要基于各种蜜罐安装Sebek,捕获黑客攻击者在蜜网上的所有攻击操作行为,然后传送数据到Sebek客户端服务器中,深度了解攻击者思想,结合数据捕获过程有效优化。

总体来说,数据控制模块与数据捕获模块二者建立了基于蜜罐的电力信息化行业网络系统的主动防御设计体系,基本实现了对蜜罐电力系统网络的主动防御与优化,确保在蜜罐网络体系结构基础之上重点分析主动防御系统中的数据控制模块内容。此外,也设置了自动报警与数据分析模块[12]。

3 蜜罐主动防御技术支持下的电力信息化行业主动防御网络系统攻击测试

在电力信息化行业主动防御网络系统建立以后,需要基于蜜罐主动防御技术展开黑客攻击测试,如蜜罐扫描攻击测试。首先在宿主主机上运行Zenmap,对虚拟机蜜罐进行全面扫描,并对端口部分进行扫描,生成蜜罐扫描图,提取蜜罐获取的扫描攻击数据。在这一过程中,提出拒绝服务攻击测试内容,深度检测面向电力系统的拒绝服务攻击过程,识别存在于系统中的不同访问行为,建立拒绝服务攻击测试体系,形成实验测试参数结果。其中应该包括了固定DDOS、遍历DDOS、Flash Crowd以及合法访问机制。在实验结果中,可建立X/Y轴优化坐标平面,满足不同攻击类向量点分布内容,形成坐标平面不同区域,客观反映来自于黑客攻击者所反映出的攻击特点内容[13]。

4 结 论

在电力信息化行业网络安全主动防御技术体系建立与研究过程中,应该有效应用蜜罐技术,基于其主动防御技术体系建立数据控制模块与数据捕获模块,有效优化网络安全主动防御能力,增加网络节点数量,复杂化主动防御技术内容,实现对系统检测能力的规划扩展,持续改善系统防御机制,保证电力信息化行业网络长期安全运行。