基于指纹识别机制的无线传感网入侵检测算法

2021-07-27刘东旭

刘东旭

(滁州职业技术学院 信息工程学院,安徽 滁州 239001)

随着国家在“十四五规划”将无线传感网技术纳入新基建范畴,当前无线传感网技术正处于工业化的热点上[1]。由于无线传感网技术可广泛应用于诸如环境监测、工业部署、新冠疫情防控等领域并可与政务云系统进行无缝对接,使得人们对其安全性能不断予以更多的考虑[2]。由于无线传感网节点具有高密集度部署特性,存在节点自组织程度较高、抗入侵能力较低、sink节点控制度不足等难题,使得恶意入侵主体以分布式攻击模式进行多态攻击[3]。因此需要针对恶意入侵行为进行精确查证识别,从而避免无线传感网的运转受到影响[4]。

为提高无线传感网的安全运行能力,强化网络反入侵效果,研究者提出了一些基于纳什博弈思想的解决方案,在一定程度上起到了较好的网络反入侵效果。如Thomas[5]等提出了一种基于名单管理机制的无线传感网入侵检测算法,通过身份信息查证方式制定网络访问权限等级,严格规定节点的读写操作,使其将网络性能置于纳什均衡最优状态。但是,该算法也存在入侵检测强度过强的不足,网络额外用于入侵检测所耗费的资源较高,网络性能易出现波动现象。Xu[6]等提出了一种基于行为匹配映射机制的无线传感网入侵检测算法,该算法主要是基于入侵行为来构建对抗模型,可采取遍历方式对攻击行为进行精确建模,具有针对性较强的特点。然而,该算法需要对网络节点进行实时监控,难以适应网络流量较高的适用场景,网络抗攻击性能较差。Ghanbar[7]等基于特征库筛选方式提出了一种新的无线传感网入侵检测算法,通过对入侵特征进行指纹录入的方式鉴定潜伏节点,具有较强的入侵检测能力。但是,该算法仅能针对DDos攻击并予以检查,无法适应多态化攻击场景,流量过滤过程中易对正常节点造成不利影响,使得网络性能无法进一步得到提升。

针对当前研究中存在的不足,提出了一种基于指纹识别机制的无线传感网入侵检测算法。首先,针对入侵周期和缓存周期的匹配特性,结合入侵流量和入侵特征以查证识别攻击流量,引入周期性捕获机制对攻击流量进行映射,提高网络对入侵行为的捕获能力。随后,采取反向积分指纹映射模型评估入侵成功率并挖掘入侵行为的指纹特征,针对入侵流量指纹特性构建了基于纳什均衡博弈模型,以提高入侵检测概率,增强网络对恶意攻击的抵御能力。最后,通过NS2仿真实验证明了所提算法的性能。

1 网络环境概述

考虑到当前无线传感网节点具有多态特性,链路具有非固定特点,由此带来了较高的数据转发及传输链路抖动现象[8]。因此,本文算法对网络环境做出如下规定。

入侵主体在进入网络区域时,其入侵行为可被网络所识别捕获,网络节点在启动首轮检测之前,入侵主体将有一定的概率感知并改变入侵行为,入侵行为带来的攻击流量具有莱斯分布特性[9]。

网络节点在检测到入侵行为时将自动激活防御策略,但防御策略被激活时将调用节点和流量并对入侵行为予以对冲,相应的资源将一直处于占用状态中[10]。

针对上述网络环境特点,特别是链路和节点流量均存在莱斯分布特性,节点将消耗一定的带宽资源用以对冲攻击流量。带宽消耗Bnode(B)可由如式(1)所示模型确定。

(1)

模型(1)Bnode(B)中表示节点所消耗的带宽资源,B为入侵流量,Bnode(t)表示莱斯分布函数,其特征值为B。

当攻击主体同时入侵多个网络节点时,网络所消耗的带宽资源Dall(B)可由如式(2)所示模型获取。

(2)

其中Dall(B)为网络抵御攻击行为所消耗的带宽,其余参数同模型(1)。

结合网络环境可知,无线传感网在防御入侵行为时,需要调集全网的带宽资源并占用节点予以应对,当且仅当网络及节点所消耗的资源不影响网络数据汇聚时,方可实时捕获入侵行为。

2 基于指纹识别机制的无线传感网入侵检测算法

由上文可知,无线传感网在检测入侵行为时,其制约性因素主要为网络中可用带宽资源,此外尚需针对节点多态特性进行匹配性过滤[11]。因此,本文算法结合节点资源、多态特性、网络缓存等维度,由多元指纹过滤方法和入侵行为查证识别方法两个部分构成。

2.1 基于流量和分布特性评估机制的多元指纹过滤

入侵主体实施攻击行为时,其入侵流量B(b)及入侵行为分布特性G(b)可用于构建指纹模型,其中B(b)和G(b)均遵循莱斯分布特性,特征值为b。网络在t0时刻启动入侵检测流程时,各节点的可用带宽均遵循数字特征为λ的泊松分布[12],据此可确定入侵流量B(b)的中心分布E[B(b)]满足如式(3)所示条件。

(3)

模型(3)中E|B(b)|和E|B(b)2|分别表示入侵流量B(b)的均值和方差,实践中分别为入侵流量的攻击周期和入侵行为分布特性的缓存周期。考虑到入侵流量B(b)的攻击周期E|B(b)|与的入侵行为分布特性G(b)的缓存周期E|B(b)2|呈现反向积分指纹映射关系[13],如式(4)所示

(4)

由模型(4)可知,当且仅当入侵流量B(b)的攻击周期E[B(b)]与入侵行为分布特性G(b)的缓存周期E[B(b)2]均保持一致性时,网络方可针对入侵行为进行监测。否则将需要针对网络入侵进行反向积分指纹映射,以便确定入侵行为的攻击特征并及时启动防御行为。

2.2 基于纳什均衡模型的入侵行为查证识别

由上文可知,入侵流量B(b)的攻击周期E[B(b)]与入侵行为分布特性G(b)的缓存周期E[B(b)2]呈现反向积分指纹映射关系,若模型(3)和(4)获取的B(b)的攻击周期E[B(b)]高于攻击行为数学分布T(x)的统计频率E[B(b)4],则可通过查证入侵概率p′的方式对入侵行为进行建模,从而提高网络的安全系数。因此本文采取查证入侵概率的方式对的入侵行为B(b)进行识别。

考虑到反向积分指纹映射关系同时具有时移特性[12],因此B(b)和p′也满足时变特性,如式(5)所示。

B(b)⟹p′

(5)

模型(5)的均值E[B(b)⟹p′]同时满足反向积分指纹映射关系,如式(6)所示。

(6)

若网络针对入侵主体的查证识别概率为p′,则入侵行为分布特性G(b)满足如式(7)所示条件。

(7)

不妨设入侵主体发起攻击的时刻为Δt,查证识别概率为p′的指纹系数ΔG(b)满足如式(8)所示条件。

(8)

其中d′为入侵主体的攻击流量,Δt为入侵者发起攻击的时刻。

入侵成功率Δλ满足纳什均衡模型,如式(9)所示。

(9)

并满足如式(10)所示条件。

(10)

其中,Δλ满足纳什均衡。

综上所述,所提算法入侵检测过程如下。

Step1:网络实时监测攻击行为并针对入侵行为分布特性获取特征函数G(b),被监测到处于攻击状态的节点将通过模型(9)和模型(10)获取攻击概率p′。

Step2:当仅当节点监测到攻击行为时,则转Step3。

Step3:若入侵主体的入侵成功率Δλ满足模型(10)时,算法结束。

Step4:更新分布函数G(b),当仅当模型(10)成立时转Step2,否则继续监测网络攻击行为。

Step5:算法结束。

算法流程图如下图1所示。

图1 算法流程图

3 仿真实验

本文实验采用NS2仿真实验环境,对照组算法为线性密码鉴别机制的无线传感网入侵检测算法[13](A Novel Security Algorithm ECC-L For Wireless Sensor Network,ECC-L算法)和椭圆加密鉴别机制的无线传感网入侵检测算法[14](Security Protocol Using Elliptic Curve Cryptography Algorithm For Wireless Sensor Networks,SEC算法)。仿真指标为安全峰值流量强度和入侵鉴别成功率。仿真参数表如下表1所示。

表1 仿真参数表

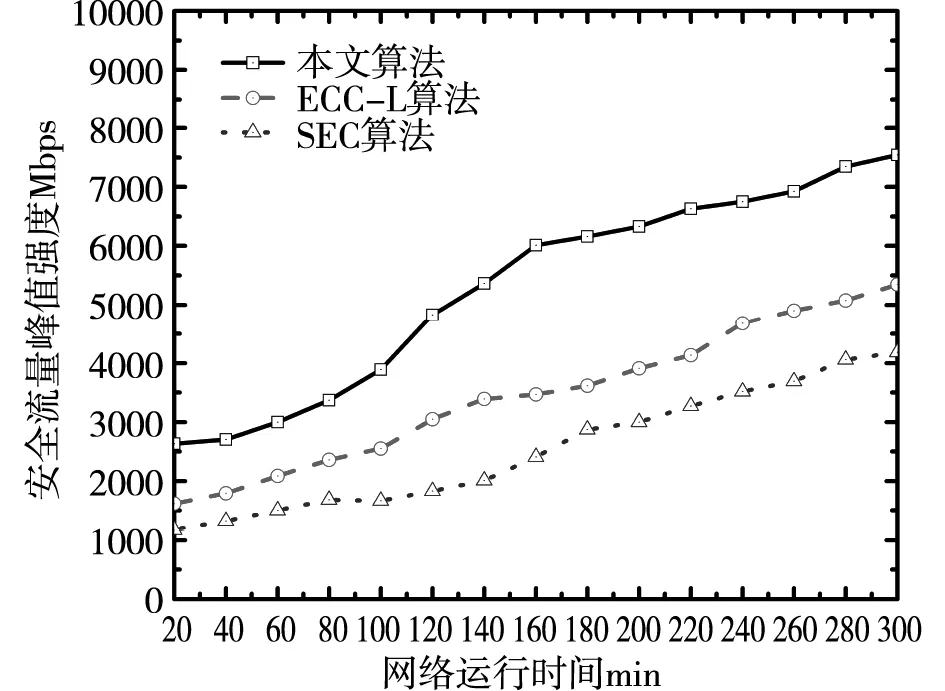

3.1 安全峰值流量强度

图2为所提算法与ECC-L算法和SEC算法在两种信道条件下的安全峰值流量强度测试结果。由图可知,所提算法具有安全峰值流量强度较高的特点,说明所提算法具有较高的流量攻击抵御能力。这是由于所提算法针对入侵行为具备的多态特点,设计了多元指纹过滤方法以捕获入侵行为,并结合基于概率的查证识别模型对攻击流量予以识别,因而可精确获取攻击流量及被入侵的节点,使得算法具有较高的安全流量峰值强度。ECC-L算法主要采取曲线加密方式对节点进行身份鉴权,鉴权过程中需要对网络节点进行遍历映射处理,带宽冗余性能要低于所提算法,因而网络难以调集较高的带宽用以抵御网络攻击行为,因此该算法具有较低的安全峰值流量。SEC算法针对遍历识别存在的实时性较差的特性,采取椭圆曲线加密方式对网络流量进行特征值捕获,虽然可达到较高水平的鉴别率,不过由于该算法需要根据流量特征进行网络资源调度,导致算法难以匹配性过滤,网络资源调度具有滞后特性,使得该算法的安全峰值流量强度亦要低于所提算法。

(a)拉普拉斯信道

3.2 入侵鉴别成功率

图3为所提算法与ECC-L算法和SEC算法在两种信道条件下的入侵鉴别成功率测试结果。由图3可知,所提算法具有入侵鉴别成功率较高的特点,说明所提算法具有较强的网络入侵行为查证识别能力。这是由于所提算法设计了多元指纹过滤方法查证识别多态攻击,入侵行为可通过查证识别模型予以动态识别,因而入侵行为捕获能力较强,可达到较高的入侵鉴别成功率。ECC-L算法采用曲线加密模型实现节点身份鉴权,由于鉴权过程需要遍历全部节点,使得恶意攻击节点易进入潜伏状态。此外,该算法存在网络资源调集较为困难的问题,因而入侵鉴别能力较低,使得该算法的入侵鉴别成功率要低于所提算法。SEC算法虽然基于椭圆加密方式并结合特征值鉴权模型对入侵行为予以查证识别,不过由于该算法对攻击行为存在的多态性考虑不足,所获取的流量特征样本库需要实时更新,使得该算法的入侵鉴别成功率亦要低于所提算法。

(a)拉普拉斯信道

4 结论与展望

本文基于基于指纹识别机制,构建了一种新的无线传感网入侵检测算法,主要根据攻击概率和流量特征以裁决恶意攻击行为,因而可实现较高的安全峰值流量强度及入侵鉴别成功率,改善网络对入侵主体的抵御能力,具有匹配能力较强的特点。最后采用NS2仿真平台,证明了所提算法的性能。

下一步将针对所提算法对移动环境适应性较差的不足,引入高流动节点鉴权查证机制,提升所提算法对移动节点的命中能力,进一步提高算法对复杂环境的适应能力。