网络安全等级保护下的零信任SDP 评估方法

2021-07-16宁华荣晓燕刘海峰史宜会李媛

◆宁华 荣晓燕 刘海峰 史宜会 李媛

(1.中国信息通信研究院 北京 100191;2.北京信息安全测评中心 北京 100101;3.北京2022 年冬奥会和冬残奥会组织委员会 北京 102022)

1 网络安全等级保护概述

等级保护是我国网络安全基本政策,根据等保对象在国家安全、经济建设、社会生活中的重要程度,遭到破坏后对国家安全、社会秩序、公共利益及公民、法人和其他组织的合法权益的危害程度等因素,对保护对象划分等级,按照对应要求进行细粒度管理。等级保护制度在国际上广泛采用,美国国防部90 年代公布的橘皮书带动了网络安全评估;欧洲公布了欧洲白皮书,首次提出信息安全的保密性、完整性、可用性;1996 年美国政府制定了通用安全评估准则(CC)。

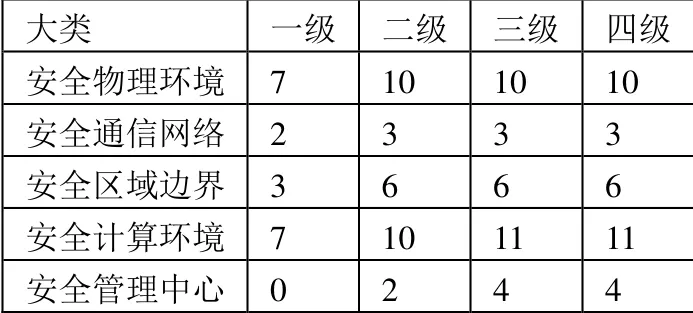

我国充分借鉴国际成熟等级保护管理理念,建立信息系统网络安全等级保护制度,依据国家标准《GB/T 22239—2019 信息安全技术 网络安全等级保护基本要求》(下简称“等保2.0”)开展测评[5-7]。我国网络安全等级一共分为五级,安全要求逐级增强。其中三级适用于重要信息系统,遭到破坏后对社会秩序和公共利益造成严重损害,对国家安全造成损害,属于“监管级别”,由国家网络安全监管部门进行监督检查。依据等保2.0,保护对象的安全技术要求涵盖安全物理环境、安全通信网络、安全区域边界、安全计算环境、安全管理中心5个层面诸多控制点,控制点数量见表1。

表1 安全技术要求控制点数量

2 零信任架构概况

针对网络边界日益复杂的问题,著名研究机构 Forrester 公司2010 年提出了零信任思路。零信任安全针对传统边界安全架构思想进行了重新评估,审视,对安全架构思路给出了新的建议。其核心思想是默认情况下不应该信任网络内部和外部的任何人/设备/系统,需要基于认证和授权重构访问控制的信任基础。诸如 IP 地址、主机、地理位置、所处网络等均不能作为可信的凭证。零信任对访问控制进行了范式上的颠覆,引导安全体系架构从“网络中心化”走向“身份中心化”,以身份为中心进行访问控制,零信任架构作为一种去边界化的安全思路,越来越受到行业重视[1-5]。国际上许多重要信息化服务提供商选择应用零信任技术构建网络安全。研究零信任技术与等保2.0 合规比对,对于落实我国等级保护政策、夯实重要信息系统网络安全非常有必要性。

2.1 零信任架构模型

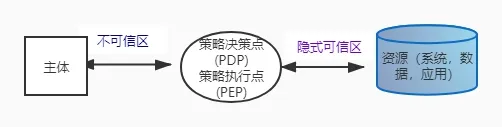

根据NIST 标准零信任模型[8],见图1,访问控制分为策略决策点(PDP)和相应的策略执行点(PEP),用户或计算机在访问企业资源时,需要通过PDP 和PEP 授予访问权限。零信任架构下,资源访问控制策略不再仅基于网络位置,而是基于风险,并通过建设相关系统确保策略得到正确和一致性的执行。零信任包括SDP(软件定义边界)、微隔离和增强身份认证三种技术方案。

图1 零信任模型

2.2 SDP 技术实现

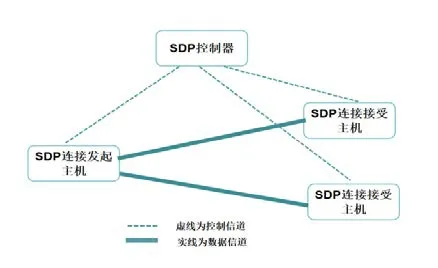

SDP(软件定义边界)架构是由国际云安全联盟CSA 在2014年提出的第一个落地的零信任技术方案[9]。SDP 架构主要包括三大组件:SDP控制器(SDP Controller)、SDP连接发起主机(IH,Initial host)、SDP 连接接受主机(AH,Accept host),见图2。SDP 控制器确定哪些IH、AH 主机可以相互通信,可以与外部认证服务进行信息交互,例如认证系统、地理位置、身份服务器等。SDP 连接发起主机IH 和接受主机AH 会直接连接到SDP 控制器,通过控制器与安全控制信道的交互来管理。

图2 SDP 架构

2.3 SDP 应用通信

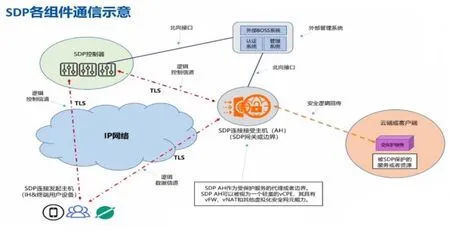

企业SDP 典型应用方案及数据通信见图3,SDP 由客户端(Client)、管控平台(也称控制器,Controller)、应用网关(Gateway)三个主要组件组成。管控平台和应用网关可采用云平台和私有化部署,应用网关部署在客户端与企业本地信息系统或云部署信息系统之间。按照SDP 的设计原则,SPD 实施隐藏服务器地址和端口,扫描不被发现,实现网络隐身。用户只有应用层访问权限,无网络级访问。在连接服务器之前,先验证用户和设备合法性,后连接。用户只能看到被授权应用,实现最小权限。

图3 典型SDP 应用通信

3 网络安全评估

以等保三级控制点为例,基于SDP 的单包授权功能,从安全通信网络、安全区域边界和安全计算环境三个层次,对对SDP 典型应用实施安全测评。同样对二级、四级相关控制点要求测评,给出SDP等保2.0 等级网络安全防控能力综合评估情况。

3.1 单包权功能

SDP 应用PA 技术实现网络隐身,如图4 实验,分别利用普通终端WIN10进行Nmap扫描和通过单包认证后扫描应用服务比对发现,通过Nmap 无法发现扫描器,通过单包认证扫描后可以查看应用服务。

图4 SDP 单包授权功能测评

3.2 安全通信网络测评

SDP 典型应用部署在客户端和企业资源之间,在原有网络层安全控制之上,增加了应用层控制,提供了应用层的边界防护,应用网关起到应用层技术隔离作用。由于网络架构、权限集中等变化,需要考虑SDP 应用下的网络层和应用层单点故障风险,应用集群部署等方式。恰当的SDP 部署,利用SDP 的 PDP 和PEP 控制特定的用户和终端对应的特定的应用,提高访问可靠,满足等保2.0控制点要求。表2 列举了零信任系统符合的安全通信的测评标准和结果,测评类别包括①网络架构 ②通信传输。

表2 安全通信网络测评

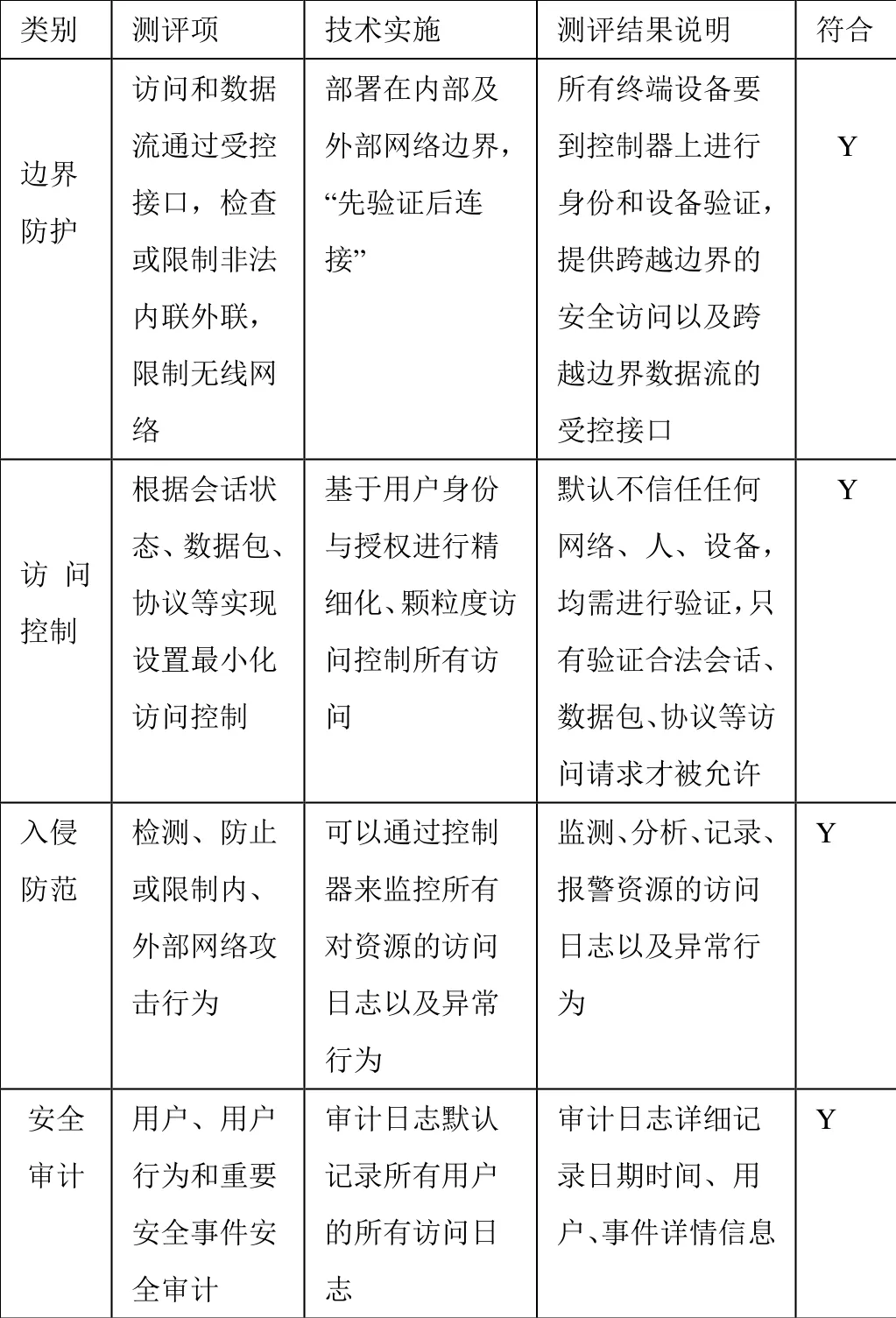

3.3 安全区域边界测评

SDP 典型用于南北向流量安全控制,在客户端和企业资源之间通过应用网关建立逻辑区域边界。基于其“先验证后连接”的原则,能实现在逻辑边界上非法内联和外联阻止,以及细粒度访问控制,并基于其动态管理策略的特性,能实现安全审计和入侵防范。表3 列举了零信任系统符合的安全区域边界的测评标准和结果,测评类别包括①边界防护 ②访问控制③入侵防范④安全审计。

表3 安全区域边界测评

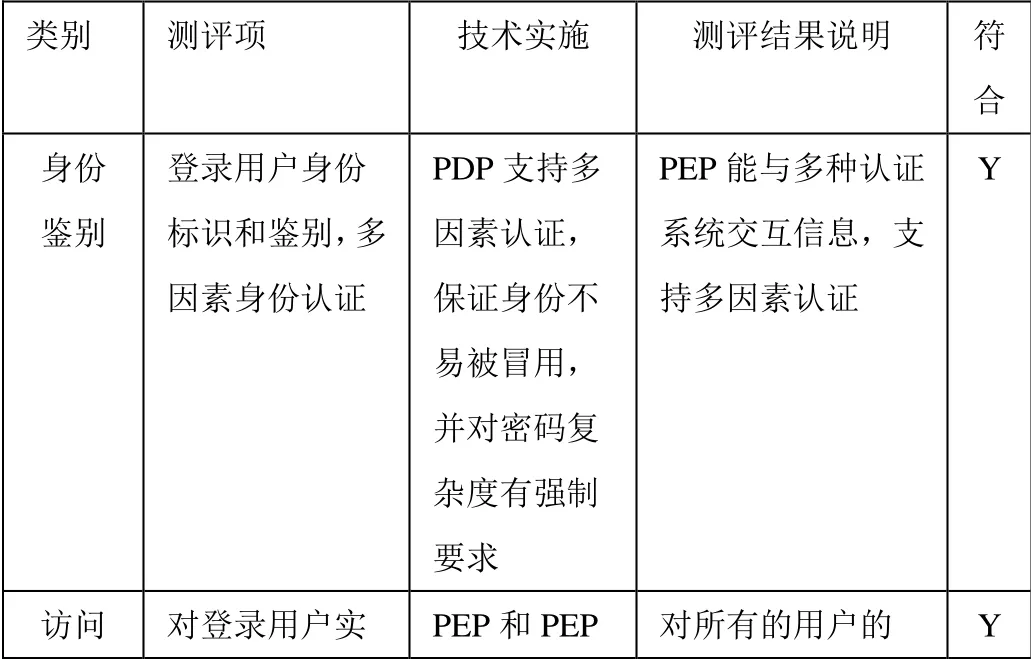

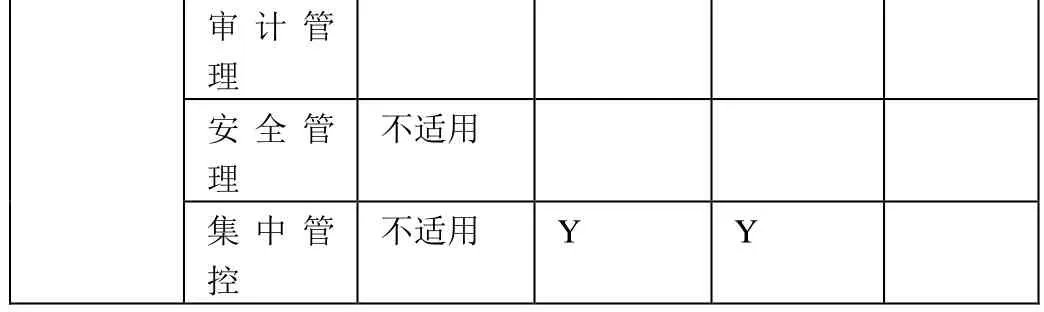

3.4 安全计算环境测评

SDP 基于“先验证后连接”的原则,对应用系统用户能实现在逻辑边界上非法内联和外联阻止,以及细粒度访问控制,并基于其动态管理策略的特性,能实现安全审计和入侵防范。表4 列举了零信任系统符合的安全计算环境的测评标准和结果,测评类别包括①身份鉴别 ②访问控制③安全审计④入侵防范⑤数据完整性⑥数据保密性。

表4 安全计算环境测评

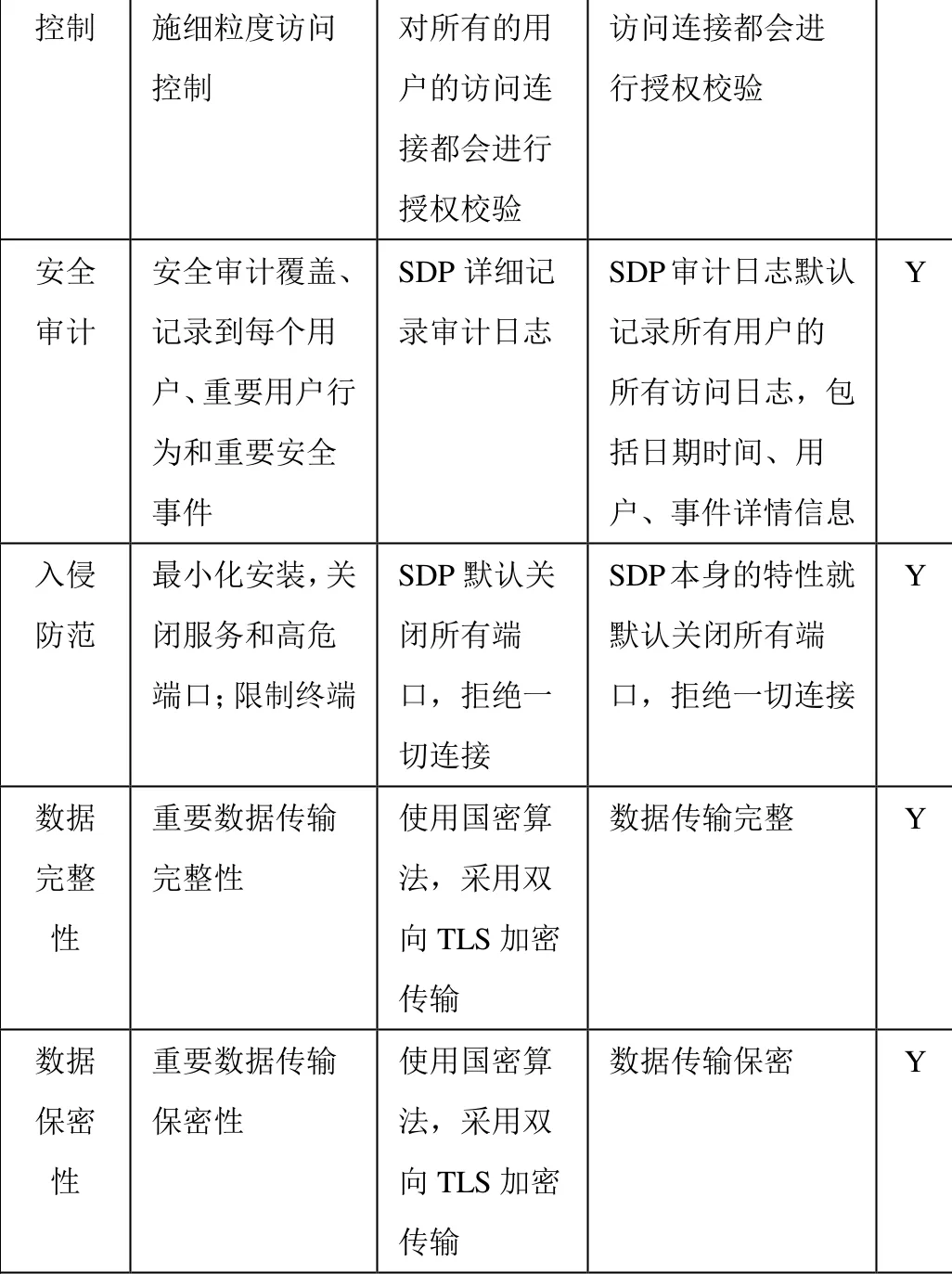

3.5 安全管理中心测评

SDP 安全控制南北向流量,在客户端和企业资源之间通过应用网关建立逻辑区域边界,基于其动态管理策略的特性,实现终端和应用之间集中管控。表5 列举了零信任系统符合的安全管理中心的测评标准和结果,测评类别包括①集中管控。

表5 安全管理中心测评

3.6 SDP 综合评估

依据同样模式,按照等保2.0 第二级和第三级控制点要求,对SDP 应用进行测评,得到等保控制点测评情况,见表6。应用SDP零信任技术的系统,从等保合规角度,需要应用其他技术加强恶意代码防范,加强数据保护以及安全管理功能,协同其他技术系统,共同构建合规安全。这与NIST 的零信任框架安全吻合,在NIST 定义的零信任框架中,除了在执行PEP/PEP 的零信任核心之外,也需要包括多个能够提供输入和策略规则的数据源。数据源包括本地数据源和外部数据源,包括来自安全信息与事件管理(SIEM)、威胁情报系统、企业风险持续诊断系统等。

表6 SDP 应用等保控制点测评符合情况

4 总结与展望

我国等保2.0 充分体现了“一个中心三重防御”的思想,一个中心指“安全管理中心”,三重防御指“安全计算环境,安全区域边界,安全网络通信”。软件定义边界(SDP)本质是一套访问控制的策略体系,核心思想是构建以身份为中心,对网络传输进行的动态访问控制。它强调建立包括用户,设备,应用,系统等实体的统一身份标识,并基于最小化授权原则构筑访问。随着传统边界防护的脆弱,网络安全技术自身适应进化的一个过程,应用零信任SDP 技术,在边界防护、入侵防范、通信传输、身份鉴别、数据保密等方面,可以帮助组织收窄业务系统暴露面,保障业务系统的边界安全,很好的强化和落实整个信息系统中安全通信网络、安全区域边界、安全计算环境的内容,更加有效的解决等级保护的要求,构建全新的安全架构基石,夯实等级保护2.0 技术要求落实。