高校IPv6网络安全风险及其应对策略研究

2021-07-16朱慧

◆朱慧

(三江学院计算机科学与工程学院 江苏 210012)

当前我国的IPv6 网络正处于蓬勃发展当中,IPv6 互联网活跃用户总数已达4.86 亿(截至2021 年1 月),全国IPv6 互联网活跃用户总占比达49.1%。中央部委、省级政府、央企、中央媒体网站等基本网站已支持 IPv6 业务访问,Top100 的互联网门户及金融央企支持IPv6 比例则在65%以上。在教育领域,高校互联网也已通过教育网CNGI-CERNET2 快速向IPv6 时代演进,目前国内双一流大学支持IPv6 访问的比例已达90.51%,随着高校IPv6 网络投入规模应用,相应的网络安全漏洞须引起足够的重视,虽然IPv6 本身已经具备一定的安全防范机制,但是若不能做好风险防控和预警,则会让校园网面临严重的网络安全挑战。

1 IPv6 在校园网部署的安全风险

1.1 系统安全风险

(1)继承自IPv4 的安全威胁

IPv6 协议在安全性上虽然做了改进,但其数据报的传输机制并没有本质改变,因此在IPv4 网络中普遍存在着针对应用层、传输层的恶意攻击手段:例如DDoS、CC、SQL 注入、网站后门、路由选择攻击等也同样时刻威胁着IPv6 的网络服务。

(2)IPv6 协议本身的安全威胁

新增的流标签字段、扩展报头的选择使用以及用来替代ARP 的邻居发现协议均存在安全隐患,易被用来发起嗅探攻击。因此扩展报头攻击、NDP 协议攻击、路由重定向攻击、ICMPv6 的攻击等等将是和IPv6 协议相关的主要攻击方式[1]。截至 2021 年2 月,在CVE 漏洞库中与IPv6 相关的漏洞共491 个,涉及华为、思科等数通硬件产品、Linux、Windows 等操作系统的各个发行版本,以及Wireshark等网络维护应用程序等。

(3)校园网IPv4/ IPv6 过渡阶段安全风险

高校在过渡阶段选择和采用何种过渡技术,应结合自身网络的实际情况,如网络规模、升级难易、成本考量等。不过在校园网IPv4/IPv6长期共存阶段,不论是采用双栈、隧道、还是翻译技术,都会引发新的安全挑战。

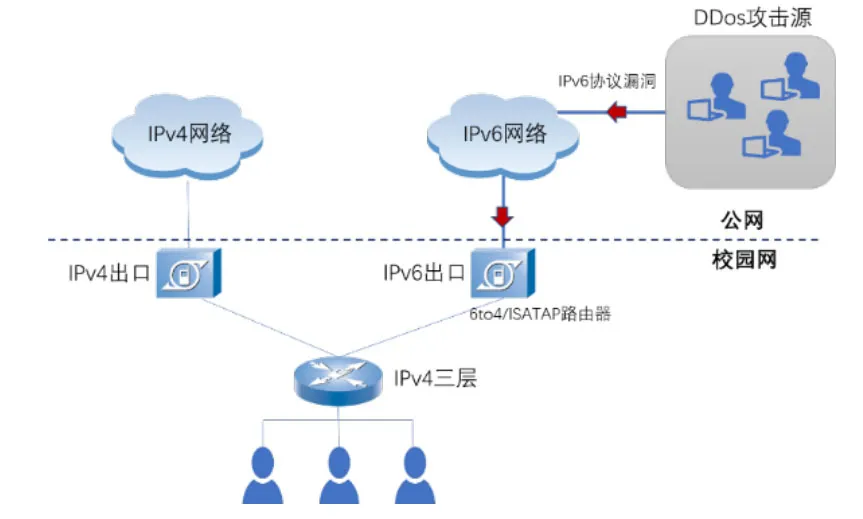

①双栈机制风险

双栈环境下,在校园网内同时并行着 IPv4/IPv6 两个逻辑通道,因为其中一个协议的漏洞引发的攻击,可能会通过支持双栈的网络节点,在逻辑上的两张网络中相互传播,进而影响整个校园网的正常运行。如图1 所示,攻击者可利用 IPv6 协议栈漏洞,针对双栈网关发起 DDoS 攻击,导致 IPv4、IPv6 网络均受影响。此外,双栈意味着校园网出口、数据中心防火墙、流控等防护设备要配置双栈策略,网络管理更加复杂,被攻击的概率也会相应增加[2]。

图1 双栈机制风险

②隧道机制风险

校园网不能整体升级至双栈的情况下,可通过在客户端和路由器之间建立自动隧道(如ISATAP,6to4 等)来完成IPv6 网络的接入,此时用来新建隧道的出口路由器易成为攻击节点,与双栈环境类似,攻击者可利用 IPv6 协议栈漏洞,发起对隧道节点的攻击,进而影响校内IPv4 网络,如图2 所示。

图2 隧道机制风险

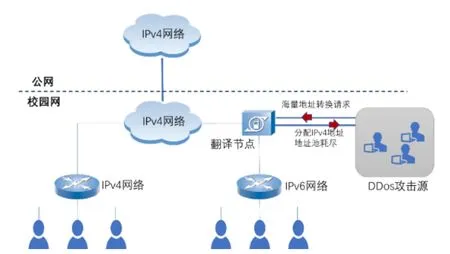

③翻译机制风险

校园网通过翻译机制(例如NAT64/IVI)实现IPv4 与IPv6 网络的互通,也会面临常见的DDoS 攻击的风险。如图3 所示,通过伪造大量 IPv6 地址发起地址转换请求,攻击将导致映射IPv4 地址池快速被消耗,翻译节点无法为校园网用户正常分配转换地址,进而影响整网运行。

图3 翻译机制风险

1.2 网络设备安全风险

(1)网络层安全防护风险

校园网的特点是用户量大,有线、无线终端类型多样。在IPv6网络环境下所有终端均可使用全球单播地址,不需要NAT,也就缺失了NAT 转换形成的防护。因此校园网出口防火墙、数据中心防火墙或其他安全防护设备的安全域划分应更精细,访问控制策略配置要更准确。另外,在过渡阶段IPv6/IPv4 混合的网络当中,安全设备要求同时配置双栈,对设备的性能的要求更高,同时也增加了出现单点故障的概率。

(2)应用层安全防护风险

应用层安全防护设备(例如数据中心和校园网出口的Web 应用防护系统、IDS/IPS 等)的IPv6 地址格式配置、针对IPv6 报文的解析能力在网络规模部署后还有待检验。网络流量控制、分析系统如流控、探针等也可能存在类似问题,这些能力的不足可能导致针对IPv6流量的SQL 注入、XSS 攻击以及Web 应用远程代码执行攻击等。

类似的风险也会出现在DNS 相关产品上。目前校园网的域名解析多为递归和转发两种并存,权威域名一般发布在递归DNS 上。由于DNS 日志中保存了大量域名请求记录,包含了大量校园网真实的IPv6 地址,所以一旦递归DNS 服务器被入侵,非法用户将窃取海量的真实用户地址,以期进行精准的地址扫描。若其长期潜伏窃取,则带来的风险可能要远大于DDoS 攻击和DNS 缓存投毒。

(3)业务系统安全风险

在 IPv6 环境下,攻击者针对高校的攻击,往往是面向 Web 服务和数据库服务,企图获取服务器权限和进行远程命令执行,危害高校的 Web 服务安全和数据安全[3]。Webshell 后门访问控制、远程 SQL 注入攻击、Webshell 脚本文件上传攻击、PHP 代码执行漏洞等是主要的攻击方式。因此,不管是引入双栈还是七层反向代理,数字化校园、站群等业务平台及应用系统依然面临严峻的安全挑战。

2 校园网部署IPV6 的安全应对策略

在校园网各层面全面向IPv6 过渡之时,构建基于IPv6 的安全风险防御体系,并将安防措施应用于 IPv6 网络规划、建设、运行各阶段显得尤为重要。为保障 IPv6 全面部署安全,需从系统安全、业务安全、管理安全等多方面入手构建安全防范体系。

2.1 系统安全

(1)安全设备升级

现有的网络安全防护设备(如防火墙、IDS/IPS、WAF 等)在IPv6 相关功能上仍缺乏充分的检验和验证。IPv6 规模部署后,网络安全防护设备需从以下三个方面进行升级。

①功能要求。安全防护设备需支持纯IPv6 环境下、过渡期间IPv4/IPv6 双栈、隧道等场景的功能需求。例如,防火墙设备需要支持IPv4/IPv6 双栈协议及过渡时期的常用隧道技术,同时其集成的应用层网关需支持 IPv6 解析,应用识别、病毒检测、入侵防御IPS 等功能所需的规则库均需要升级,以支持 IPv6 或IPv4/IPv6 双栈场景。

②性能要求。IPv6 报文结构中支持任意数量的“扩展头”,防火墙等设备在解析报文时往往需要处理整个 IPv6 头信息链,需要细致地处理包含多个扩展头信息的数据包,甚至是含有异常扩展头的数据包。这些对防护设备提出了更高的性能要求。

③策略要求。在IPv6 与IPv4 混合网络中,出口和数据中心的安全防护设备除了要支持双栈配置与管理,还应充分考虑 IPv4 和 IPv6 两个逻辑通道的安全需求,具备对安全策略配置进行一致性检查的能力。

(2)安全网络检测

安全检测工具(如系统漏扫、WEB 漏扫等)在 IPv6 网络中难以按网段进行扫描,上述工具的使用调度策略均需研究与优化。同时,定制的专项检测工具也需要支持对指定 IPv6 地址的检测。

(3)安全网络监测

防病毒、恶意软件、僵木蠕、DDoS 等互联网安全监测与处置设备应该支持将恶意域名、数据报文特征与 IPv6 地址进行关联,形成新的威胁规则/特征库,用于网络安全检测与防护。例如,防病毒系统需将使用 IPv6 地址的病毒域名入库,并对所有使用该IP 的域名进行排查,形成关联规则库。

2.2 业务安全

校园网IPv6 规模部署之后,各类面向用户的业务平台均需支持 IPv6 用户的访问。根据业务系统 IPv6 改造的不同实现方式,需在业务升级中对应地进行安全能力评估,增加相应的防护手段。

①对于采用“双栈”模式部署的业务系统,需对双栈部署导致的业务系统暴露面增加、脆弱性和威胁加倍等问题进行重点评估,增强安全防护手段。

②对于采用“隧道”模式部署的业务系统,需重点评估隧道报文被伪造、用户身份被冒充等风险。

③对于采用“翻译”模式部署的业务系统,需重点对翻译设备的安全防护措施进行评估,防范拒绝服务攻击等可能导致翻译设备宕机继而危及整个业务系统的风险。

④对数据来源多样、且需要进行关联处理的安全业务系统(如日志系统等),需待下游设备改造支持 IPv6 完毕后再进行改造,防止业务数据缺失。

此外,DNS 升级支持双栈后应实现针对IPv6 的权威解析及云防护,对于公网用户对校园网站群的域名解析请求,DNS 能将这些请求(通过AAAA 记录)转发到云防护节点进行清洗,以保护系统免遭DDoS 攻击和病毒入侵。访问数据中心站群的数据流量也应针对v4/v6 的访问独立部署路由,保证互不影响,并为IPv6 流量建立防火墙、WAF 多级防御体系。

2.3 管理安全

网站监控、恶意软件监控等可通过IP 地址来进行管理的系统应具备IPv6 黑/白名单的能力,并能基于黑名单实现识别与封堵。在IPv6 规模部署后,流控、DNS、日志系统在升级支持 IPv6 的同时,还需针对流量控制、域名管控、异常流量检测等安全功能进行测试。防病毒、恶意软件、DDoS 等安全管控系统中各规则库(如恶意 URL、恶意攻击IP 等)关联的 IP 地址库也要及时更新。与IPv6 黑白名单地址相关的威胁情报信息要及时收集整理。

3 结语

IPv6 在校园网的全面推广应用,应始终遵循安全先行的标准和规范。在推进之初,即应结合过渡阶段的网络与系统的建设需求,梳理 IPv6 带来的安全风险,尽可能地在系统规划和设计之中涵盖IPv6安全方案。在实施部署IPv6 网络过程中,优先开展 IPv6 安全测试工作,及时发现网络设施中的具有安全风险的节点或设备,并及时进行调整。同时,通过引入安全设备,尤其是在校园网出口门户和数据中心,来构建安全态势感知和业务安全保障能力,积极开展主动防御。对于新上线业务或原有业务系统升级支持IPv6,在上线前需严格开展安全风险评估,根据评估结果决定能否上线。后期运行维护则更要定期进行风险评估检查、监测和审计,以保证安全能力符合安全管理要求。总而言之,校园网IPv6 的安全发展,任重道远。