船舶网络安全领域主要国际标准分析

2021-04-08吴笑风冯书桓

吴笑风,石 瑶,岳 宏,冯书桓

(中国船舶信息中心,北京 100101)

0 引言

近年来,信息和通信技术(Information and Communication Technology,简称:ICT)为工业界各领域带来深刻的变革。ICT的广泛和深度应用使得工业产品(特别是复杂产品,如高端装备等)有能力获得、存储和传输更多数据和信息,同时也为产品和服务的运营模式带来了更多可能。作为传统行业,船舶工业和航运业在“智能时代”中正在经历产品特性和生产经营模式上的深刻变革,面临前所未有的新考验。

对先进ICT的依赖使信息系统的安全脆弱性在“智能时代”的大量网络化的信息传输过程中可能被暴露出来。安联公司一项于2018年开展的调查项目显示,网络安全风险在全球工业界所公认的重大威胁中的排名已升至第2位,而5年前的排名是第15位,甚至已经有11个国家已将网络风险列为首要风险。英国劳氏船级社的研究也认为网络安全已经成为了全球性的普遍问题。英国劳式船级社在2017年曾发布报告,在航运业中有44%的航运公司认为需要升级信息系统,其中的大多数已实际遭受了网络攻击。这不仅已经成为业界中迫在眉睫的实际问题,同时也成为船舶与航运智能化和自主化发展的核心问题之一。以自主船舶为例,有研究针对其经济效益进行分析,认为无人化的船舶运营可带来高达90%的成本节约。但实际上这一估算并没有考虑因网络安全事件所导致的潜在损失。

提升网络安全管理水平和风险防范意识已经在诸多工业门类中成为共识,特别在“智能革命”的背景下,高效的信息互联互通、云计算云服务的扩展应用都将成倍放大网络风险的潜在危害。对于航运业而言,正开始“自上而下”地加强网络安全风险的管理实践。国际海事组织(International Maritime Organization,简称:IMO)作为立法机构给出了宏观准则,并提出可将波罗的海航运公会(Baltic and International Maritime Council,简称:BIMCO)发布的《网络安全指南》、国际标准化组织(International Organization for Standardization,简称:ISO)和国际电工组织(International Electrotechnical Organization,简称:IEC)发布的ISO/IEC 27001《信息安全管理系统》和美国国家标准研究院(National Institute of Standards and Technology,简称:NIST)《提升关键基础设施网络安全框架》等文件纳入参考的建议。本文对NIST框架文件、ISO和IEC中网络安全相关的标准从主要内容、作用域、主要用户和应用前景等角度进行分析,结合ISO 23806和ISO 23799这2项船舶领域专用网络安全标准的研发,考察相关国际标准的适用性。

1 NIST《提升关键基础设施网络安全框架》

1.1 主要内容

《提升关键基础设施网络安全框架》(简称:《框架》)由NIST于2014年2月12日发布。《框架》提出了一个基于风险的网络安全管理的标准化方法思路,即基于识别、保护、检测、响应和恢复5个要素形成网络安全管理标准映射框架,可用于描述特定网络空间安全活动的当前状态或期望目标,如表1所示。《框架》的构成:1)依赖于现有的各种标准、指南和最佳实践文件;2)依赖于国际性标准文件,使得实现框架效果的工具和方法具有广泛的适用性。

表1 《提升关键基础设施网络安全框架》与已有标准文件的映射情况[4]

1.2 作用域

《框架》的实质是一份安全风险管控的标准化实施指南,将组织机构要求、风险容限和组织资源等一一对应。它提出的目的是促使企业仔细分析现有的业务特点及网络安全风险管控需求,梳理现行安全风险管理举措,并与《框架》对照,对自身网络安全风险管理体系进行优化或建立新的个性化的网络安全风险管理体系。见表1。

1.3 目标用户

《框架》为关键基础设施的运营商提供了一套用于制定和优化网络安全实践方案的指南性框架文件。

1.4 应用前景

《框架》本身即为一个网络安全领域的标准系统,提出了关键基础设施利益相关方的新型参与模式,本身具有中立性,同时具有灵活性和扩展性。从理念上看,《框架》所采用的框架映射式的思路,在各行业制定、修订和优化网络信息安全领域指南性文件和制订实施方案的工作中都值得借鉴。

2 ISO/IEC 27001《信息安全管理体系要求》

2.1 主要内容

ISO/IEC 27000标准是ISO和IEC专门为信息安全管理体系建立的系列标准。ISO/IEC 27000系列标准可分为以下几类:

1)要求和支持性指南类标准,即信息安全管理体系的基本要求,主要包括ISO/IEC 27000~27005;

2)有关认证认可和审核的指南类标准,面向认证机构和审核人员,主要包括 ISO/IEC 27006~27008;

3)面向专门行业(如金融业、电信业等)的信息安全管理要求,或专门应用于具体安全领域(如数字证据)的标准;

这同样适用于统治者,其应做的是以辩证思维合理运用自身的危机意识,在主观上树立正确的思维去引导客观实践,避免制度的局限性所带来的负面效应。 在老子看来,那样无法适应多变的社会形势,反而会造成国力的损耗,引起不利的局面。 这不是对于社会的关键因素的忽视,更不是单纯地肯定空想社会形态的复归而否定社会形态进化的现实性、复杂性、特殊性。

4)由ISO或IEC其他专业技术委员会单独制定的面向具体信息安全应用的标准。

ISO/IEC 27001《信息技术安全技术信息安全管理体系要求》是该系列中的总体性文件,规定了在实施主体(组织)范围内建立、实施、维护和持续改进信息安全管理系统的要求,以及评估和处理信息安全风险的要求。其2005版已于2008年6月等同转化为我国的国家标准GB/T 22080—2008,并于2008年11月1日正式实施。其最新版本在2013年发布。

2.2 作用域

ISO/IEC 27001为有以下需求的组织机构提供建立、实施、保持和持续改进信息安全管理体系的要求指导:

1)需要证实自己具备稳定地提供满足顾客信息安全要求和适用信息安全法律法规要求的产品和服务的能力;

2)希望通过信息安全管理体系的有效应用,包括确定信息安全管理体系所涉及的过程以及保证符合顾客和适用法律法规的信息安全要求,增强顾客满意度。

ISO/IEC 27001是信息安全管理体系(Information Security Management System,简称:ISMS)的规范性标准,具有与ISO 9001标准相似的性质。它着眼于对组织机构的整体业务风险的管控,通过对业务进行风险评估来建立、实施、运行、监视、评审、保持和改进其 ISMS,确保信息资产的保密性、可用性和完整性。ISO/IEC 27001也为独立第三方开展认证及实施贯标审核提供依据。

2.3 目标用户

作为ISMS中的要求和支持性指南,该标准的要求是通用性质的,可以适用于各种类型、不同规模和提供各种产品或服务的组织。但是达到标准要求的方法、途径和措施会因组织的需要和目标、安全要求、所采用的过程以及组织的规模和结构而不同。也就是说,信息安全管理体系的策划和实施除了满足标准的要求外,还应符合组织的实际情况,提出个性化的解决方案。

2.4 应用前景

ISO 27001在设计上与ISO 9001和ISO 14001等管理标准体系相兼容,使得应用的组织机构可建立起一套综合的管理体系。作为目前国际上具有代表性的信息安全管理体系标准,ISO 27001已在全球得到广泛应用,使用者包括政府机构、商业机构、跨国公司等,可帮助企业建立起有效且具有针对性的安全控制方法和工作流程,进一步规范企业相关的信息管理工作。ISO/IEC 27000标准家族也日益庞大,为全球各类组织和机构提供网络安全风险防控保障。

3 ISO 31000《风险管理原则和实施导则》

3.1 主要内容

《风险管理原则和实施导则》(以下简称:《导则》)于2009年发布第1版。2018年ISO对该标准进行了更新。新版《导则》将“价值的创造和保护”确定为风险管理最核心的理念,围绕其提出了:整合、结构化和全面性、定制化、包容、动态、最佳可用信息、人员与文化因素和持续改进等8个原则。这些原则为管理框架和实施流程的设置提供了依据。《导则》在开篇就提出风险管理应与组织机构的所有活动相结合。这也表明了风险管理应当是组织机构所有活动的组成部分,而不应独立考虑。

3.2 作用域

ISO 31000标准应用于组织机构的整个管理过程。虽然ISO 31000标准内提供了通用性的应用指南,但应用的组织机构在实施时还需针对自身特定的组织结构、产品、服务项目、业务流程等要素设计定制化的风险管理要求,并与相关的风险管理具体措施相融合(并非简单取代)。

3.3 目标用户

ISO 31000标准制定的风险管理原则和通用的实施指南已在多个行业和部门中开展了应用,能够在各类公共、私有或社会企业、协会、和团体中发挥作用。

3.4 应用前景

ISO 31000自2009年发布以来,得到了全球各个国家的支持和响应。据不完全统计,全球已经有近 60个国家采纳该标准并在此基础上发布了其国家风险管理标准,如我国的GB/T 24353,应用十分广泛。

4 IEC 62443《工控网络与系统信息安全》

4.1 主要内容

IEC 62443《工控网络与系统信息安全》由IEC/TC 65(工业过程的测量、控制和自动化技术委员会)发布。IEC 62443针对工控系统信息安全的定义是:保护系统所采取的措施;由建立和维护保护系统的措施所得到的系统状态;能够免于对系统资源的非授权访问和非授权或意外的变更、破坏或者损失;基于计算机系统的能力,能够保证非授权人员和系统既无法修改软件及其数据也无法访问系统功能,保证授权人员和系统不被阻止;以及防止对工控系统的非法或有害入侵,或者干扰其正确和计划的操作。IEC 62443标准由4个部分组成,如图2所示。

图2 IEC 62443系列标准构成

1)总体要求:即62443-1部分,涵盖一般概念、术语和方法。

2)政策和程序:即62443-2部分,规定了结构措施,并针对自动化解决方案的操作员和维护者。还载有根据关键工业基础设施的具体特点(IEC-62443-2-3)对系统组件进行修正和更新的建议(IEC-62443-2-3)。

3)系统:即62443-3部分,重点介绍ICS(工业控制系统)——或更确切地说,IACS(工业自动化和控制系统)——的操作安全方法,提供对各种网络安全工具的最新评估,描述了将其体系结构构建到区域和通道的方法和资源,并提供网络攻击防护技术清单。

4)组件:即62443-4部分,面向指挥和控制解决方案的制造商,如PLC、监控系统、工程站和其他交换设备,给出了此类设备的安全要求,并规定了产品开发的最佳实践。

4.2 作用域

IEC 62443中提出的概念、方法和模型已经在多个国家和行业工控相关标准的制定中得到采纳和认可,已成为工控系统网络安全的参考基准,而实施过程中有所缺失的细节部分可通过引入其他专用性的网络安全标准进行补充。

4.3 目标用户

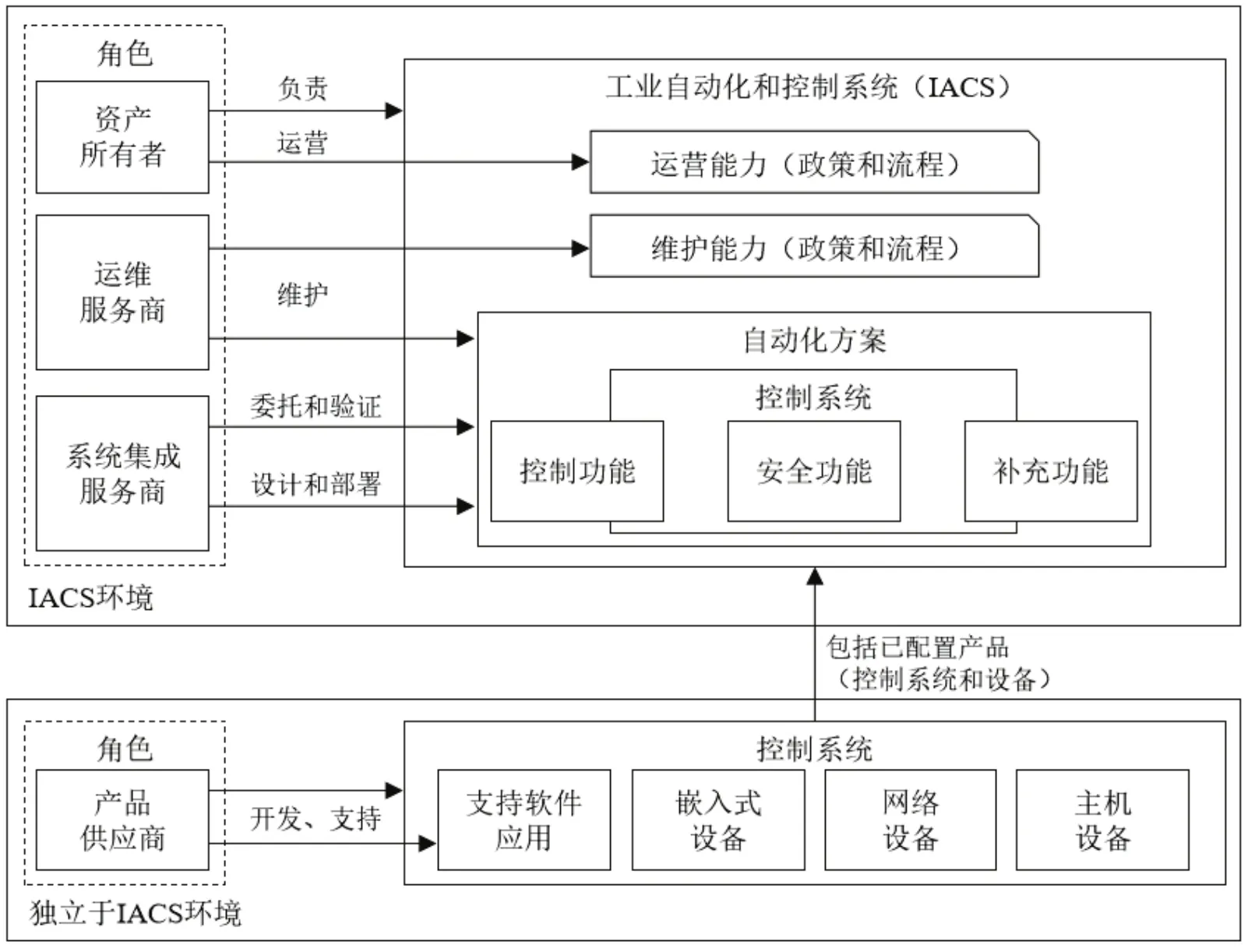

IEC 62443对工业环境中的多种角色适用,包括资产所有者、维护服务商、集成服务商、产品供应商等,如图3所示。

图3 不同类型的角色对IEC 62443标准的适用情况

4.4 应用前景

IEC和ISA 99正在联合制定一系列国际标准IEC 62443,以满足在工业自动化和控制系统中设计网络安全稳健性和弹性的需要,涵盖系统生命周期内安全性的组织和技术方面。虽然这套网络安全标准最初侧重于工业自动化,但能源部门也采用了这套网络安全标准,因为它为在网络物理系统的运营和现场环境中应用安全性提供了一种方法。它可以与 ISO/IEC 27000系列(特别是用于能源领域的ISO/IEC 27019)和IEC 62351配合使用,该系列可提供一些安全解决方案。

5 ISO/IEC 19086-4《云计算服务级别协议框架安全和保护个人身份信息组件》

5.1 主要内容

ISO/IEC 19086是基于 ISO/IEC 17788和ISO/IEC 17789中定义的云计算概念,针对服务级别协议(Service Level Agreement,简称:SLA)框架开发的系列国际标准,其相关性见图4。在该系列中:

图4 ISO/IEC 19086与其他云计算相关标准间关系

1)ISO/IEC 19086-1提供云SLA框架的概述、基本概念和定义;

2)ISO/IEC 19086-2提供用于创建SLA和服务质量目标(Service Quality Objects,简称:SQOs)中使用的指标的指标模型;

3)ISO/IEC 19086-3提供从服务水平目标(Service Level Objects,简称:SLOs)和SQOs派生的核心符合性要求;

4)ISO/IEC 19086-4以基本概念和定义为基础,通过描述特定组件以及SLOs和SQOs在安全和隐私领域的一致性要求。

5.2 作用域

该标准对云 SLA的个人身份信息组件、SLA和SQOs的安全性和保护进行了规范,包括提出要求和应用指南。

5.3 目标用户

参与创建、修改或理解符合ISO/IEC 19086的云服务级别协议的任何组织或个人都可以适用本标准。

5.4 应用前景

随着航运业中云计算服务需求的增加,ISO/IEC 19086系列标准也将受到更多的重视。但是否需要面向航运和船舶行业的专门化标准制定,还需要在实践中积累和评估。

6 专用网络安全标准的开发

在航运业和船舶工业进入“智能时代”的背景下,网络安全管理是维护航运和船舶系统稳定高效运营的重要手段。船舶工业界关注从技术上对船舶系统以及各分系统的安全风险进行评估和防控,因此需要从技术层面开发普遍适用的系统网络安全评估方法,以对船舶网络安全管理提供有效支撑。IMO和各大船级社目前已有相关的指南性文件;ISO和IEC中已有工业界中通用的网络风险管理标准,但对于船舶工业而言适用性仍然偏弱。

在关于网络和信息安全的工业标准中,ISO和IEC联合发布的ISO/IEC 27000系列标准具有较强的影响力。ISO/IEC 27000是专门为信息安全管理体系发布的一系列相关标准的总称,主要包含基本要求和支持性指南、认证认可和审核指南、面向行业的信息安全管理要求3类国际标准。目前,在一些行业门类中已有基于ISO/IEC 27000系列标准编制专用信息安全管理标准的案例,但在船舶海洋工业领域的网络安全标准仍处于空白状态。此外,ISO 31000《风险管理原则和实施导则》提供了通用的风险管理办法,可为船舶网络风险管理提供参考。但也正是由于相关标准的高通用性,专门面向航运和船舶工业界网络安全管理实践的标准仍然处于空白。ISO/TC 8/WG 4(“网络安保”工作组)中正在开发的2项网络安全国际标准ISO/CD 23806《船舶与海洋技术网络安全》和ISO/AWI 23799《船舶与海洋技术船载网络安全风险评估方法》正是船舶工业界为填补这个空白做出的努力。ISO 23806提出船舶网络风险管理的一般性要求;ISO 23799作为《网络安全》标准的第二部分,将为船舶系统的风险评估指南。后续,关于船载网络安全的标准研发也将有望得到体系化发展。

7 结论

网络安全成为国际海事和船舶工业界的热点问题已有一段时间,业界仍在寻找合理的网络安全标准方案。通过对NIST框架、ISO和IEC中网络安全相关的标准进行分析,发现ISO、IEC中现有的网络安全类国际标准多为通用类,可在一定的指导框架(如NIST《框架》)下供各类航运和船舶工业机构选用以(在一定程度上)提升自身或产品应对网络风险的水平。然而这种通用性使得相关标准在应用中仍然不够“精准”。因此对于船舶工业而言,经过适当“剪裁”和优化,开发出专用的标准,比如ISO/TC 8中曾提出用“Marine and Lean”(面向船舶且精炼)理念开发船舶行业专用的网络安全标准。这将对IMO要求的落地和航运业安全安保水平的提升有积极意义。ISO 23806和ISO 23799这2项国际标准的研究正是这一理念下的有益尝试。