基于Ethereum智能合约的安全策略分析

2021-03-24张登记赵相福陈中育童向荣

张登记,赵相福,陈中育,童向荣

1.浙江师范大学数学与计算机科学学院,浙江金华321004

2.烟台大学计算机与控制工程学院,山东烟台264005

自2009年中本聪(Satoshi Nakamoto)引入比特币(Bitcoin)[1]以来,去中心化的数字加密货币引起了广泛关注。加密货币由用户在网络中公开管理,不依赖于任何可信的第3 方,其用户可以通过运行一种共识协议来维护和共享数据账本。比特币的底层技术是区块链,它在本质上是一个可信的去中心化分布式账本数据库。比特币是区块链技术第1 个成熟的应用,至今仍是主流加密货币之一,它标志着区块链技术从理念进入实践,促进了区块链技术的进一步发展。

智能合约的概念最早由计算机科学家、密码学家尼克·萨博(Nick Szabo)[2]于1994 提出,最初被定义为一套以数字形式定义的承诺,包括合约参与方可以在上面执行这项承诺的协议,其设计初心是能够把智能合约内置到物理实体来实现灵活可用的智能资产。由于当时计算手段落后且缺失可信执行环境及其应用场景,智能合约并未引起研究者的广泛关注。区块链技术的兴起重塑了智能合约,解决了之前技术不成熟和应用场景缺失等问题。

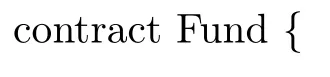

2013年年末,以太坊创始人Buterin 发表了以太坊白皮书[3],将智能合约应用到区块链中,拓宽了区块链技术在除数字货币之外的应用场景,开启了区块链2.0 时代。智能合约作为嵌入区块链的合约代码,同样具有区块链的一般特征,如分布式存储、不可篡改等,其运行机制如图1所示。一旦各方签署智能合约,合约便以代码的方式依附在区块链数据上。智能合约封装了预置响应规则和触发条件,其状态由区块链实时监控;区块链通过校验外部的数据源来激活特定触发条件,之后智能合约就会响应[4]。

图1 智能合约的运作机制Figure 1 Operating mechanism of smart contracts

以太坊是一个去中心化的虚拟机,依据用户请求去执行智能合约。合约一旦创建成功就不允许再次修改,通过合约地址标识每个合约。合约可以持有以太币(Ether)和私有存储空间。以太坊中智能合约的代码是一种低级且基于堆栈的字节码语言,在以太坊虚拟机(Ethereum virtual machine,EVM)上执行。用户可使用高级编程语言编写智能合约,如Solidity[5]语言(语法接近于JavaScript),在以太坊虚拟机上可以编译为二进制EVM 代码。Solidity 是为实现智能合约而设计的,是面向对象的图灵完备的高级编程语言。使用Solidity 可以为投票、众筹、盲拍等应用场景编写智能合约。随着以太坊平台的逐渐成熟,Solidity 也逐渐成为全球最受欢迎的智能合约开发语言之一。与此同时,智能合约的安全性问题也面临着巨大挑战,但编写安全无缺陷的智能合约是一项艰巨的任务。研究表明,早期部署在Ethereum 上的大部分智能合约是易受到攻击的[6]。例如在2016年6月,著名众筹公司DAO 因智能合约代码存在安全漏洞而遭到黑客攻击,导致超过360 万Ether 与DAO 资源池分离[7]。攻击者利用可重入漏洞递归调用splitDAO 函数将Ether 转移到私人账户。之后对以太坊实施软硬分叉才挽回了部分资金损失。2017年9月,以太坊多重签名钱包Parity 出现严重安全漏洞,导致10 万Ether 被盗[8],之后因其他漏洞造成百万美元被冻结。2018年4月,BEC 智能合约出现重大安全漏洞,攻击者利用存在整数溢出漏洞的代币合约无限生成代币,这一漏洞导致约9 亿美元被盗。在2019年,EOS 公链爆发了超60 起典型攻击事件,多数是因智能合约存在安全缺陷引起的,总损失超1 000 万美元。2020年4月,黑客对DeFi 平台Uniswap 的智能合约实施可重入攻击,还对Lendf.Me 实施了类似攻击。从技术上看,这两起事件背后的主要原因是ERC777 与DeFi 智能合约不兼容,允许攻击者通过注入其他恶意代码来劫持交易,执行非法操作。

智能合约本身持有金融属性,可以存储资产价值,于是利用合约也可以进行数字货币交易,因此保障智能合约的安全性至关重要。存在缺陷或漏洞的智能合约维护成本较高,原因之一是合约一旦部署成功就不允许再次修改。在合约上链之前,保障智能合约设计和编码的安全性极其重要,若合约代码存在重大安全漏洞就很难打上安全补丁。本文总结并分析了智能合约在编写时易出现的安全漏洞问题;剖析了智能合约的安全漏洞原理,复现了合约漏洞的场景,给出了预防智能合约漏洞的安全策略;最后分析了现有的几种合约漏洞安全检测工具。

1 智能合约安全漏洞分析

1.1 可重入漏洞

1.1.1 可重入漏洞原理

在以太坊上,智能合约之间可以相互进行外部调用。以太坊用户可以执行智能合约并将以太币发送到接收账户地址,接收账户可以为外部账户,也可以为合约账户,因为两类账户都可以进行转账等操作。当用户向以太坊的合约账户发送以太币时,合约账户中的fallback() 函数将被激活。一旦向攻击者设定好的合约地址进行转账,就要迫使执行攻击合约的fallback()函数。攻击者在fallback() 函数中可添加恶意代码,再次调用被攻击者合约的转账代码,以致造成用户损失。比如之前震惊以太网的“The DAO 事件”就是黑客利用可重入漏洞攻击合约的典型案例。

智能合约中可重入漏洞的定义如下:“任何从合约A到B的交互以及任何从A到B的以太币转移,都将控制权交给B,这使得B能够在交互结束前回调A中的代码”[9]。若合约C向攻击者合约D进行转账将触发D中fallback() 函数的恶意代码,此时D在拥有足够Gas情况下回调C就可以实现一次转账。在第1 次调用转账函数结束之前重复递归调用转账函数,会对合约D造成极大的经济损失。

1.1.2 可重入漏洞场景复现

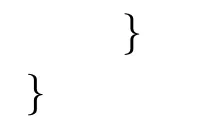

在转账或调用外部合约时通常发生可重入漏洞攻击。Fund 合约简单实现了存取款操作,用户执行合约中的Deposit() 函数会记录其存款额度,同时可以通过Withdraw() 函数进行取款操作。这段合约代码似乎在逻辑上没有缺陷,但问题出现在取款转账时的call.value() 函数上。智能合约的漏洞与语法特性有一定的关联,合约调用send() 和transfer() 函数时只分配2 300 Gas 处理转账操作(只够记录几条log),而call.value() 函数将余下的全部Gas 用于合约的外部调用。若转账目标是一个合约地址,则自动执行该合约的fallback() 函数;若攻击者在其fallback() 函数中添加恶意的重复递归调用转账代码,则导致代币合约里的余额全部转出,给被攻击者合约造成不可估量的经济损失。

攻击者创建Attack 合约并向Fund 合约存入一定数量的以太币,之后调用Withdraw()函数取出存款,在Fund 合约向Attack 合约成功转出存款后,将自动激活Attack 合约的fallback() 函数,于是再一次调用Fund 合约的Withdraw() 函数。此时,Fund 合约还未对Attack 合约账户执行清零操作,Withdraw() 函数依然成功调用,直至Fund 合约账户的余额全部转出时循环结束,攻击者完成攻击。

1.1.3 预防可重入漏洞的安全策略

为了避免可重入安全漏洞的产生,在转账以太币时需要仔细权衡call.value()、send() 以及transfer() 函数的使用。采用call.value() 函数执行转账操作时存在可重入攻击的安全风险;而使用send() 和transfer() 函数能通过设置Gas 值预防可重入攻击,因此编写智能合约转账函数时提倡优先选择这种方式。然而,这种方式可能因Gas 不足导致合约调用fallback() 函数出现问题,可以通过push 和pull 机制平衡这两种方式。对外部未知地址转账可用send() 或transfer() 方式,在合约内转账可用call.value() 方式。

若使用call.value() 这样的低级调用函数,应切换为checks-effects-interactions 模式[10]。在没有完成所有内部工作之前不进行合约的外部调用,即先更改合约的内部状态再执行低级调用函数。如在Fund 合约中,应先执行第9 行代码更改合约状态,再执行第8 行代码调用call.value() 函数。添加互斥锁也可以避免重入调用,即设置一个在代码执行过程中能够锁定合约的状态变量。

智能合约调用不信任的外部合约可能引发不可预知的风险,因为外部调用可能在其合约内执行恶意代码,造成不可控的安全威胁,所以应尽可能避免外部调用。

1.2 整数溢出漏洞

1.2.1 整数溢出漏洞原理

在智能合约中,一个整型变量只能表示一定范围的数值。例如:无符号整数uint8 存储范围为0~255,(uint8)255+1 出现上溢则被错误存储为0,(uint8)0−1 出现下溢则被错误存储为255。同样有符号整数也会出现上溢或下溢的情况。

EVM 为数据类型指定了固定大小,当数据超出指定范围时会发生溢出现象,若被攻击者利用会造成不可预知的损失。

1.2.2 整数溢出漏洞场景复现

在智能合约中对整型变量进行算术运算时,若忽略整型数值的表示范围则极易发生数值溢出。IntIssues 合约中的第7 行代码判断账户余额是否大于取款额度,明显存在整数溢出漏洞。无符号整型uint256 可表示的数值范围为0~2256−1,若参数amount 数值大于账户余额(即取款多余账户余额)则导致整数下溢,于是继续执行第8 行转账代码,造成了合约账户上的以太币流失。因此,攻击者可以利用该漏洞达到存入较少但获取较多以太币的目的。

1.2.3 预防整数溢出漏洞的安全策略

采用逻辑判断取代算术运算操作,将代码require(balances[msg.sender]>amount) 作为账户余额判断语句,可以相应地规避整数溢出漏洞的产生。

为了预防整数溢出,应在算术运算逻辑前后进行验证或使用由OpenZeppelin 提供的SafeMath 库[11]。

1.3 DoS 攻击漏洞

1.3.1 DoS 攻击漏洞原理

DoS 攻击可以使用户在短时间内或在某些状态下造成智能合约永久无法正常执行的情况。DoS 或者使合约程序代码出现逻辑错误,或者耗尽Gas 无法执行后续操作[12]。攻击方式有很多,通常导致智能合约不能正常运行或者不能提供正常服务请求。如在fallback() 函数添加revert() 函数,回滚所有状态使得合约无法继续执行;恶意变更合约变量会耗尽Gas 而导致合约中止执行等。此漏洞与外部调用密切相关,为了杜绝这种情况,既要正确处理任何外部调用抛出的异常行为,又应避免循环调用行为。

1.3.2 DoS 攻击漏洞场景复现

在智能合约中,部分函数的执行依赖于外部调用,并且对外部调用返回结果没有进行正确处理。非预期的返回结果或无返回结果,都可能产生安全隐患。KotET 合约是King of the Ether 合约的简化版,设立一个King,玩家可以将以太币发送给竞选合约来参与王位的竞选。如果参与者E出价1 Ether 成为King,参与者F出价2 Ether,合约将1 Ether 成功还给E后,F将成为当前King。似乎逻辑合理,若E的地址是合约地址,将调用E合约的fallback()函数,以致产生不可预知的安全隐患。若攻击者在其fallback() 函数中添加如revert() 函数的攻击代码,则智能合约中止运行而使攻击者永久成为King。

将智能合约控制权交付给某一变量,极易造成控制权垄断。当控制权拥有者丢失密钥或处于非活跃状态时,智能合约处于瘫痪状态。

以太坊中制定每个区块所能花费Gas 的最大限额,若超出则交易不能成功。一次性向所有人转账,Gas 很可能到达上限,有DoS 攻击的风险。攻击者通过外部干预合约数据结构(数组、映射等)大小,达到耗尽Gas 而终止合约运行的目的。

1.3.3 预防DoS 攻击漏洞的安全策略

在第1 种和第2 种场景下,引入时间机制可以预防DoS 攻击。在一定时间内允许合约继续执行,若超时或操作失败,合约就执行已经规定的另一种执行策略,而非中止合约运行。

在第3 种场景下,建议优先使用pull 机制化被动为主动,由用户自己主动向智能合约申请退款,而非重复循环地使用一个被外部干预的数据结构。

1.4 时间戳依赖漏洞

1.4.1 时间戳依赖漏洞原理

矿工通常将本地系统时间设置为区块时间戳,如果智能合约中设定了时间戳作为触发条件去执行一些重要操作(如转账等),就意味着矿工可以通过操纵时间戳来破坏合约公平性,以致产生时间戳依赖漏洞。矿工接收到一个新区块并进行有效性检查后将检查当前区块时间戳是否大于前一区块时间戳,且距本地系统时间戳不应超过900 s。因此,攻击者可以控制新区块时间戳的产生,从而操纵存在时间戳依赖漏洞的智能合约。

1.4.2 时间戳依赖漏洞场景复现

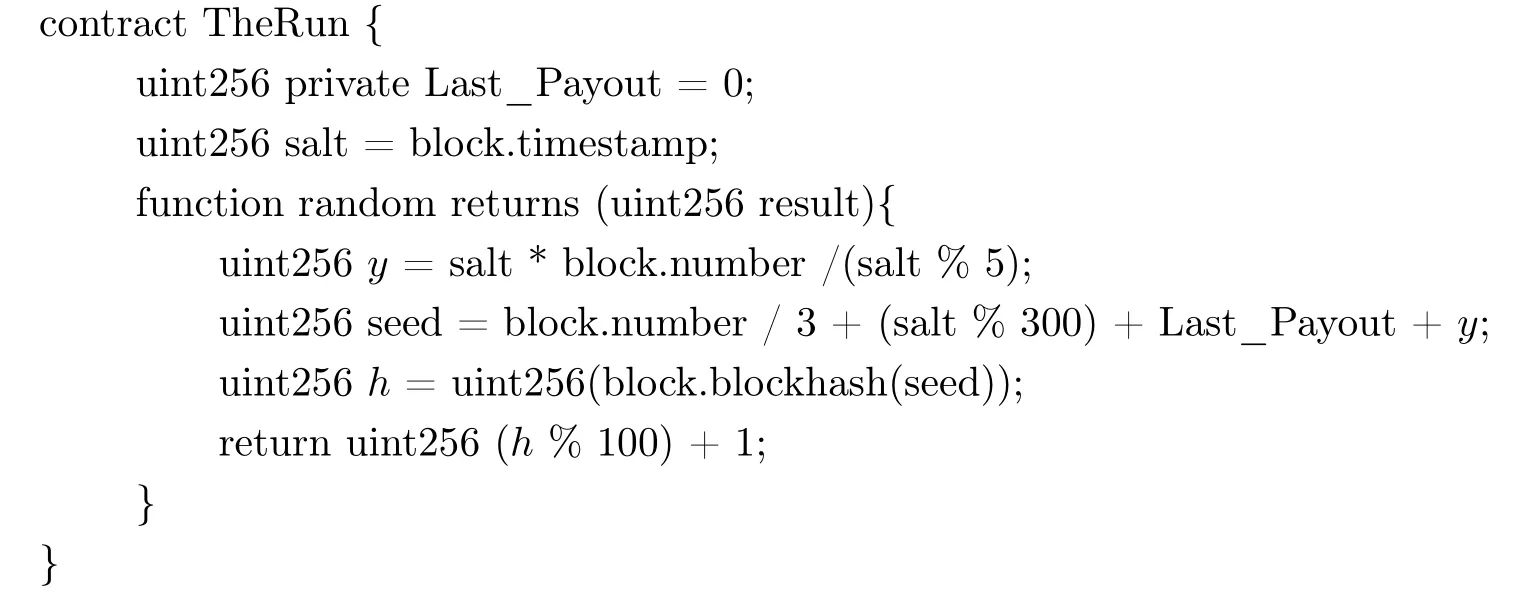

TheRun 合约的主要功能是利用依赖时间戳产生的随机数来选出中奖者[13]。根据当前时间戳选择一个区块(代码5~6 行),以所选区块的哈希作为随机种子来选择胜者。

矿工可以为区块时间戳设定一个有利的特定值来影响与时间戳相关的条件或参数。在TheRun 合约中,前一区块的哈希和区块号以及其他参数(如Last_Payout)均已知,矿工根据已知参数能预先计算并设定时间戳,这样random() 函数可以产生一个有利于矿工的结果。攻击者可以完全操纵随机种子的结果,从而控制智能合约任意选择谁是胜者。

1.4.3 预防时间戳依赖漏洞的安全策略

编写智能合约时应注意:区块时间戳不可用于产生随机数,或者说它不应作为游戏判定胜负或改变合约重要状态的决定性因素。在对时效性要求高的情况下,建议使用区块号和平均产生区块时间来估算时间。由于矿工不易操纵区块号,以区块号作为合约状态条件将更加安全。

1.5 Tx.Origin 依赖漏洞

1.5.1 Tx.Origin 依赖漏洞原理

Tx.origin 和msg.sender 均为Solidity 智能合约中的全局变量,tx.origin 是回溯整个调用栈并返回最初发生调用的账户地址,而msg.sender 是当前发生调用的账户或合约地址。在智能合约使用tx.origin 变量进行身份校验时容易遭到与网络钓鱼相似的攻击。因为tx.origin 可以将合约的控制权授权给攻击者,所以攻击者能够获得对合约内资金的完全访问权[15]。

1.5.2 Tx.Origin 依赖漏洞场景复现

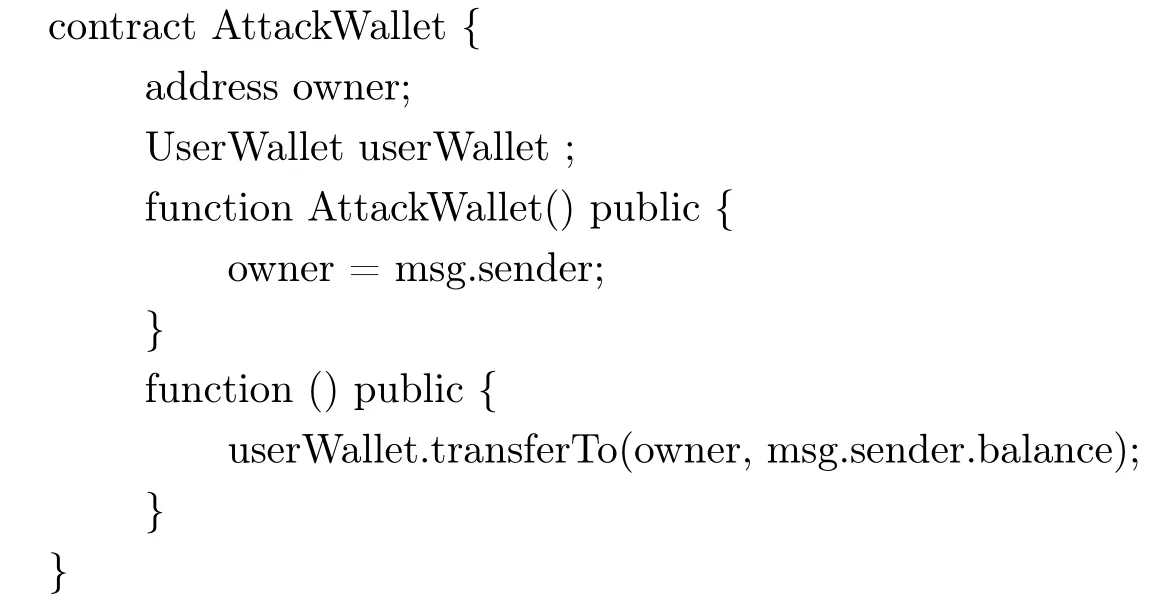

UserWallet 合约使用tx.origin 验证调用者是否为合约拥有者。依照正常逻辑,只有拥有UserWallet 合约的账户才能成功完成转账;而UserWallet 合约使用tx.origin 验证,就把合约权限授权给其他合约账户。

攻击者部署AttackWallet 合约,同时说服或引诱UserWallet 合约的拥有者与之交易。当用户合约发送给攻击者合约以太币时,自动触发AttackWallet 合约的fallback() 函数,之后调用UserWallet 合约的transferTo() 函数。由于交易最初由UserWallet 合约的拥有者发起,UserWallet 合约中的第7 行代码身份核验通过,于是正常执行转账操作,完成攻击。

1.5.3 预防Tx.Origin 依赖漏洞的安全策略

Tx.origin 变量避免用于智能合约的所有权授权。为预防Tx.Origin 依赖漏洞,建议采用msg.sender==owner 进行身份核验,也就是只有当合约拥有者直接调用合约时核验才能通过。若要拒绝外部合约调用当前合约,可用代码require(tx.origin==msg.sender)进行权限约束。

1.6 交易序列依赖漏洞

1.6.1 交易序列依赖漏洞原理

交易序列依赖性(transaction-ordering dependence,TOD)是指用户无法确定交易的顺序。TOD 也称为竞争条件问题,即区块中不同的交易顺序会导致区块链处于不同的交易状态。一个区块包含若干交易,交易产生的同时区块链状态也会不断更新。假设区块链处于状态σ,且新区块中含有两笔调用同一智能合约的交易(如交易Ti和Tj),此时用户在执行各自调用时不能确定区块链中被调用合约处于何种状态。例如:交易Tj的产生可以使区块链从状态σ转换到,而交易Ti的实施是从状态σ[α] 还是状态σ′[α] 开始,依赖于交易Ti和Tj的序列[13],这就导致用户所期望的合约状态与执行时的实际合约状态可能存在差异。因此,只有矿工才能决定这些交易在区块中的序列,并决定某个区块中智能合约的更新状态。

1.6.2 交易序列依赖漏洞场景复现

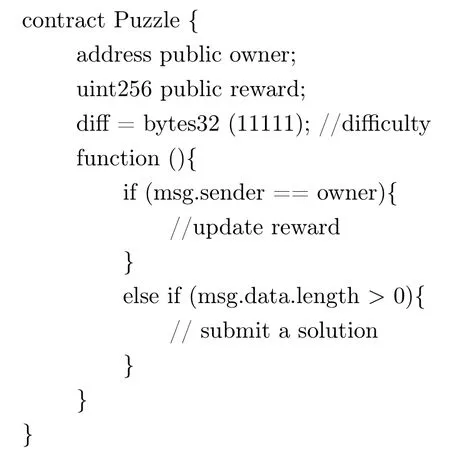

Puzzle 合约的主要功能是奖励解决难题的答题者。用户可以发起解答难题的交易,合约所有者可以提交减少奖励的交易。若两类交易同时提出,很有可能所有者提交的交易首先被处理,导致合约所有者花费较小的代价得到这个难题的答案,而解题者的奖励将会损失。

假设交易Ti是由合约所有者提交更新答题奖励的交易,交易Tj是由用户提交有效解决方案获得奖励的交易,并且交易Ti和Tj发送到Puzzle 合约的时间大致相同。因为交易Ti和Tj几乎是在同一时刻广播到区块链网络上,所以下一个新区块很有可能包括交易Ti和Tj。两笔交易的序列决定着用户从Puzzle 合约中获得多少解题奖励。用户期望在提交解决方案后获得所观察到的奖励金额,但如果新区块先打包交易Ti,他获得的实际奖励很可能少于期望奖励。

在MarketPlace 合约中,合约所有者(卖方)可以调用updatePrice() 函数频繁更新商品价格,买方可以调用合约的buy() 函数下订单来采购商品。若卖方和买方同时发起交易,则根据交易序列的不同,买方的购买请求可能通过也可能不通过。若卖方提升价格在前,买方出价msg.value 低于更改后quant*price,导致买方采购商品失败。还可能存在更严重的情况,当购买者提交采购请求时,有可能支付的实际金额比预期支付价格高得多。

1.6.3 预防交易序列依赖漏洞的安全策略

用户和矿工都可以针对这种存在TOD 漏洞的智能合约进行攻击。易受用户攻击的智能合约与易受矿工攻击的智能合约相比更加糟糕,因为矿工只有在打包新区块时才能进行攻击,而针对特定区块的单个矿工是无法完成攻击的。用户可以提高交易的GasPrice 获得矿工对交易的优先排序,进而攻击智能合约。针对这种漏洞的攻击有下列预防措施。

在合约中设置GasPrice 上限,可以防止用户以增加GasPrice 的方式获得超出上限的优先打包权,但这种预防措施只能缓解用户攻击。此时矿工仍然可以针对合约发起攻击,因为无论用户增加多少GasPrice,矿工都可以根据自己需求改变区块内的交易序列。

Commit-reveal 方案要求用户使用如哈希加密等隐藏加密信息发起交易。若区块已包含此交易,则用户只需在披露阶段另发起一笔交易来解密已加密的数据,即在提交和披露两阶段针对信息进行加密与解密,这种措施可预防矿工和用户进行前瞻性计划内交易,因为矿工和用户无法知晓交易具体内容。

2 智能合约安全检测工具

在智能合约的开发过程中,除了需要针对智能合约谨慎设计和编码外,还应利用智能合约安全漏洞分析检测工具来验证合约的可行性与安全性,从而在一定程度上提升和保障智能合约的安全性。

Oyente[13]是第1 个基于Ethereum 社区进行研究的安全分析工具,是一个符号执行工具,它直接与EVM 字节码一起工作,而不访问高级语言。Oyente 利用符号执行来发现潜在的安全漏洞,其中包括时间戳依赖、交易序列依赖、异常处理和可重入漏洞等。该工具可以分析Solidity 和合约的字节码,能够减少假阳性结果的可能性。Oyente 采用模块化设计,其总体架构如图2所示,把智能合约的字节码和当前Ethereum 的全局状态作为输入,经过分析检测后回应合约是否存在安全漏洞,并向用户输出疑似安全漏洞的符号路经。

图2 Oyente 的总体架构Figure 2 Overview architecture of Oyente

Securify[16]是一个自动化、可扩展的合约漏洞安全分析工具,虽然使用形式验证,但也依赖于静态分析检查。Securify 首先将EVM 字节码反编译为静态单一分配形式(static-single assignmentform,SSA)的无堆栈表示;反编译后根据数据流和控制流的依赖关系推断语义事实;获得语义事实后检查一组合规性和违反性的安全模式,以捕获足够的条件来证实安全属性是否成立;Securify 若匹配到违反模式,就能标注含有漏洞指令的位置。Securify 针对合约检测的主要执行过程如图3所示。它涉及的安全问题包括交易序列依赖、递归调用、不安全编码模式、意外以太流和不可信输入的使用等漏洞。Securify 除了分析字节码和Solidity 外,还可以根据以太坊上的合约地址分析智能合约安全性。

图3 Securify 的执行流程Figure 3 Executing process of Securify

SmartCheck[12]是一个基于Web 的安全代码分析工具。它会自动检测智能合约的漏洞和不良做法,高亮显示漏洞代码,给出漏洞的解释以及避免特定安全问题的可行性解决方案。SmartCheck 只分析Solidity 代码,可以发现的一些严重漏洞包括DoS 攻击、资产冻结、可重入、时间戳依赖、tx.origin 依赖和未检查的外部调用等。此外,SmartCheck 还识别了许多严重程度较低的其他漏洞,比如编译器版本不固定、未使用可见性修饰语(public、internal和external 等)、违反样式指南和冗余函数等发出的警告。

Remix 是一个基于Web 的IDE,它允许Solidity 智能合约的编写、部署和运行[17],集成了调试器和测试环境如测试网络Ropsten、Rinkeby 等。Remix 也是一个合约漏洞安全检测工具,通过分析Solidity 的代码来减少编码错误并识别合约潜在的漏洞,其安全分析原理依赖于形式验证(演绎程序验证、定理验证)。它识别的一些漏洞包括tx.origin 依赖、时间戳依赖、区块哈希使用、Gas 成本模式、可重入等漏洞。

Beosin-VaaS 是由中国成都链安研发的一个智能合约自动形式化验证平台,也是Beosin一站式区块链安全服务平台[18]的核心一环,为区块链企业提供智能合约的安全审计、虚拟资产追溯、隐私保护、安全咨询等全方位的安全服务。VaaS 平台采用了形式化验证方法,有效检测智能合约的常规安全漏洞和功能逻辑缺陷,从而显著提高了智能合约的安全等级。检测范围包括智能合约的代码规范检测、函数调用检测、业务逻辑安全检测、溢出检测和异常可达状态检测等。Beosin-VaaS 具有可定制化和可移植性等特点,不仅支持Ethereum、Fabric 等主流链平台,还支持在EVM 环境下的其他智能合约公链和联盟链平台。Beosin-VaaS 拥有在线版和离线插件版,离线版的整个合约检测过程均在本地执行,消除了用户对源码泄漏问题的顾虑。

3 安全策略验证

本文针对以上智能合约的预防安全策略进行了有效的实验验证。在预防可重入漏洞的安全策略中,提出了转账时使用send()或transfer()函数来避免可重入攻击;若使用call.value()函数,应使用checks-effects-interactions 模式。就未使用预防策略情况下对智能合约发起的模拟攻击而言,本文的攻击合约成功执行了6 次Withdraw() 函数,造成被攻击合约账户丢失的以太币如下:

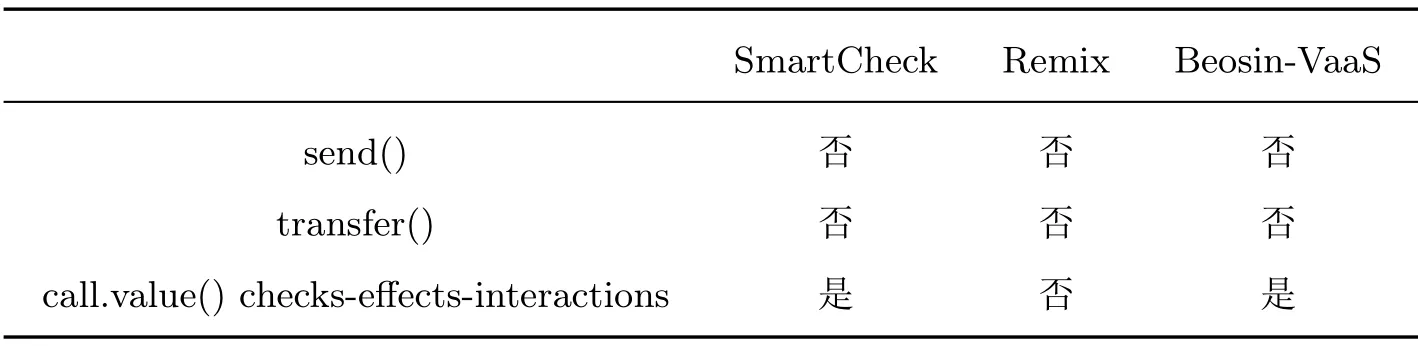

本文分别采用上述3 种预防策略部署智能合约,攻击合约每次只成功执行了1 次Withdraw() 函数,并未多次递归调用Withdraw() 函数,也未造成合约账户资产损失,表明所提出的安全策略能有效阻止可重入漏洞的发生。同时本文还使用SmartCheck、Remix 以及Beosin-VaaS 安全检测工具来验证已采用安全策略的智能合约是否检测出可重入漏洞,如表1所示。

分析表1可知,若使用send() 和transfer() 的智能合约,则3 种检测工具均显示智能合约无可重入漏洞。SmartCheck 和Beosin-VaaS 未能识别checks-effects-interactions 模式,显示使用了低级调用call() 函数,合约可能存在可重入漏洞。本文通过模拟攻击实验证明了checks-effects-interactions 模式可以有效预防可重入性漏洞。

表1 3 种工具检测可重入漏洞的预防策略Table 1 Three tools to detect prevention strategy of reentrancy vulnerability

在预防整数溢出漏洞的安全策略中,本文以逻辑判断取代算术运算操作,就能有效避免因算术运算造成的整数溢出;若使用算术运算,应在其逻辑前后进行验证。若合约执行加法运算,则需验证和是否大于任意一个加数,add() 函数如下:

选择和大于2256的两个整数来验证安全策略,当执行到合约中add 函数时,发生整数溢出现象将中止执行,具体情况如下:

call of test.add errored:VM error:revert.

The transaction has been reverted to the initial state.

Reason provided by the contract:“Addition overflow”.

可见上述安全策略将有效阻止整数溢出造成的严重损失。

4 结 语

智能合约是自执行和自验证的代理,一旦部署到区块链上便不能更改。到目前为止,Ethereum 智能合约安全漏洞造成了巨大的经济损失,学术界和业界已将大量注意力转向了智能合约安全性的研究。因此,迫切需要更全面的方法来确保智能合约的安全性和正确性,从而减少合约漏洞造成的损失。本文主要分析了Ethereum 智能合约几种常见的安全漏洞,对漏洞产生原理和漏洞场景再现两方面进行详细介绍,并提出了合约漏洞的预防策略,最后介绍了几种用于检测这些漏洞的合约安全分析检测工具。优化智能合约检测工具及算法在未来依然是重要的研究方向,这些工作将有助于形成一个更加安全可靠的以太坊智能合约环境。