基于AMI网络分布式拒绝服务攻击的蜜罐博弈模型

2021-03-16曹康华董伟伟

曹康华 王 勇 周 林 董伟伟

(上海电力大学计算机科学与技术学院 上海 200090)

0 引 言

高级计量基础设施(Advanced Metering Infrastructure,AMI)是多种技术的综合体,它是消费者获取实时用电信息的关键组成部分,并帮助他们优化电力使用。同时,AMI使电网能够及时接收有关消费者的实时用电反馈,双向交互可以确保和提高电力系统的可靠性[1]。但是,这种双向通信也增加了AMI网络面对恶意攻击的脆弱性。在智能电网各种类型的威胁中,分布式拒绝服务(Distributed Denial of Service,DDoS)是典型的攻击方式,DDoS攻击是指任何可以通过使合法用户无法访问资源来减少或消除网络正常执行的事件,它严重威胁网络资源的可用性。针对该威胁,Peng等[2]提出了基于网络的防御机制和DDoS攻击的审查。Jiang等[3]引入了一个双人零和博弈来处理DDoS流量注入。Chai等[4]基于动态攻击提出了博弈模型,并且计算纳什均衡以解决攻击检测问题。但是这些方法都不能够达到能耗率和攻击检测率的平衡。基于蜜罐的方法是抵御DDoS攻击的有效方法之一,在保护网络的同时也消耗更少的资源。它还可以影响和干扰入侵者的选择,有利于进一步检测入侵者的攻击意图。

因此,很多学者将博弈论应用于蜜罐诱骗系统,以提高蜜罐的自适应性和帮助决策优化。阮铁权[5]提出了一种基于博弈论的攻防策略,结合主动防御的需求,设计并实现了最优主动防御选取算法。赵柳榕等[6]运用博弈理论与信息安全经济学,搭建入侵检测系统和蜜罐组合模型,探讨了入侵检测系统的检测概率和蜜罐数量对最优配置策略的影响,从而给出蜜罐和入侵检测系统技术组合的最优配置。蔡传晰等[7]分别在正常服务和蜜罐服务中构建入侵检测系统(Intrusion Detection System,IDS)技术博弈模型,利用博弈论并求解出攻防双方的纳什均衡策略,从人工调查率、检出概率、攻击概率和期望收益4个角度对IDS在两种服务中的价值进行对比。在此基础上,蔡传晰等[8]应用博弈论分别建立拟态蜜罐在保护色和警戒色机制下的混合策略模型,求解均衡及约束条件;利用效用函数分析两种欺骗策略对拟态式蜜罐配置策略的影响。但是,一个理性的攻击者通常会事先通过嗅探来了解网络中的防御系统。如果攻击者使用反蜜罐成功检测到网络中的防御系统,他们仍然可以找到最佳攻击策略。上述文献都缺少对于蜜罐诱骗机理的详细分析过程,也没有考虑攻击者进行反蜜罐侦察时的均衡策略。

本文研究AMI网络中的蜜罐博弈模型,分析加入蜜罐系统时的双方收益,并且考虑攻击者使用反蜜罐侦察情况下的均衡策略推导,进一步证明均衡条件,同时用仿真软件验证推导结果。基于此,可以在AMI网络中合理地部署蜜罐,以根据平衡时的约束条件来调整防御系统,干扰攻击者的行为选择,缓解DDoS攻击的问题,提高蜜罐的攻击检测率。

1 AMI结构介绍和博弈过程描述

1.1 AMI结构

AMI是自动抄表(Automatic Meter Reading,AMR)的高级形式。传统的AMR可以通过单向通信来读取仪表数据,但是,AMI可以实现公用事业公司和仪表之间的双向通信。AMI由智能电表、集中器、主站中心(AMI头端)、计量数据管理系统(Measurement Data Management System,MDMS)、通信网络和支持通信技术组成[9]。

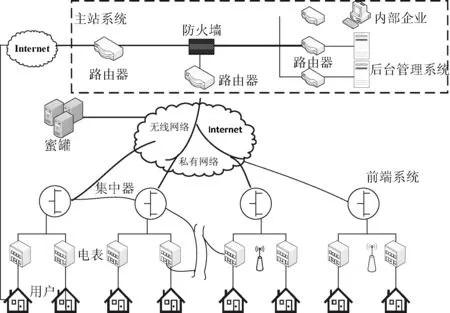

如图1所示,将AMI网络抽象为树结构。顶级节点是主站,然后是集中器,连接到集中器的是大量的智能电表。发生DDoS攻击时,由于网络或系统资源的耗尽,服务用户无法通过Internet服务提供商实现正常服务。在此示例中,考虑针对AMI网络中的关键服务器(例如FTP服务器或Web服务器)的DDoS攻击。攻击者向服务器发送DDoS攻击流量[10],首先,沿着路径的节点将很快耗尽;其次,沿主路径的下游节点不能正确地与基站通信。由于AMI的树状结构拓扑,因此DDoS攻击可能进一步导致网络瘫痪、电力短缺、智能电网中的电力过载,甚至是重大事故[11]。针对AMI网络的DDoS攻击可以针对此树结构中的任何节点,即智能电表、集中器或主站。图1是考虑前两种节点的攻击,在防火墙的另一侧部署蜜罐,远离能源提供商。它们用作两类节点的诱饵,以吸引攻击者,然后通过允许自己被嗅探、检测或入侵来记录攻击行为。

图1 使用蜜罐部署的AMI网络基础设施

1.2 攻防博弈过程

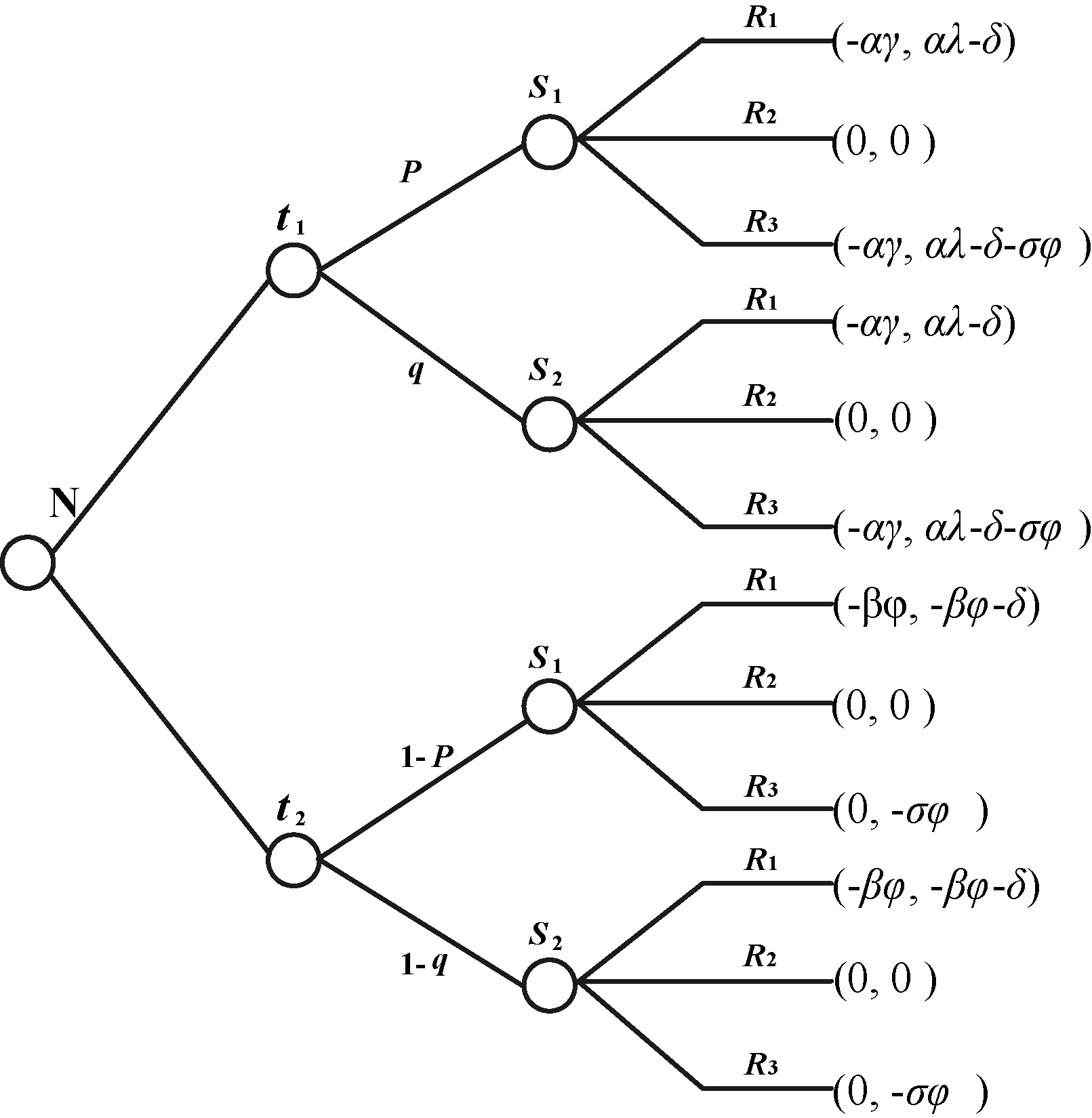

如图2所示,在实际的攻防过程中,即使在AMI中部署蜜罐,攻击者也很有可能通过反蜜罐侦察后访问,因此博弈过程需要考虑攻击者进行侦察访问时的双方收益情况。

图2 蜜罐博弈模型

把基于蜜罐的攻防博弈G定义为G={ (Si,Rj),(t1,t2),(ES,ER)}。将AMI的主站系统视为提供服务的发送方Si,攻击者为接收方Rj。其中服务方提供正常服务器和蜜罐服务器,分别由t1和t2来表示。服务方的策略集合为:Si=(S1,S2)=(真实服务,蜜罐服务)。对于接收方的攻击者来说,他的策略集合为:Rj=(R1,R2,R3)=(正常访问,不访问,侦察访问)。ES表示服务方收益,ER表示攻击者的收益。

下面讨论攻击者在三种策略下的收益。

案例1攻击者正常访问。如果访问的是蜜罐系统,则服务方可以监测攻击者的行为,保护主站的正常通信,因此服务方收益为βφ(β为蜜罐诱骗因子,β越大对攻击者的迷惑越大,φ是访问蜜罐系统的收益,φ>0),攻击者损失为-βφ-δ。如果访问的是正常系统,则攻击者就可以篡改系统数据进行偷盗电,或者更改正常指令致使电表等设备接收到异常指令,不能正常运行。所以攻击者收益为αλ-δ(α为攻击伤害因子,α越大系统的损失越大。λ为访问正常系统的收益,δ为攻击代价,且λ>δ>0),而服务方的系统损失为-αλ。

案例2攻击者不访问。如果不访问蜜罐系统,双方受益为0,如果不访问正常系统,主站系统和电表等设备正常运行,双方都没损失,因此攻击者和服务方收益也为0。

案例3攻击者侦察后访问。如果攻击者使用反蜜罐来识别和检测防御系统,他就会有一个检测代价σφ(σ是检测概率,反映了检测防御系统的性能。σ越大,检测代价越高)。

2 混合服务下的收益推导

对比传统的单一服务器模型,我们考虑了加入蜜罐服务器的情况。但是与正常服务器和蜜罐的组合系统对比,我们又考虑了正常服务器发送蜜罐信号作为伪蜜罐迷惑对手和蜜罐系统发送真实服务器信号吸引攻击者的情况。所以,对于此模型下服务方的服务器t1和蜜罐t2的组合系统,策略组合可以有四个,分别为:(S1,S1),(S1,S2),(S2,S1),(S2,S2)。而攻击者面对服务方的行为可以选择访问、不访问、侦察后再访问,因此,攻击者的策略组合有(R1)、(R2)、(R3)。

由于攻击者不能提前知道服务器类型,但知道关于服务方某些统计度量的先验信息,例如服务器类型分布。利用贝叶斯法得到本模型的后验概率有:P=P(t1|S1),1-P=P(t2|S1),q=P(t1|S2),1-P=P(t2|S2)。由此可得该模型在攻击者视角下的博弈树如图3所示,其中N表示选择发送方的服务器类型。

图3 攻击者视角下的博弈树

对于策略(S1,S1),如果攻击者选择访问,服务方的收益表示为ES(S1,S1),攻击者收益为ER(S1,S1)。则:

ES(S1,S1)=P(t1|S1)×(-αλ)+P(t2|S1)×βφ=

P×(-αλ)+(1-P)×βφ=

-(αλ+βφ)p+βφ

(1)

ER(S1,S1)=P(t1|S1)×(αλ-δ)+P(t2|S1)×

(-βφ-δ)=

P×(αλ-δ)+(1-P)×(-βφ-δ)=

(αλ+βφ)p-βφ-δ

(2)

如果攻击者选择不访问,服务器和攻击者收益分别为:

ES(S1,S1)=P(t1|S1)×0+P(t2|S1)×0=

P×0+(1-P)×0=

0

(3)

ER(S1,S1)=P(t1|S1)×0+P(t2|S1)×0=

0

(4)

如果攻击者选择侦察后再访问,则双方收益分别为:

ES(S1,S1)=P(t1|S1)×(-αλ)+P(t2|S1)×0

P×(-αλ)+(1-P)×0=

-αλP

(5)

ER=(S1,S2)=P(t1|S1)×(αλ-δ-σφ)+

P(t2|S1)×(-σφ)=

p×(αλ-δ-σφ)+(1-p)×(-δφ)=

(αλ-δ)p-δφ

(6)

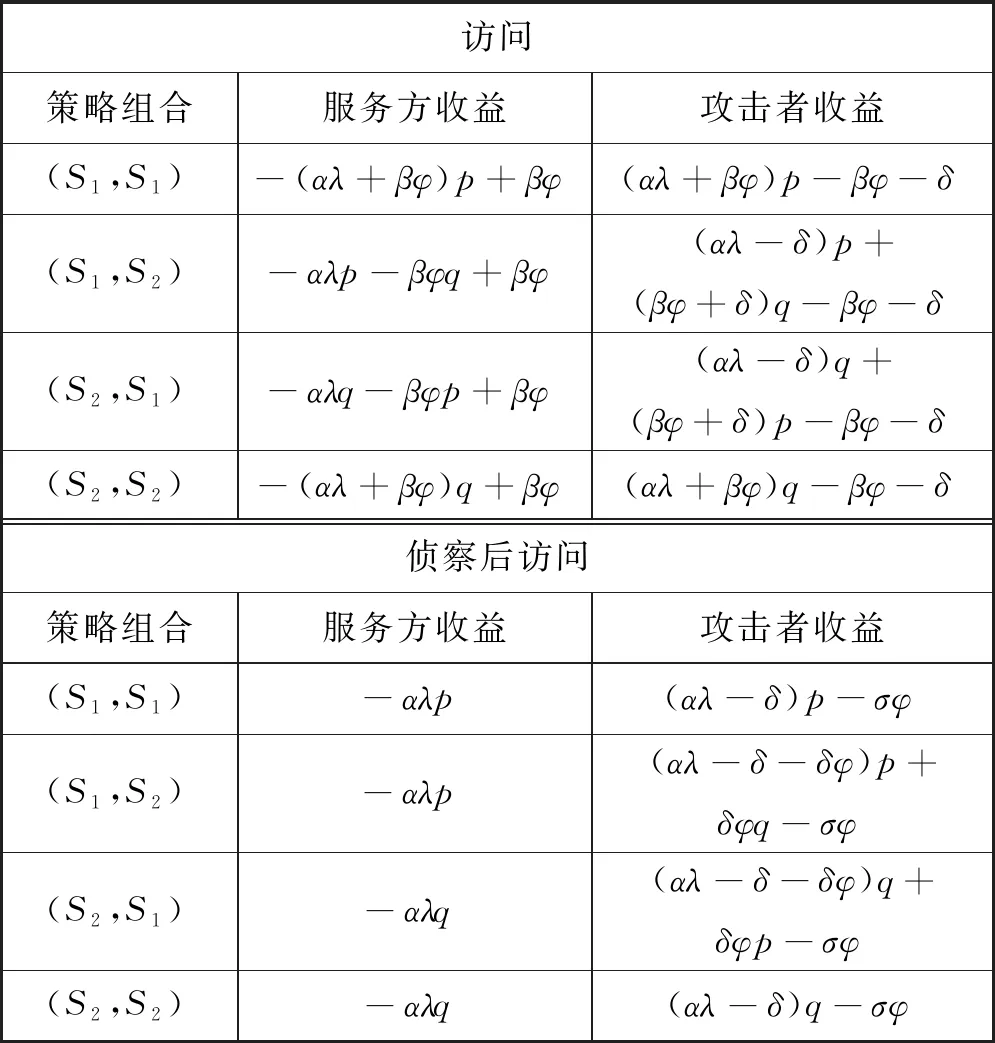

同理,可计算出攻防双方收益如表1所示,由于不访问时双方收益都为0,所以未放入表格中。

表1 攻防双方收益

3 贝叶斯均衡求解

3.1 均衡策略推导

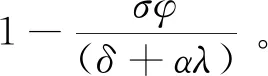

证明:如果服务方的策略可以最优,必须是基于后验概率P(t2|S1),即无论服务方提供蜜罐信号还是正常信号,攻击者选择的都是蜜罐系统,这样服务器才能够记录攻击者行为调整防御措施。所以服务方策略最优需要满足的条件为:

ES*=max{(1-p)αλ,(1-q)αλ}

(7)

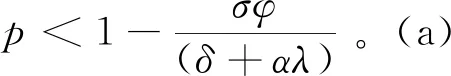

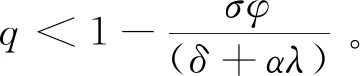

由表1可知,p 对于接收服务器信号的攻击者来说,他的策略组合有3种,即{(R1),(R2),(R3)}。他的最优策略选择应该基于表1中(S1,S1)策略下访问、不访问和侦察后访问三种情况下的最大收益,即: ER*=max{(αλ+βφ)p-βφ-δ,0,(αλ-δ)p-σφ} (8) 由此可得: (αλ+βφ)p-βφ-δ>(αλ-δ)p-σφ,R1 (9) (αλ+βφ)p-βφ-δ<(αλ-δ)p-σφ,R3 (10) 在传统的博弈模型中,服务方十分被动,攻击者的攻击伤害因子α越大,真实服务器遭受的损失就越大。但是在加入蜜罐系统时,攻击者再次攻击时就多了几个因素干扰,攻击者需要判断真实服务器和蜜罐服务器的分布概率,而且服务方收益与蜜罐诱骗因子β有关。而本文的模型更加复杂,在考虑加入蜜罐系统的同时,又考虑到攻击者有可能利用反蜜罐侦察后访问,因此推导出来的均衡策略除了受到p、q、α、β影响外,还受到反蜜罐的检测概率σ的影响,策略选择的算法描述如算法1所示。 算法1最优策略算法 输入:α、β、λ、φ、δ、σ。 输出:均衡策略{(Si,Si),Rj}。 /* 初始化策略(Si,Si)*/ /* 找到稳定状态*/ ifp ifp>1-σφ/(δ+αλ), then 选择均衡策略{(S1,S1),R1} end else ifp<1-σφ/(δ+αλ), then 选择均衡策略{(S1,S1),R3} end else ifp>q, then ifq>1-σφ/(δ+αλ), then 选择均衡策略{(S2,S2),R1} end else ifq<1-σφ/(δ+αλ), then 选择均衡策略{(S2,S2),R3} end end 系统变得更加复杂的同时,防御机制也更加灵活,任何因素的变动都会使得攻防双方的收益发生变化,博弈均衡由双方的行为共同决定。系统可以通过增加蜜罐在系统中所占比重和适当调整诱骗因子β来达到最优策略,同时增加攻击者的检测代价,使得防守方有了更多的主动性,能够使得系统能耗率和蜜罐系统的检测率也达到一个平衡,以解决AMI网络中的DDoS攻击问题。 在对蜜罐博弈过程进行贝叶斯均衡推导和分析后,利用博弈仿真软件Gambit对其进行仿真验证。由于影响因子较多,在这里假设β=1,α=2,δ=20,λ=φ=100不变,改变p和σ的值,使其满足均衡条件,看结果是否与推导的最优策略一致。P=P(t1|S1)改变p的值就改变了服务方提供真实服务时的正常系统所占比重,也就改变蜜罐系统的比重。改变σ就改变了攻击者使用反蜜罐侦察的检测成本,这些因素的改变都会影响攻防双方收益,从而影响双方的策略选择。仿真结果如图4所示。 图4 仿真结果 图4(a)和(b)是在p 由于AMI网络易受DDoS攻击,考虑到蜜罐技术是应对此攻击的有效方法,将蜜罐引入正常的AMI网络中。针对真实服务器和蜜罐服务器的组合系统,把攻击者很可能用反蜜罐侦察的情况考虑在内,给出服务方提供真实服务器信号和蜜罐服务时的双方收益,由此推导出贝叶斯均衡。最后通过博弈仿真软件验证了推导结果的正确性,分析了影响均衡条件的部分因素发生变化时,也会相应改变攻击者的策略。因此,只要适当地调节参数,就可以干扰攻击者的选择,提高防御系统性能,缓解AMI网络中的DDoS攻击问题。

3.2 蜜罐博弈模型的贝叶斯均衡分析

4 仿真验证

5 结 语