基于奇异值分解的水印方法虚警问题分析

2020-11-14王文冰刘粉林巩道福刘胜利

王文冰,刘粉林,巩道福,刘胜利

(1.解放军信息工程大学 网络空间安全学院,郑州 450001; 2.郑州轻工业大学 软件学院,郑州 450000)

0 概述

数字水印是对多媒体在网络传播时的侵权或内容篡改行为的抵制方法之一,它通过在视频、图像等各类载体嵌入水印的信息,并使用提取水印与嵌入水印之间的关联度判定载体的所属权或完整度,可广泛应用于医学、军事、金融等领域。根据功能不同,水印方法可分为鲁棒水印与脆弱水印,分别用于保护载体版权与内容完整性。其中鲁棒水印是指嵌入水印后的载体遭受各种无意或有意攻击后,仍能提取出与嵌入水印强关联的信息[1]。

面向图像的鲁棒水印方法根据嵌入域不同,可分为空域水印与变换域水印[2]。相较于空域水印的易受攻击干扰,结合包括频域变换或矩阵分解技术在内的变换域水印因对图像处理的强鲁棒性而成为更多水印方法的首选[3]。用于鲁棒水印方法的矩阵分解技术包括Schur分解[4]、QR分解[5]与奇异值分解(Singular Value Decomposition,SVD)[6]等,其中利用具备鲁棒性的SVD分量嵌入水印方法较为常见[7]。一部分基于SVD的水印方法以二值图像或文本作为水印[8-9],另一部分是在奇异值中嵌入灰度图水印[10-12]。基于奇异值鲁棒性嵌入灰度图水印的方法不仅嵌入容量高,而且奇异值改变对原矩阵只造成少量扰动的特点,为该方法带来高质量水印图像,结合频域变换技术对载体预处理进一步提高了鲁棒性[13]。基于奇异值鲁棒性嵌入灰度图水印的常见方法根据嵌入过程不同可分为2类:将载体奇异值与水印(水印与嵌入阈值的积)相加后再做二次SVD分解;对载体与水印分别做SVD分解后,把载体奇异值与水印奇异值(水印奇异值与嵌入阈值的积)相加。2类方法的嵌入过程均对水印或包含水印的信息做SVD,并将包含水印主要信息的奇异向量通过边信息形式提供给提取过程。边信息与水印的强相关使攻击者易构造包含虚假水印的边信息,从而导致虚警问题。

误将提取出的虚假水印判定为正确水印称为虚警问题,其降低了水印方法的版权保护可信度[14-16]。为解决虚警问题,传统方法不仅嵌入水印的奇异值,而且奇异向量也同时嵌入[17-18]。但奇异向量并非对角矩阵,导致提取过程常需借助原始载体,影响了方法的实用性。为更好地解决基于奇异值鲁棒性嵌入灰度图水印方法中的虚警问题,文献[19]提出在载体中嵌入水印的左奇异向量后,不进行SVD直接生成水印图像,该方法的提取过程无需原始载体,且可抵御常见的导致虚警问题的攻击。

虽然文献[19]方法在产生水印图像前并未对水印或包含水印的信息做SVD,但其边信息包含水印所有SVD分量信息,导致攻击者仍有通过伪造边信息发起攻击的机会。本文分析文献[19]的水印方法及虚警问题成因,提出一种针对该方法的新的攻击手段,并通过实验来验证本文攻击手段可导致文献[19]方法产生水印二义性问题。

1 文献[19]鲁棒水印方法

文献[20]将导致水印方法产生虚警问题的攻击方式总结为以下3类:

1)在载体A中嵌入水印W1产生水印图像AW1与边信息SW1,在载体A中嵌入水印W2产生水印图像AW2与边信息SW2。攻击者使用SW2从AW1中提取到与W2强相关的提取水印,使用SW1从AW2中提取到与W1强相关的提取水印。

2)在水印图像AW中嵌入水印WF后产生水印图像AW,WF与边信息SWF,运用SWF从AW提取到与WF强相关的提取水印。

3)在载体A中嵌入水印W后产生水印图像AW与边信息SW,运用SW从任意载体中提取出与W强相关的提取水印。

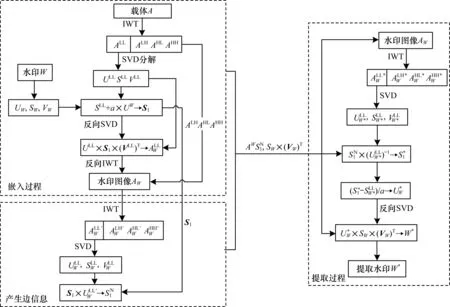

图1 文献[19]方法的流程

2 本文提出的攻击手段

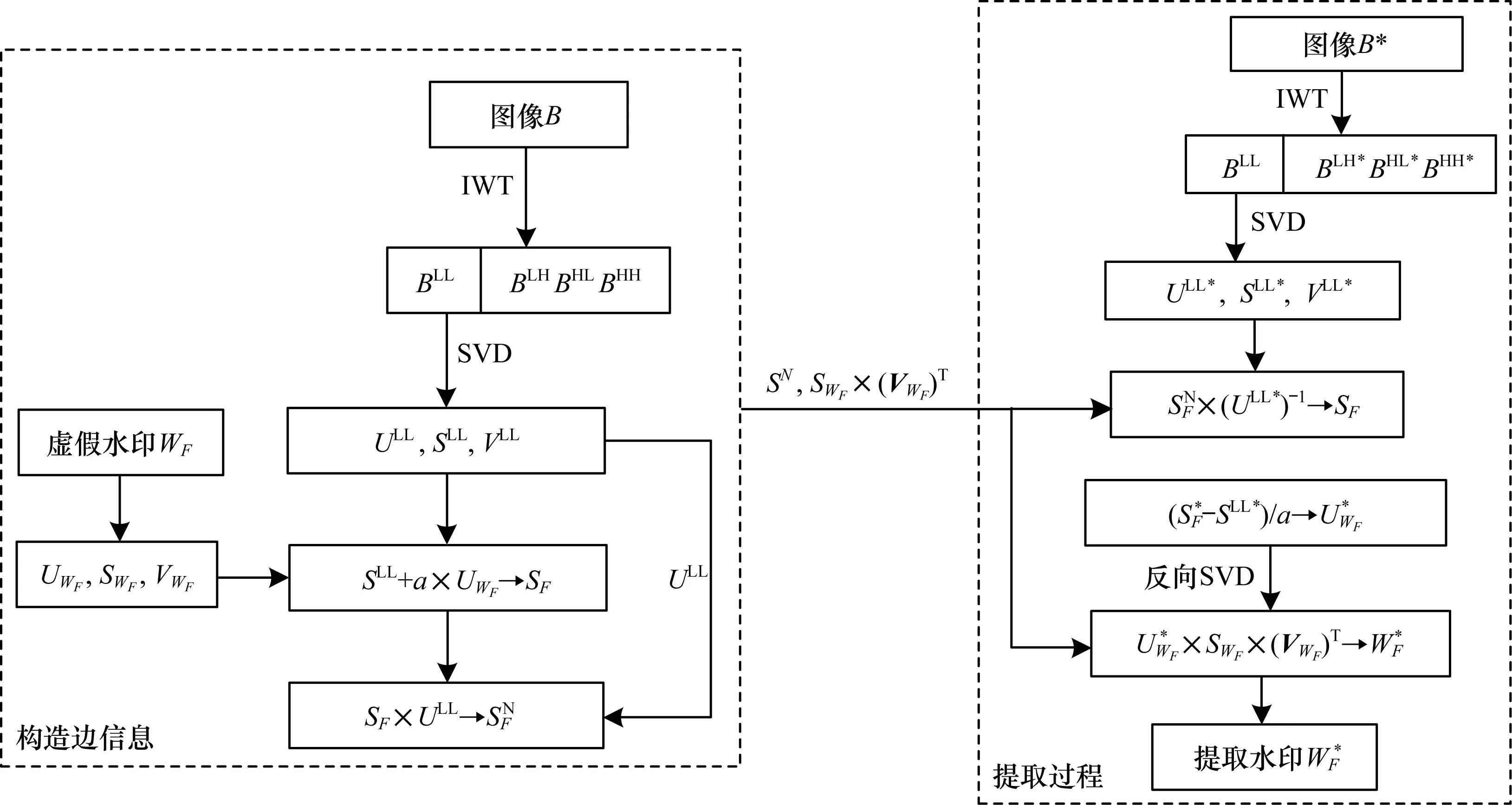

虽然文献[19]方法通过边信息验证可避免特定形式的攻击手段,但是提取过程依赖的边信息与嵌入水印之间的强相关关系仍为攻击者提供了伪造边信息的可能。据此,本文提出一种针对文献[19]的通过构造伪边信息实施攻击的手段。图2是构造伪边信息过程及使用伪边信息实施攻击的流程。

图2 本文攻击手段流程

构造伪边信息过程及使用伪边信息实施攻击具体步骤如下:

步骤1对任意载体B做IWT与低频子带的SVD:

fIWT(B)→{BLL,BLH,BHL,BHH}

(1)

fSVD(BLL)→{ULL,SLL,VLL}

(2)

步骤2对与载体低频域同样尺寸的虚假水印WF做SVD:

fSVD(WF)→{UWF,SWF,VWF}

(3)

步骤3得到虚假水印的左奇异向量UWF与嵌入强度a的积后,再与水印图像的奇异值相加得到构造的SF:

SLL+a×UWF→SF

(4)

步骤4使用构造的SF构造边信息:

(5)

X1-Makbol:提取方对图像B*做IWT与低频子带的SVD:

fIWT(B*)→{BLL*,BLH*,BHL*,BHH*}

(6)

fSVD(BLL*)→{ULL*,SLL*,VLL*}

(7)

(8)

(9)

(10)

通过上述步骤可知,持有构造的边信息后,攻击者使用文献[19]提出的提取过程可从任意图像提取虚假水印,这说明该方法在版权保护方面存在缺陷。边信息对嵌入水印的过度依赖是造成该缺陷的主要原因。

3 实验结果与分析

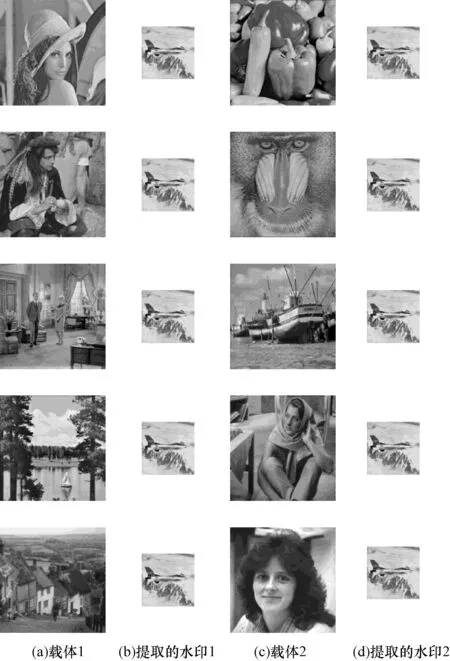

从第2节得知,攻击者构造的伪边信息可使用文献[19]提出的方法从任意图像中提取出虚假水印。为验证这一结论,本节选取如图3所示的10幅512×512图像作为载体图像,2幅256×256图像分别作为真实水印与虚假水印。本文采用式(11)所示的归一化相关系数(NC)作为衡量2个水印之间相关性的标尺。

(11)

图3 载体、正确水印与虚假水印

文献[19]提出的方法使用多目标蚁群优化(MOACO)策略并选取与水印同大小的矩阵作为嵌入强度。嵌入强度是平衡水印方法的鲁棒性与水印图像质量两方面性能的因素之一,但与水印方法是否存在虚警问题无关。因此,本节模拟实现文献[19]的方法时,为简化算法,统一选取50为嵌入强度。图4为利用载体与虚假水印构造边信息后,再使用文献[19]的提取方法从载体得到的提取水印。从图4可以看出,通过任意载体与虚假水印构造边信息后,都能利用此边信息从载体中提取出与虚假水印之间NC值高达1的水印,即使该载体可能从未嵌入过任何水印。

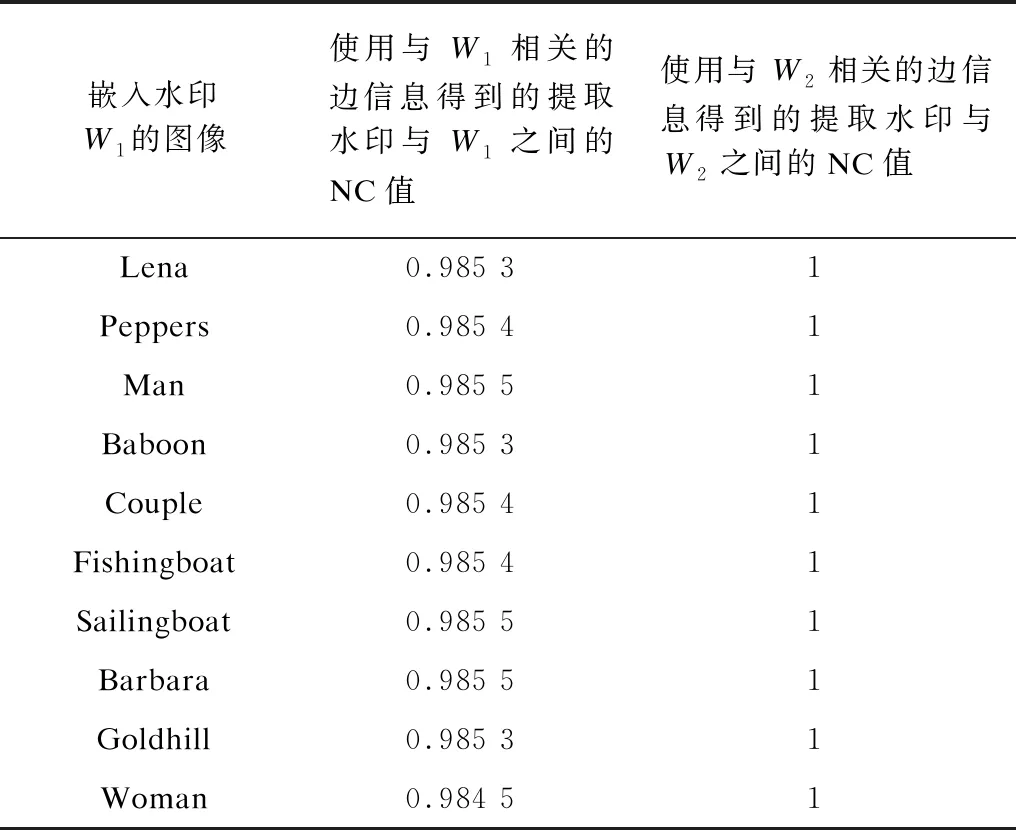

为进一步验证文献[19]方法存在虚警问题,本文基于第1节的嵌入方法在载体中嵌入真实水印W1,再根据本文的构造方法利用上一步得到的水印图像构造伪边信息,最后从水印图像中提取水印。表1第1列是不同载体与水印W1得到的水印图像,第2列显示使用与W1相关的边信息得到的提取水印与W1之间的NC值,第3列显示利用与W2相关的伪边信息提取出的水印与W2之间的NC值。

图4 载体与提取的水印

表1 提取的水印与对应水印之间的NC值

从表1可以看出,即使对已嵌入所有者水印的水印图像,使用本文提出的攻击方式仍能提取出与虚假水印关联性更强的水印,这证明了本文提出的攻击方法会导致文献[19]的方法产生水印二义性问题。

4 结束语

为解决传统基于奇异值鲁棒性嵌入灰度图水印方法存在的虚警问题,文献[19]通过嵌入水印的奇异向量并利用水印图像的奇异向量做边信息的验证,该方法能对抗三类与虚警问题相关的攻击形式,以证明它能避免水印二义性问题。然而,本文通过分析发现其并未完全解决虚警问题。为此,利用其辅助信息和水印之间的强相关性,提出一种新的基于伪边信息构造的攻击手段。该攻击手段无需嵌入过程即能伪造与虚假水印相关的边信息,使用伪边信息得到的提取水印与虚假水印之间的NC值高达1,即使对已嵌入真实水印的水印图像也可通过提出的攻击方法得到NC值高达1的虚假水印。