基于告警语义分析的物联网攻击行为研究方法

2020-11-06马超

马超

【摘 要】

针对物联网原始告警数量庞大、告警语义级别低、数据孤立、关联分析薄弱所导致的误报率过高的问题,提出一种基于告警语义分析的物联网攻击行为研究方法。通过告警信息以及具体的网络环境生成蕴含脆弱连接关系、网络连接关系的网络行为攻击图,以图形化模拟物联网系统可能受到的所有攻击路径并识别系统的脆弱性;在采用聚类分析的方法对各种告警类型进行分类的基础上,采用深浅层关联分析的方法,实现攻击图知识库的构建;最后,通过在线检测告警行为,利用在线关联实时告警模型,实现过滤告警冗余、告警实时分析以及提供语义级别更高的攻击场景展现。提出的方法结合具体的网络环境构建攻击图知识库,所以在一定程度上提升了告警过滤效果和告警准确率,降低了管理者对攻击者攻击行为的检测和告警分析的难度。

【关键词】告警语义;攻击图知识库;概率后缀树

0 引言

自从1999年,宝洁公司Kevin Ashton首次提出Internet of things后,物联网便成为连接物理世界和数字虚拟世界的主要信息网络。目前,物联网在各领域随处可见,包括智慧城市、工业制造、交通、医疗、农业等领域。随着物联网的广泛应用,物联网面临着两个最要的问题[1-3]:(1)海量的数据包含着个人隐私和其他重要信息,对网络的安全性提出了更高的要求;(2)物联网感知节点数量庞大且自我保护能力极为脆弱,极其容易受到暴力破解、伪造身份、路由攻击、节点隐私泄露等手段的破坏,对物联网的安全传输问题造成极大的影响。现有的物联网分析技术主要采用数据融合以及各种数据统计技术和机器学习的方法。比如:采用概率或神经网络的方法实现物联网攻击行为的预测,这些方法都是利用告警之间的相似性来进行告警分类和攻击行为分析。虽然其在告警分类和告警过滤方面有较好的效果,能减少误警数量、降低告警冗余度,但是不能有效地还原攻击场景,更不能有效预测攻击者的意图。

为了解决物联网由于攻击所导致网络安全的问题,本文提出了提出一种基于告警语义分析的物联网攻击行为研究方法。该方法结合具体的网络环境实现攻击路径的图形化和高语义级别攻击场景告警信息的展现,实现了攻击者意图的预测,降低了攻击行为的检测和告警分析的难度。

1 基于告警语义分析的物联网攻击行为方法

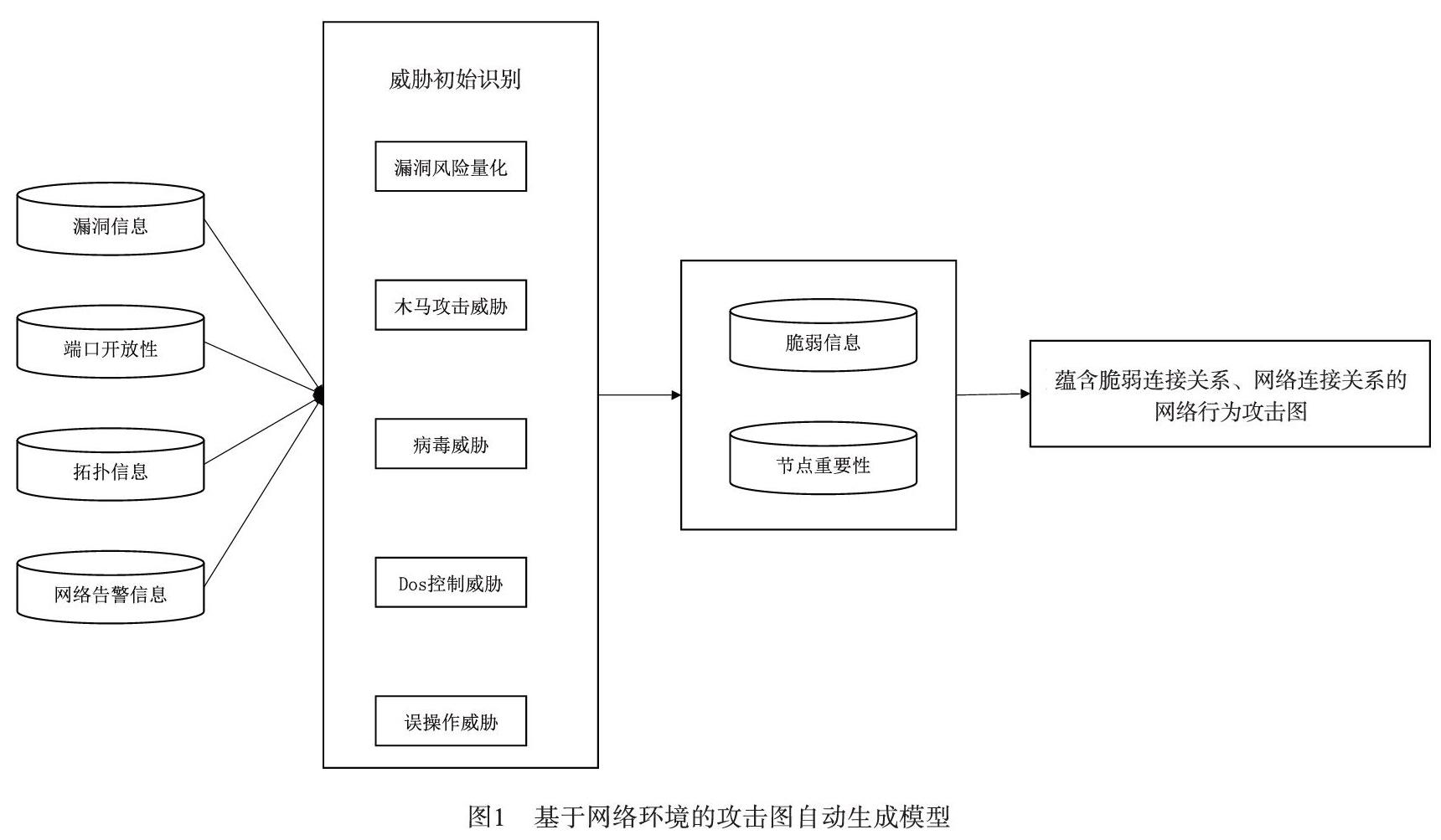

1.1 构建网络环境的攻击图

物联网产生数量庞大、语义级别较低的告警信息,现有的网络攻击分析技术大多数是基于专家经验和统计关联规则来实现的,这种做法不仅导致网络误报频发,还导致攻击行为分析脱离网络环境实际情况[4-5]。因此,本文在对告警行为进行关联时,充分考虑网络告警信息、网络拓扑结构、端口开放性、漏洞信息、节点重要性、脆弱性信息等网络环境因素,将低语义级别的告警信息转化成高级别的攻击场景,生成蕴含脆弱连接关系、网络连接关系的网络行为攻击图,能够更有效地对告警信息进行语义关联分析。攻击图的自动生成模型如图1所示。

漏洞信息结合网络拓扑能够推断漏洞风险级联传播路径,能够对系统整体的攻击路径进行初级地模拟,实现漏洞风险量化。

告警信息是由于网络入侵者的违规操作所导致的监测模块出现冗余的告警信息,本文在对语义级别较低的告警信息提取的基础上,对引起告警信息的指标和端口开放性的关联关系构建贝叶斯网络,通过大量的告警数据获取告警指标在该网络环境下的条件概率,初始识别木马攻击、病毒、Dos控制、误操作等相关威胁。

在识别网络环境初始威胁的基础上,结合网络脆弱性信息和系统中节点的重要性信息,构建蕴含脆弱连接关系、网络连接关系的网络行为攻击图[6-7]。

1.2 构建攻击图知识库

攻击图中的攻击行为执行,仅仅是一种从浅层语义的攻击行为关联。不同的在线检测系统设置的攻击行为的规则以及检测重点不一致,因此会出现网络攻击行为的多米诺效应,也就存在网络攻击行为A引发网络攻击行为B,网络攻击行为B也引发网络攻击行为A。这种网络行为的多米诺效应在很多程度增加了对告警分析处理的难度,因此,本文提出了基于深浅层关联分析的攻击图知识库构建的方法,具体的构建框架如图2所示:

攻击图知识库构建的步骤包括:

首先,告警预处理。告警信息具有很大的冗余性,需要采用告警规范或者告警过滤方法對告警进行预处理,减低告警信息的数量。

其次,采用一种聚类或者分类算法根据告警信息或者告警特征进行数据融合,并基于每个攻击行为阶段性特征的不同,采用浅层关联分析的方法实现攻击行为阶段性分类。基于海量告警信息进行聚类分析依赖于聚类中心计算的迭代次数和聚类个数,本文基于特定攻击场景浅层关联方法对攻击行为的阶段性进行分类,为攻击图知识库的构建提供基础信息。

再次,提取攻击行为的特征,并结合攻击行为的序列进行攻击行为阶段的浅关联。

最后,利用概率后缀树,采用相似性分析和攻击行为映射的方法实现攻击行为的强关联。

1.3 基于攻击图知识库的在线关联实时告警

由于物联网会在短时间发生高速、庞大的告警信息流,因此,采用传统的对存储的告警信息进行离线分析的方法显然存在问题,因此,基于攻击图知识库的在线关联实时告警模型能够对海量的告警信息进行有效处理并有效过滤冗余警告,将警告进行基于攻击图知识库的攻击行为分析后,最后实现攻击场景的展现。基于攻击图知识库的在线关联实时告警模型如图3所示:

首先,基于在线检测模块实现告警采集。通过网络入侵检测系统和主机入侵检测系统,对主机和网络流量信息进行动态监控,一旦发现异常,立即告警。

其次,基于告警信息的分析。告警分析模块对在线检测到的告警信息进行预处理后,结合告警信息的时间序列进行关联分析,并将告警数据库输入到在线关联实时告警模型中。

再次,在线关联实时告警模型实现过滤冗余警告、告警分析结果、系统数据监控。在利用在线关联模块对告警信息进行处理之前,利用历史告警信息、网络脆弱性信息和网络拓扑信息生成网络攻击图。在此基础上,考虑到告警信息冗余性以及其他噪音的影响到引发的攻击行为多米诺式的效应,因此在构建攻击图知识库的过程先利用基于K-means的告警融合及攻击行为阶段性分类,然后基于概率后缀树攻击行为深关联,最终实现网络行为攻击知识库的构建。

最后,攻击场景展现。攻击场景展现包括两个应用,第一是基于攻击路径预测告警序列;第二是将当前告警映射到攻击图中的攻击路径,进而提供语义级别更高告警信息。

2 实验分析

本文搭建一个实验网络环境验证本文算法的有效性和正确性。按照现有的网络环境、攻击图知识库和在线关联实时告警模型进行实验系统的搭建,并以蜜网的相关网段进行了多次攻击实验,验证本文算法的可行性和告警关联的准确性。

物联网攻击分析模块运行在一个蜜网的后端,它以蜜网中主机上部署的多个的告警作为分析的数据源,由于蜜网实际上是一个非安全网络,该实验蜜网实际上是被攻击和被利用的资源集合。实验配置具体包含3个主机和2个服务器,以及2个防火墙和2个IDS。主机的配置为IntelCorei5-8400CPU@2.8GHz,双核,2 T硬盘,操作系统为Windows10的主机;选用MySql数据库作为攻击行为的存储和处理;以开发工具PyCharm实现对数据的处理和算法的实现。

在攻击检测分析阶段,本文对蜜网的相关网段进行了多次不同类型的攻击,产生了大量的告警信息,并通过特定的数据采集设备采集实验数据。

结合漏洞信息、端口信息、蜜网相关网段的网络拓扑信息、告警信息、系统脆弱信息以及网络集群节点重要性信息,利用攻击图生成工具,生成蕴含脆弱连接关系、网络连接关系的网络行为攻击图。

在生成攻击图的基础上,通过将告警信息进行一系列的预处理、告警聚类、以攻击场景浅关联后,采用概率后缀树对攻击行为进行语义映射,形成具有深层语义的攻击行为的攻击知识库。

在线关联实时分析阶段,基于在线检测模型实现告警采集,利用攻击图知识库的在线关联实时告警模型实现告警信息的结果分析和系统数据的实时监控。

在攻击行为的展现与预测阶段,实现基于攻击路径预测告警序列以及将当前告警映射到攻击图中的攻击路径,进而提供语义級别更高告警信息的展现。

根据本文的实验攻击场景,对蜜网相关网段进行多次攻击,并适用传统的告警分析程序和本文提出的基于攻击知识库的攻击行为分析模型进行对比,得到的一系列对比结果如表1所示。

对表1中的5个攻击场景分别进行了传统告警分析和基于攻击知识库的攻击行为分析,在相同的攻击行为条件下,传统告警分析和本文提出的基于攻击知识库的攻击行为分析得到的过滤告警数量、告警关联准确率以及告警准确率如表1所示。本文方法在过滤后告警占比相比于传统方法高出约5%,这归因于本文的两个处理步骤:第一,本文采用网络拓扑信息、告警信息、系统脆弱信息以及网络集群节点重要性信息,生成蕴含脆弱连接关系、网络连接关系的网络行为攻击图,这种基于具体的网络环境构建攻击图知识库,能够在一定程度上反映攻击者的真正意图;第二,本文在构建攻击图知识库的过程中,采用基于K-means的告警融合及攻击行为阶段性分类,降低了由于告警信息冗余性以及其他噪音的影响到引发的攻击行为多米诺式的效应对告警信息产生的影响,从而提升了过滤冗余警告的能力。

除此之外,本文的告警关联准确率和告警准确率均高于传统的算法,这是因为本文在对告警分析时,采用了深浅层结合的方法,结合具体的网络环境实现攻击路径的图形化和高语义级别攻击场景告警信息的展现,实现了攻击者意图的预测。通过浅层关联,结合攻击行为序列定义攻击行为的阶段;通过深层关联,利用攻击行为映射技术,实现攻击行为强关联,获取攻击行为的真正路径。因此,本文提出的方法能更好地对告警进行关联分析,准确率更高。

3 结束语

本文提出了一种基于告警语义分析的物联网攻击行为研究方法,该方法解决的难点是如何对高速、海量的告警信息进行实时的关联分析。本文结合具体的网络环境构建网络行为攻击图及深浅层关联分析相结合的攻击行为知识库,并实现在线关联实时告警。该方法在实验系统中取得了良好的告警过滤效果和告警准确率,从实验效果可知,本文提出的模型能够较为快速、准确识别物联网的各种攻击行为,具有一定的扩展性。

参考文献:

[1] 江泽鑫. 电力物联网信息安全防护技术研究[J]. 信息技术与网络安全, 2020(1): 31-37.

[2] 钮鑫,杨小来. 物联网系统安全威胁分析与研究[J]. 科技通报, 2019,35(5): 132-137.

[3] 杨阳,王利斌,冯磊,等. 以泛在电力物联终端行为分析为核心的物联网应用安全管控思路及实现[J]. 电子世界, 2019(22): 133-135.

[4] 胡双双. 基于蜜网的攻击行为分析[D]. 北京: 北京邮电大学, 2015.

[5] 胡文龙. 蜜网的数据融合与关联分析的研究与实现[D]. 北京: 北京邮电大学, 2015.

[6] 杨改贞. 基于置信度的网络攻击图节点回流建模仿真[J]. 计算机仿真, 2019,36(9): 338-341.

[7] 杨英杰,冷强,潘瑞萱,等. 基于属性攻击图的动态威胁跟踪与量化分析技术研究[J]. 电子与信息学报, 2019,41(9): 2172-2179.

[8] 方芳,王亚,王石,等. 基于语义分类和描述框架的网络攻击知识抽取研究及其应用[J]. 中文信息学报, 2019,33(4): 53-64.

[9] 李可一. 基于报警关联的多步攻击场景挖掘方法的研究与实现[D]. 北京: 北京邮电大学, 2019.

[10] 郭韬. 基于关联分析的攻击场景重构算法研究[D]. 北京: 北京邮电大学, 2018.