浅析基于国产算法的身份认证服务体系的设计

2020-10-20蒋日友张翀

蒋日友 张翀

摘 要 本文主要是对国产算法的身份认证服务体系进行设计,在此方案中对关键数据进行SM2加密保护,在随机数引入的时候,发送的认证信息没有规律性,此方案避免了以往方案中存在的安全漏洞的问题,能够有效防止信息被掠夺和攻击,同时保留了传统方案的优势——安全,旨在满足更高的安全性能需求。

关键词 国产算法;身份认证;安全性能;效率

随着网络技术快速发展,其应用也在各行业中广泛铺开,在带来便利的同时,也对暴露出了诸多的安全问题,为了规避安全问题,身份认证是一种保护网络安全的较为实用的方法[1]。

1身份认证技术

网络攻击技术日益发展,给身份认证技术提出了更高的要求,在身份认证中,为方便便捷的方式就是口令认证。其中,口令认证有静态口令认证与动态口令认证。而动态口令的安全性能较高,因此得到了更多的应用。其中,文献[2]提出了一种基于动态身份的用户认证方案,能够避免盗窃智能卡的攻击,文献[3]提出了一个安全性能强、效率高的云计算环境匿名认证协议。文献[4-5]中提出了动态口令身份认证方案,其中,有一种方案需要在认证身份中服务器、客户端分别执行三次Hash运算,而另一种方案是客户端执行3次、服务端执行2次Hash操作,而第三种方案是在认证过程中,服务器端和客户端进行哈希运算,分别是1次和3次。较前两个方案相比,提高了工作效率,降低了费用成本。文献[7]提出的方案存在安全隐患,主要是与服务器连接后,就会发送认证信息,这样就能够抵制攻击,但是经过多次尝试后,攻击者就会摸出规律,进而选择能够攻击成功的时间点进行攻击。以上方案中,都存在一定不足,但是可以相互结合,规避风险,使其更具有安全性能,主要借助传统以及其他优势方案进行连接攻击。

2国密算法

密码算法是保证信息安全的核心,发挥着非常重要的作用,在现阶段,很多商用的密码算法都采用国外的产品,这样给存在了很大的安全风险,如何规避安全风险,是当前阶段最为关键的一个问题。为此,国家商用密码管理办出台了密码标准,可以在一定程度上降低安全风险。

3身份认证方案的安全性分析及效率分析

第一种方案是攻击者可以直接通过客户端或者服务端进行窃取,这种方式可以完成认证。第二种方案是攻击者能够通过窃取pw、A与uid,然后按照方案中的要求就可以得到x、x、y、y,从而就能得到Ru=A y,这样就可以进行认证。第三种方案是攻击者通过窃取uid、pw,这样就能够截获 x、y,当y的值在一定的数据范围时,就可以通过给Ru与 A进行数值定位,这样就能够得出Ru和A, 由于 A=H(uid,Ru pw),与A比较,进而得出 Ru,完成成功认证。劫取连接攻击的这种方式最先由 Bellovin提出,这种攻击的方法是规避了非法用户认证环节,直接会有合法用户进行认证通过,这样就能够和服务器建立联系,可以实现认证。有的方案是需要进行动态口令认证,这种方式会存在一定的安全隐患,即使有些信息是以加密形式进行设置,但是攻击者很容易窃取到口令信息,从而就能够入侵。文献[7]中方案中主要是将时间进行把控,通过时间确定后,会定时发送认证信息,这样就能够规避劫取攻击,攻击者这样就有足够的时候访问服务器,但是在不断地攻击过程中,就能够将其中的规律总结处理,可以得到这个时间是多少,进而更加精确的攻击,这样就能够准时对服务器进行访问。为了抵御以上的攻击,本文主要是对国产密码的认证方案进行了探究,在具体的注册、认证过程中不断地选择参数,同时进行了安全性能和效率的分析。还可以对传输数据以及服务器和客户端的数据进行加密,再加上随机数据这样就增加认证的难度,保证认证信息的规律被打乱,这样就能够增加抵御攻击的能力。

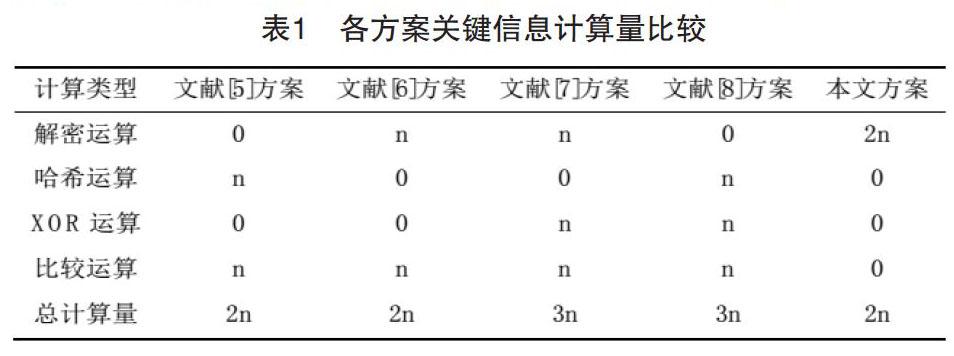

对于效率分析方面,可以在上述防御劫取的方案下,对此方案进行对比,可详细看表1,两个方案都是在中间环节增加认证信息,以保证抵御攻击,这样就会增加成本,从表1中可以看出,在计算方面,可以看到中间认证的信息,以及看出传统方案和本文方案的效率方面,从而得出本文方案的效率更优。

4结束语

综上所述,本文主要是针对身份认证方案进行分析,针对方案中出现的安全隐患及漏洞进行研究,同时为了优化方案,为了符合实际需求,制定出了一种基于国产密码的身份认证方案。这个方案在算法选择上,在保证信息安全的情况下,使用了加密算法和哈希算法 SM3,可以有效规避窃取信息的攻击及劫取连接的攻击,这个方案充分体现了国产算法的良好应用,同时还可以应用到信息安全级别高的地方。

参考文献

[1] 冯登国.安全协议:理论与实践[M].北京:清华大学出版社,2011:59.

[2] 王颖,彭新光,边婧.一种改进的基于动态身份远程用户认证方案[J].计算机应用研究,2014,31(12):3723-3726.

[3] 赵广强,凌捷.基于双线性对和随机数的云计算环境匿名认证协议[J].广东工业大学学报,2014,31(3):68-71.

[4] 范玉涛,苏桂平.一种双向一次性口令身份认证方案的设计[J].计算机应用,2008,28(S1):71-74.

[5] 张建伟,李鑫,张梅峰.基于 MD5 算法的身份鉴别技术的研究和实现[J].计算机工程,2003,29(4):112-113.

[6] Wang B,Liu G. Study and amend dynamic password authentication scheme [J]. Computer Engineering and Design,2007,28(12):2806-2808.

[7] 陳龙,刘慧.从会话劫持软件Hunt看TCP/IP协议的脆弱点[J].计算机光盘软件与应用,2012,1(18):5-7.