基于Packet Tracer软件的主动防御网络安全性评估系统设计

2020-09-21郑毅平刘雍

郑毅平 刘雍

摘 要: 针对传统系统受到吞吐量和传输延迟影响而导致评估结果精准度低的问题,提出基于Packet Tracer软件的主动防御网络安全性评估系统设计。在主动防御原理支持下,设计服务器端结构,采用ScanHome SH?800/400嵌入式扫描模组条形码二维码扫描设备作为扫描引擎,并在RISC芯片PA?RISC微处理器上安放评估装置,一旦系统出现故障,就会发出预警信号,通过设置控制、数据、协同接口,能够支持子系统之间信息交互,利用较高的脉宽调制器TL494:4引脚设计电源。采用自上而下的数据管理方式设计系统软件流程,以此构建数学模型,引入网络熵权衡收益,实现系统安全性评估。通过实验对比结果可知,该系统最高评估精准度可达到98%,可保障用户信息安全。

关键词: 主动防御; 网络安全评估; Packet Tracer; 扫描引擎; 软件流程设计; 数学模型

中图分类号: TN915.08?34; TP393 文献标识码: A 文章编号: 1004?373X(2020)17?0087?05

Abstract: In view of the problem that the traditional systems are affected by the throughput and transmission delay, which results in low accuracy of evaluation results, an active defense network security evaluation system based on the Packet Tracer software is proposed. The server?side structure is designed with the support of the principle of active defense. The embedded scanning module barcode & two?dimensional code scanning device ScanHome SH?800/400 is used as the scanning engine. In addition, an evaluation device is set on the RISC chip′s PA?RISC microprocessor. Once the system breaks down, the early warning signal will be sent out. By setting up the control interface, data interface and cooperative interface, the information interaction between subsystems can be realized. The power supply is designed with the wide pulse width modulator TL494:4 pin. The top?down data management method is adopted to design the software flow of the system, so as to build the mathematical model. And then, the network entropy is introduced to weigh the benefits and realize the system security evaluation. The results of comparison experiments show that the highest evaluation accuracy of the system can reach 98%, which is capable to guarantee user information security.

Keywords: active defense; network security evaluation; Packet Tracer; scanning engine; software procedure design; mathematical model

0 引 言

计算机网络安全问题随着因特网普及,变得越来越重要,主动防御网络无法对正常信息中携带的非正常信息进行识别,导致网络使用不安全,用户信息安全无法得到保障[1]。为了避免用户在大数据环境下私密信息被泄露,需对主动防御网络安全性进行评估[2]。

目前,我国已经存在多种网络安全性评估系统,甚至有些已经投入到使用当中,但这些系统针对的都是网络安全漏洞检测,对于风险评估存在的干扰问题还没有解决[3]。因此,需要建立一个全面的主动防御网络安全性评估系统。

借助Packet Tracer软件完成主动防御网络安全性评估系统设计,通过终端安全接入与访问控制列表网络安全问题,分析整个系统的设计过程。

1 主动防御原理

主动防御网络功能可在大数据环境下安全运行,结合网络监测技术,能够保障用户在安全环境下安心使用[4]。主动防御系统是在保证用户信息安全情况下实现的,在原有系统防御技术基础上,使用Packet Tracer软件,主动防御原理如图1所示。

依据传统主动防御技术,使用Packet Tracer软件将监测原理与预测原理相结合,形成主动防御原理。在系统中引入网络熵权衡收益,能够避免正常信息中携带的非正常信息的干扰,依据该原则设计网络安全性评估系统结构[5]。

2 系统结构设计

漏洞扫描技术、防火墙技术、入侵检测技术是目前最为常见的网络安全防御有效手段,其中漏洞扫描技术是主动检查网络安全、及时堵住漏洞的网络抗攻击能力技术,也是网络安全保障措施中最重要的一个环节。

网络安全性评估系统总体结构设计如图2所示。

由客户端扫描系统配置,并将配置文件发送到引擎组件之中,根据确定的扫描策略,采用主机和网络扫描方式进行全面漏洞信息采集,从操作系统层检测目标漏洞,并将扫描结果传送到评估模块之中。评估模块对扫描的所有漏洞信息进行统计,根据设定综合分析函数对系统安全性进行评估[6]。

2.1 服务器端结构设计

服务器端结构设计如图3所示,由客户端、服务器端、扫描引擎、结果数据库、漏洞数据库、规则数据库等几个部分组成。

1) 扫描引擎

扫描引擎是杀毒软件中最重要的部分,当操作杀毒软件扫描一个磁盘驱动器时,需将整个磁盘驱动器下的档案送进扫描引擎中进行扫描,该扫描只通过一个使用者接口,并无任何包装的核心程序[7]。采用ScanHome SH?800/400嵌入式扫描模组条形码二维码扫描设备作为扫描引擎,其产品尺寸如图4所示。

通过SH?800 RS串口接口实现各个扫描插件的相互联系,执行扫描程序,可将结果存入扫描结果库之中。

2) 结果数据库

在扫描过程中,一旦发现网络存在漏洞,就需将漏洞相关信息存入结果数据库之中。当扫描任务完成之后,需将服务器获取的全部数据都传送到客户端,方便用户评估[8]。

3) 漏洞数据库

利用主机对外部环境进行扫描时,需将主机返回的信息与漏洞数据库信息相互结合,以此为依据,判断系统是否存在漏洞。

4) 规则数据库

从漏洞数据库中获取相关数据,并配置重要规则,存储到规则数据库中[9]。

2.2 評估装置

评估装置由评估终端、信息接收、外置GSM模块和主机四部分组成,如图5所示。

结合ScanHome SH?800/400型号扫描引擎,在RISC芯片PA?RISC微处理器上设计评估装置,使其在正常工作时,消耗的功率达到最低[10]。一旦系统出现故障时,评估装置就会立刻发出预警信号,提醒用户主动防御,网络安全性较差。

2.3 接口设置

系统通过控制、数据、协同这三个类型的接口支持子系统之间信息交互,其中,控制和数据接口主要负责管理子系统与其他系统之间数据的传输,协同接口主要用于管理控制和安全态势评估之间信息的交互[11]。

为了提高整个硬件设备的使用灵活性,需面向复杂多变的安全态势评估标准设计支撑硬件平台中各个子系统独立的接口:具有独立硬件承载接口,分别连接不同的运行设备;具有独立运行接口,创建可执行评估任务[12]。

将控制、数据、协同这三个接口设置为通用接口,根据这些接口可将子系统集成为一个综合平台,将评估方法融入其中,基于移动存储设备进行文件传输,并依据XML文件进行系统间的交互传输。

2.4 电路设计

开关电源的可靠性直接影响整个系统的可靠性,从开关电源中的各种电路保护着手,分析数控开关电源的启动电路,为硬件设备提供保障[7]。开关电源电路负责为整个系统提供电源,当存在较多大功率用电设备情况下时,如果开关电源可靠性不高,那么说明保护性较差,使系统工作出现异常,容易造成设备损坏现象的发生。

针对上述问题,利用较高的脉宽调制器TL494:4引脚进行电源设计,如图6所示。

图6中,TL494引脚为死区控制,通过转换功率管控制安全死区时间,也可通过控制驱动芯片启动开关。在系统启动瞬间,电容器未建立电压,通过电容封锁脉宽调制器的输出脉冲。由于电容两端电压逐渐升高,引脚电压逐渐降低,驱动脉冲宽度持续加宽。一旦辅助电源出现故障,那么三极管将导通,此时需切断驱动脉冲,保证电源开关不会停止工作。

3 系统软件部分设计

系统软件部分设计采用自上而下的数据管理方式,系统软件部分设计流程如图7所示。

系统根据评估要求创建测试评估项目,将资产识别任务分配给项目识别模块;项目识别模块根据目标信息录入完整识别信息,并对每项分配的信息进行ID标识,生成相应列表后,转交给控制模块;根据项目列表填充测试评估任务,并将任务依次分发给子任务;项目识别、在线检测、恶意代码识别、安全分析等四个部分系统根据下达的任务完成相应测试,通过向控制系统提交测试结果完成软件部分设计。

依据软件部分设计流程,使用Packet Tracer软件对主动防御网络安全性进行评估。在Packet Tracer软件中,提供交换机、路由器和网卡等网络设备,其中,交换机负责提供选项卡,将交换机端口与终端相连接,并与网卡MAC地址绑定,实现终端设备安全接入到交换机之中,而路由器通过路由鉴别网络是否安全,经过配置相应密钥,构建数学模型,引入网络熵权衡收益,最终进行安全性评估。

3.1 数学模型构建

设[Q=q1,q2]为一个集合,[q1]表示攻击者,[q2]表示防御者;[Ek=Ek1,Ek2,…,Ekm]表示事件发生的空间;[E1i=e1i,h1i,π1i0<π1i<1,π1i=1]表示攻击行为,[e1i]表示攻击者恶意行为,[h1i]表示攻击者攻击的设备,根据设备种类将攻击行为划分为5个等级,[π1i]表示攻击者恶意攻击所发生的几率。

在不同网络防御状态下,将防御与攻击等级进行转换,依据防御与攻击行为之间的关系构建数学模型,如式(1)所示:

3.2 引入网络熵权衡收益

由于在模型构建过程中会受到外界环境干扰,导致网络并不安全,造成安全性评估结果并不精准,因此,需引入网络熵权衡收益。

网络状态熵差为:

充分考虑防御与攻击行为的双方利益,进行量化效果屏蔽,如果攻击行为大于防御行为,那么说明攻击者采用的方法已经成功侵入了整个系统,在既定环境下,将防御者的收益情况作为评估指标。

3.3 安全性评估

在进行安全性评估过程中,通过分析安全状态下均衡处置方案,需先获取网络最佳安全状态,对其状态进行评估。设in为大数据下主动防御网络中的指标信息,将初始化向量设置为:

结合上述公式,更新向量,计算不同评估阶段的熵差,并得出均衡状态下的概率,以此分析主动防御情况,完成对主动防御网络安全性评估。

4 安全仿真实验设计

借助Packet Tracer软件,从仿真实验中对基于Packet Tracer软件的主动防御网络安全性评估系统设计进行验证分析。

4.1 仿真实验目的

在Packet Tracer软件上,通过配置终端安全接入,实现计算机网络安全。通过交换机端口与终端地址绑定实现系统安全接入网络;通过路由协议OSPF明文认证实现安全路由;通过在路由器上配置标准访问列表实现数据包过滤。

4.2 仿真实验网络拓扑结构

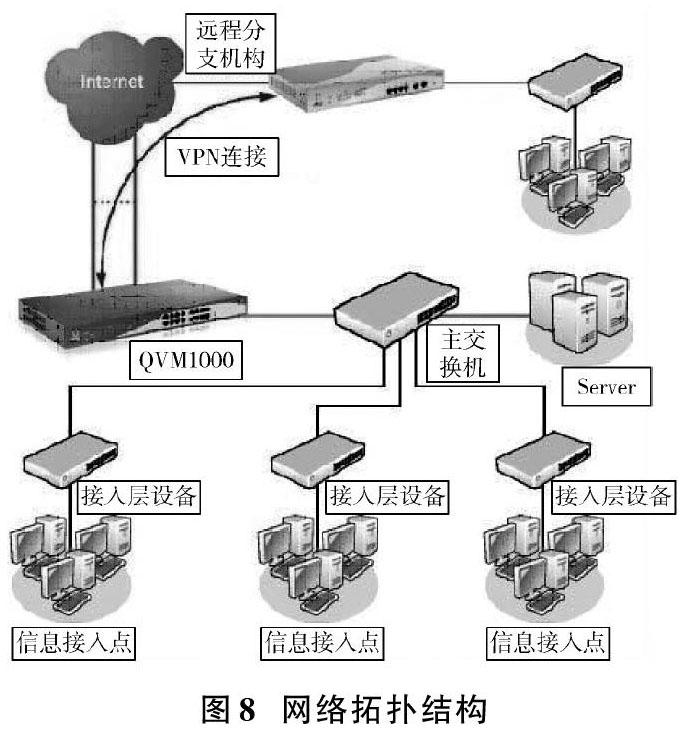

依据OSPF路由协议明文认证和加密报文摘要认证原理,标准访问控制列表充分考虑到多区域OSPF协议原理,设计完成网络安全仿真实验的拓扑结构,如图8所示。

按照图8所示网络拓扑结构,配置地址信息如表1所示。

4.3 实验结果与分析

以吞吐量和传输延迟为基本指标,进行主动防御网络安全性评估系统的评估精准度验证。

4.3.1 吞吐量对评估精准度影响结果分析

在保证数据帧不丢失的前提下,使设备保持最大传输速率,不断改变数据帧长度,实现接收器帧速快速获取,但由于吞吐量需进行在线测试,因此,在进行实验分析过程中不能出现中断现象。将传统系统与基于Packet Tracer软件系统的评估精准度进行对比分析,结果如图9所示。

由图9可知:随着吞吐量不断增加,两种系统评估精准度逐渐降低,当吞吐量为150 bit时,传统系统和基于Packet Tracer软件系统的评估精准度都达到最低,依次为90%和22%。由此可知,在不同吞吐量下,基于Packet Tracer软件系统评估精准度比传统系统评估精准度要高。

4.3.2 传输延迟对评估精准度影响结果分析

通过Intel Core i7处理器对信号发送与接收时间和介质传输时间进行测试,两种系统受到传输延迟影响,评估结果精准度对比情况如表2所示。

通过对比两种系统可知,无论是信号接收出现延迟,还是介质传输出现延迟,基于Packet Tracer软件系统都比传统系统评估精准度要高。

综上可得出仿真实验结论:基于Packet Tracer软件的主动防御网络安全性评估系统设计具有合理性。

5 结 语

在大数据环境下引入网络熵权衡收益,可将主动防御网絡安全性问题转化为动态分析问题,为管理者提供有效的决策方案,基于Packet Tracer软件系统评估精准度较高,为网络安全分析提供了重要决策。由于海量数据快速增长,定期引入安全实施方案还无法实施,因此,对于动态化安全评估还需研究。

参考文献

[1] 王云,付蓉.Cisco Packet Tracer支持下的创客教育:以“网络系统设计与集成”课程为例[J].电化教育研究,2018,39(5):74?78.

[2] 陈智勇,孙嘉.大数据下移动网络信息传输安全防御仿真[J].计算机仿真,2018,35(5):207?210.

[3] WU Hao, WANG Xiaoping, LIN Qinying, et al. Evaluation method of active defense effectiveness in single aircraft air combat [J]. Firepower and command control, 2017, 22(12): 22?26.

[4] 刘世文,马多耀,雷程,等.基于网络安全态势感知的主动防御技术研究[J].计算机工程与科学,2018,40(6):1054?1061.

[5] 王伟,曾俊杰,李光松.动态异构冗余系统的安全性分析[J].计算机工程,2018,44(10):42?45.

[6] 刘江,张红旗,杨英杰,等.一种面向C/S模式的地址跳变主动网络防御方法[J].电子与信息学报,2017,39(4):1007?1011.

[7] 杨茹,王立中.复杂网络安全态势实时预测方法仿真[J].计算机仿真,2018,35(11):426?430.

[8] 向征,谭田天,蔡桂林,等.通信网络动目标防御技术研究[J].高技术通讯,2017,27(8):690?698.

[9] 孔亚洲,张连成,王振兴.基于滑动时间窗口的IPv6地址跳变主动防御模型[J].计算机应用,2018,38(7):1936?1940.

[10] 吴昊,王小平,林秦颖,等.单机空战中的主动防御效能评估方法[J].火力与指挥控制,2017,42(12):22?26.

[11] 李治国.基于SVR的网络安全评价模型的建立与仿真[J].电子设计工程,2018,26(13):75?79.

[12] 张丽敏.基于云计算技术的网络安全攻防实验平台设计与研究[J].电子设计工程,2018,26(17):62?65.