动态验证码竟成隔空盗刷“祸根”?

2020-09-10葛辛晶

葛辛晶

时代在变,跟着一起变的还有犯罪分子们的诈骗手段。近期,央视《焦点访谈》栏目播放三亚警方侦破多起利用先进的嗅探设备盗刷银行卡的案件。该案件抓获犯罪嫌疑人15名,涉案金额超过300万元。

【案件前述】

据报道,2019年7月4日4时许,被害人宋女士报警称,手机突然收到两条短信,显示她的银行卡在第三方支付平台上无卡消费了5万元。收到短信后,她立即进行挂失,并报案。

经查,警方发现了被盗刷的5万元资金去向,并于当日9时许将钱款进行了冻结。据悉,这笔盗刷资金是由一家第四方支付公司—广州冠晟网络信息技术有限公司(以下简称“冠晟网络”)旗下的“米智付”代收业务模块发起的一个收款请求,之后犯罪嫌疑人使用被害人宋女士的银行卡进行了支付。

通过冠晟网络后台,警方顺藤摸瓜,调取了犯罪嫌疑人在平台内注册的收款人信息。但随即便发现,此犯罪嫌疑人并非“真身”,其利用曾于2006年遗失过身份证的张某的个人信息,来“冒名顶替”实施诈骗。

面对狡猾的犯罪嫌疑人,三亚市公安局成立“7·4”盗刷案件专案组,根据线索开展缜密侦查,最终掌握了第一名犯罪嫌疑人栾某的真实身份信息,并于2019年7月17日在广东惠州将其抓获,缴获大量作案工具。

此后,专案组还依次抓获了作案工具嗅探的提供者赵某、贩卖公民信息者侯某等人,至此参与本案的15名犯罪嫌疑人全部落网,侦破案件21起。

“黑产”设备如何实现隔空盗刷银行卡

在本案中,被害人尚未丢失过自己的身份证、银行卡,手机也好好地放在身边,怎么就被神不知鬼不觉地盗刷5万元呢?犯罪嫌疑人到底玩起了何种“魔术”?

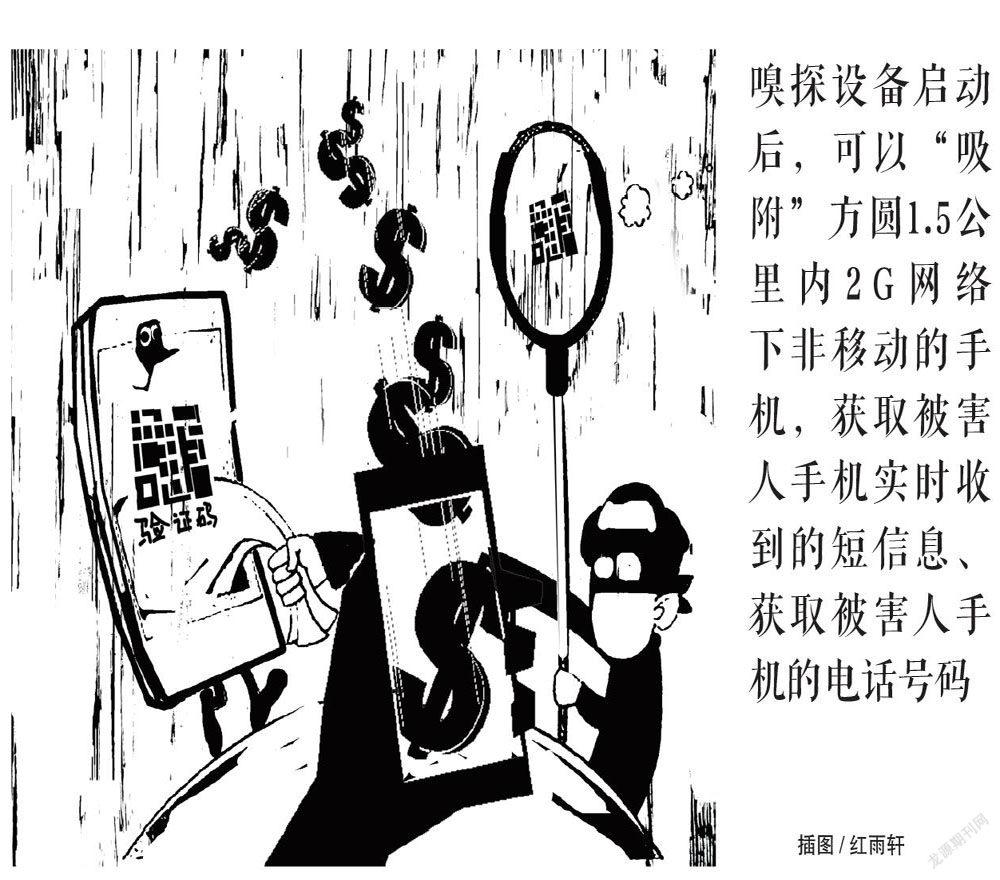

嗅探“魔术”,4G变2G。三亚警方通过侦查发现,帮助犯罪嫌疑人完成盗刷工作的实则为一款名为“嗅探”的技术设备。嗅探(Sniffer)是一个由笔记本电脑、手机、嗅探信道机射频天线组成的设备,可以获取网络上流经的数据包。

嗅探设备启动后,可以“吸附”方圆1.5公里内2G网络下非移动的手机,获取被害人手机实时收到的短信息、获取被害人手机的电话号码。紧接着,犯罪嫌疑人再通过一些网站、App的漏洞和撞库的方式获得被害人的姓名、身份证号、银行卡号等信息,结合实时监测到的动态验证码,在第三方、第四方支付平台上实施盗刷。

嗅探并不是新鲜的技术设备,早在1998年上映的、由威尔·史密斯主演的动作电影《全民公敌》中就出现过精密小巧的嗅探设备的身影。对于大部分普通用户而言,要察觉嗅探的“魔爪”并不容易,因为其仅是一种被动接受信息的工具,本身并不会主动发送任何数据。

在本案中,犯罪嫌疑人使用的嗅探设备会将手机从4G信号干扰至2G信号,而2G的安全防护较弱,存在漏洞,为犯罪嫌疑人创造了天然的温床。收取到数据包后,被害人的手机号码和短信会自动显示到犯罪嫌疑人的电脑上,为后续盗刷操作做好准备。

在此,提醒广大用户除了在日常时做好手机号、身份证号、银行卡号、支付平台账号等个人隐私信息的保护外,还需要提高警惕,注意自己的手机信号是否突然由4G降至2G,这可能是受到网络攻击的信号,此时应及时开启飞行模式,切断外部信号。

便捷的动态验证码竟成“祸根”?光收集到被害人的手机号码和短信自然是不足以实现盗刷,至少还需要知道银行卡号、密码等信息,那么犯罪嫌疑人到底是怎么做到信息全收集的呢?

首先犯罪嫌疑人会对目标用户作一定筛选,瞄准在淘宝上没有登记个人信息的低风控用户,随后便通过被害人的手机号、动态密码登陆多款App,并以充值、付款的方式,查看被害者持有的银行卡。得知具体银行卡后,再利用“黑产”程序“跑”卡,获取具体银行卡号。

套取了银行卡信息后,犯罪嫌疑人会再次利用手机号码与动态验证码,结合银行卡免密支付将卡内钱款盗刷出去。整个过程中,受害人除了会收到许多验证码外,并无其他提醒,而为了防止受害人警觉,犯罪嫌疑人往往会选择受害人入睡后的凌晨实施作案。

在具体的盗刷实操环节,我们发现,主要的漏洞存在于动态验证码环节。随着智能手机的扩容与迭代,线上产业的发展直冲云霄,越来越多的App涌现出来。每个App都要求用户设置各自的账户和密码,甚至不同平台的密码规则也大相径庭,比如有要求数字的,有要求英文字符和数字的,还有要求英文字符、数字和特殊符号的,等等。各个App的密码设置似乎也遵从“鸡蛋要放在不同篮子里才能减少风险”的原则,但由此却导致用户常常忘记某一平台的密码,而改密操作又相对繁琐,不符合大部分互联网企业追求优质用户体验的理念,于是乎更便捷的动态验证码登陆方式开始普及,但这一方式存在较大的安全漏洞,它就像一把“万能钥匙”,也为犯罪分子盗刷提供了便利,后者可以利用截取动态验证码短信,轻松破解App内账户安全保护。

中国政法大学网络法学研究院副院长王立梅表示,手机号加验证码的方式存在一定的安全隐患,首先验证码可能被截获,其次预留的手机号码也可能被泄露,因此互联网平台应尽可能补充其他的验证方法。

当然,在此我们还要呼吁广大用户提高防范意识,如凌晨收到不明验证码的情况,应及时关机;若发现银行卡被盗刷,应快速冻结,第一时间报警。

第四方支付公司成盗刷产业“帮凶”

虽说本案的梗概已大致厘清,但是其中不得不提及为盗刷资金提供转移通道的第四方支付公司冠晟网络,在本案中犯罪嫌疑人通过该公司旗下“米智付”代收业务模块发起收款请求,而后由被害人银行卡支付,盗走钱款。

網上关于冠晟网络的信息并不多,但是通过国家企业信用信息公示系统等平台可以发现,冠晟网络存在的疑点颇多。

首先来看公司运营方面。冠晟网络现已改名为大米印(广州)云科技有限公司(以下简称“大米印”),截至发稿,公司官网无法查看。今年6月17日,公司法人由吴登米转为林炎藏,同时董事备案中吴登米的身影也消失了。此外,大米印的联营新三板公司—金冠科技,在其发布的《2019年财报》中表示,大米印运营不善,资不抵债,截至报告期末已经停止营业。

与此同时,“米智付”App似乎也停止了运行,虽然用户仍可以从App商城下载,但服务器已停止运行。

其次,在大米印的经营范围内并未找到支付业务相关的内容,能找到为数不多与“米智付”相关的是计算机技术开发、软件服务,而这两者并不构成开展代收业务的条件。根据规定,只有获得《支付业务许可证》的机构方可从事支付结算类业务,因此大米印实属非持牌机构。

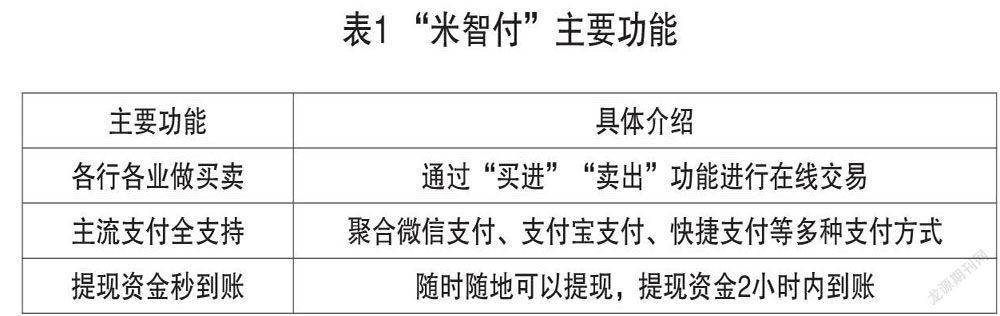

截至发稿,“米智付”的百度百科页面仍显示“‘米智付’是一款支付服务类App”,主要向超市、服装店、小卖部等小微商户,提供企业采购、批发市场交易等大额在线支付服务(表1)。

顺藤摸瓜,我们找到了大米印当时运营的同名搜狐号平台,该搜狐号曾于2019年8月8日发布了其在支付方面较微信、支付宝存在的优势。此外在2019年8月29日发布最后一篇文章后,便停止更新。

北京市炜衡(广州)律师事务所律师邓世运表示,利用第三方支付接口经营代收业务的非持牌机构,为他人提供网络支付结算业务,情节严重的,构成非法经营罪。

另有行业人士透露,开展代收业务的第四方支付机构,如果自身以特约商户的名义接入收单机构,并为其他特约商户提供支付通道的情况,涉嫌“二清”行为。同时,银行、收单机构也应加强特约商户风险排查工作,及时向第四方支付机构说“不”。

综上所述,在高额利益的驱动下,不免有机构铤而走险提供非法支付服务,而净化这股趋利之风,需要行业各方的共同努力,合力排查,广大用户也应提高警惕,防范于未然。