基于主动积极防御协同的内网威胁感知技术研究与应用

2020-09-03汤辉付康胡少文江西省计算技术研究所江西省软件工程技术研究中心南昌市330003

汤辉 付康 胡少文 江西省计算技术研究所 江西省软件工程技术研究中心 南昌市 330003

贺余盛 陈松 国家计算机网络与信息安全管理中心江西分中心 南昌市 330038

0 引言

随着互联网的快速发展,网络威胁时有发生,内网的威胁更是难以察觉,企业系统中存在的重大漏洞一旦被人利用,就可以给企业带来不可挽回的巨大损失,在“互联网+”时代,网络安全已经成为企业发展的命脉,没有网络安全就没有国家安全。随着网络攻击技术的不断发展,新形态的安全威胁不断涌现并在持续进化,而防御技术并不能及时跟上安全威胁的变化步伐,这使得互联网的安全状况日益恶化。目前,SOC和SIEM传统安全产品自身的安全防御能力和信息的采集粒度比较粗糙,SOC/SIEM已不能够满足当前全面性的威胁对抗场景下的要求[1-2]。

为了帮助解决这种防御技术落后的局面,本文提出了一种基于主动积极防御协同的内网威胁感知技术,通过部署蜜罐节点行为感知内网攻击事件、情报协同增强失陷主机监测,获取内网攻击、网络控制等威胁事件、样本文件、通信数据包,并且上报内网威胁感知平台。威胁感知平台作为调度中心,调度沙箱对采集到的样本文件进行深度分析,调度系统行为日志与通信包数据进行关联分析,并从中提取威胁情报。

提取到威胁情报后,蜜罐管理控制中心将威胁情报下发至各个采集监控节点,从而组成一个情报生产、情报升级协同的动态网络监控系统[3-4]。

1 内网威胁感知关键技术

1.1 蜜罐节点ACS技术

捕风(Attack Capture System,ACS)是一款部署在网络环境中,用于诱骗黑客攻击的设备级主动防御型网络安全系统,可模仿多种系统环境,包括IoT型、工控型、移动型、PC型、服务器型等。捕风蜜罐节点通过高低交互蜜罐互补方式,捕获未知漏洞和攻击手段。被入侵的蜜罐所发生的动作均能被监控捕获,流经蜜罐节点的流量均会通过流量包捕获程序进行抓取保存,蜜罐节点也设置针对节点流量的分析程序,配置后端通信规则进行流量分析提取分析结果并上报至管理控制中心,实现一个节点发现威胁,通过管理控制中心多个节点协同响应[5-6]。

1.2 流量采集监测NTA技术

流量探针,是集网络流量检测捕获、文件还原、动静态深度分析于一体的网络安全产品,通过旁路实时检测网络的镜像口数据,实现高精度的网络病毒检测和捕获,定位病毒感染源头并监控病毒的扫描、攻击、传输、植入、控制、升级等各种行为。流量采集探针以旁路镜像流量的方式接入到用户网络中,对网络流量的实时监控、威胁检测,并审计流量和检测识别安全事件。流量采集流程图如下[7-8]:

图1 流量采集流程图

1.3 深度分析沙箱节点技术

并发执行高效分析技术是基于沙箱动态分析,对未知、已知威胁进行检测、对样本核心行为深度分析揭示、为其它安全设备提供精准威胁情报的设备,可为待分析的样本提供详细的文件结构及行为分析威胁报告[9]。多层监控多重分析技术主要是通过采用Inline Hook技术,监控记录Windows API的调用,修改被Hook API的参数或者返回值来模拟环境,通过文件过滤驱动技术针对恶意代码在系统中进行的文件创建、修改、删除、文件共享、文件传输等行为进行监控并记录[10-11]。

1.4 内网威胁感知平台技术

图2 内网威胁感知平台架构图

由图2可见,威胁感知平台通过蜜罐的数据可以感知内网攻击、捕获攻击的样本,经过沙箱分析可以获得样本的意图,包括远控、窃密、DDoS、勒索等威胁目的。提取其中的威胁情报包括黑客的命令与控制服务器的域名、IP。通过流量数据可以溯源发现攻击的受害的第一台主机,因此可以构造出攻击行动的最早时间、最早受害主机、攻击手段,形成扫描、入侵、安装、控制的攻击链条。当中心接收到的信息识别为具有威胁的行为事件时,可及时感知并将预警信息通过邮件等方式告知用户,让用户及时感知APT等高级入侵行为,蜜罐系统拥有强大的规则库能及时感知已知和未知的威胁[12-13]。

2 主动积极防御协同的内网威胁感知技术方案

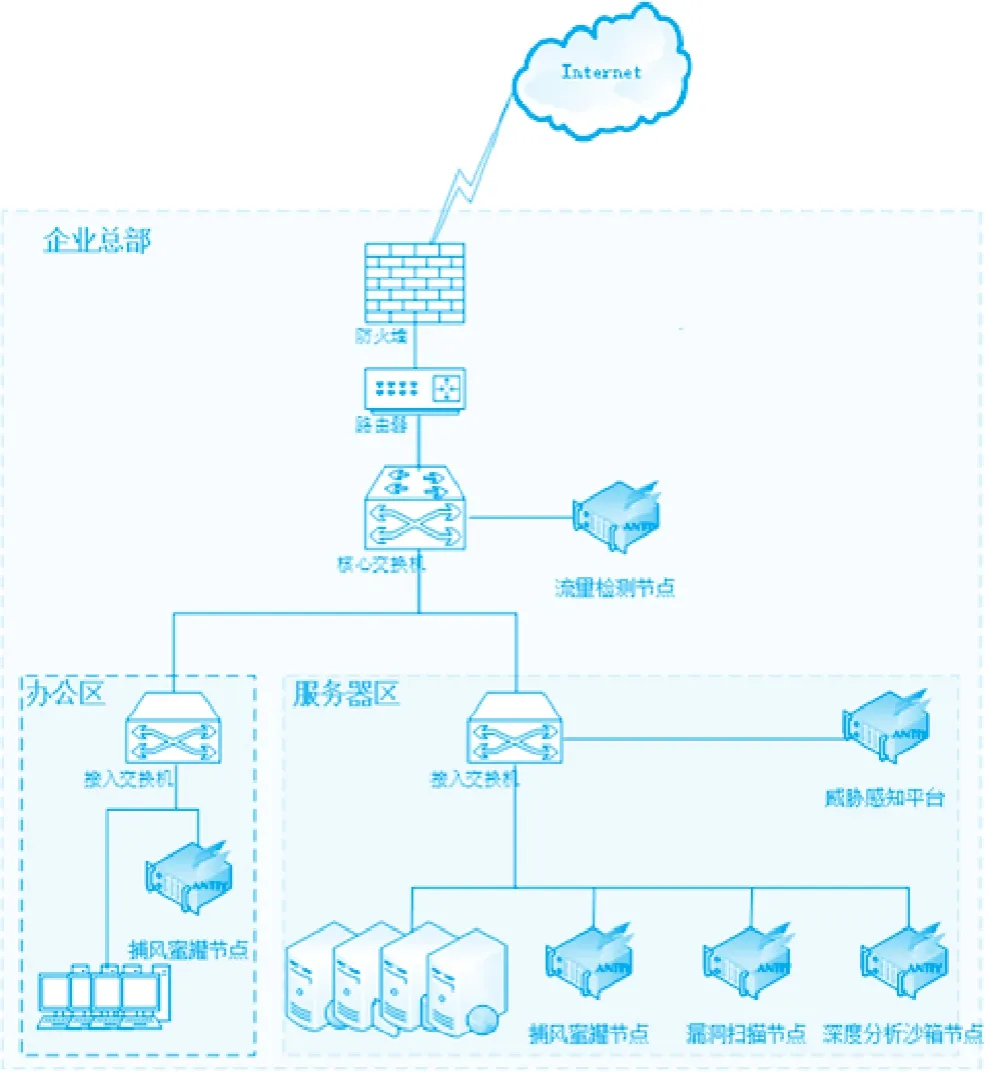

采用分布式部署,由采集探针蜜罐节点、流量监测探针节点、深度分析沙箱探针、资产漏洞探针、内网威胁感知平台五大模块组成,采集探针节点可以注册到内网威胁感知平台,进而进行数据上传[14-15]。

图3 内网威胁感知方案系统部署图

3 测试实验

蜜罐系统有高低交互两种蜜罐,不仅仅只是感知流量,高交互蜜罐更是提供真实的服务交互,如3306/3389/445端口服务。当恶意代码扫描到开放的端口后,很有可能进行爆破登录或者漏洞利用,这时需要部署蜜罐进行全方位的监控。本文我们选取利用nsa永恒之蓝漏洞利用工具进行放马的具体攻击用例综合蜜罐检测技术进行测试实验。

黑客攻击场景如wannacry蠕虫利用nsa漏洞进行传播,内网机器打开邮件下载附件后感染wannacry蠕虫,随后进行内部传播、横向扫描nsa漏洞,模拟攻击步骤如下:

Step1. 利用nsa永恒之蓝漏洞利用工具进行后门安装。

Step2. 安装后门后利用工具远程注入dll 并执行 dll中的函数功能,下载运行样本。

Step3. 在控制端查看被远程注入的IP地址是否上线。

Step4. 完成放马后查看蜜罐的检出。

利用nsa 永恒之蓝漏洞利用工具进行放马的用例,模拟的是黑客利用nsa漏洞连接蜜罐靶机,并操作蜜罐靶机下载黑客设置好的木马程序。

当测试用例执行完成后,在蜜罐web界面中的“威胁概览”页面的“最新紧急事件”部分可见两条蜜罐捕获的两条事件描述“可疑程序联网”与“SMB漏洞利用输入请求(永恒之蓝)”及捕获威胁的相关详细信息;在蜜罐web界面中的“威胁分析→事件分析”中也会出现上述两个行为描述;在蜜罐web界面中的“威胁分析→全局分析”中的“网络行为”、“系统行为”、“捕获文件”、“Pcap下载”标签均会有相应的显示,“网络行为”标签页显示“SMB永恒之蓝远程注入至进程”行为及相关详细信息;“系统行为”标签显示“木马安装”行为及其相关详细信息;“捕获文件”标签显示刚刚放马的样本MD5等描述信息;“Pcap下载”标签显示刚刚捕获的pcap包并支持下载。

4 总结语

为有效解决传统SOC/SIEM已不能够满足当前全面性的威胁对抗场景下的要求,在内网威胁感知关键技术研究基础上,本文介绍了蜜罐节点ACS技术、流量采集监测NTA技术、深度分析沙箱节点技术、内网威胁感知平台技术,最终采用分布式部署方式搭建出一种基于主动积极防御协同的内网威胁感知平台。测试实验结果证明,病毒木马攻击后,在基于主动积极防御协同的内网威胁感知平台上能检测并发现上述攻击事件的行为和信息。