基于低复杂度随机分组检测的LTE核心网入侵识别

2020-08-19刘雅丽石瑞峰任晓亮

刘雅丽,石瑞峰,任晓亮

(1.内蒙古农业大学 计算机与信息工程学院,呼和浩特 010018; 2.天津中医药大学 中药学院,天津 301617)

0 概述

长期演进(Long Term Evolution,LTE)是近年来兴起的一种多极蜂窝网络技术。截至目前,大多数国家的运营商已经开通了LTE(VLTE)业务的第四代4G语音业务[1-2]。然而,随着4G可用性以及OTT(Over The Top)移动应用的普及,移动数据报文数量正在呈指数级增长。全球通信量的日益增长不仅对现有的硬件和通信基础设施带来了巨大的挑战,也增大了网络攻击和恶意活动的风险。

第三代合作伙伴计划(3GPP)引入了新的网络节点,称为报文检测功能(TDF),以识别通过分组数据网络网关(P-GW)的分组应用类型。信息被传递到策略和计费控制(PCC)系统中的策略和计费执行功能(PCEF),以针对相应数据流执行适当的带宽分配和计费规则[3-4]。然而,TDF节点在识别潜在的恶意包并将其提请网络管理员注意方面也有可能充当入侵检测系统(IDS)。由于大量应用采取了非标准端口,因此传统的基于端口报文的分类方法在网络入侵中的应用较为有限。因此,对于执行入侵检测、病毒扫描和因特网内容过滤,基于分组非IP报头内容的深度分组检查(DPI)是更可靠的[6-7]。

文献[8]提出DPI策略,为预防VoLTE网络滥用提供了有效的途径。尽管DPI提供了控制3GPP核心网络中的业务和阻塞恶意分组的有用工具,可是TDF缺乏在突发业务下检查所有监控业务所需的资源,因此可能发生分组丢失。当前,研究者提出各种解决方案来加速分组检查过程。硬件解决方案包括FPGA[9]、网络处理器[10]和多核处理器[11],它们提供并行性以增加吞吐量,但同时在购买专用硬件或多处理器机器时会带来额外成本。诸如Snort[12]或BRO[13]之类的软件解决方案使用模式匹配引擎来更有效地检测入侵,但是随着全球蜂窝数据报文的持续增长,仍然缺乏检查所有分组的能力。在非常繁忙的报文负载下,IDS可能被迫丢弃数据包,以防止其成为系统中的瓶颈。为避免这个问题,需要减少检查的数据包数量。文献[14]研究表明,攻击者可以精心设计能够通过检测的分组,使得潜在的恶意报文不被转发到IDS。

在实践中,LTE核心网络中通过P-GW的报文流大部分来自声誉良好的流媒体应用程序或移动应用程序。因此,盲目地检查所有分组而不考虑会话的侵入时间段不仅耗时和昂贵,而且是不必要的。为此,本文采用随机检测的方法,提出一种在TDF中进行随机分组检测的方案,根据会话的感知入侵周期调整检测率。同时,建立一个分析模型,从入侵检测率角度来评估所提检测方案的性能。

1 算法框架

3GPP版本规定了用于在核心网络中实现动态网络资源控制和计费管理的标准化的基于IP的PCC体系结构[15-16]。通过定义适当的规则,在服务会话中PCC系统允许或丢弃某些分组,以符合其特定服务要求的方式向数据流分配网络资源并据此进行收费。PCC规则通常包括服务数据流模板、相关服务质量(QoS)描述(即上行链路/下行链路业务的QoS类和最大并保证带宽)以及计费信息(即测量方法和计费密钥)。图1给出3GPP演进分组核心的PCC系统基本架构。

图1 PCC系统3GPP演进基本体系结构Fig.1 The basic architecture of PCC system in 3GPP evolution

图1说明了3GPP演进包核心的PCC系统的基本结构。系统的主要功能包含在一个称为“策略和计费规则功能”(PCRF)的独立网络节点和一个称为“策略和计费执行功能”(PCEF)的逻辑节点中。PCRF生成用于控制数据流、管理QoS和应用适当充电规则的PCC规则。PCEF执行这些规则,通常与P-GW搭配使用。订阅者配置文件存储库(SPR)存储相关订阅者信息,例如订阅的收费计划、可用的服务、所需的QoS等。流量检测功能(TDF)执行应用程序检测、报告和服务数据流描述。TDF包含两个与DPI相关的组件,即网络入侵检测系统(NIDS)和签名库。NIDS执行基于负载的入侵检测,以监视和分析通过P-GW的数据流,而签名库存储已知的恶意代码和签名。通过将NIDS的输出与签名库的内容相匹配,TDF使操作员能够识别数据包的应用程序类型,并根据需要执行网络控制(例如丢弃可疑数据包以阻止潜在的网络攻击)。

2 随机分组检测方案

2.1 模型构建

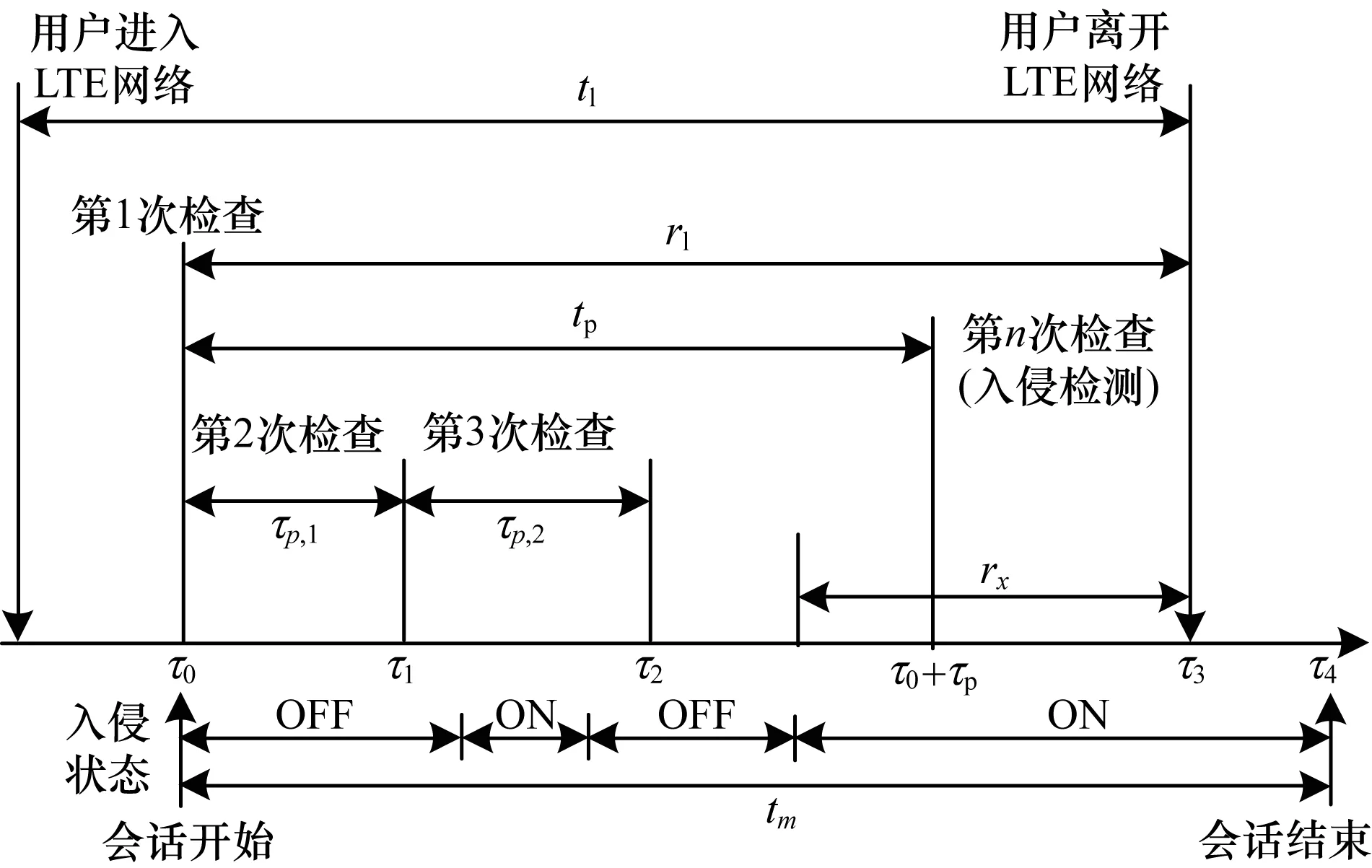

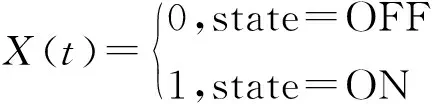

如图2所示,用户会话保持tm=τ4-τ0时间。用户在LTE网络中的停留时间是由随机变量tl进行建模的。会话保持时间和LTE网络驻留时间是两个随机变量,具有不同的分布。在图2中,用户在会话结束之前离开LTE网络,这可能发生在用户实际切换到另一种无线接入技术(例如WiFi)或用户移动到没有LTE信号的地方(例如隧道中)时。在这两种情况下,没有数据包被路由到TDF节点,因此不进行检查[17-18]。

图2 在TDF中执行入侵检测的时序图Fig.2 Sequence diagram of intrusion detection performed in TDF

当用户驻留在LTE网络中时,TDF监视的新会话的开始被建模为随机观察点。将rl表示为tl的剩余寿命;TDF监视的用于通过分组检查执行入侵检测的用户会话时长是tx=min{tm,rl}。假设tx具有速率γ的指数分布,且具有密度函数形式:

fs(tx)=γe-γtx

(1)

(2)

图3 OFF和ON周期的时序图Fig.3 Sequence diagram of OFF and ON periods

2.2 检测流程

2.1节所述模型适用于各种入侵检测系统,包括数据网络或电信核心网络。然而,由于电信核心网需要高QoS控制,因此有必要采用有效方式来对直接由PCEF处理的分组进行分类,且需要通过TDF进行进一步的检查。常规规则集过滤器(例如防火墙)无法确定哪些数据包需要深入研究。而随机检测方案可以平衡执行DPI的成本,防止恶意数据包。

在图2中,假设用户会话在τ0开始并终止于τ4。在所提出的方案中,TDF在间隔(τ0,τ4)上随机执行多个分组检查。在新会话开始时,必须执行分组检查,因为攻击向量(如果存在)通常包含在流的前几千字节内。然后,通过预先配置的检测率λ和随机数发生器来确定其他分组检查的发生时间。假设前三个分组检查分别发生在τ0、τ1和τ2。令τp,i=τi-τi-1,表示第i和(i-1)个分组检查之间的时间间隔,即E[τp,i]=1/λ。显然,应该根据会话的感知入侵期来设置λ的值。在本文中,λ的值是由检测率、检测成本和检测延迟作为检测率的函数分析模型来确定的,具体模型将在2.3节中给出。图4给出了所提随机检测方案的处理流程。

图4 随机分组检测处理流程Fig.4 Processing flow of random packet detection

当接收到属于特定会话的数据包时,TDF首先检查为会话配置的检查字段的值。如果该字段被配置为“Inspection=Y”,则TDF执行Set_Inspection过程来调度会话的下一次分组检查。然后,TDF执行DPI操作(步骤3),在该操作中,TDF扫描分组报头,检查应用程序类型,并检查有效负载是否存在恶意代码。如果没有检测到签名(步骤4),则将该分组传递到P-GW进行策略控制(步骤6)。否则,该分组被丢弃以防止网络入侵,并且会话也被阻塞,即这个会话的检查过程也终止(步骤5)。如果在步骤1中将检查字段配置为“Inspection=N”,则TDF将数据包直接转发到P-GW以执行策略控制(步骤6)。

图5显示了图4中步骤2触发的Set_Inspection检查过程的细节。TDF首先将检查字段的值设置为“N”(即不需要检查)。然后,它为下一个分组检查生成所需的间隔τp,i(步骤2.2)。在此基础上,TDF确定检查时间(步骤2.3)并配置检查定时器(步骤2.4)。当定时器到期时,TDF将检查字段的值设置为“Y”,在下次接收属于会话的分组时触发(参见图4中的步骤1)。

图5 Set_Inspection过程Fig.5 The Set_Inspection process

IDS研究人员一般使用假阳性率、假阴性率和检测率3种度量来评估检测性能。然而,本文提出的随机检测方案的目标不是通过自身提高IDS的准确性,而是假设在未确定的入侵开启周期中生成的所有分组都是恶意分组并且携带与TDF使用的签名库相匹配的恶意代码。换言之,本文研究的目的是让操作者选择检测率的值,该值在给定的入侵期间实现检测率、检测成本和检测延迟之间的平衡。

2.3 检测率推导

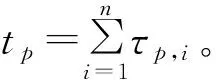

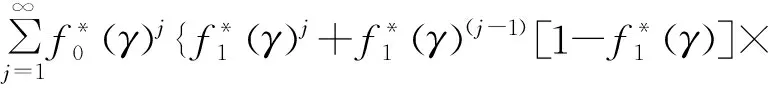

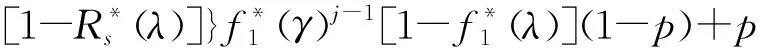

本节推导条件概率Ps,假设该会话实际上包含恶意代码,则该会话访问入侵状态“ON”。定义形式如下:

Ps=Pr[tp (3) 如果会话从未访问过“ON”状态,则Z=0,否则Z=1。首先,考虑用户会话是否从状态“1”或状态“0”开始导出式(3)的分子。当用户会话开始于状态1(即Pr[X(τ0)=1]=p的“ON”周期)时,TDF可以在0处执行第1次分组检查时检测入侵。因此,Pr[tp Pr[tp Pr[tp (4) 当X(τ0)=1时,TDF检测会话开始时的入侵。在这种情况下,tp=τp,0=0: Pr[tp (5) 综合式(4)和式(5)可得: Pr[tp (6) 式(6)中的Pr[tp (7) 令τr是从n1周期开始的时间段直到分组检测发生。设τr具有密度函数gr(·)和分布函数Gr(·)。假定N(t)表示在长度t期间发生的分组检查次数。根据记忆属性可得: Gr(t)=Pr[τr (8) (9) 对式(9)的推导可解释为:将入侵周期称为ON周期的后续周期。对于X(τ0)=0情形,用户的会话以状态OFF开始,入侵检测仅发生在式(1)在前n1周期没有会话终止时,或者会话发生在第np个分组检查之后,在第n1个ON周期中。利用Pr[rx>tOFF]表示在关闭期间没有会话终止,其中: (10) 类似可得: (11) (12) 因此,在第j周期的ON周期中,τr (13) (14) 将式(10)~式(14)代入式(9)可得: Pr[tp (15) 将式(15)代入式(3)可得: (16) 同时,可得: (17) 为简化,当tOFF和tON具有指数分布且速率分别为μ0和μ1时,tOFF和tON的拉普拉斯变换为: (18) 将式(17)、式(18)代入式(16)可得检测率推导模型为: (19) 实验硬件设置:处理器i5-6400K,内存16 GB ddr 4-2400K,仿真平台Visual C++,系统为Win10旗舰版。构建基于C++的离散事件仿真模型来验证本文所提出的随机检验分析模型性能。在执行模拟时,假定tOFF和tON都具有伽玛分布特性。为简化符号,令m0=E[tOFF]=1/μ0,m1=E[tON]=1/μ1,v0=V[tOFF],v1=V[tON]。f1(·)和f0(·)的拉普拉斯变换形式为[19-20]: (20) (21) 实验1报文检测率的影响 图6给出报文检测率λ对入侵检测率、检测延迟的影响。图中显示了模拟结果(符号)和分析结果(实线)的对比。可以看出,在每一种入侵周期里,两组结果之间都存在良好的一致性,这证实了分析模型的有效性。对于每种考虑的入侵周期,随着λ的增加,入侵检测率增加,检测延迟减小。 图6 报文检测率的影响Fig.6 Influence of message detection rate 由图6可知,对于高危会话(m1=10m0),当λ从100增加到101时,入侵检测率提高1.6%,检测延迟减少68.1%。换言之,随着检测率的增加,检测潜伏期显著缩短。然而,当λ从102增加到103时,入侵检测率仅提高了0.1%,检测延迟减少了2.4%。因此,当检测率足够高时,在可以获得检测性能进一步改进的假设下,继续增加检测率没有必要。图6中表明,101<λ<1002的设置可以在检测率和相关的检测成本之间获得可接受的平衡。同时,图6显示该随机检测方案对于超长和长入侵周期会话表现良好。例如,给定λ=1检测率,两个会话入侵检测率分别为97.8%和90%,而检测延迟分别为0.38和1.49。如上所述,当检测率超过102,检测潜伏期接近恒定值。这是因为存在会话,概率为1-p,在随机时间之后生成带有恶意代码的数据包。 实验2用户会话时间的影响 图7给出预期的会话时间(E[tx]=1/γ)对入侵检测率和检测延迟两个输出量的影响。可以看出,两个输出量的模拟结果与分析结果之间存在良好的一致性。 图7 用户会话时间的影响Fig.7 Impact of user session time 由图7可以看出,当1/γ在入侵期间中期(即1/μ0=1/μ1)从101增加到102时,入侵检测率提高0.8%,检测延迟减少1%。对于恒定入侵级别,包含入侵周期(tON)的会话概率随预期用户会话时间的增加而增加。因此,TDF应该执行更多的分组检测,以便检测有效负载内的恶意代码。这样会减少检测延迟,但增加检测成本。对于1/γ>102,入侵检测率和检测潜伏期基本保持不变,然而检测成本显著增加。在恶意会话中,可检测前几个分组或在会话的早期中间来识别恶意代码存在,然后停止检测过程。然而,对于非恶意会话,即使数据包不包含恶意代码,TDF也在整个会话期间继续执行随机检测。因此,随着用户会话时间的增加,检测成本增加。可通过指数级地增加检测间隔来解决这个问题。 实验3方差v1的影响 图8给出入侵持续时间的方差v1对入侵检测率和检测延迟的影响。与上文实验结果相同,分析和模拟结果具有良好的一致性。 图8 方差v1的影响Fig.8 Influence of variance v1 由图8可看出,当v1>102时,所有入侵级别的入侵检测率都降低,检测延迟增加。例如,对于中入侵周期(m1=m0)的会话,随着v1从101增加到102,入侵检测率从85%下降到77%,而检测延迟从1.6增加到8.9。由于m1的平均值没有改变,所以较大的v1值意味着会话包含较多的短“ON”周期,TDF更可能错过检测包含恶意代码分组的机会,使检测率降低。在实践中,当发现异常会话的“ON”周期长度有较大方差时,可通过增加检测率来解决这个问题。 移动平台数量的增加使LTE核心网络面对的安全威胁日益增大。随着全球移动数据业务量持续增长,PCC系统中的TDF节点无法检测通过网络的所有分组,需要更有效的DPI技术。为此,本文提出一种随机检测方案,根据会话感知入侵周期调整检测率。实验结果表明,当会话的入侵周期统计量已知时,该分析模型可以有效平衡LTE核心网络中的检测率、检测成本和检测延迟。下一步将考虑自动识别会话风险的问题,即无需操作员的参与,使得分析模型可以在TDF上实现,并且根据会话风险的变化动态调整检测率。此外,还将针对签名在多个分组上传播的情况进行基于流的入侵检测。

3 实验与结果分析

4 结束语