Linux云主机CoinMiner病毒的清除与防范

2020-08-11姜荣正姜荣中

姜荣正 姜荣中

摘要:随着云技术日益成熟,Linux云主机已成为部署互联网应用服务首选,在互联网市场占据了重要的地位。同时各种漏洞以及木马的攻击活动日益猖獗,Linux云主机成为了攻击对象,任何安全漏洞问题,都会给企业带来巨大的利益伤害。本文针对Linux云主机遭遇木马漏洞攻击的安全问题,以实际的项目案例为基础,分析并追踪了CoinMiner挖矿病毒运行的表象和总结出清理步骤,并结合项目实际经验提出一些有效的防范建议。

关键词:云主机;CoinMiner;安全防范

1.引言

国家互联网应急中心(CNCERT)监测数据表明,虽然国内主流云平台使用的IP地址数量仅占我国境内全部IP地址数量的7.7%,但云平台已成为发生网络攻击的重灾区,在各类型网络安全事件数量中,云平台上的DDoS攻击次数、被植入后门的网站数量、被篡改网站数量均占比超过50%。从云平台上发出的攻击增多,是因为云服务使用存在便捷性、可靠性、低成本、高帶宽和高性能等特性,且云网络流量的复杂性有利于攻击者隐藏真实身份,攻击者更多的利用云平台设备作为跳板机或控制端发起网络攻击。

国家互联网应急中心(CNCERT)编写的《2019年我国互联网网络安全态势综述》报告指出,勒索病毒、挖矿木马在黑色产业刺激下持续活跃。2018年上半年钓鱼网站攻击次数刷新了历史最高值,其中针对虚拟货币交易所账户认证信息的攻击占总次数的18.5%;恶意挖矿软件Coinminer的检出次数高达41万次。随着2019年下半年加密货币价格持续走高,挖矿木马更加活跃。

大部分的木马病毒主要针对Windows的漏洞进行传播和感染,Linux相比较而言是安全的。但是随着信息技术的不断演变,没有绝对的安全,针对 Linux系统的攻击手段越来越多,很多木马病毒通过程序的形式发布在Linux服务器上,来窃取用户和企业的数据信息,Linux服务器的安全风险越来越重要。如何应对外界的木马病毒的攻击来保证服务器的安全,已经成为一项重要的研究性课题。

本文将以项目为例分析CoinMiner病毒的清理过程,并针对目前比较流行的挖矿病毒的植入攻击提出一些具体的防护措施。

2.挖矿病毒的发现与清理

制造和投放挖矿木马的动机很简单,就是利益。挖矿木马本身无害,所以很多杀毒引擎都不会标记挖矿行为是可疑行为。挖矿行为同时伴随着凭证窃取的行为,从而可以实现更好的横向扩展,扩大整个挖矿木马的感染率。

“永恒之蓝”下载器木马、WannaMiner、BuleHero等挖矿团伙频繁推出挖矿木马变种,并利用各类安全漏洞、僵尸网络、网盘等进行快速扩散传播,WannaMine、Xmrig、CoinMiner等成为2019年最为流行的挖矿木马家族,最为常见的三种挖矿木马最为:XMRig、CoinHive和CoinMiner。其中,XMRig属于在计算机上安装后进行门罗币挖矿的程序,CoinHive是将一段JavaScript代码内置在网站中,访客访问时进行门罗币挖矿的行为,CoinMiner与XMRig类似。

常见的挖矿病毒都是将挖矿程序封装,伪装成系统程序,添加服务器开机自启动来进行持久化的运行,利用系统资源来帮助黑客挖矿,对客户没有太大的安全危害,会造成服务器的性能变差,影响企业的正常服务。针对上文谈及到本身的Linux系统的安全隐患问题,本文针对某企业遭遇挖矿病毒提出一种定位攻击行为和服务器恢复的方法。

2.1 CoinMiner病毒的发现和清理

背景:某企业云平台在日常巡检的过程中,发现Linux服务器的apache web服务和nignix反向服务无响应。经过运维人员和研发人员的排查,发现web服务和反向服务被终止。因此开始进行以下几点服务器的排查:

(1) 确认异常进程。

使用ps和top命令查看是否有异常进程,发现异常进程tsm。

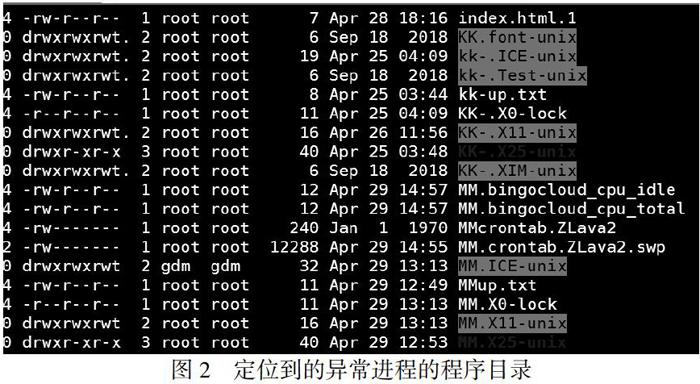

(2) 定位进程目录

使用file /proc/64645/exe,发现tsm文件路径在/tmp目录下

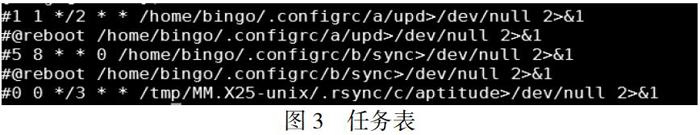

(3) 清理定时任务

查询用户任务情况。

在kill病毒进程后,没过多久发现进程又启动了 。通过排查crontab任务,清理掉启动任务,杀掉进程,然后备份病毒程序,删除病毒程序,观察12小时,服务正常,无异常进程启动。

(4) 部署clamav查杀

通过部署免费杀毒软件clamav,更新最新病毒文件,全盘查杀无除了备份文件提示为Multios.Coinminer.Miner-6781728-2 外,无其他文件受感染。

2.2 挖矿病毒的隔离分析

将备份病毒程序copy在蜜罐中,运行病毒程序,发现修改SSH授权,允许黑客远程免密登录,需要在受害机器上存储黑客公匙。修补生产环境的root的ssh的授权。通过解压dota3.tar.gz文件,病毒程序由a,b,c三部分组成:

a部分专门结束大部分竞品,包括删除文件,杀死进程,清掉服务。运行linux挖矿木马。

b部分为下载后门入侵代码和免密授权。其中run代码生成一段加密的perl代码,解密后可以看到是perl版的ircbot后门。

c部分为存放的是ssh弱口令爆破相关的工具。

2.3 挖矿病毒入侵入口推测

由于相关日志文件被破坏,无从得知入侵入口,通过病毒的运作机理,初步推断是通过利用SSH弱密码攻击控制Linux服务器。修改生产环境root密码,将root设置成不能远程访问,修复用户和用户组等数据。

3. 挖矿病毒的防范

挖矿病毒与其他病毒相比较而言,没有太大的差别,挖矿病毒常见的攻击方法具备持久性和攻击性长期占用服务器大量的CPU或GPU的计算资源,对于云计算的企业而言,云主机的感染会拖垮整个云平台成千上万的性能,大量的占用资源会造成企业平台的瘫痪, 业务的宕机,给企业和用户造成很大的损失。在互联网时代和信息时代不断发展的领域,攻击和防护是一对矛盾体,攻击时刻都在进行着,那么如何提高安全防护能力呢?针对某企业云平台遭遇挖矿病毒的植入和攻击,需要进一步吸取教训。一般攻击主机要分为系统安全的攻击和网络安全的攻击。常见的攻击行为是服务器账号口令被暴力破解,木马病毒的植入,端口的入侵,拒绝服务攻击,僵尸网络的攻击,网络监听等。面对一系列的攻击手段,从多个方面提出以下几点相应的防护措施:

(1) 提高系统账号的安全性,做好账号管理工作。系统账号需要设置复杂的口令,避免弱口令。普通账号权限加以授权,需要限制在允许的范围内。

(2) 启动防火墙和SELinux,监控高危端口,关闭不必要的端口,减小入侵机率。

(3) 做好系统日志的备份策略,记录系统每天运行情况,时刻监测系统的更新情况。

(4) 关闭Linux不必要的服务,严格控制服务安全。

(5) 查看服务器的系统性能,检查异常进程是否占用过多的资源。

(6) 针对挖矿病毒特点,加强监控用户主目录和/tmp目录下异常文件的产生。

(7) 加强宣传安全防控策略,培训相关技术人员,提高安全意识

(8) 制定一套完备的安全防控和应对体系,将生产和防护两者相统一,加大安全力度。

(9) 建立安全漏洞和病毒扫描机制,定期进行服务器病毒扫描和代码代码,查杀疑似病毒的程序。

4 结论

针对Linux系统的存在的不确定漏洞以及攻击手段的日益成熟,服务器的安全问题成为各大企业不可忽视的问题。本文结合了具体项目遭遇挖矿病毒的实际经验,分析病毒的病理,提出了针对挖矿病毒的防范意见。

参考文献

[1] 胡冠宇,杨明.Linux 服务器安全问题的分析与研究[J].软件工程,2014,17(08):7-9.

[2]王佳.现代计算机网络信息安全与防护研究[J].信息与电脑(理论版),2019,31(22):190-192.

[3]王作成. 某企业私有云病毒查杀平台建设与实现[D].吉林大学,2018.

[4]国家互联网应急中心.2019年我国互联网网络安全态势综述[EB/OL](2020-04-20)[2020-05-14]. http://www.cac.gov.cn/2020-04/20/c_1588932297982643.htm.