网络安全纵深防护体系实践

2020-06-28周蒙裘岱

周蒙 裘岱

摘 要:网络安全形势风云诡谲,企业的传统安全防护体系在面对高阶持续攻击时已无法实时监控系统持续运行、保护数据安全。为全方位保护企业的网络安全,结合纵深防御的指导思想构建一套从主机、应用到网络边界的安全防护体系。利用技术手段实现多点实时检测,结合威胁情报、日志安全分析以及自动化阻断恶意访问的安全防护体系,经过网络安全攻防演练实战检验,有效的告警信息和快速的处置手段可大幅减少应急响应处置的时间。

关键词:网络安全体系;纵深防护;实时监测

中图分类号:TP393.08;TP308 文献标识码:A 文章编号:2096-4706(2020)24-0097-04

Practice of Network Security in Depth Protection System

ZHOU Meng,QIU Dai

(SSE Infonet Co.,Ltd.,Shanghai 201203,China)

Abstract:The situation of network security is changeable,and the traditional security protection system of enterprises has been unable to real-time monitor the continuous operation of the system and protect the data security in the face of high-level continuous attacks. In order to protect the network security of enterprises in an all-round way,combined with the guiding ideology of defense in depth,this paper constructs a set of security protection system from the host,application to the network boundary. Using technical means to achieve multi-point real-time detection,combined with threat intelligence,log security analysis and automatic blocking malicious access security protection system. Through the actual combat test of network security attack and defense drill,effective alarm information and fast disposal means can greatly reduce the time of emergency response disposal.

Keywords:network security system;depth protection;real-time monitoring

0 引 言

伴随着投资者、上市公司等资本市场用户对信息交互便捷性的追求,公司越来越多信息系统部署互联网化。与此同时,全球互联网安全攻击数量持续攀升,信息泄露、“薅羊毛”等安全事件频发[1,2],网络安全威胁穿透边界防火墙、Web应用防火墙等边界安全防护正在变得越来越容易。为更好地模拟网络安全攻防实战,上海证券交易所邀请实力强劲的攻击队从任意角度(互联网、物理社工等)进行安全攻击,上证所信息网络有限公司作为上海证券交易所的子公司,是攻防演习中防守方。攻击队在过程中利用应用系统漏洞、中间件漏洞、人员信息意识薄弱等直接突破边界安全防护,给公司现有的安全防护体系带来了严峻挑战。构建立体塔式、纵深的安全防护体系已迫在眉睫,从传统的被动防御体系需要转变为主动智能防御体系,从边界安全防护转变为纵深防御体系[3,4]。

1 现状分析

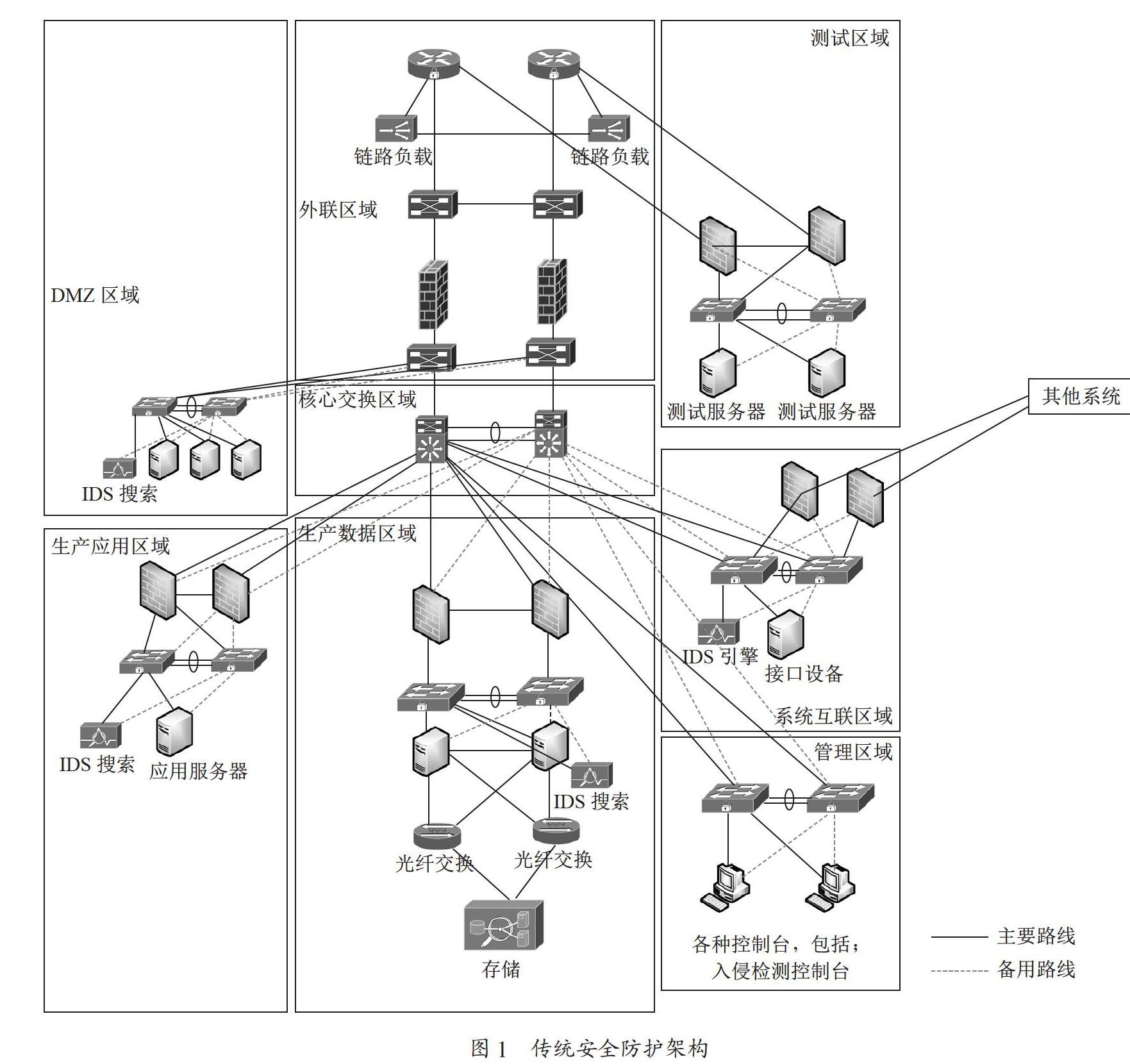

如图1所示,传统的被动和边界防御体系通常在互联网边界处部署防火墙、应用防火墙(WAF)、入侵防御系统(IPS)抵御来自外部的恶意访问,结合内部的安全管理流程实施安全防护。

图1中所示架构(图来源参见《网上银行系统信息安全通用规范(2012)》,附录B基本网络安全防护架构参考图),具备基础的安全防护能力,但在面对网络安全攻防演习实战时进攻队的高级持续攻击,不足之处有:

(1)监控防御缺失。若攻击流量穿透边界防御,无法及时定位失陷服务器、分析失陷的源头及泄露的数据情况等。

(2)被动安全防护。传统架构的安全防护模式过于被动化,边界安全设备防护策宽泛,未及时同步外部的威胁情报进行阻断,且未实现安全风险自动识别、分析和处置等。

2 解决方案

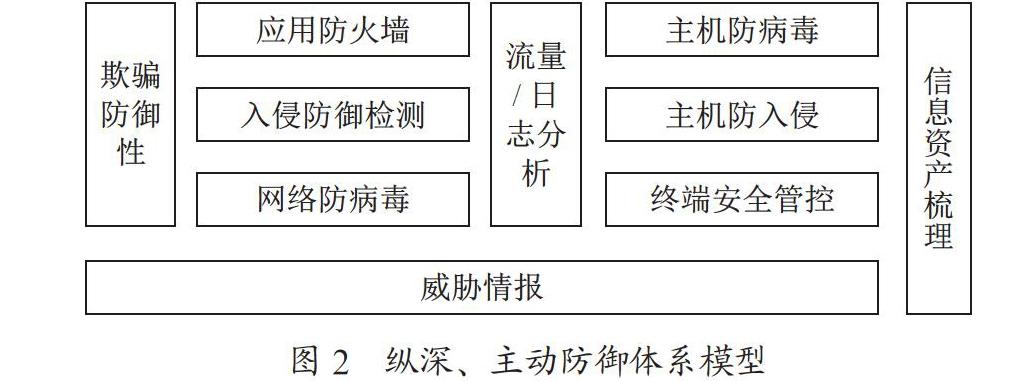

在发生安全事件时,需要第一时间判断恶意攻击者如何突破边界(应用系统、网络设备等)安全限制,以及是否在获取服务器控制权后进行内部横移操作。如图2所示,以边界至核心数据视角出发[4],部署网络层、应用层、主机和终端层安全防护,同步结合主动的欺骗性防御、定期的信息资产梳理以及实时的威胁情报,实现纵深安全防护。

2.1 多点布控

在边界网络、内部网络、主机、应用等全方位部署安全监控工具,实现多角度安全分析[5]。

2.1.1 主机/终端层防护

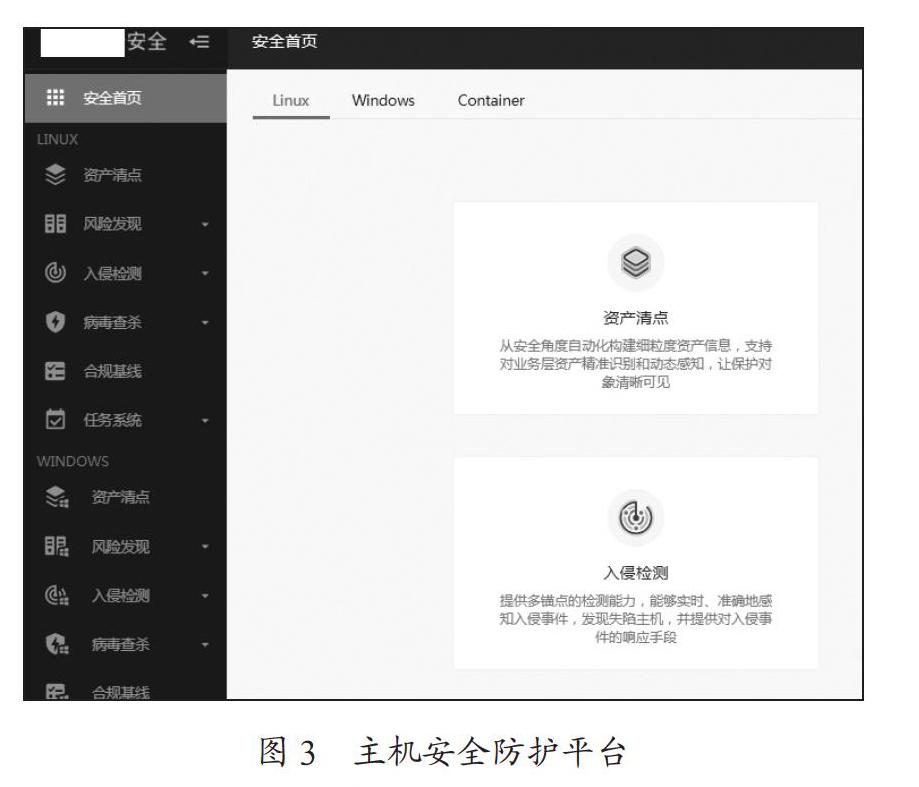

主机服务器上部署着应用程序代码、数据库系统,是信息系统的核心资产,在主机服务器上安装主机安全防护产品是安全运维的底线。主机安全防护系统如图3所示,如主机入侵检测系统(Host-based Intrusion Detection System,HIDS)、终端安全响应系统(EDR)。利用防护软件可实时清点主機/终端中内部资产情况,并与风险和入侵事件自动关联,提供主机层面的信息用于灵活高效的回溯。同步可以实时发现入侵事件,包括高危命令执行告警、shell及后门检测告警、异常端口嗅探行为等,可协助运维人员快速防御和响应。

2.1.2 网络层监控

网络层的流量监控作为安全威胁的溯源分析和影响判断的数据来源,其重要性不言而喻。从信息系统数据的访问入口出发,对下文所述两个入口强化安全监控手段:

(1)用户入口。优化应用安全防火墙WAF安全防护措施,形成闭环、高效的WAF运营机制并落地实施。在业务和研发充分沟通的基础上,针对不同的应用系统的防护策略进一步细分,对应用系统制定“一系统,一策略”的定制化服务。不断完善WAF策略,分级分类的粒度越细致、越准确,就越能在网络攻击防护和保障业务正常运行之间找到合理的平衡点,给安全事件发生后的决策层提供更多的控制选项。

但传统的网络边界防护由于设备性能、检测规则、隧道隐蔽及0day攻击等各方面原因,存在绕过的可能性。在边界安全设备后部署流量监测设备运用威胁情报、实时检测引擎、文件虚拟执行、机器学习等技术,精准发现网络中的入侵行为。同时,利用日志安全分析平台对流量日志和终端日志进行存储和查询,结合威胁情报和攻击链分析对事件进行分析、研判和响应处置,可以快速发现已知和未知的高级网络攻击。

(2)办公/管理入口。很多时候,安全威胁不仅来自外部,更有可能来自内部。如员工的办公终端安装了开源软件或者即时聊天工具,被恶意攻击者通过社工或者技术手段获取信息后实施安全攻击。如图4所示,在办公/管理网络安装流量监控、办公终端的防病毒管理和上网行为管理是构建基本的安全防护体系不可或缺的一部分。

2.1.3 综合研判处置

在实现对内部主机层、网络层的安全监控加固后,搭建日志分析平台,汇聚来自网络设备、安全设备、主机服务器、应用中间件等日志,实现:

(1)统计安全监测设备中的告警列表,便于及时在边界处配置访问控制策略。

(2)安全事件溯源,在日志系统中可快速查找失陷主机的日志记录,避免重复登录主机以及主机日志丢失等情况。

传统的安全防护是由运维人员将发现的恶意攻击者的IP和域名输入至安全设备,但是人工配置不仅时效低,还有错误率高的风险。构建自动化处置平台,将日志安全分析结果和外部威胁情报进行进一步处置,无须运维人员登录到每个安全设备上操作。

2.2 主动防御

面对高级持续定向安全攻击,主动安全防御已是企业保护自身安全的重要手段。

2.2.1 资产梳理

利用主动扫描、被动流量监听等手段对信息资产进行盘点,收敛互联网暴露面,如限制向互联网开放的管理页面的访问。同时,依据业务持续性、数据敏感性等条件对资产进行分类,依据分类等级投入不同的安全防护能力。

此外,在Github、Gitee、Coding等开源社区、网盘和文库搜索业务系统关键字,查看是否存在业务系统资产泄露情况,防止泄露有价值的数字资产,形成完善的资产回收流程,输出资产台账。

2.2.2 欺骗性防御

为消耗攻击者的精力,部署一整套具备交互能力的欺骗式防御系统。该系统重在伪装和混淆,使用误导、错误响应和其他技巧诱使攻击者远离真实资产,并将其引向蜜罐和其他诱骗系统,增加攻击的难度和成本。

2.2.3 情报监控

与行业内情报资源丰富的安全厂商协同合作,结合其威胁情报及时检测、梳理和处置内部已经失陷主机或者存在高风险行为的主机,情报中主要的知识包括如文件HASH、IP、域名、程序运行路径、注册表项、上下文、机制、标示、含义等,以及相关的归属标签。

3 验证

如表1所示,通过部署检测、监控、分析及情报等平台/系统,结合网络边界处的防火墙等安全设备进行高效的阻断,一套可以发现、分析、处置的安全防护体系基本构建完成。一场网络安全攻防实战方可检验这套体系有效性。

验证场景:如表2所示,T日18:30开始模拟攻击,19:07攻击者通过命令执行控制网站一台MQ服务器,为避免对其他系统造成不可预计风险,不再进行横向扩展入侵。为确保测试公正性,运维A组人员和运维B组人员互相之间不能互相联系。

通过此次模拟攻击测试,新的安全防护体系较之旧安全体系可以快速发现攻击行为,定位安全问题/安全弱点,辅助运维小组更快的处置安全攻击事件。

4 不足与改进之处

利用主机设备的高危操作告警,流量监控的高效溯源,日志平台快速定位问题以及威胁情报预警风险形成一套行之有效的安全体系。但一起安全事件中,需要运维人员干预的点仍然较多,如:需要在出现告警后及时查看流量监控平台和日志安全分析平台进行分析。后续可以继续探索通过信息收集、典型安全事件场景演练以及行业的安全事件处置实践经验,对主机、流量监控以及情报告警进行场景化分析,通过用户行为(UEBA)分析进行高风险行为识别,生成自动化封禁清单以及需进一步处置的每日安全调查事件清单。换而言之,跟踪的主体对象在何时进行的何种异常操作,结合外部威胁情报分析是否有聚集现象,生成存在可信度较高的可疑主体对象并自动化在边界安全设备中配置封禁策略。同时,安全运维人员根据可信度对安全事件进行问题定位和问题修复。

假设上述运维人员干预点的平均操作时间5分钟(实际可能更久),若将上述人工干预点通过数据分析变成机器自动化处理,那么至少可以将安全事件的处置时间缩短至少20分钟。在安全事件处置过程中,争取的这段宝贵的时间可以有效保护信息资产免于遭受进一步的泄露和破坏。

5 结 论

攻防实战的结果验证了完善后安全防护体系的有效性,将安全事件的影响范围、应急处置时间大幅压缩,同时为确定事件的影响范围、处置分析决策提供有力支撑。后续将进一步研究如何将需要人工参与处置的部分电子化、流程化,进一步提升安全事件的应急处置时效,提供更好的保障同时,继续坚持模拟对抗、以攻促防,在实践中不断检验和提升网络安全防护水平,为我国证券市场发展保驾护航。

参考文献:

[1] 高博.基于大数据的计算机网络安全体系构建对策 [J].现代信息科技,2020,4(12):134-135+139.

[2] 张学林.计算机网络安全防护体系的建设研究 [J].网络安全技术与应用,2015(2):140+144.

[3] 孙华山,张茂兴.大数据背景下关于网络信息系统安全形势的研究 [J].信息系统工程,2019(12):60-61.

[4] 赵峰,马跃强.基于等保2.0工业控制系统网络安全技术防护方案的设计 [J].网络安全技术与应用,2020(5):109-111.

[5] 程永昕.計算机网络安全防护体系的建设 [J].传播力研究,2020,4(1):182+184.

作者简介:周蒙(1989—),女,汉族,江苏东台人,工程师,硕士,研究方向:计算机应用技术、网络安全、应用安全SDL管理。